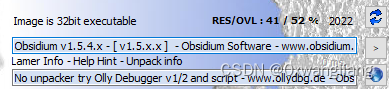

样本是使用这个壳进行打包的 来进行逆向

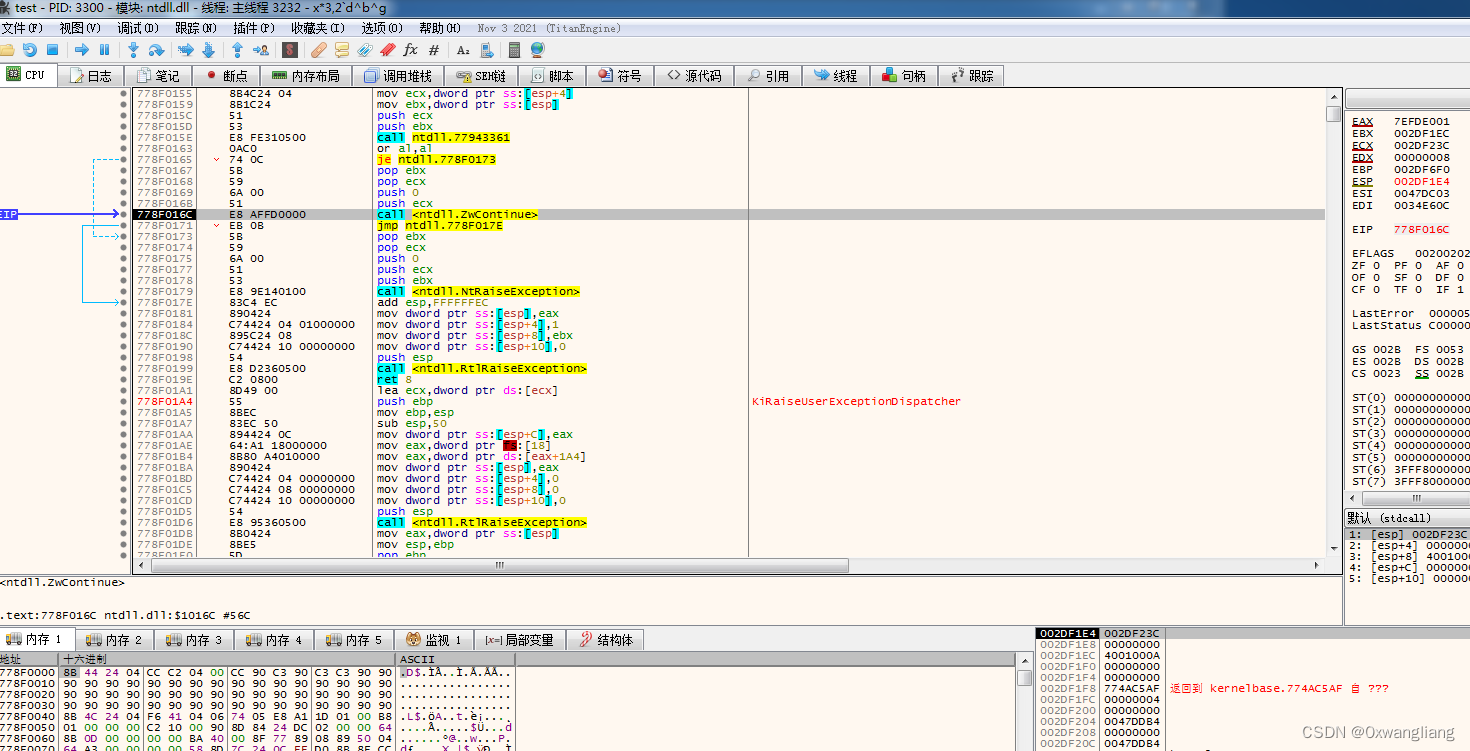

进入X32 DBG中

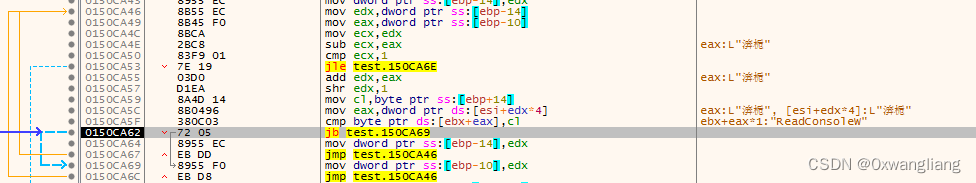

进来一看就是经典花指令 混淆解析器

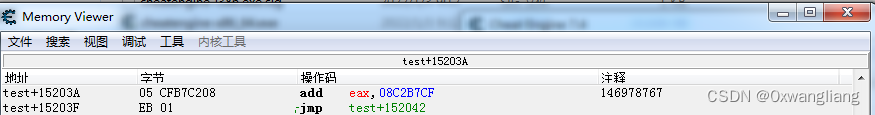

可以在CE中查找指令地址 来得到当前真正执行的指令

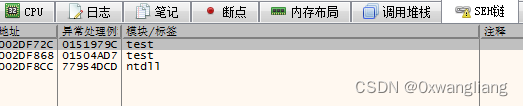

对SEH链进行劫持

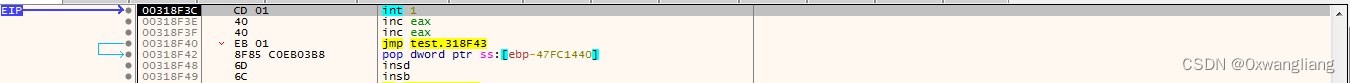

马上就来个int 1进入异常处理函数

无视异常 直接进去

观察Zwcontinue函数传进去的Context结构体

结构体偏移B8位置为新线程的EIP 在新EIP位置下一个断点

通过遍历DLL 导出表的方式来获取函数地址

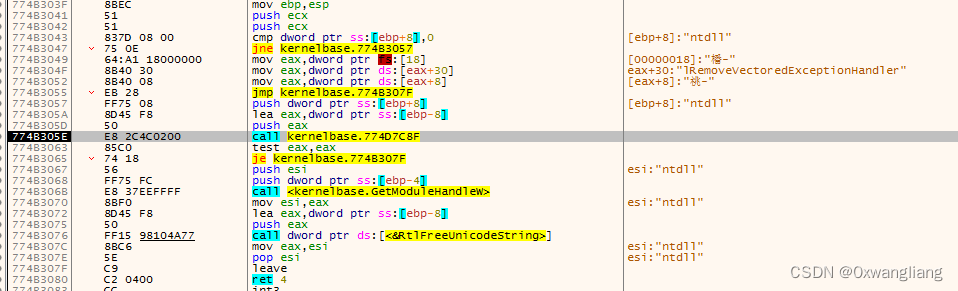

RemoveVectoredExceptionHandler 删除刚刚的异常处理函数

添加新的解密函数

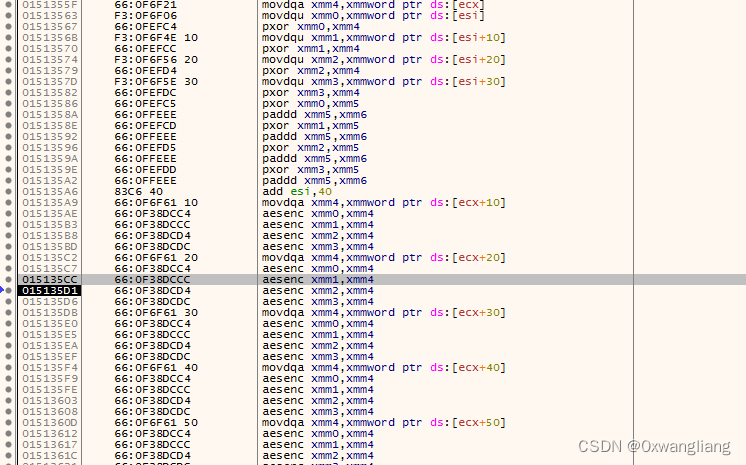

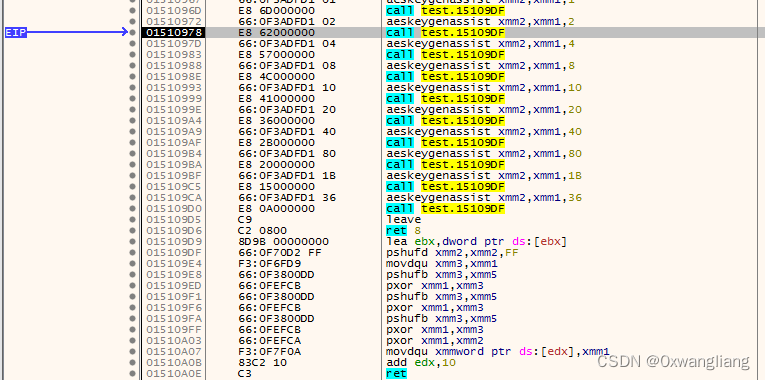

使用aesenc 指令集 对数据进行AES解密

跳出来之后 再经过一个异常就能进入主程序

但是脱壳还是不会 太菜了

1066

1066

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?