0x0 安全运营的背景

安全运营是以企业安全能力成熟度为基础,运用适当的安全技术和管理手段整合人、技术、流程,持续降低企业安全风险的综合能力。在最近几年安全运营这个岗位出现之前,大部分的企事业单位都是由IT运维部门的少数几个工程师承担一部分的应急响应与安全监控的职责,由于运维工程师们大部分的技术栈偏向于网络工程、系统运维层面,在未出现棘手的安全事件的背景下,热门的安全威胁集中在一些DDOS攻击、Office宏、基础的木马病毒(肉鸡)、文件夹病毒等,也未造成特别严重的业务破坏,工程师也能借助于一些杀毒软件、网络设备进行一定程度的缓解、遏制甚至于处理清理,应对日常的安全问题也游刃有余;伴随着攻击技术的升级与黑产团伙在利益驱使的背景下,当前越来越多的攻击逐步开始走进了大众视野,尤其以热门的网页挂马、批量植入各类虚拟货币的miner、入侵后的数据Ransome、数据窃取后的利益变现等新的场景,应对此类威胁则需要更加专业的安全人员和工具储备,在此背景下出现新的态势感知、威胁情报、数据监测、终端响应平台等新的技术与产品种类。由于安全业务的特殊性,除开乙方的安全岗位外、甲方的安全建设很难直接的产生直接的收益,经常面临着出事了安全岗位似乎没有什么用,没出事也感觉安全岗位似乎也没有什么用的尴尬局面,那日常的安全运营工作应该如何体现自己的价值,具体应该包含哪些内容呢?

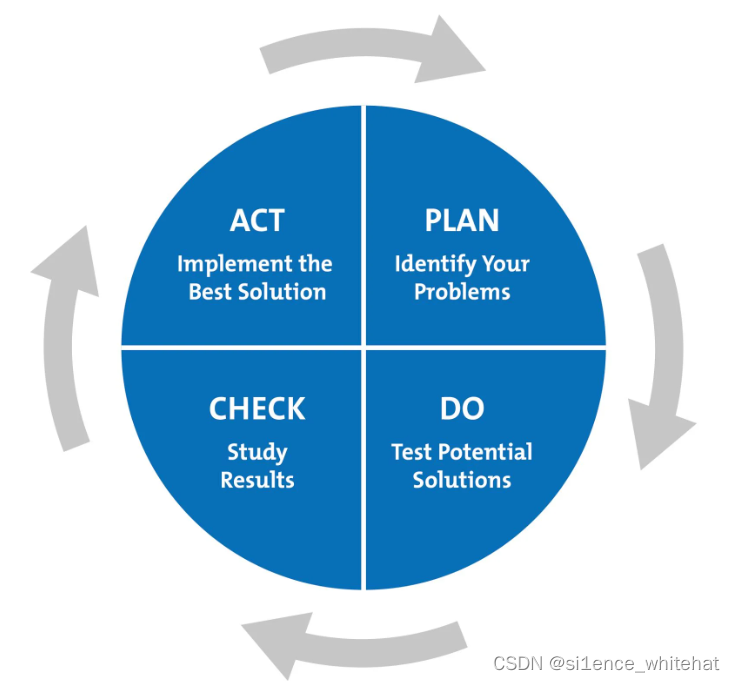

从方法论的角度私下以为PDCA的模型应该是最符合安全建设的场景,在此以重大的攻防演练活动的举例;如大家所知的一样,由于一年一度的攻防演练已经连续持续了好几各年头,很多领导专家和安全厂商也普遍有了一些自己的经验;在演练的实际现场专家们普遍会将参与的红队人员分为4组即安全监测组、溯源分析、应急处置、联络通报组;不同的分组往往承担着不同的职责,不同的现场由于人员与经验的缺少可能存在一定的差异:

- 1.安全监测组主要以安全告警alerts的研判、分析,从海量的告警当中筛选、分析出那些是真实有效的攻击行为;

- 2.溯源分析组则主要以确定的安全事件(Incident)作为主要的线索进行排查、通过各类相关的数据发现入侵者的攻击路径和手法剖析、并提取其中的TTPS、必要时候需要对攻击者进行反向控制;

- 3.应急处置组主要以熟悉业务网络的人员承担,在出现告警/事件的背景下能够进行及时的封堵、调整网络策略配置,阻止攻击者入侵或者堵住攻击者入侵的路线;

- 4.联络通报组则主要以用户侧的领导为主,负责对整体的事件进行响应、协调必要的资源和账号权限,联系不同的供应商、业务方进行紧急的处置与漏洞修复、业务调整等;

整个攻防演练本质上是一个安全运营工作的缩影覆盖了问题的发现、处置、分析、加固预防的四个主要环节,只是在日常的工作开展中在没有明显的安全事件驱动之下工作重心会更加偏向于业务侧的安全加固、漏洞发现、业务的调整、安全开发流程、监管合规建设,而在演练期间则更加关注于安全告警的研判与分析。

如果把PDCA起点放在加固预防之上,在此阶段安全运营的工作思路有二个:

- 堵住攻击者入侵的门;比如修复存在的高危漏洞、修改业务/系统的弱密码、加强对应SDL的开发流程跟进、收敛攻击的暴露面、部署安全设备实时进行拦截、进行安全意识教育等;

- 减少入侵后的损失;没有攻不破的系统,则主要以出现入侵事件后能够快速发现,及时进行限制,该思路主要是第一种思路的一个补偿措施。

0x1 攻防演练之于日常的安全运营

当前很多安全建设方已经很成熟的完成了基础的等

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

581

581

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?