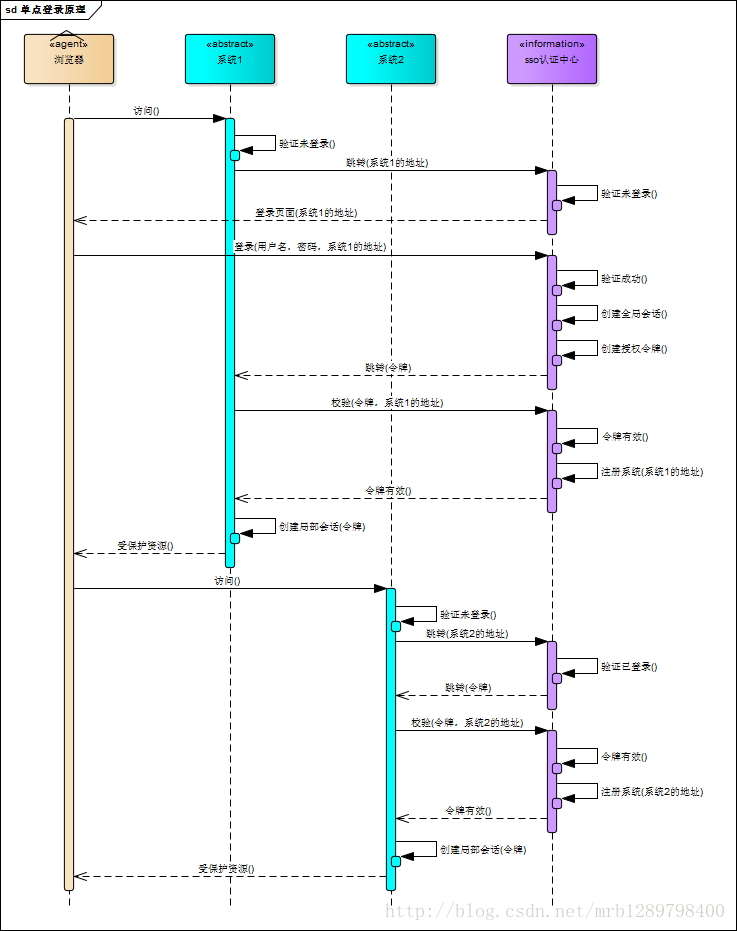

1、单点登录流程:

(1)用户访问系统1的受保护资源,系统1发现用户未登录,跳转至sso认证中心,并将自己的地址作为参数

(2)sso认证中心发现用户未登录,将用户引导至登录页面

(3)用户输入用户名密码提交登录申请

(4)sso认证中心校验用户信息,创建用户与sso认证中心之间的会话,称为全局会话,同时创建授权令牌

(5)sso认证中心带着令牌跳转会最初的请求地址(系统1)

(6)系统1拿到令牌,去sso认证中心校验令牌是否有效

(7)sso认证中心校验令牌,返回有效,注册系统1

(8)系统1使用该令牌创建与用户的会话,称为局部会话,返回受保护资源

(9)用户访问系统2的受保护资源

(10)系统2发现用户未登录,跳转至sso认证中心,并将自己的地址作为参数

(11)sso认证中心发现用户已登录,跳转回系统2的地址,并附上令牌

(12)系统2拿到令牌,去sso认证中心校验令牌是否有效

(13)sso认证中心校验令牌,返回有效,注册系统2

(14)系统2使用该令牌创建与用户的局部会话,返回受保护资源

用户登录成功之后,会与sso认证中心及各个子系统建立会话,用户与sso认证中心建立的会话称为全局会话,用户与各个子系统建立的会话称为局部会话,局部会话建立之后,用户访问子系统受保护资源将不再通过sso认证中心,全局会话与局部会话有如下约束关系:

1)局部会话存在,全局会话一定存在

2)全局会话存在,局部会话不一定存在

3)全局会话销毁,局部会话必须销毁

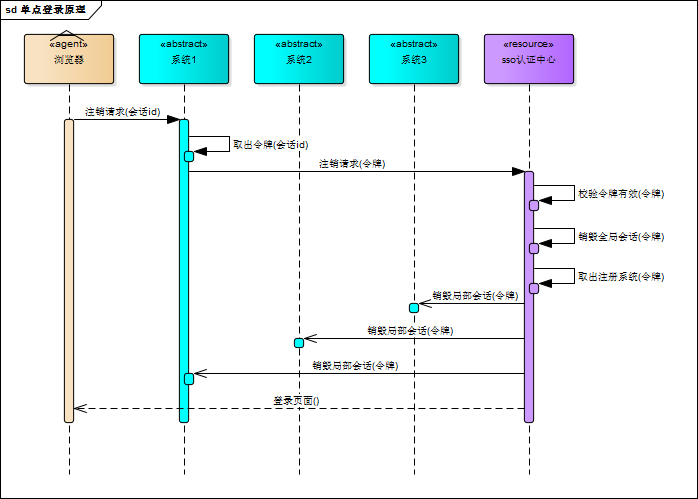

2、注销流程:

(1)用户向系统1发起注销请求

(2)系统1根据用户与系统1建立的会话id拿到令牌,向sso认证中心发起注销请求

(3)sso认证中心校验令牌有效,销毁全局会话,同时取出所有用此令牌注册的系统地址

(4)sso认证中心向所有注册系统发起注销请求

(5)各注册系统接收sso认证中心的注销请求,销毁局部会话

(6)sso认证中心引导用户至登录页面

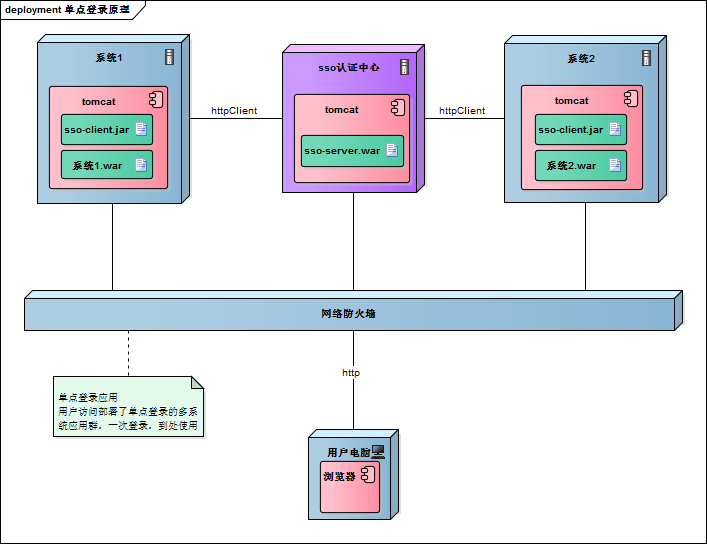

3、实现的功能:sso采用客户端/服务端架构

sso-client(1)拦截子系统未登录用户请求,跳转至sso认证中心

(2)接收并存储sso认证中心发送的令牌

(3)与sso-server通信,校验令牌的有效性

(4)建立局部会话

(5)拦截用户注销请求,向sso认证中心发送注销请求

(6)接收sso认证中心发出的注销请求,销毁局部会话

sso-server

(1)验证用户的登录信息

(2)创建全局会话

(3)创建授权令牌

(4)与sso-client通信发送令牌

(5)校验sso-client令牌有效性

(6)系统注册

(7)接收sso-client注销请求,注销所有会话

4、部署图

单点登录涉及sso认证中心与众子系统,子系统与sso认证中心需要通信以交换令牌、校验令牌及发起注销请求,因而子系统必须集成sso的客户端,sso认证中心则是sso服务端,整个单点登录过程实质是sso客户端与服务端通信的过程,用下图描述:

sso认证中心与sso客户端通信方式有多种,这里以简单好用的httpClient为例,web service、rpc、restful api都可以。

参考:https://www.cnblogs.com/ywlaker/p/6113927.html

5、大型系统中的SSO:

(1)涉及到的技术点:

1)如何存储验证信息和凭据?

2)如何高效存储大量临时性的信任数据。

3)如何防止信息传递过程被篡改

4)如何让SSO系统信任登录系统和免登系统

1)开源的、多协议的SSO解决方案:

Protocols:Custom Protocol、CAS、OAuth、OAuth2.0、OpenID、RESTful API、SAML1.1、SAML2.0等。

2)支持多种认证机制:

Active Directory、JAAS、JDBC、LDAP、X.509 Certificates等;

3)安全策略:使用票据( Ticket )来实现支持的认证协议;

4)支持授权:可以决定哪些服务可以请求和验证服务票据(Service Ticket);

5)提供高可用性:如把认证后状态数据存储 TicketRegistry 组件中,并通过分布式环境进行实现:BerkleyDB、Default 、EhcacheTicketRegistry、JDBCTicketRegistry、JBOSS TreeCache 、JpaTicketRegistry 、 MemcacheTicketRegistry 等;

6)支持多种客户端:Java、.Net、PHP、Perl、Apache, uPortal等。

(3)主要实现方式:

1)共享 cookies

基 于共享同域的 cookie 是 Web 刚开始阶段时使用的一种方式,它利用浏览同域名之间自动传递 cookies 机制,实现两个域名之间系统令牌 传递问题;另外,关于跨域问题,虽然 cookies本身不跨域,但可以利用它实现跨域的 SSO 。如:代理、暴露 SSO 令牌值等。

缺点:不灵活而且有不少安全隐患,已经被抛弃。

2)Broker-based( 基于经纪人 )

这 种技术的特点就是,有一个集中的认证和用户帐号管理的服务器。经纪人给被用于进一步请求的电子身份存取。中央数据库的使用减少了管理的代价,并为认证提供 一个公共和独立的 "第三方 " 。例如 Kerberos 、 Sesame 、 IBM KryptoKnight (凭证库思想 ) 等。 Kerberos是由麻省理工大学发明的安全认证服务,已经被 UNIX 和 Windows 作为 默认的安全认证服务集成进操作系统。

3)Agent-based (基于代理人)

在 这种解决方案中,有一个自动地为不同的应用程序认证用户身份的代理程序。这个代理程序需要设计有不同的功能。比如,它可以使用口令表或加密密钥来自动地将 认证的负担从用户移开。代理人被放在服务器上面,在服务器的认证系统和客户端认证方法之间充当一个 “ 翻译 ”。例如 SSH 等。

4)Token-based

例如 SecureID,WebID ,现在被广泛使用的口令认证,比如 FTP 、邮件服务器的登录认证,这是一种简单易用的方式,实现一个口令在多种应用当中使用。

5)基于网关

6)基于SAML

SAML(Security Assertion Markup Language ,安全断言标记语言)的出现大大简化了 SSO ,并被 OASIS 批准为 SSO 的执行标准 。开源组织 OpenSAML 实现了 SAML 规范。

本文详细介绍了单点登录(SSO)的工作流程,包括单点登录与注销流程,并探讨了SSO在大型系统中的实现方式和技术要点。此外,还讨论了不同类型的SSO实现方案及其优缺点。

本文详细介绍了单点登录(SSO)的工作流程,包括单点登录与注销流程,并探讨了SSO在大型系统中的实现方式和技术要点。此外,还讨论了不同类型的SSO实现方案及其优缺点。

1217

1217

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?