nmap主机发现和端口扫描

靶机IP10.0.2.54

直接ftp用anonymous登录把四个图片下载下来,先用exiftool查看属性,也没什么

仔细查看图片,会发现存在隐藏的信息

![]()

而且四张图片可以组合成一张完整的图片,这里可以用ppt组合图片,整合之后如下

发现中间存在一个cle.txt,这里ftp进入之后没发现这个文件,看了别人的博客发现,本地创建这个文件,然后上传到ftp的ser目录里面,不得不说渗透靶机做的多了,最需要的还是脑洞

然后再次nmap扫描,发现多了一个http服务端口

进入这个端口

提示cle.txt文件存在,但是文件内容错误,gobuster扫描目录

这里从vulnhub的官网里发现了一段话

这里从vulnhub的官网里发现了一段话

这里把前面的法语内容放到cle.txt文件里,再次进入主页

![]()

这里上传php reverse shell,发现后缀为php不可行,更改为php5上传

上传之后进入upload目录,

但是点击php文件发现直接转到了下载界面,这里要在上传一个.htaccess文件

.htaccess文件(或者"分布式配置文件"),全称是Hypertext Access(超文本入口)。提供了针对目录改变配置的方法, 即,在一个特定的文档目录中放置一个包含一个或多个指令的文件, 以作用于此目录及其所有子目录。作为用户,所能使用的命令受到限制。管理员可以通过Apache的AllowOverride指令来设置。

上传文件之后再次点击,提前开启监听

查看id_rsa文件,然后复制放在本地的id_rsa文件里

再次nmap扫描

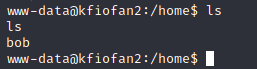

然后利用id_rsa登录bob用户

下面的提权方法就完全不会了,看了大佬的博客,使用栈溢出的方法提权

用gdb调试程序

gdb test更改格式为intel

set disassembly-flavor intel反汇编主函数

disassemble main运行程序

start

使用msf工具生成50个字符

启动程序并输入上面字符串

发现Aa0Aa1Aa2Aa3Aa4Aa5Aa6之后就进入了程序

尝试执行调试函数,替换地址

python -c 'print ("Aa0Aa1Aa2Aa3Aa4Aa5Aa6"+"\x20\x48\x55\x55\x55\x55")' | ./test使用bob用户输入上面的命令,退出ssh会话,再次连接,输入sudo su即可提权到root

总结一下,就是溢出问题还是不太懂,后面要着重练习这方面。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?