文章目录

2094307肖江宇Exp-4 恶意代码分析

一、实践目标

1.1 系统运行监控

使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适如果想进一步分析的,可以有针对性的抓包。

安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

1.2 恶意软件分析

分析该软件在

(1)启动回连,

(2)安装到目标机

(3)及其他任意操作时(如进程迁移或抓屏,重要是你感兴趣)。

该后门软件读取、添加、删除了哪些注册表项,读取、添加、删除了哪些文件,连接了哪些外部IP,传输了什么数据。

1.3 未来设想

假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

二、实践内容

2.1 系统运行监控—任务计划

学习一下schtasks的命令,贴上参考链接schtasks的命令

(1) 写好脚本(实际上就是命令行语句)

脚本netcontrol4307.bat,再新建一个txt文档netstatlog4307.txt用于接收数据

date /t >> D:\桌面\肖江宇学习\肖江宇学习\大三下\网络对抗技术\实验四\netstatlog4307.txt

time /t >> D:\桌面\肖江宇学习\肖江宇学习\大三下\网络对抗技术\实验四\netstatlog4307.txt

netstat -bn >> D:\桌面\肖江宇学习\肖江宇学习\大三下\网络对抗技术\实验四\netstatlog4307.txt

(2) 用命令行创建一个计划任务

schtasks /create /TN netcontrol194307 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > D:\桌面\肖江宇学习\肖江宇学习\大三下\网络对抗技术\实验四\netstatlog4307.txt"

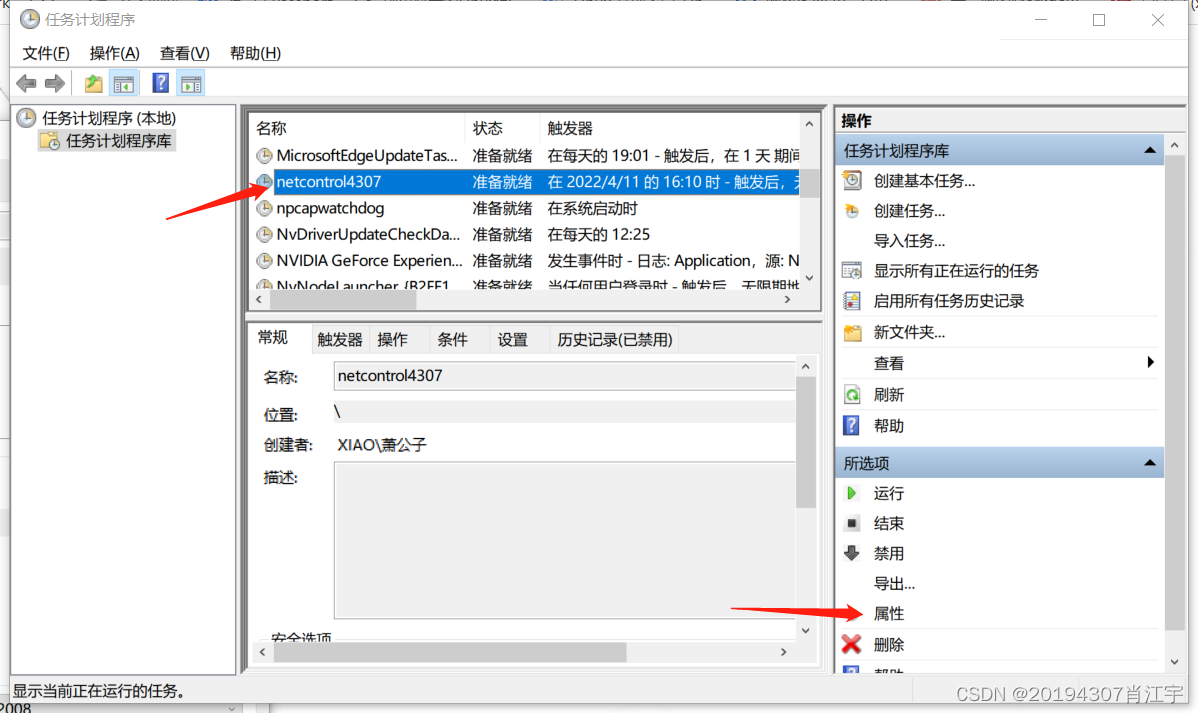

(3) 打开任务计划程序

“WIN+R”调出“运行”窗口,输入“taskschd.msc”按回车

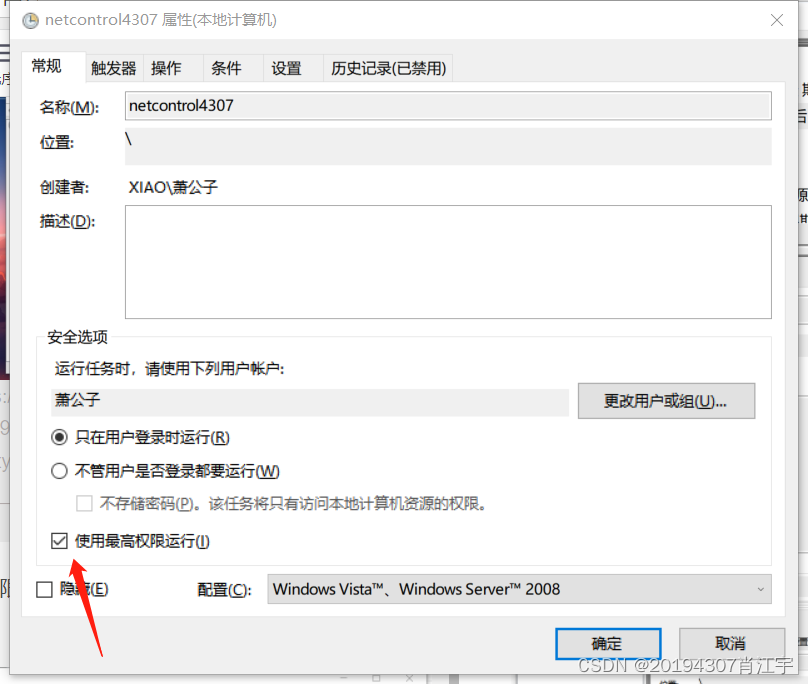

(4) 在常规中选择使用最高权限运行,在条件中关闭电源限制

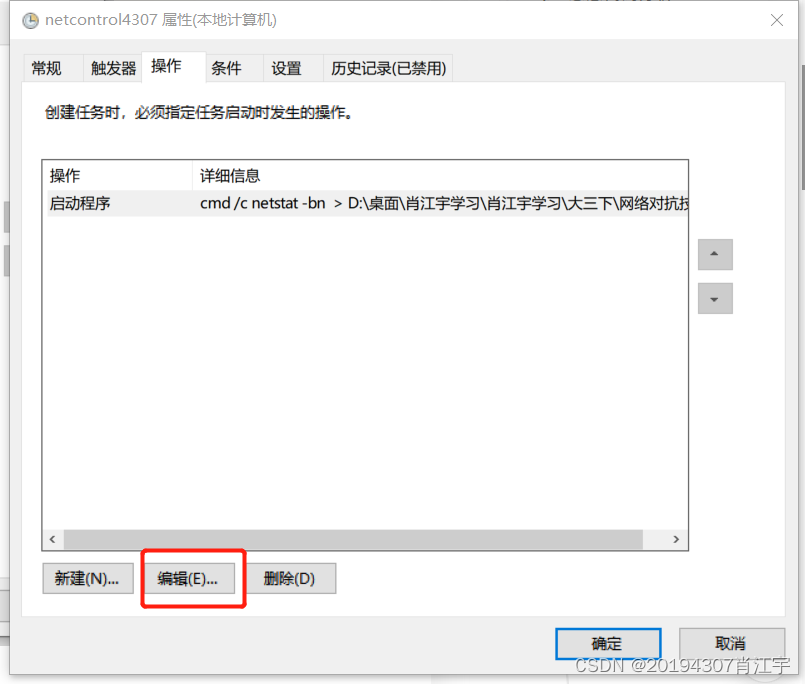

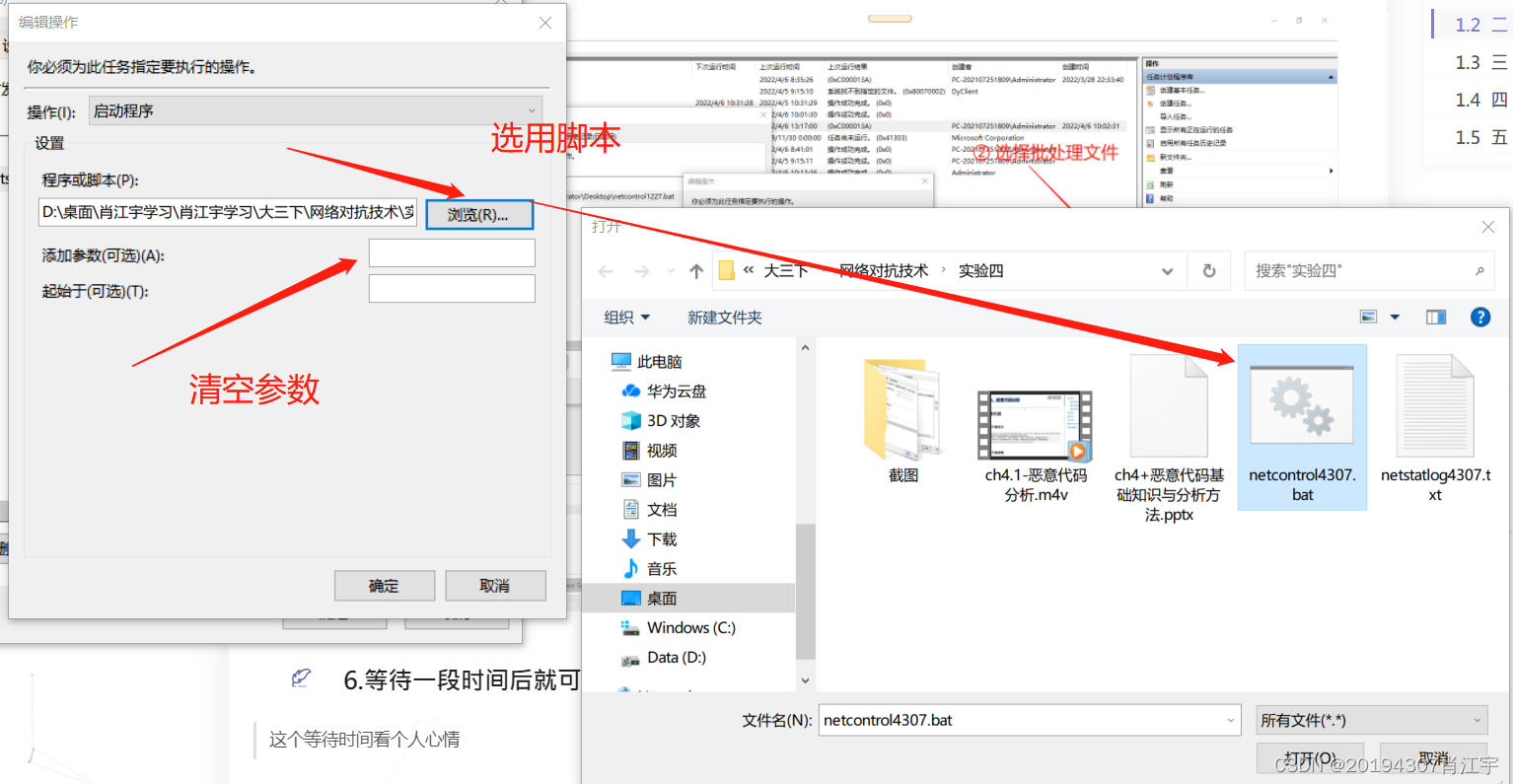

(5) 在操作栏清空参数,选择批处理文件

(6) 等待一段时间后就可以得到想要的数据了

(7) 收集了较多数据后,停止任务,将所得数据在excel中进行分析

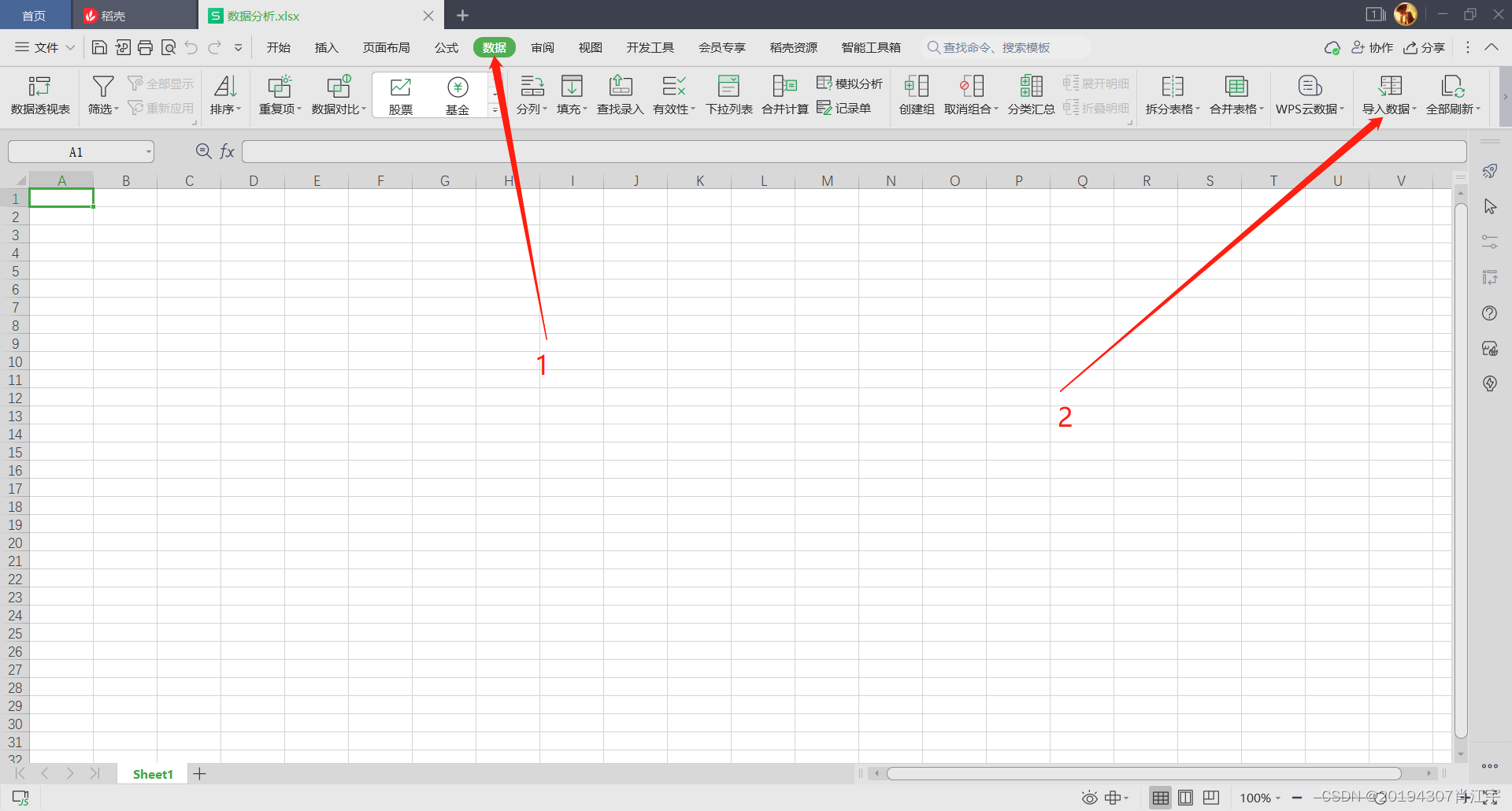

①新建excel,数据→自文本→选择数据源→netcontrol4307.txt,勾选分隔符号

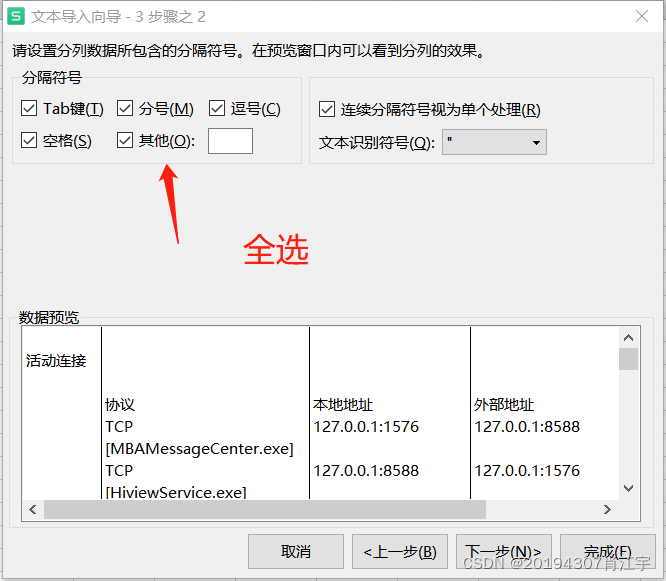

②勾选所有分隔符号

③列数据格式勾选常规→完成

④选择要分析的列——>选择插入——>选择数据透视图——>直接默认值确认

⑤右侧选择分析的日期,拖入下方的轴和值

这篇博客详细介绍了如何使用任务计划和sysmon工具监控系统运行,以及结合wireshark进行恶意软件分析。作者通过设置任务计划记录系统联网情况,并使用sysmon监控进程和网络活动,再利用wireshark抓包分析TCP包,从而识别潜在的恶意行为。此外,还讨论了如何在发现恶意代码时进行进一步的信息收集和分析。

这篇博客详细介绍了如何使用任务计划和sysmon工具监控系统运行,以及结合wireshark进行恶意软件分析。作者通过设置任务计划记录系统联网情况,并使用sysmon监控进程和网络活动,再利用wireshark抓包分析TCP包,从而识别潜在的恶意行为。此外,还讨论了如何在发现恶意代码时进行进一步的信息收集和分析。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?