SMC 自解码

什么是SMC?

简而言之,就是程序中的部分代码在运行之前被加密成一段数据,不可反编译,通过程序运行后执行相关的解码功能,对加密的代码数据进行动态解密,让其恢复正常功能。这样我们在采用静态分析时,看到的都是加密的内容,从而阻断了静态调试的可能性。简单理解就是n层解密

(不开玩笑感觉内嵌补丁可以用在这里(菜.jpg)

原理

通过 SMC 自解码技术可以实现程序的保护,同时也可以将一些特征代码变形隐藏

1)代码在二进制文件中就是字节码,本身也就是一段二进制数据

2)提前将一部分代码通过某些方式替换为加密数据

3)程序在被反编译的时候,核心代码就是一串数据,无法反编译,而程序在运行的时候又能成功将这段核心代码复原

示例

上题简单粗暴来理解

题目来源:北邮网安杯 re3

基本流程:32位无壳,丢ida

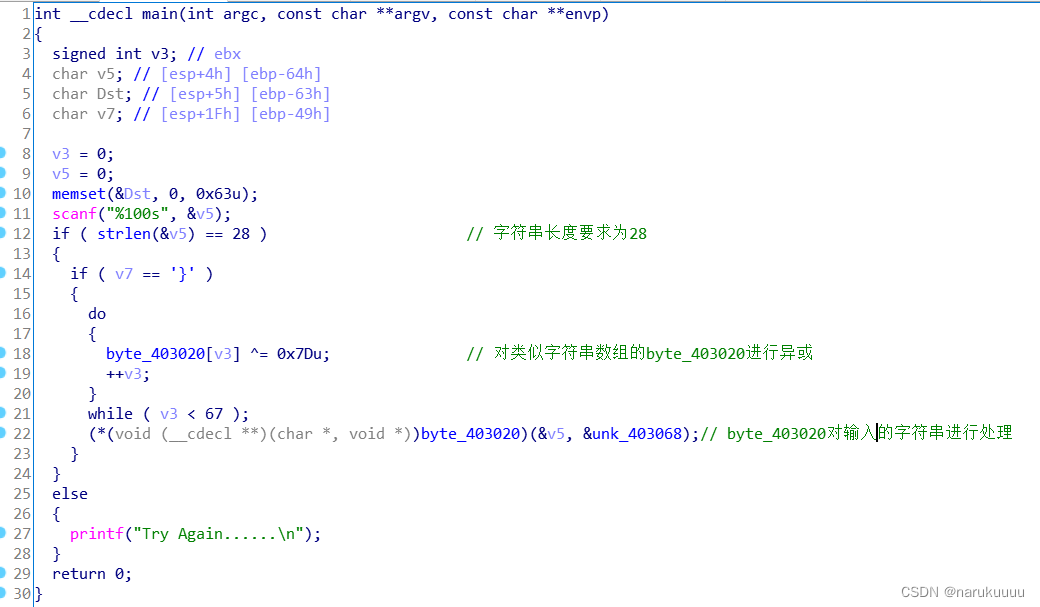

得知:

1)要求输入的字符串长度为28

2)对一个类似字符串数组的byte_403020进行异或

3)有传参动作,说明这个类似字符串数组的byte_403020其实是个函数

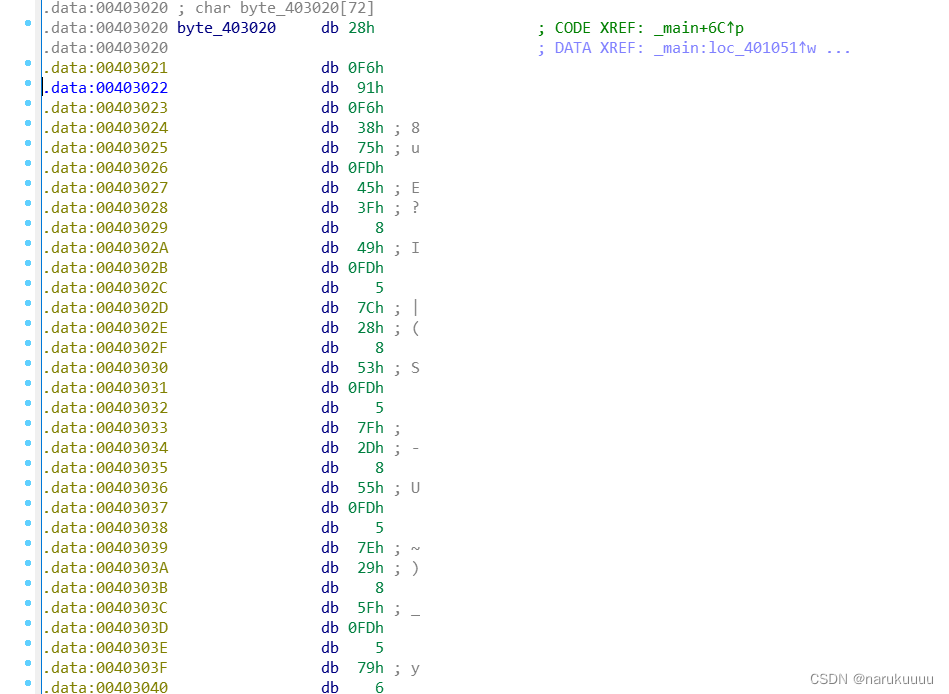

跟进byte_403020:

明显的不是函数,这就是对部分代码进行了加密处理,而异或操作是加密也是解密操作,直接反静态调试,那只能dbg了

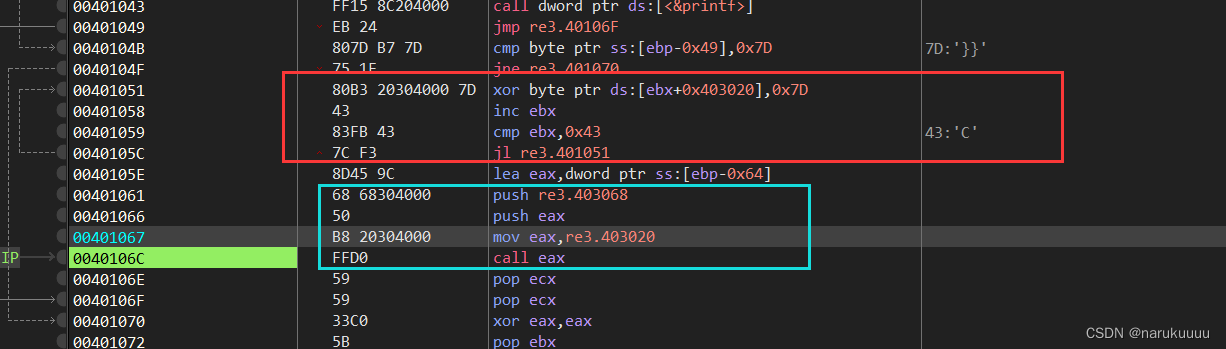

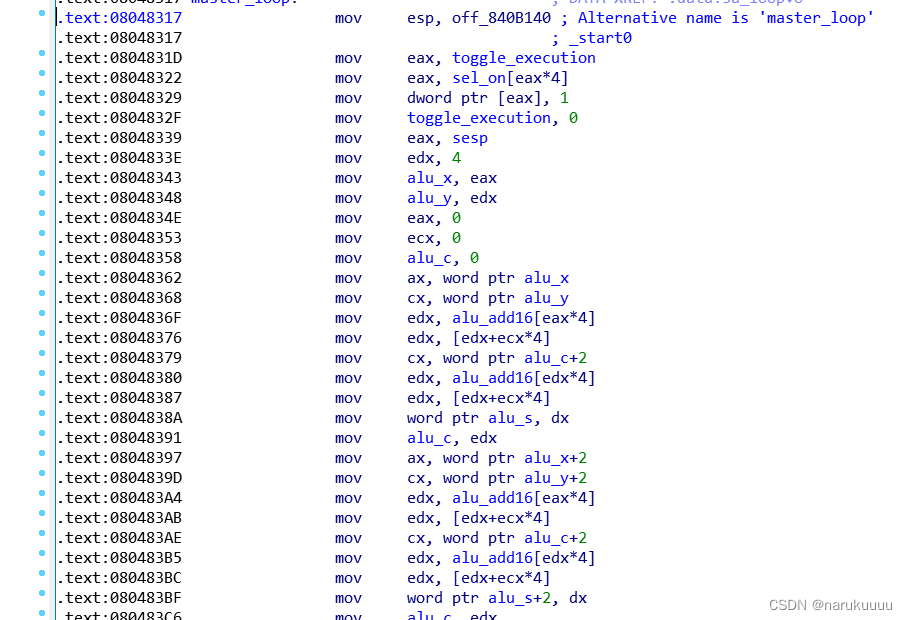

动调

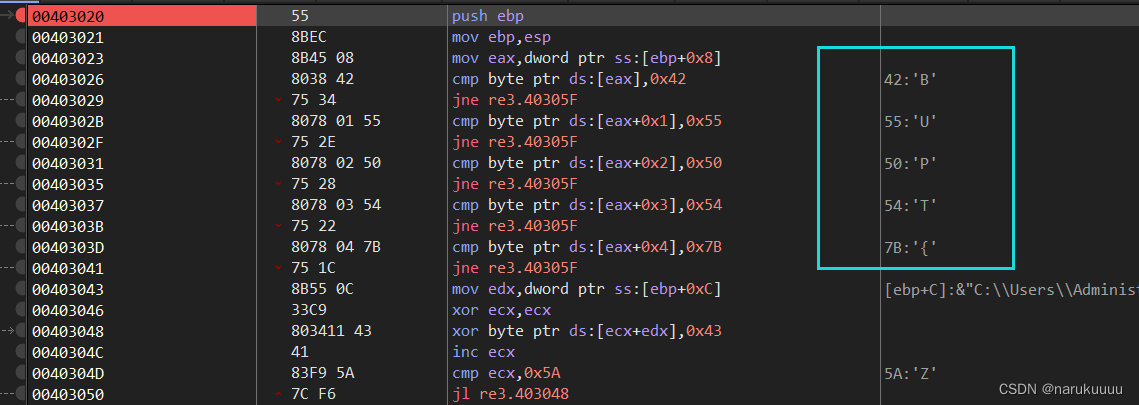

异或进行解密,两条push指令把参数压进栈中,调用解密后的函数

跟进这个解密后的函数,发现对输入字符串前几个字节进行比较,后卖面又是SMC的自解码

这里就不详细写过程了,大概就是遇到SMC自解码反静态的话直接动调即可

mov混淆

MOV这种混淆是怎样产生的呢?剑桥大学的Stephen Dolan证明了x86的mov指令可以完成几乎所有功能了(可能还需要jmp),其他指令都是“多余的”。受此启发,有个大牛做了一个虚拟机加密编译器。它是一个修改版的LCC编译器,输入是C语言代码,输出的obj里面直接包含了虚拟机加密后的代码。如它的名字,函数的所有代码只有mov指令,没有其他任何指令。

这个加密编译器在网上是开源的项目:

传送门

题目来源:AlexCTF 2017的re

这种题目的特征就是全都是mov指令

这样的题目,我们几乎无法直接阅读汇编代码,因此,我们只能另辟蹊径

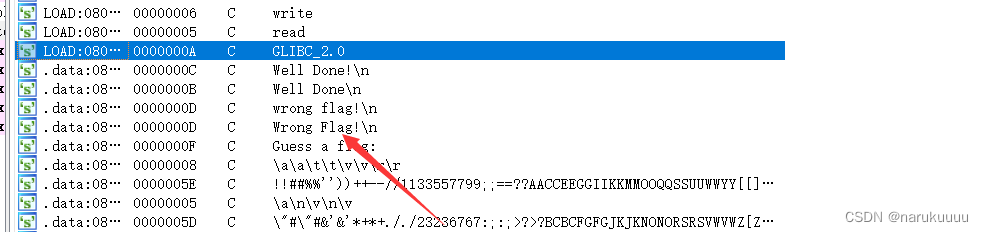

首先查看字符串:

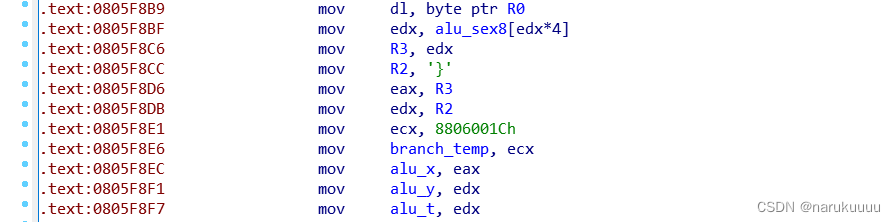

看到觉得肯定是有字符串比较的,查看一下到底有哪些地方调用了该报错字符串,从最后一个报错处开始往下找,可以看到明显 ’ } ’

之后全局搜索R2,即可得到正确的字符串

这道题就纯属纯靠眼睛来看,没有什么技巧可言

如下:

1、 字符串的搜索是最好的切入点

2、 MOV混淆是不会混淆函数的逻辑的。因此函数的逻辑还是不变的。

3、 大多数汇编代码的意思是可以猜测的。可以大概推测出具体操作了什么。

或者利用开源的工具来帮助分析:

传送门

想起之前也做过一道Mov混淆的但那道题好像更难点,下次更

参考文章:

传送门

1011

1011

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?