目录

一、思考

1. 什么是防火墙?

2. 状态防火墙工作原理?

3. 防火墙如何处理双通道协议?

4. 防火墙如何处理nat?

5. 你知道那些防火墙?以及防火墙的技术分类?

二、实验

三、过程

1、实验拓扑

2、cloud-IO配置

端口创建时绑定信息的网卡可以是回环网卡npcap loopback adapter也可以是任一虚拟网卡

这里我使用的是vment8虚拟网卡IP:192.168.78.1

3、防火墙配置

登录:admin--->初始密码:Admin@123--->修改密码:8-16位

防火墙基础配置

3.1 登录防火墙

登录防火墙:https://192.168.78.2:8443

常见问题:

1、g0/0/0口的配置完成但是无法ping通

解决方法:查看cloud上网卡IP是否和你配置的属于同网段,否则无法ping通

2、本地可以ping通但是却不能登录访问,浏览器会报如下图所示的错误时:

解决方法:在url中添加https://协议

3、部分Google、ie浏览器可能会报如下错误

解决方法:同上添加https://协议

特别注意:如果你的浏览器版本如果更新也可能会影响登录(建议切换浏览器再尝试登录)

登录界面

同命令端账户密码

4、区域划分

服务器区域-dmz

内网区域-trust

外网区域-untrust

方法一

新建---优先级参照列表---选择对应的接口

方法二

接口---安全区域---安全区域

4.1 内网划分

内网划分vlan---分别进行配置

vlan 2

vlan 3

vlan 10

4.2 各区域网关

内网网关

外网网关

服务器区网关

4.3 区域配置

服务器

内网区域

vlan2

vlan 3

lsw1

外网区域

5、防火墙策略

5.1 允许-回程路由(内网~外网)

5.1.1 配置静态路由

验证防火墙的路由功能

5.1.2 测试内外网访问情况

5.2 禁止-新建策略(内网~外网)

上面对防火墙的动作进行了修改使其达到了一个路由的功能,下面将禁用动作后,我们来进行防火墙安全策略的配置来达到内网访问外网的效果

5.2.1 禁用后未配置策略

5.2.2 禁用后配置策略

5.2.3 测试访问外网

5.3 禁止-新建策略(外网~服务器)

5.3.1 配置服务器的开放协议服务

配置好服务器的服务后启动

5.3.2 防火墙配置策略

服务可以自定义创建---目的端口要写准确

5.3.3 测试访问

四、总结

-

什么是防火墙?

防火墙是指由软件和硬件设备组合,在内部网和外部网之间、专用网和公共网之间的界面上构造的保护屏障

功能:隔离非授权用户在区域间、过滤对受保护网络有害的数据包

-

什么是状态防火墙?工作原理?

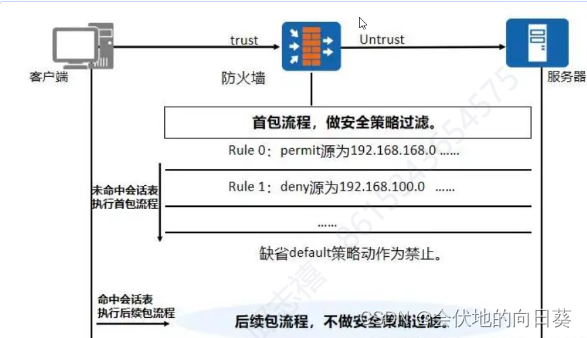

状态防火墙:提供状态数据包检查的防火墙

工作原理:在包过滤(ACL表)防火墙的基础上添加了一个会话表(session表),通过状态防火墙的首包机制创建一个会话表项并做安全策略过滤,然后后续包将直接通过查看会话表中创建的表项进行状态检测,如果匹配就进行转发

-

防火墙如何处理nat?

应用层网关(Application layer gateways)是被设计能识别指定IP协议的防火墙,也被叫做ALG Firewall。它不是简单地察看包头信息来决定数据包是否可以通过,而是更深层的分析数据包负载内的数据,也就是应用层的数据。H.323和SP协议都在负载中放了重要的控制信息,例如语音和视频终端使用哪一个数据端口来接收别的终端的语音和视频数据。通过分析哪一个端口需要打开,防火墙动态地打开那些被应用的端口,而所有别的端口依然安全地保持关闭状态。如果一个NAT被应用来屏蔽内部IP地址,这时ALG就需要一个代理,一些防火墙生产厂商把代理结合到ALG上越过NAT。普通NAT实现了对UDP或TCP报文头中的的IP地址及端口转换功能,但对应用层数据中的字段却无能为力,在许多应用层协议中,TCP/UDP载荷中带有地址或者端口信息,这些内容不能被NAT进行有效的转换。ALG(Application Level Gateway,应用层网关)NAT穿透技术能对多通道协议进行应用层报文信息的解析和地址转换,将载荷中需要进行地址转换的IP地址和端口或者需特殊处理的字段进行相应的转换和处理,从而保证应用层通信的正确性。

-

防火墙如何处理双通道协议?

双通道协议指控制层流量和数据层流量不在同一个端口,比如FTP的主动模式,登录使用21端口,然后沟通一个随机端口进行数据传输,在状态防火墙中,无法得知协议沟通得到的端口,所以无法放行数据层的流量。这就需要另一个协议ASPF(应用层报文过滤)登场,该协议可以读取指定协议的协商端口的报文,并将协商出的端口加入server-map表,用来放行流量,相当于创建了一条临时的安全策略。

-

你知道哪些防火墙?以及防火墙的技术分类?

- 防火墙主要分为两类:软件、硬件防火墙

软件防火墙:软件防火墙是安装在本地系统/计算机上的防火墙,依照配置规则控制计算机进出的流量,不需要物理设置。

硬件防火墙:硬件防火墙是一种物理设备,可以在不影响服务器性能的情况下,设置监控、观察、控制基础架构中的流量,与服务器独立分开来。

按照技术分类:

过滤型---ACL访问控制列表---包过滤防火墙

- 优点:简单、检查速度快

- 缺点:检查颗粒度粗

状态过滤型---会话跟踪技术(首包机制)---状态防火墙

- 优点:细颗粒化、速度快

- 缺点:不能检查应用层

应用代理型---中间人技术---代理防火墙

- 优点:下一代防火墙--并行机制

- 缺点:技术复杂、速度慢,代理技术只能针对特定的应用来实现,应用间却不能通用

UTM(统一威胁管理)---串行处理技术---在状态防火墙的基础加入了深度包检测技术

- 优点:节约资金、学习成本,统一还有利于各设备之间的协作

- 缺点:设备负荷较大、处理能力分散(检测逐个功能模块进行)、速度慢

下一代防火墙---并行机制处理技术

213

213

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?