32.APP应用之漏洞探针

32.1原理分析

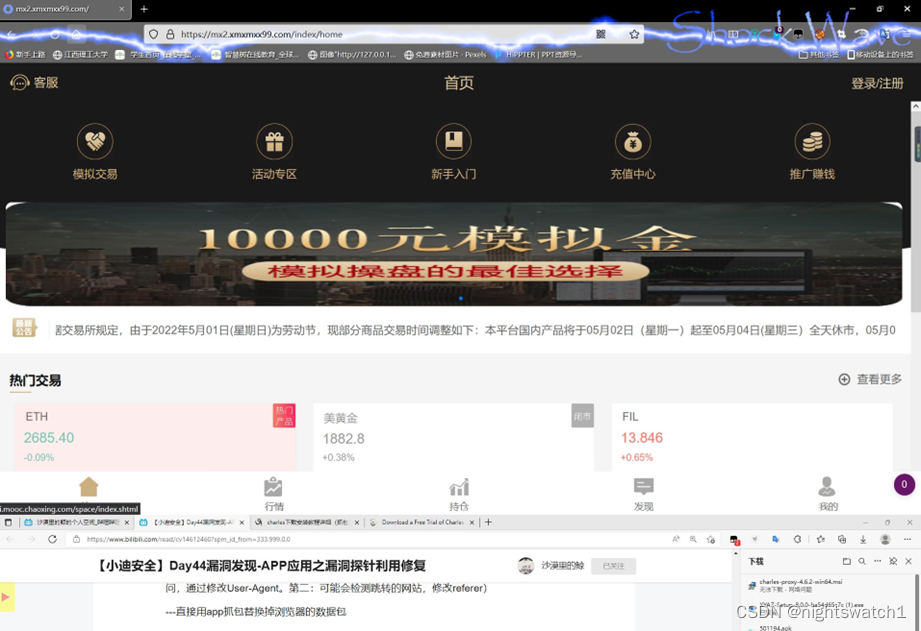

其实这里所谓的app就只是web的套壳。

步骤,先下载任意一个模拟器,然后在这个模拟器里面安装好非法的软件,在设置的wifi处修改好代理的地址和端口,就可以实现在电脑端抓取手机端的数据包了。这里总共介绍了三款软件进行抓包,其实步骤都是差不多的,都是在打开了软件之后随意点击之后,查看数据包

---burpsuite:使用麻烦,可视性差,可拓展性强

---charles:抓取的web层次清晰,

---抓包精灵(APK,直接放到模拟器里面使用):简单,不易操作,只能查看数据包

--wireshark 可以抓取非Web协议的数据包

【小迪安全】Day44漏洞发现-APP应用之漏洞探针利用修复 - 哔哩哔哩 (bilibili.com)

32.2实例演示

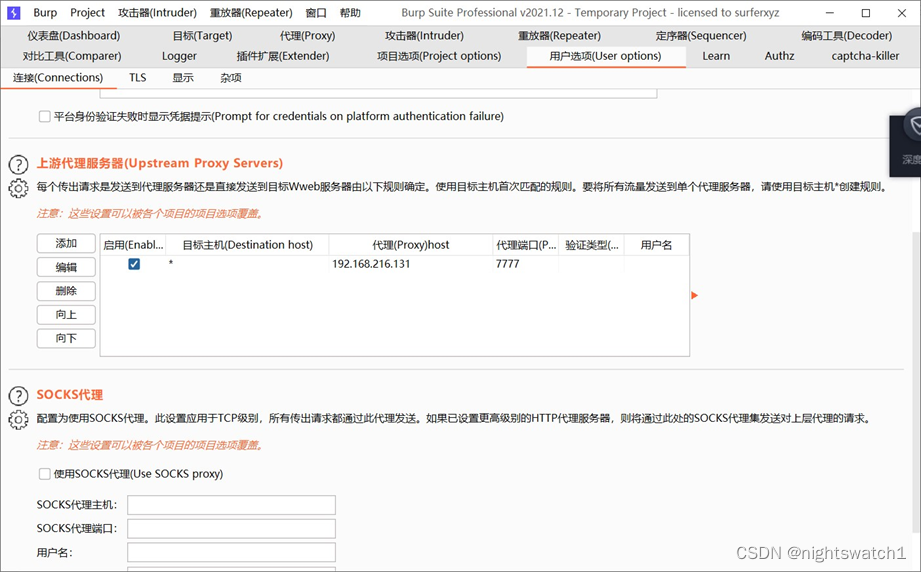

32.2.1.burp

直接挂好代理乱点就完事了,然后在旁边的filter还有筛选机制。

并且还发现直接访问网站居然就真的访问到了,这就说明这个app就是纯纯的网站套壳的产物,那么如果访问失败了,也可以说明一个问题:这个网站有可能进行了过滤机制,因为apk协议的数据包的组成部分和正常的网站的数据包是不一样的,在uer-agent的内容上会有明显的区别。那么如果想要访问这个网站就需要相应的对数据包进行一定的修改。

32.2.2.charles

charles下载安装教程详细(抓包) - 不食烟火 - 博客园 (cnblogs.com)

最大的优点就是会显示文件结构,这里不知道为什么显示不了了。

32.2.3.抓包精灵

无法对抓到的数据包进行修改

32.2.4.wireshark(其他协议)

都大差不差,这个软件需要专门去学习一下怎么使用,之后再说了。

32.2.5xray配合burp转发进行网站的扫描(工具联动)

可以选用其他的工具与burp进行配合扫描

原理:首先是正常的burp抓包,然后burp的模块里面带有一个转发数据包的功能,将burp抓到的数据包转发到到本地端口,然后再使用xray对本地的端口进行监听,之后它就会对这些抓到的数据包开启漏洞扫描,这里不知道为啥burp无法链接虚拟机的端口就算了。

32.2.6安卓逆向apk一键提取url(简单操作,原理不会)

直接上工具apkanalyze,将apk文件放入文件夹中即可。

2462

2462

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?