Burp Suite

- 前言

- 一、配置Java环境

- 二、安装 Burp

- 1、解压burp2021压缩包,点击.bat文件,编辑里面的路径,换成我们现在的java路径

- 2、打开箭头所示的.bat文件

- 3、管理员打开cmd,在cmd中打开 burp-loader-keygen-2020_1.jar

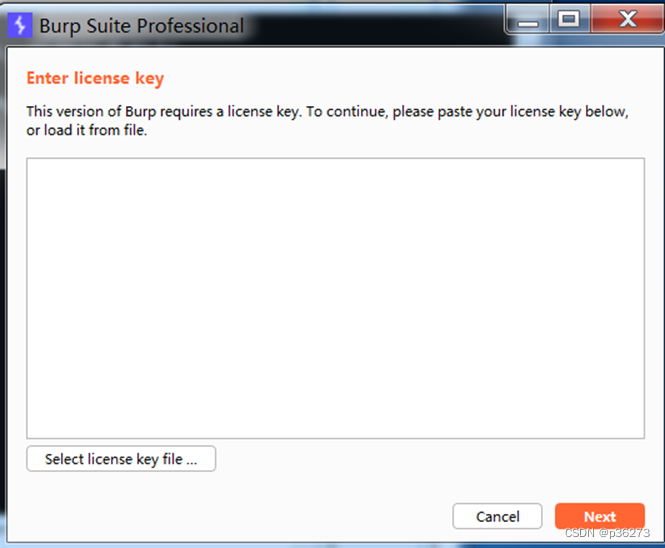

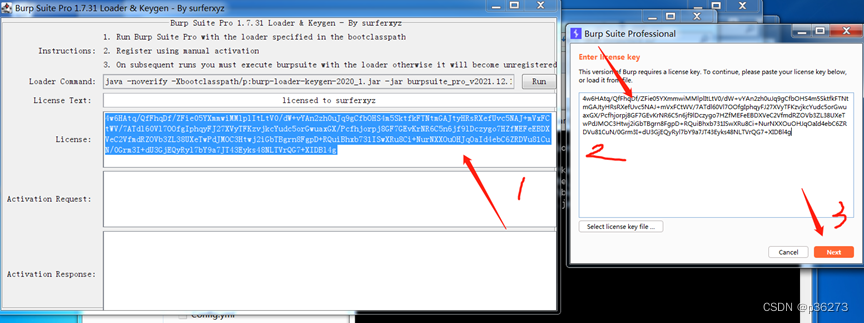

- 4、两个文件都打开的一个情况下,将我们左边的license里面的内容全部复制粘贴到我们的右边这个license key中。Ctrl+a全选 ctrl+c 复制 ctrl+v 粘贴

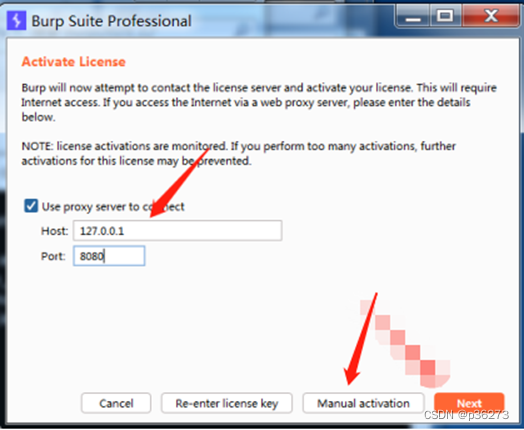

- 5、输入host主机地址:127.0.0.1 port(端口号):8080(统一),点击manual activation

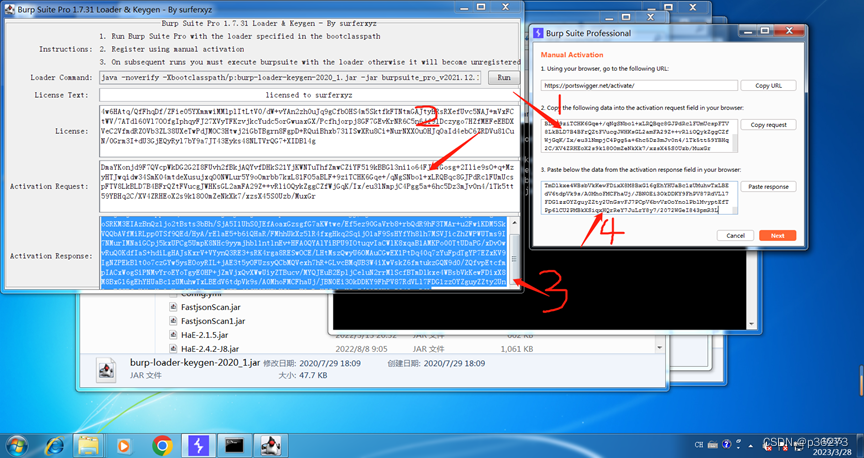

- 6、点击manual activation,会生成新的一段代码,按照1,2,3,4的箭头所示,去进行复制粘贴

- 7、点击next安装完成

- 三、生成证书

- 四、浏览器导入证书(建议用火狐)

- 五、抓包方法

- 六、使用方式

前言

我这里安装的是Burp2021的破解版

请支持正版

一、配置Java环境

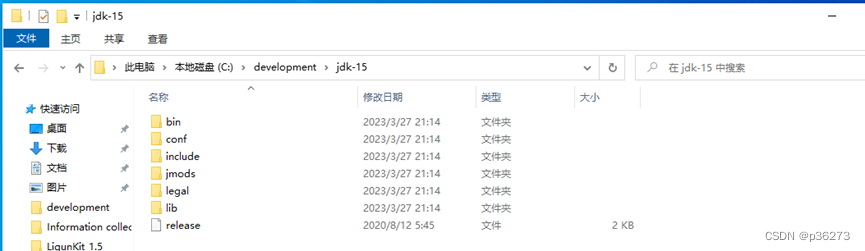

首先安装java环境,本人使用的是 jdk-15

1、解压之后jdk-15的文件夹内容

2、将我们的java环境添加进我们的环境变量

- Java变量路径是:C:\development\jdk-15\bin

#这里是我的路径,不要复制粘贴,大家将自己jdk-15\bin的路径添加进环境变量就行

3、添加环境变量

点击环境变量–》双击path–》点击新建–》将该路径添加进环境变量。

4、查看电脑java环境变量是否添加成功,打开cmd命令行,输入

java --version

#查看电脑系统JAVA环境变量版本,显示版本就代表安装成功了。

二、安装 Burp

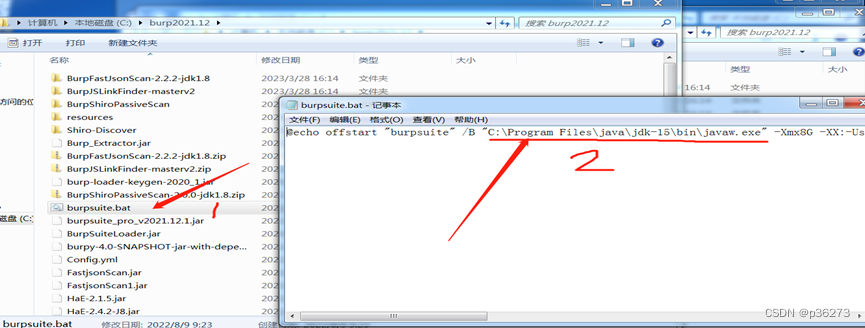

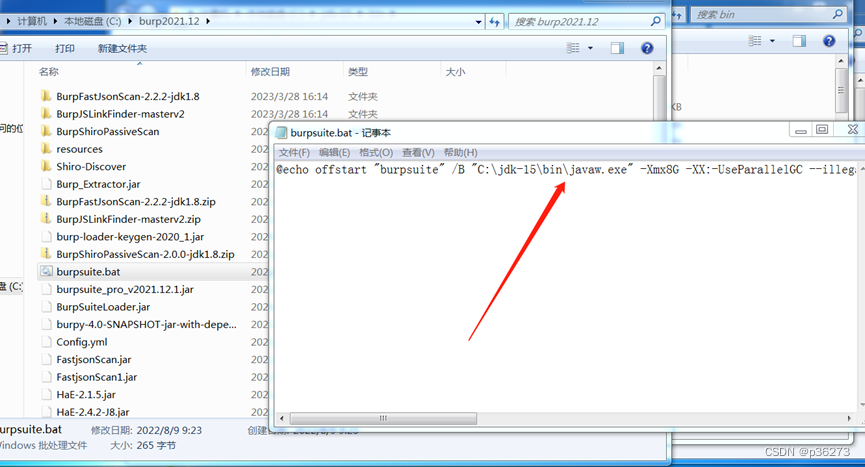

1、解压burp2021压缩包,点击.bat文件,编辑里面的路径,换成我们现在的java路径

换之前的路径

换完之后的路径,ctrl+s保存

2、打开箭头所示的.bat文件

3、管理员打开cmd,在cmd中打开 burp-loader-keygen-2020_1.jar

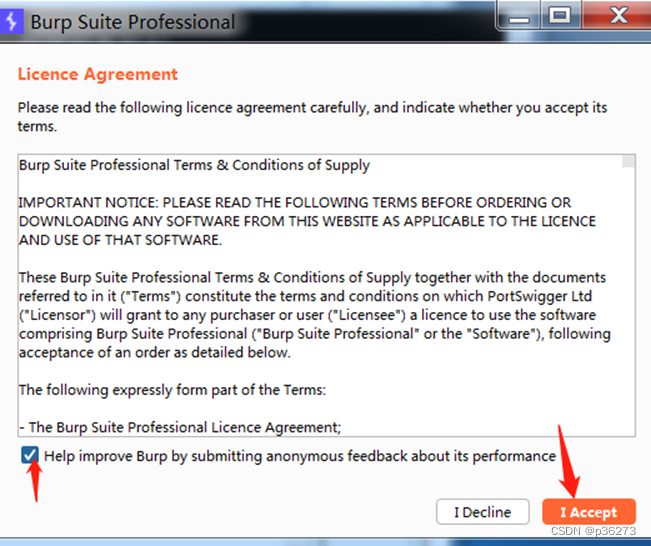

4、两个文件都打开的一个情况下,将我们左边的license里面的内容全部复制粘贴到我们的右边这个license key中。Ctrl+a全选 ctrl+c 复制 ctrl+v 粘贴

5、输入host主机地址:127.0.0.1 port(端口号):8080(统一),点击manual activation

6、点击manual activation,会生成新的一段代码,按照1,2,3,4的箭头所示,去进行复制粘贴

1的内容复制给2,3的内容复制给4

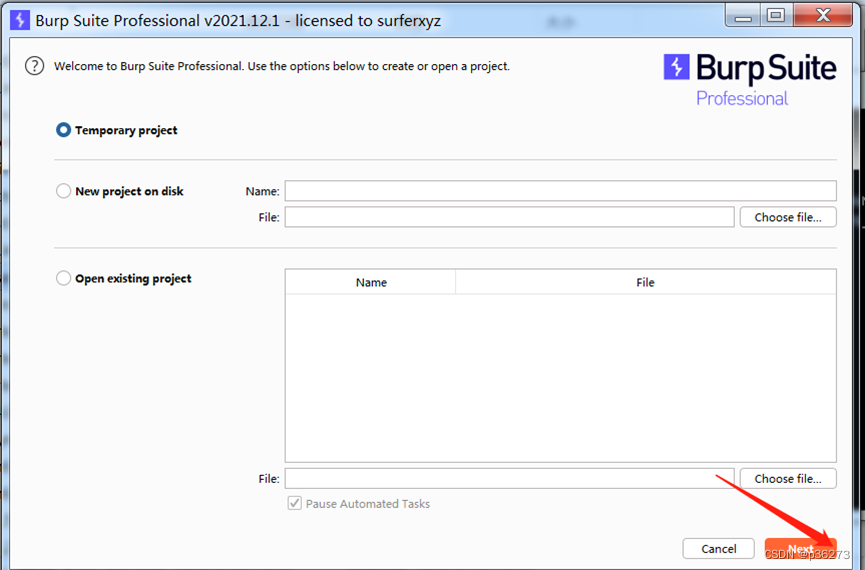

7、点击next安装完成

三、生成证书

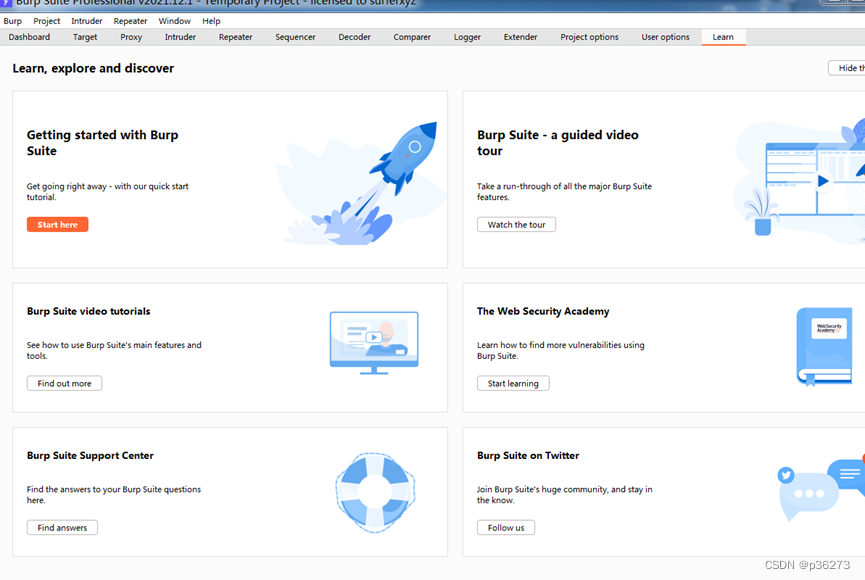

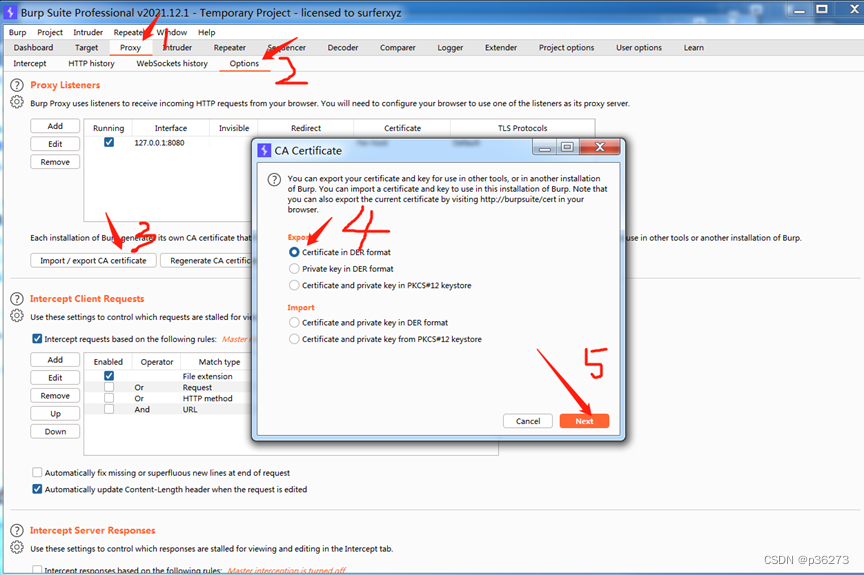

1、安装成功了,接下来,我们需要下载对应的证书,按照步骤上面的来

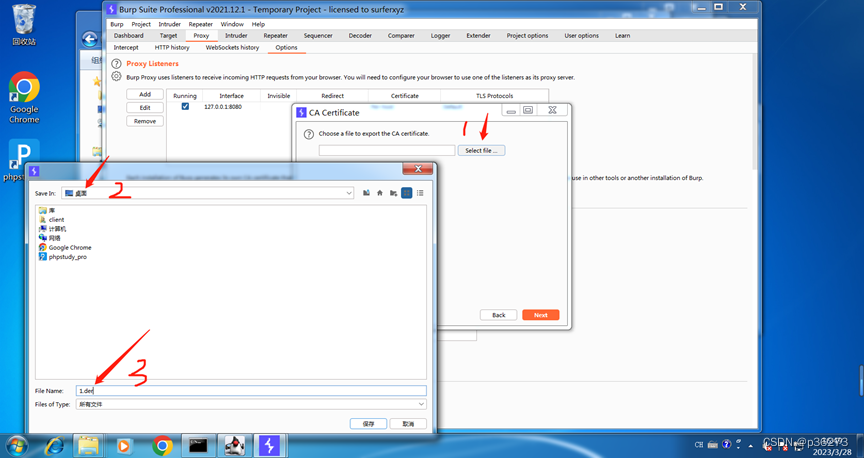

2、选择文件存放位置,建议放在桌面,特别需要注意的一点是,这里文件名需要的后缀是.der

点击保存,点击close,完成

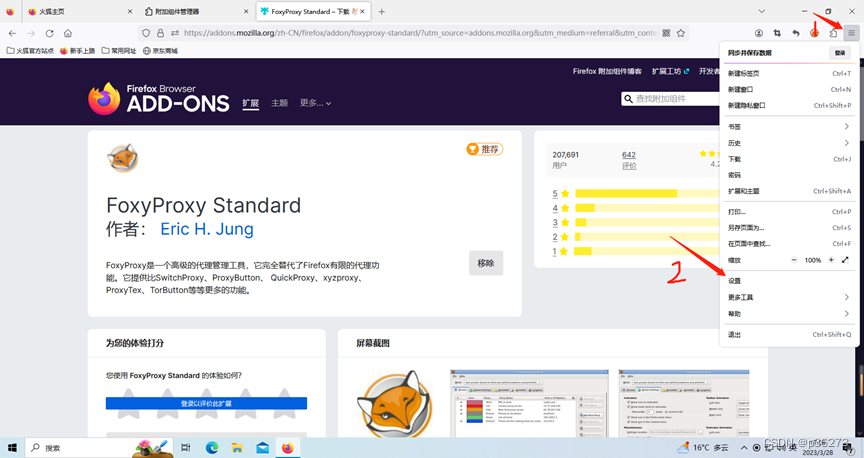

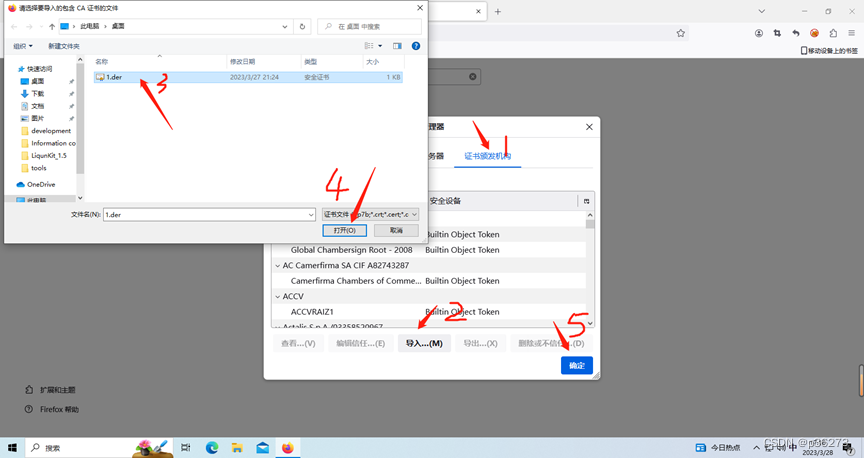

四、浏览器导入证书(建议用火狐)

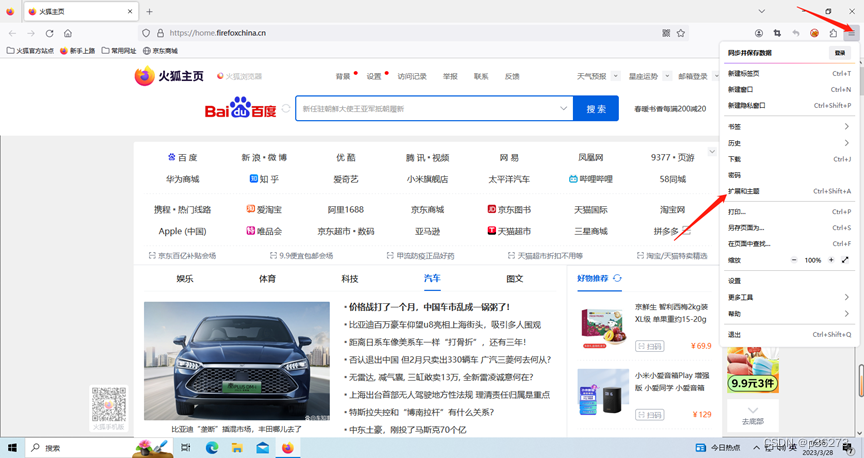

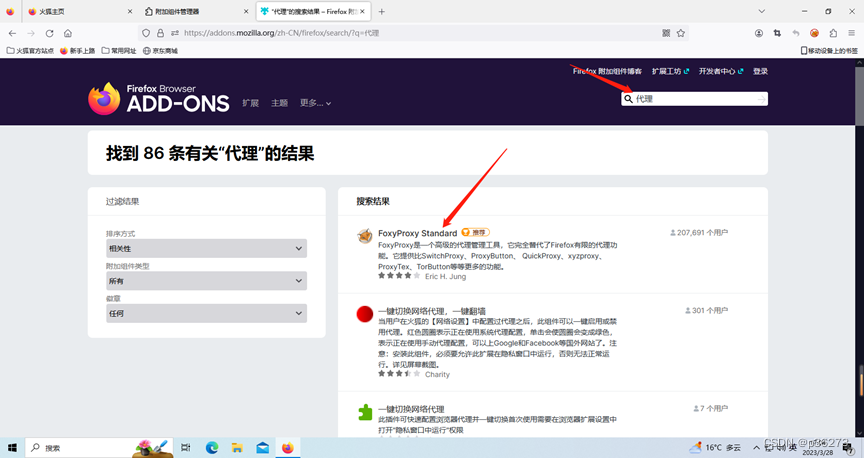

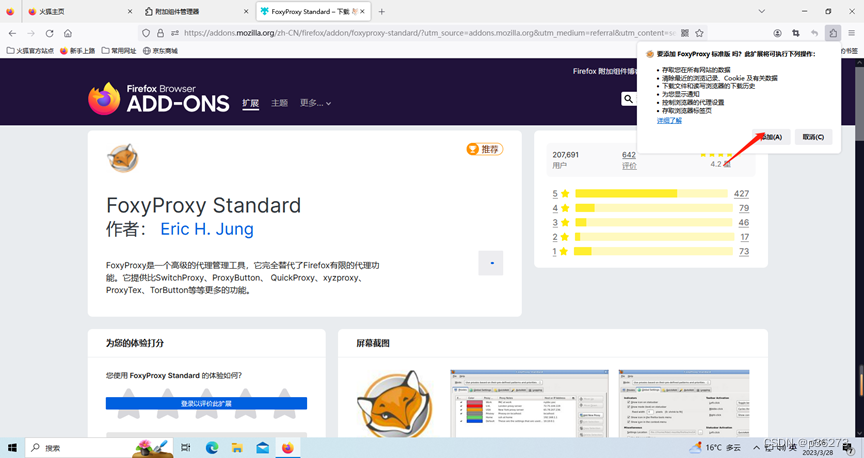

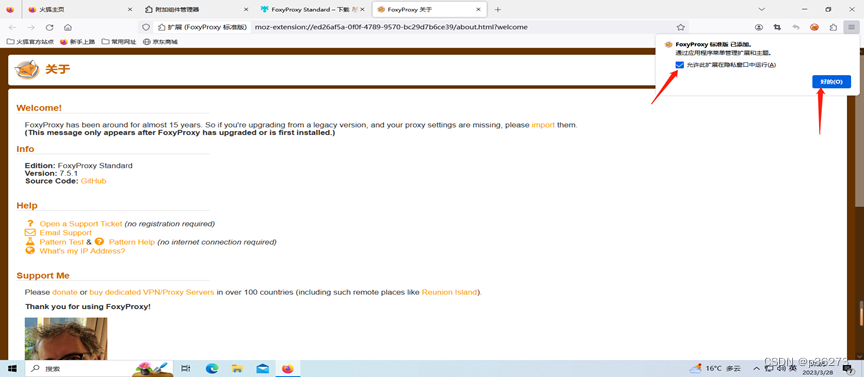

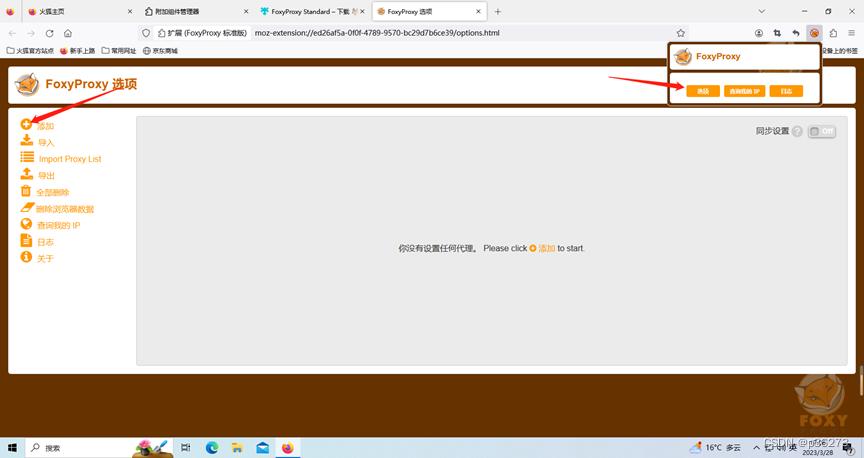

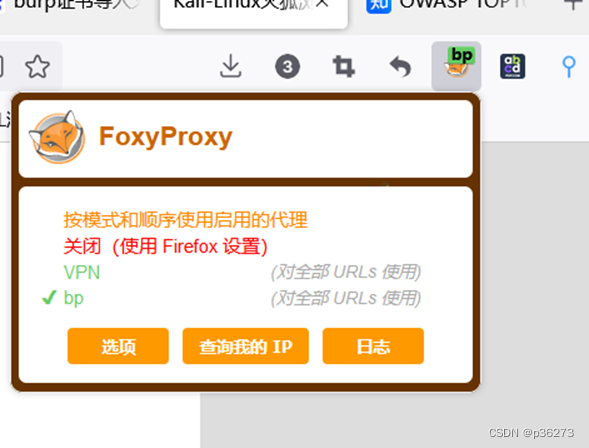

1、先下载一个火狐插件,点击扩展和主题,搜索:代理

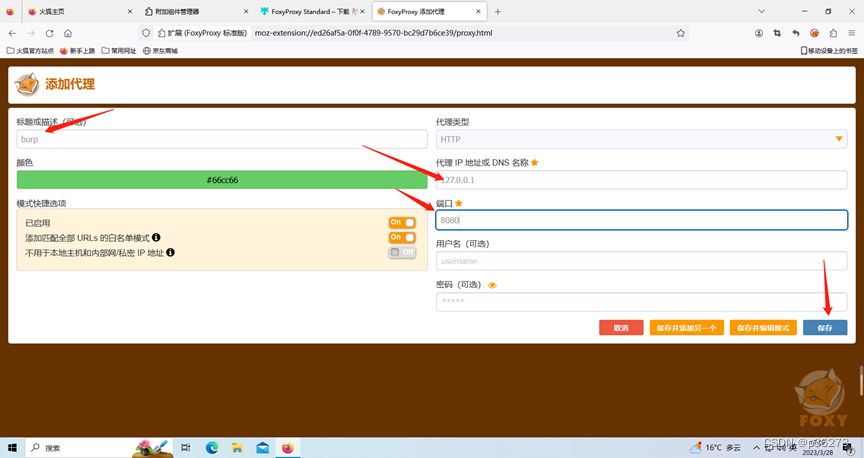

2、配置插件代理参数

输入标题:burp,代理ip输入:127.0.0.1 ,端口:8080

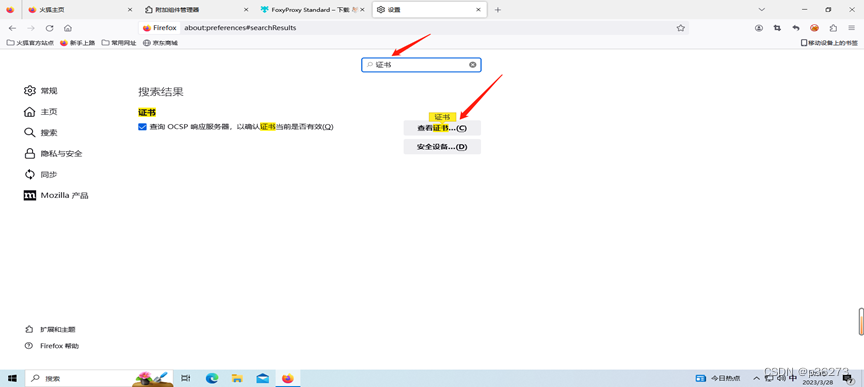

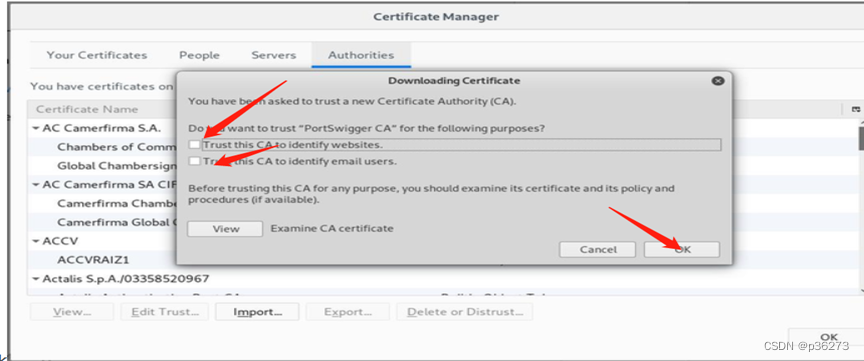

3、证书导入

点头所指的两个框都勾选上,点击OK。就证书安装完成了

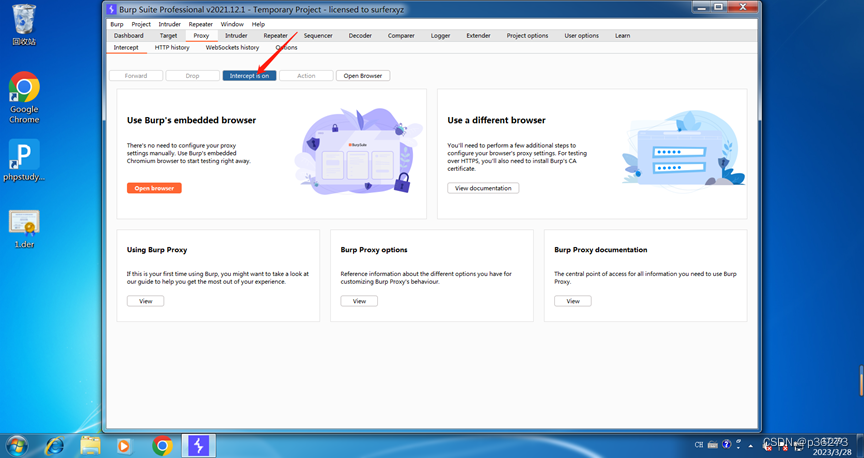

五、抓包方法

1、浏览器需要勾选上我们的代理安装

2、burp需要开启,这样就可以开启抓包了

六、使用方式

Burp Intruder主要有四个模块组成:

- 1:Target 用于配置目标服务器进行攻击的详细信息。

- 2:Positions 设置Payloads的插入点以及攻击类型(攻击模式)。

- 3:Payloads 设置payload,配置字典

- 4:Opetions 此选项卡包含了request headers,request engine,attack results ,grep match,grep_extrack,grep payloads和redirections。你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改。

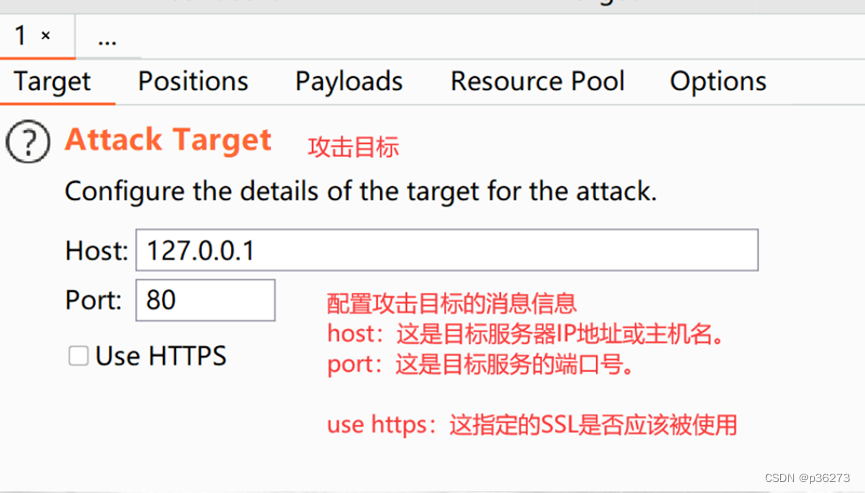

1、Target 目标选项(Target tab)

这个选项是用来配置目标服务器的细节

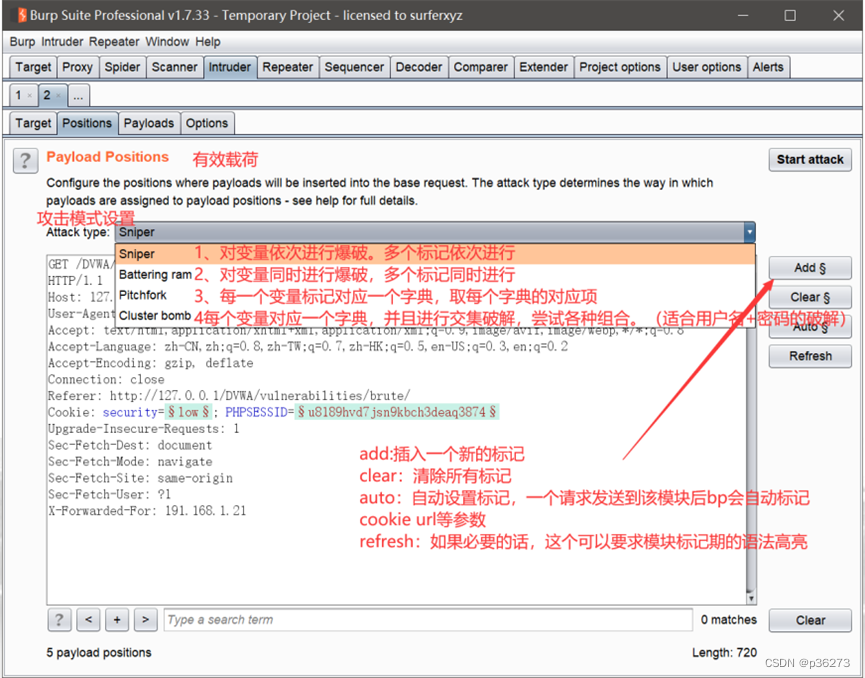

2、Positions 位置选项 设置Payloads的插入点以及攻击类型(攻击模式)

这个选项是用来配置在攻击里产生的所有 HTTP 请求的模板

- add § — 在当前光标位置插入一个位置标记。

- clear § — 删除整个模板或选中的部分模板里的位置标记。

- auto § — 这会对放置标记的位置做一个猜测,放哪里会有用,然后就把标记放到相应位置。这是一个为攻击常规漏洞(SQL 注入)快速标记出合适位置的有用的功能,然后人工标记是为自定义攻击的。

- refresh — 如果需要,可以刷新编辑器里有颜色的代码。

2.1、Sniper:对变量依次进行暴力破解

狙击手,表示如果爆破点设置一个,simplelist如果是6个,就执行6次,如果爆破点设置两个,则执行12次,一般这个模式下只设置一个爆破点,因为如果用户名和密码都不知道的情况下不会使用该模式去爆破。通常用于在知道用户名后,对密码进行爆破。原理如下图所示:

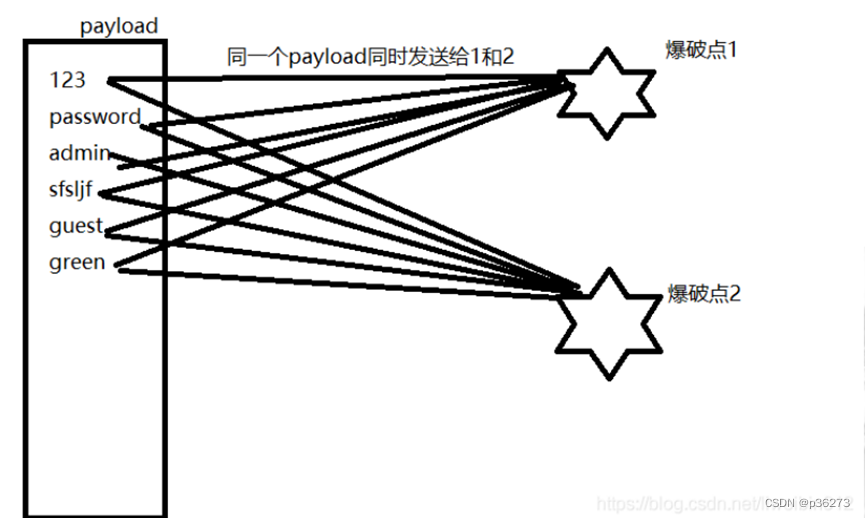

2.2、Battering ram:对变量同时进行破解

攻城锤,表示两个爆破点使用同一个play依次去执行,如果simplelist是6个,那么就执行6次。

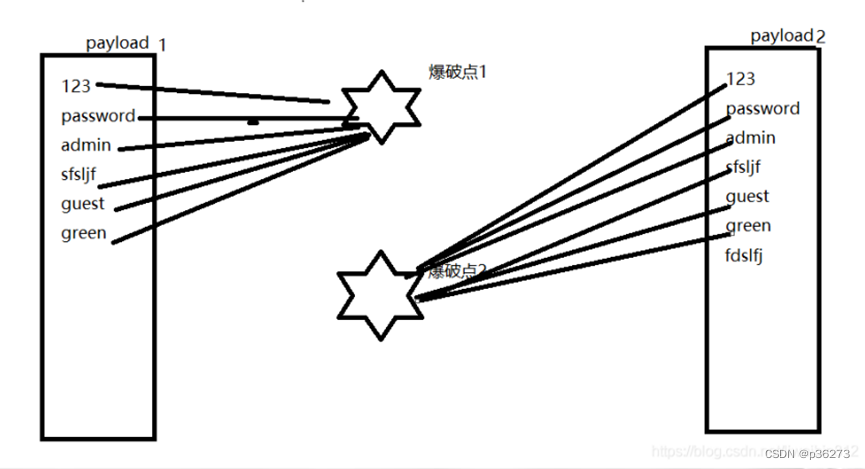

2.3、Pitchfork:每一个变量标记对应一个字典,一一对应进行破解

鱼叉,这个模式下,表示两个爆破点,并且会设置两个payload1和payload2,payload1就设置给爆破点1,payload2就设置给爆破点2,总共也是执行6次。并且一般按照payload少的执行。

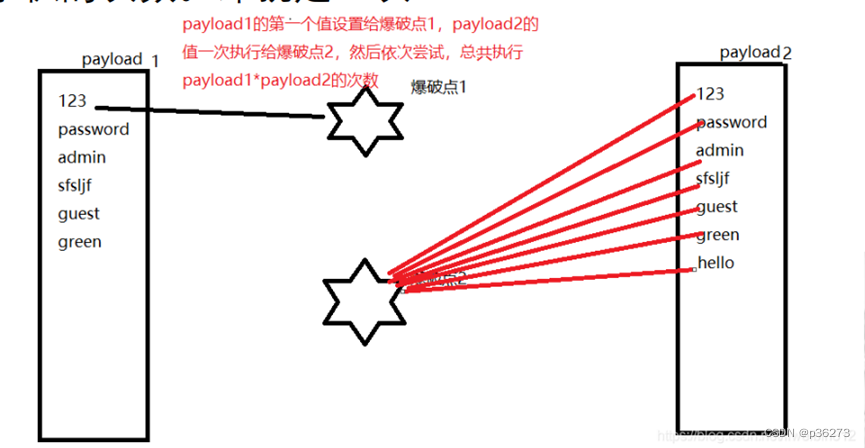

2.4、Clusterbomb:每个变量对应一个字典,并且进行交叉式破解,尝试各种组合。适用于用户名+密码的破解

集束炸弹,表示如果有两个爆破点,同时设置两个payload1,和payload2,simplelist是6个和7个,那么就会执行一个笛卡尔积的次数。即就是42次。

3、payload

- Payload Sets Payload数量类型设置

- Payload Opetions[Simple list] 该选项会根据选项1中Payload type的设置而改变

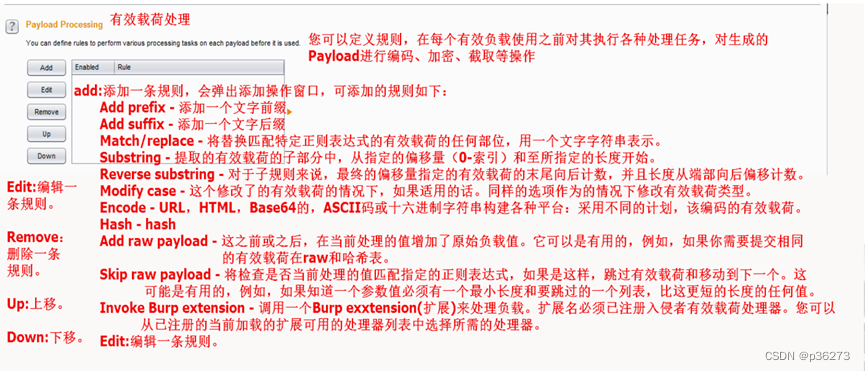

- Payload Processing 对生成的Payload进行编码、加密、截取等操作

- Payload Encoding 你可以配置哪些有效载荷中的字符应该是URL编码的HTTP请求中的安全传输。任何已配置的URL编码最后应用,任何有效载荷处理规则执行之后。 这是推荐使用此设置进行最终URL编码,而不是一个有效载荷处理规则,因为可以用来有效载荷的grep选项来检查响应为呼应有效载荷的最终URL编码应用之前。

4、Opetions 选项卡(Options tab)

- 此选项卡包含了request headers,request engine,attack results ,grep match,grep_extrack,grep payloads和redirections。你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改。

-

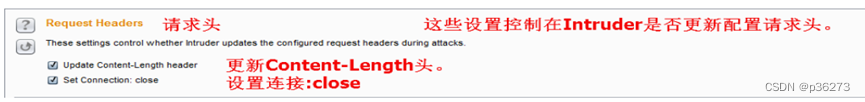

Request Headers 这些设置控制在Intruder是否更新配置请求头。

-

Request Engine 设置发送请求的线程、超时重试等。

-

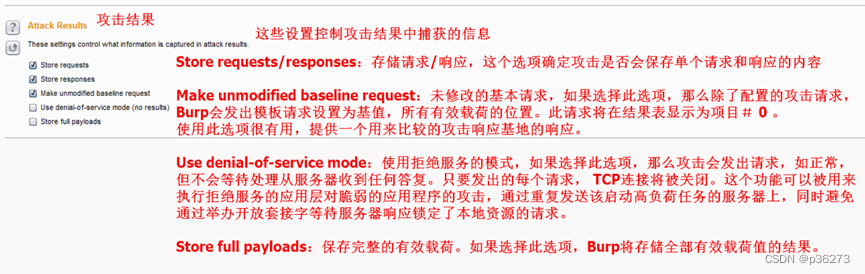

Attack Results 设置攻击结果的显示。

-

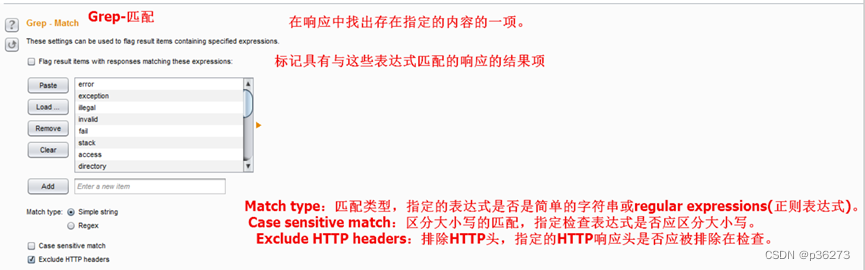

Grep - Match 在响应中找出存在指定的内容的一项。

-

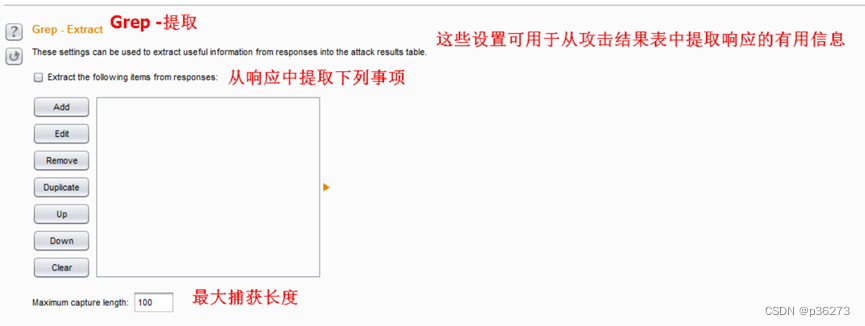

Grep - Extract 通过正则提取返回信息中的内容。

-

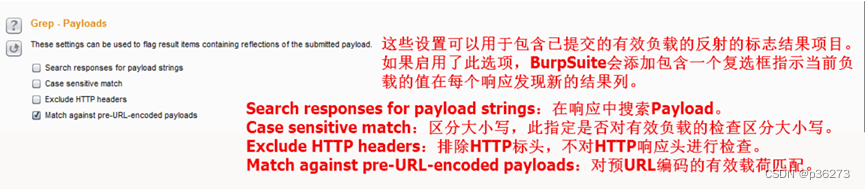

Grep - Payloads 这些设置可以用于包含已提交的有效负载的反射的标志结果项目。如果启用了此选项,BurpSuite会添加包含一个复选框指示当前负载的值在每个响应发现新的结果列。

-

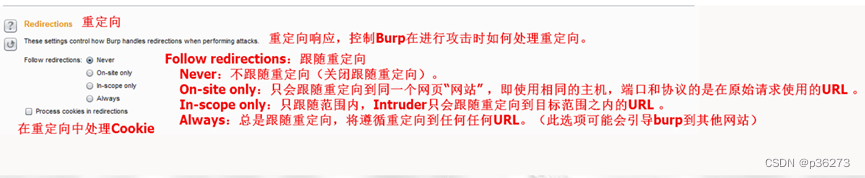

Redirections 重定向响应,控制Burp在进行攻击时如何处理重定向。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?