这是目标网站以及点进来的小伙伴能看到的无痕验证:新闻网站

1、目标请求:

经过抓包发现仅此接口有关:https://cf.aliyun.com/nocaptcha/analyze.jsonp

其中的请求参数如下:

a:CF_APP_WAF

t:token # 首次请求就有

n: # 关键轨迹参数

p: # 可以写死

scene: # 可以写死

asyn:0 # 可以写死

lang:cn # 可以写死

v:1083 # 可以写死

callback:jsonp_09127813295399403 # 可以写死,后面的数字是随机数

请求后,正确响应如下:

{"result":{"csessionid":"kFo3NEHBv0PZUm6pbxQU","code":0,"value":"053rsEo4kbsryBKb9Q"},"success":true}

成功code为0,则获得csessionid,与value参数

带着两个参数加上token发起最后的请求,则会重定向307

获得最终的acw_sc__v3参数!!

2、目标定位

所以本人仅差n参数即可完全逆向整个滑块。

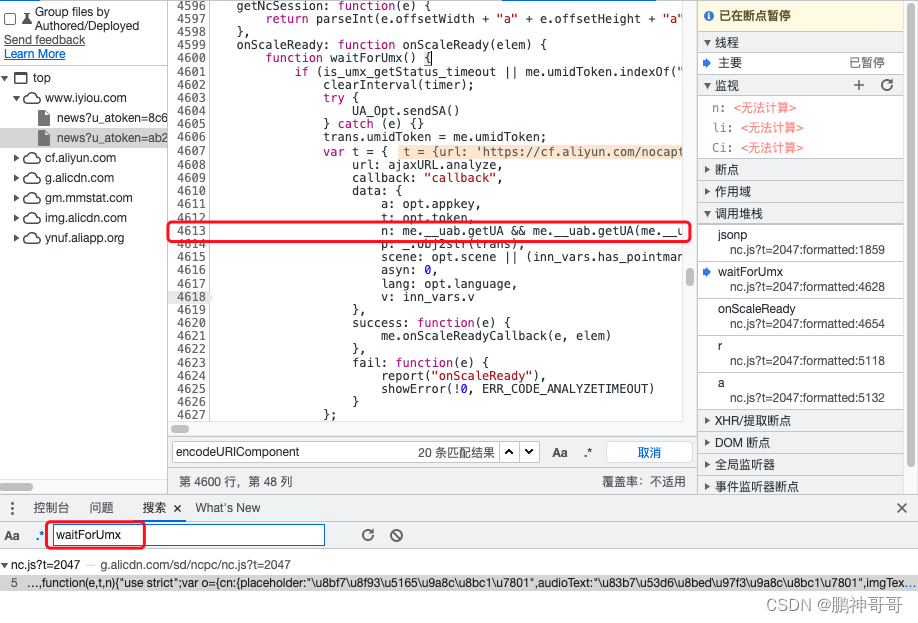

搜索waitForUmx

直接搜索到参数n

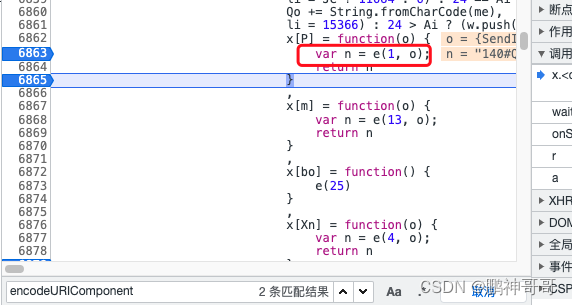

在单步进去

主要方法就是e(1,o)

其中参数都是不变的,目前我无法进一步定位到生成位置(并且茶庄),所以有能进一步的小伙伴请你加我企鹅🐧群:631837528 ,备注:v3,秒通过!

----------------------------------2022-11-19 更新---------------------------------------------------

由于此加密已经有小伙伴破解出来了,并且此文章网站已下架滑块,我没办法去复现小伙伴的js逆向程序,所以,emmm,

说一下思路:

其实这个n就是一个webpack的自执行函数生成的,只需要把call方法整个取出来,然后将所需执行的函数

像这样:

!func(参数){‘此处是n主函数体’}(‘这里是缺什么就加什么的函数对象!!!’);

就能拿到n参数

不大会的朋友可以先去看看webpack逆向!!!谢谢!!

885

885

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?