记一次对某境外网络攻击组织的溯源

- 全文已做脱敏处理

| 攻击IP | xxx.xxx.xxx.xxx |

|---|---|

| 受害IP | xxx.xxx.xxx.xxx |

| 攻击行为 | xx |

| 攻击次数 | xx |

溯源流程

-

从监测组手中拿到目标后,第一时间对目标进行威胁情报查询,发现此IP已归纳在恶意IP中。

-

对IP进行初步探测,使用全端口扫描,扫描时可适当提高扫描速率但不能太快,速率太快会导致丢包漏扫。

-

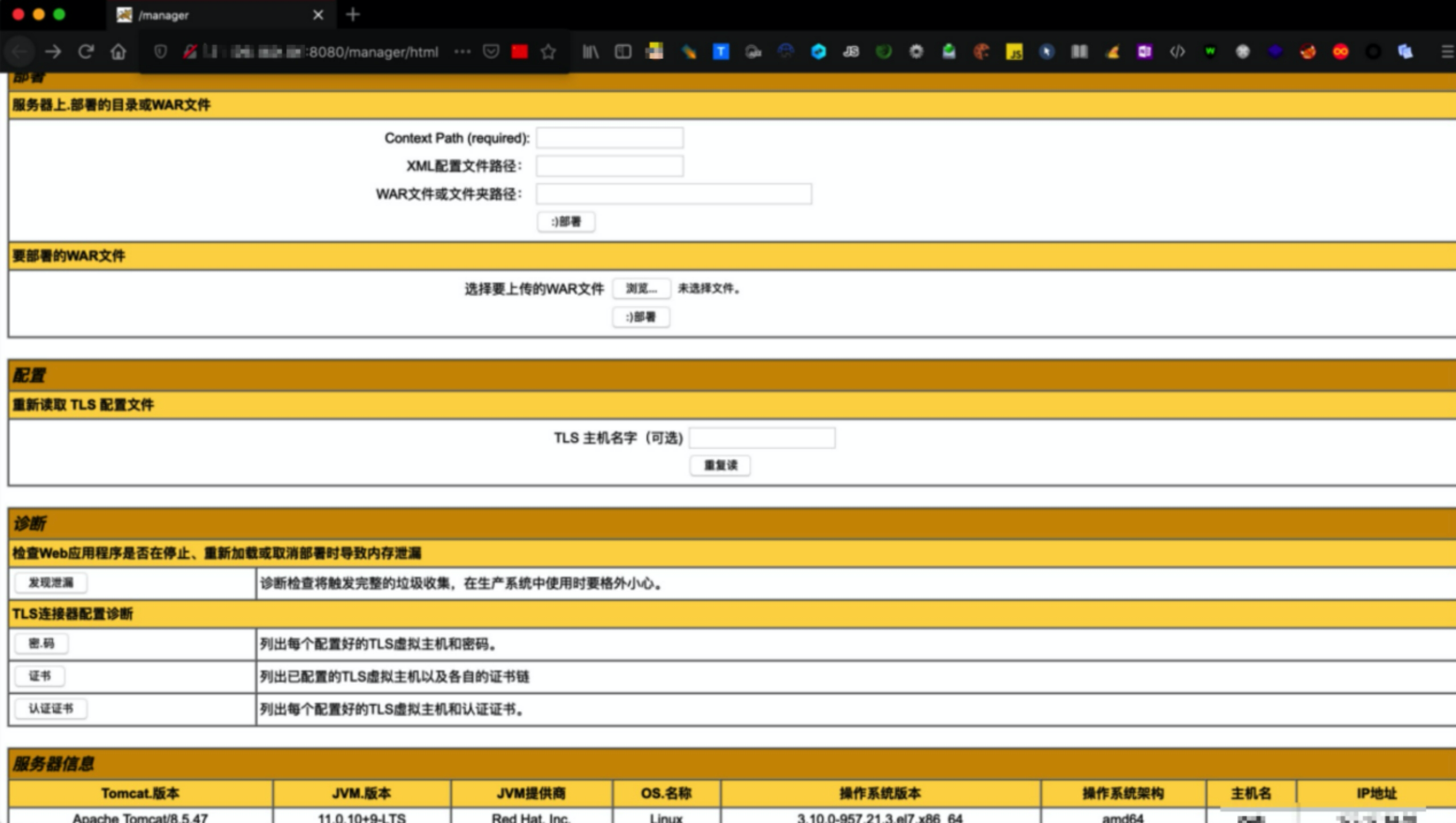

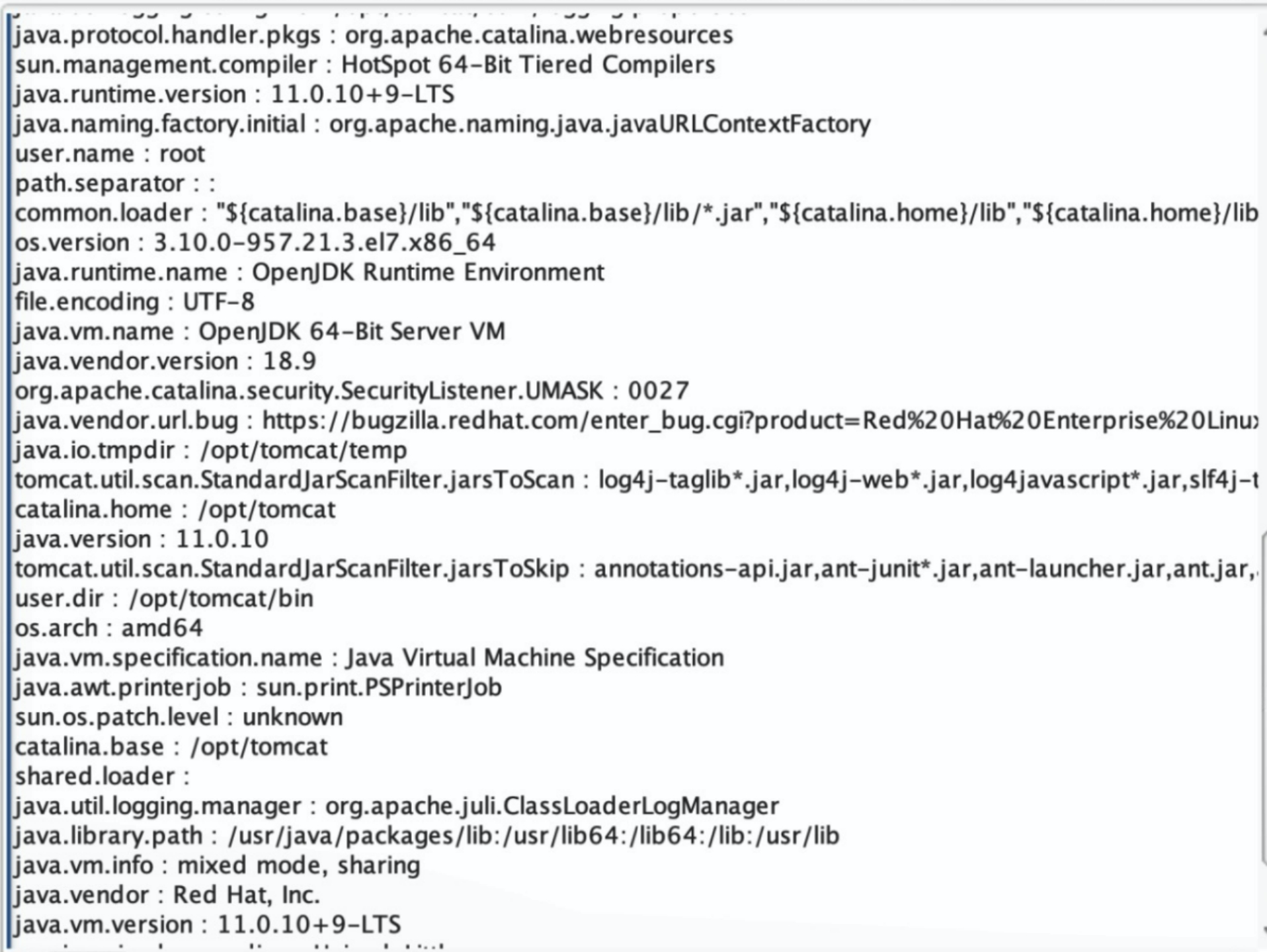

扫描探测出存在8080端口,且为tomcat应用,尝试访问/manager/html,成功访问

-

将制作好的jsp免杀木马通过war包形式上载,成功

-

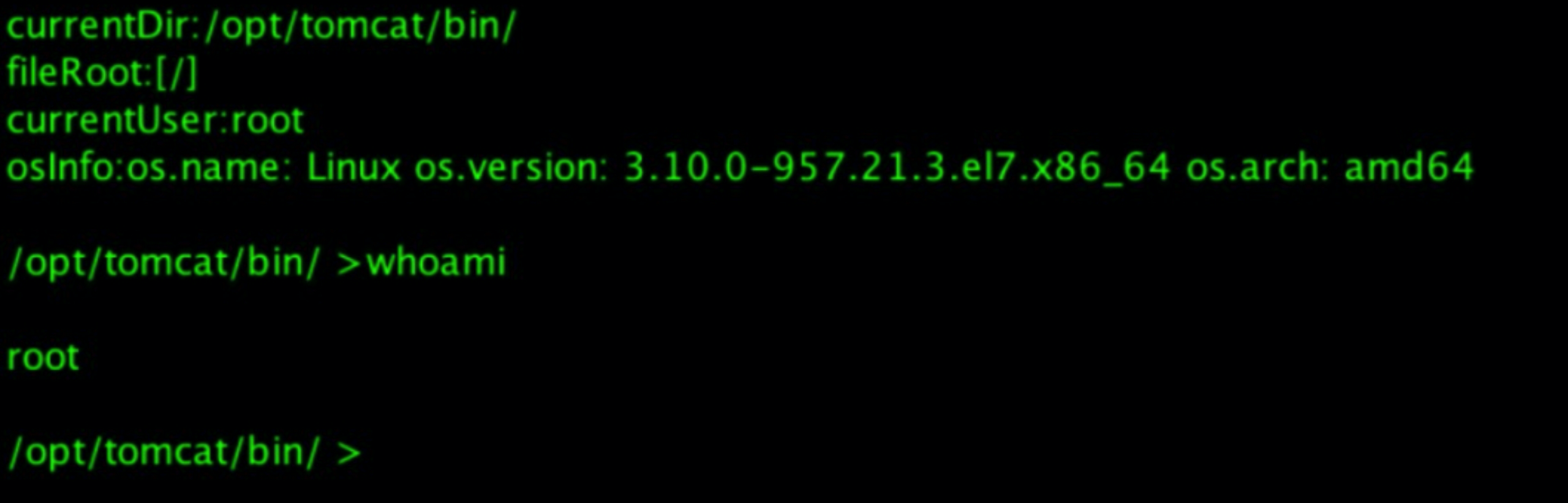

使用冰蝎成功连接,且为root权限

-

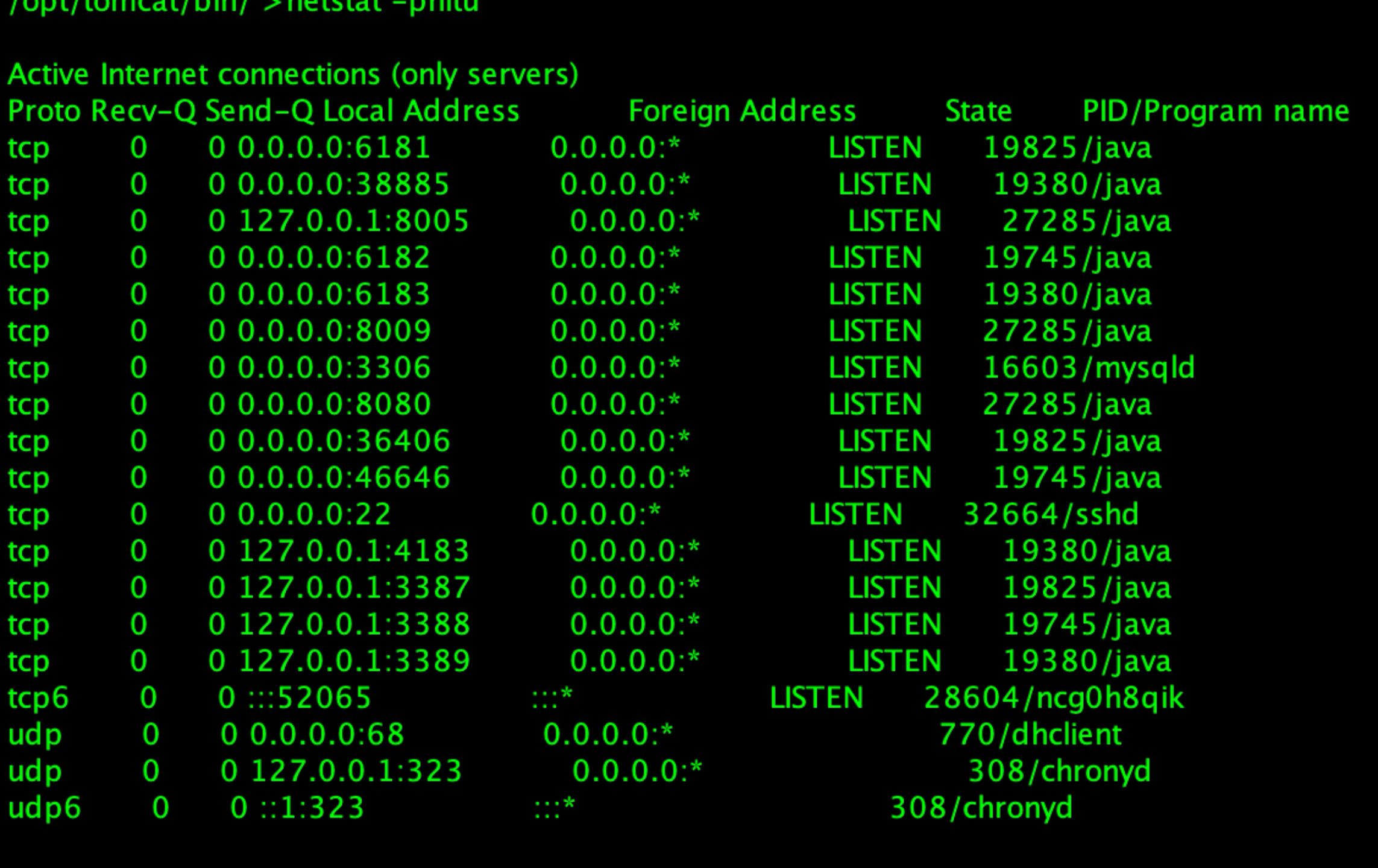

对ssh连接信息,网络连接信息等分析后,都未得到有效信息

-

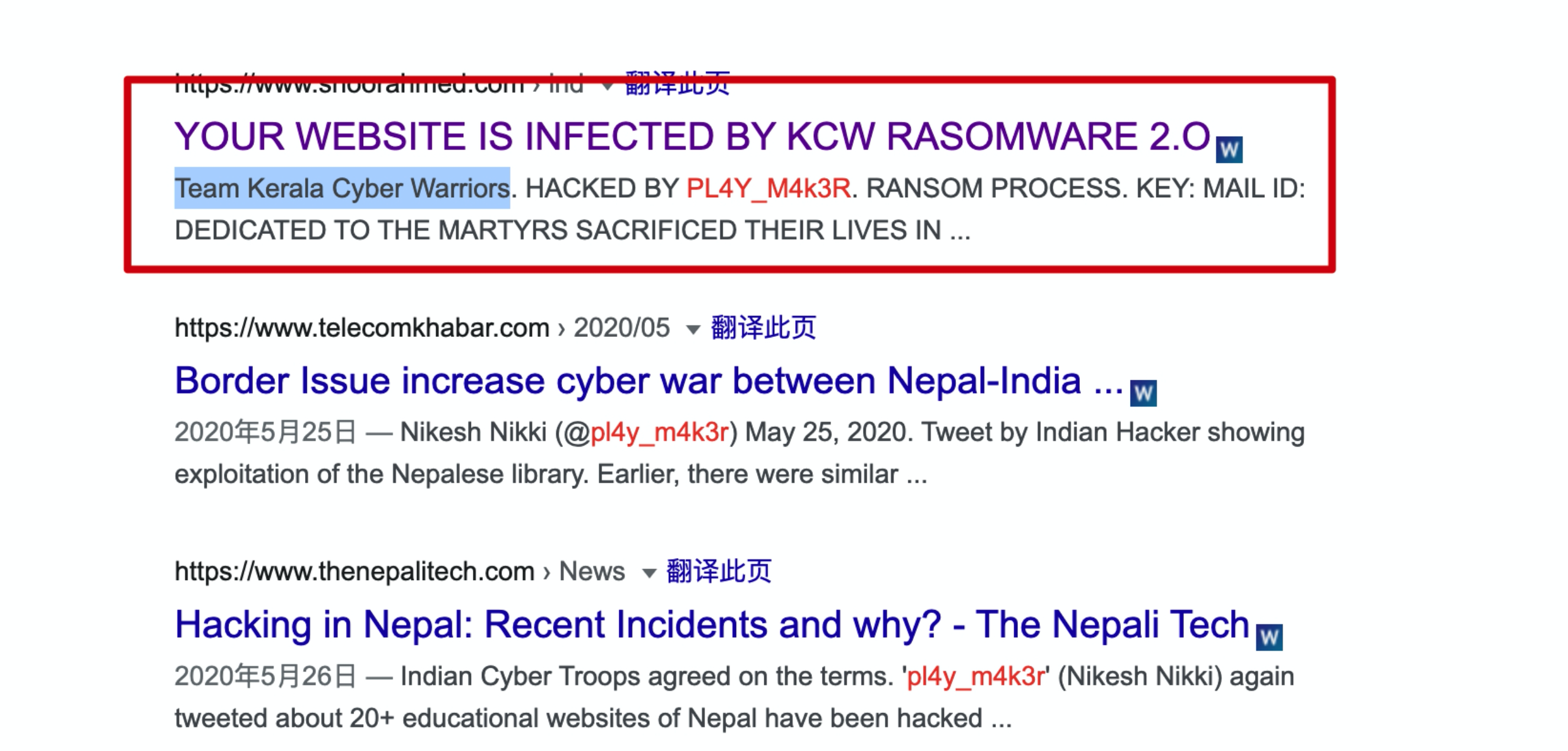

在文件系统中继续探索,按时间排序后发现了攻击者留下的可疑文件,打开后发现为IP列表和签名,猜测为攻击者攻击或拿下的其他IP

-

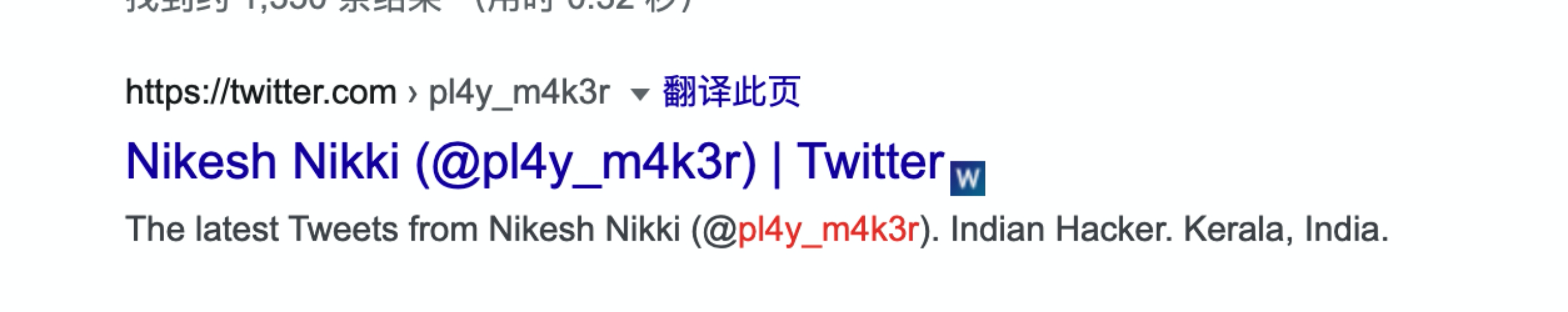

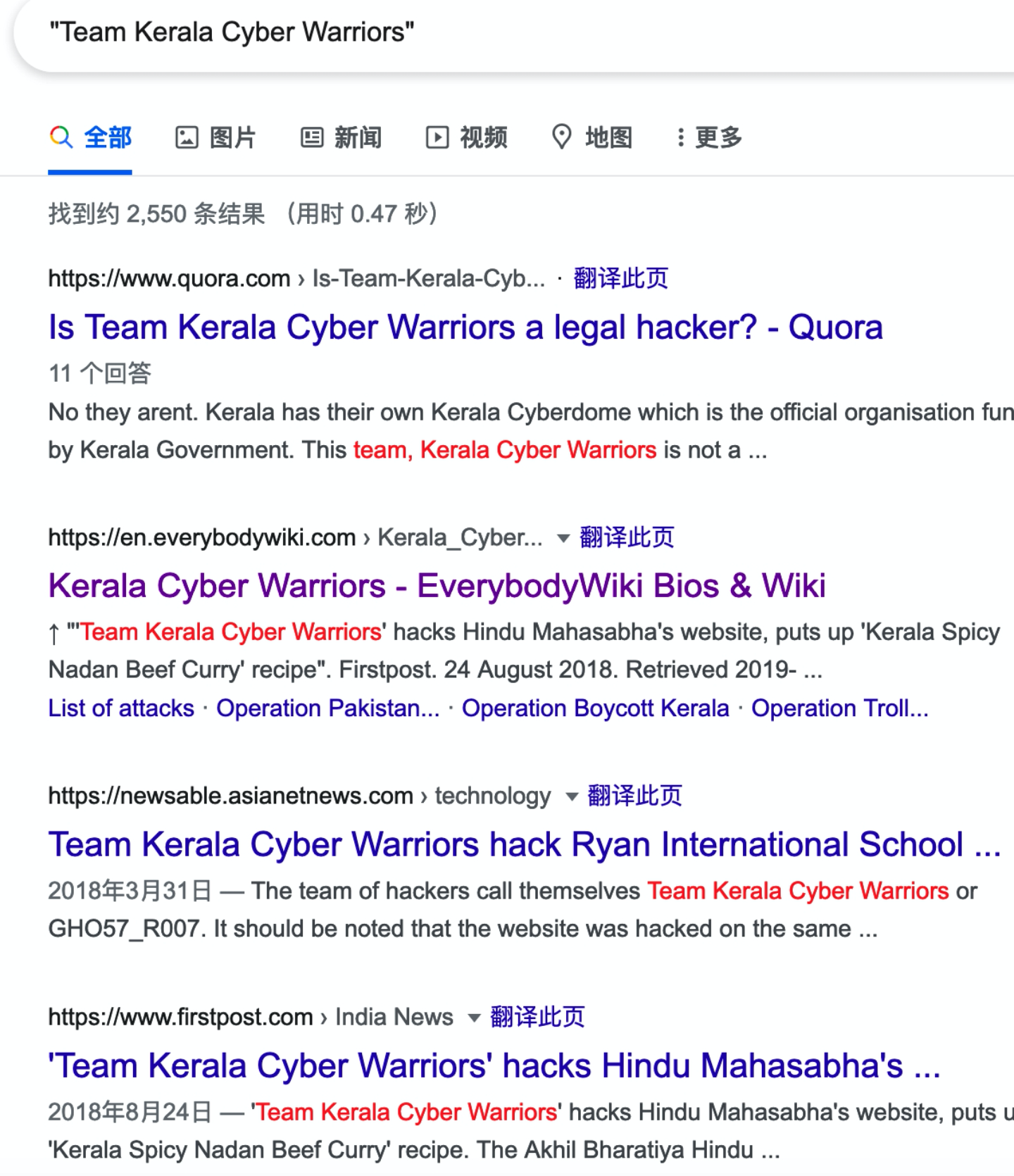

将此信息放入搜索引擎中查询,得到多个社交网站信息,团队信息以及被攻击者拿下的其他网站。

-

同时在目录下发现了名为rev.pl的perl脚本和top100弱口令,经过分析为pentestmonkey编写的反弹脚本,猜测攻击者使用此机器对全网进行扫描渗透,使用弱口令+反弹的流程批量拿shell。

总结

- 拿到后首先做被动扫描,避免提前惊动攻击者,可使用威胁情报,fofa等工具。

- 当拿到之后首先确认端口是否开启,若端口开启较少也可使用masscan进行全端口扫描,但速率不宜过快,以免丢包或引起攻击者警觉。

- 如遇到WEB服务请使用虚拟机访问,避免蜜罐与浏览器0day攻击。

- 拿到shell后首先做好持久化,且做好下载与截图操作方便取证。

- 查看ssh等连接的连接IP,网络连接状态。

- 查看文件时注意文件日期,同时注意防止攻击者伪造文件时间戳。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?