今天先讲一些知识点再写作业,主要是有一些上课的内容。

漏扫工具 —— Xray

介绍

Xray是一款功能强大的安全评估工具,由多名经验丰富的一线安全从业者打造而成,主要用于Web应用程序的自动化漏洞检测。这个介绍划划水啦~~~~

下载使用

- 官方下载链接:https://github.com/chaitin/xray/releases

- 注意要下载release,xray是啥来着,叫开源但是不开放源码的,所以直接下载release使用即可,不要直接去下载源码,用不了。

- 使用前要生成证书并且导入:

- cd到xray目录下然后再运行

.\xray_windows_amd64.exe genca - 将证书进行导入

- 双击在该目录下生成的ca.crt -> 点击安装证书 -> 选择 当前用户 -> 选择 将所有的证书都放入下列存储,点击浏览 -> 选择 受信任的根证书颁发机构 -> 点击下一步,在点击完成

- cd到xray目录下然后再运行

- 使用时配置好代理端口不要与BP冲突,xray的端口不要和你bp中监听的端口一致。

主动扫描和被动扫描

- 主动扫描:基于爬虫模式进行,模拟人工点击网页链接,快速爬取网站目录,并使用漏洞扫描插件检测漏洞。用户可以通过命令行指定扫描的URL和输出报告的格式,如HTML。

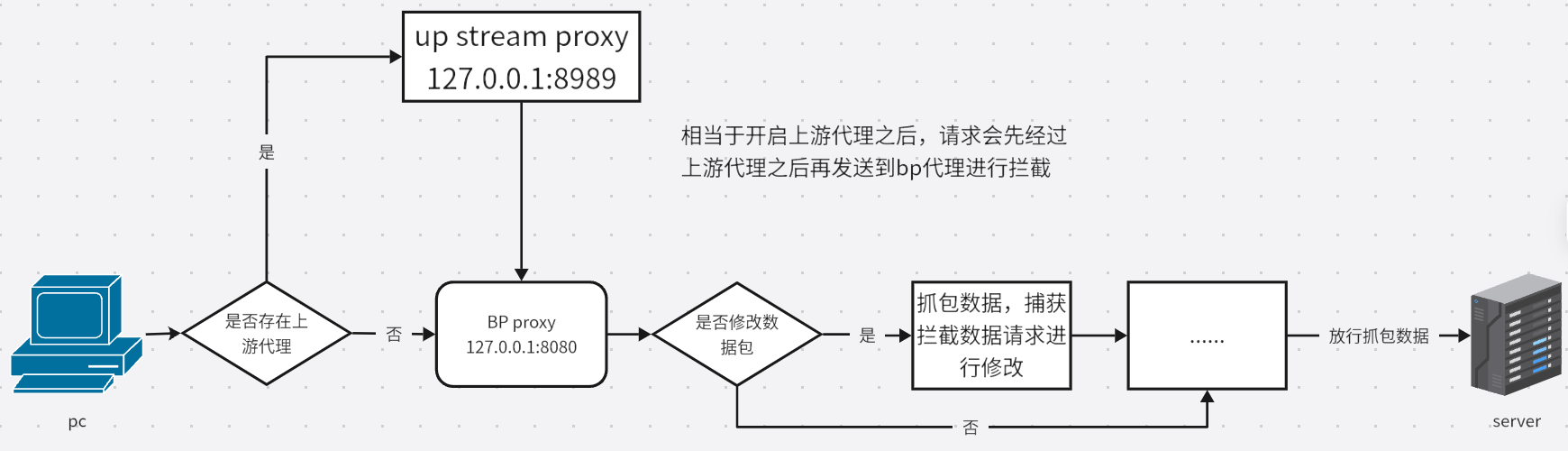

- 被动扫描:基于代理模式进行,扫描器作为中间人,原样转发流量并返回响应给客户端,同时记录流量并修改参数重新发送请求进行扫描。用户需要在浏览器中设置代理,并将流量转发给Xray监听的端口。

常用命令

# 1.使用基础爬虫爬取并对爬虫爬取的链接进行漏洞扫描 主动扫描

xray webscan --basic-crawler http://example.com --html-output vuln.html

# 2.使用 HTTP 代理进行被动扫描(上面说的xray端口不要和bp冲突说的就是这里,端口号不要和bp监听的一样了)

xray webscan --listen 127.0.0.1:8989 --html-output proxy.html

# 设置浏览器 http 代理为 http://127.0.0.1:8989,就可以自动分析代理流量并扫描。

# 3.只扫描单个 url,不使用爬虫

xray webscan --url http://example.com/?a=b --html-output single-url.htmlBP联动xray(看不懂的直接看下面任务3有图)

- BurpSuit 配置上游代理 (upstream proxy servers)

- 在bp的proxy模块中点击proxy settings打开

- 在搜索框中搜索upstream,找到upstream proxy servers

- 点击add添加上游代理,配置如下,只填下面三个就行,其他的可以空着,其中,Destination host是目标主机,通常是*代表任意,Proxy host就是上游代理主机,填你开启xray的ip,这里因为是在本地,所以直接填的127.0.0.1,Proxy port就是代理服务器的代理端口,要和你xray监听的一致,也就是你这里填哪个端口,xray到时候就要监听哪个端口

Destination host:* Proxy host:127.0.0.1 Proxy port:8989

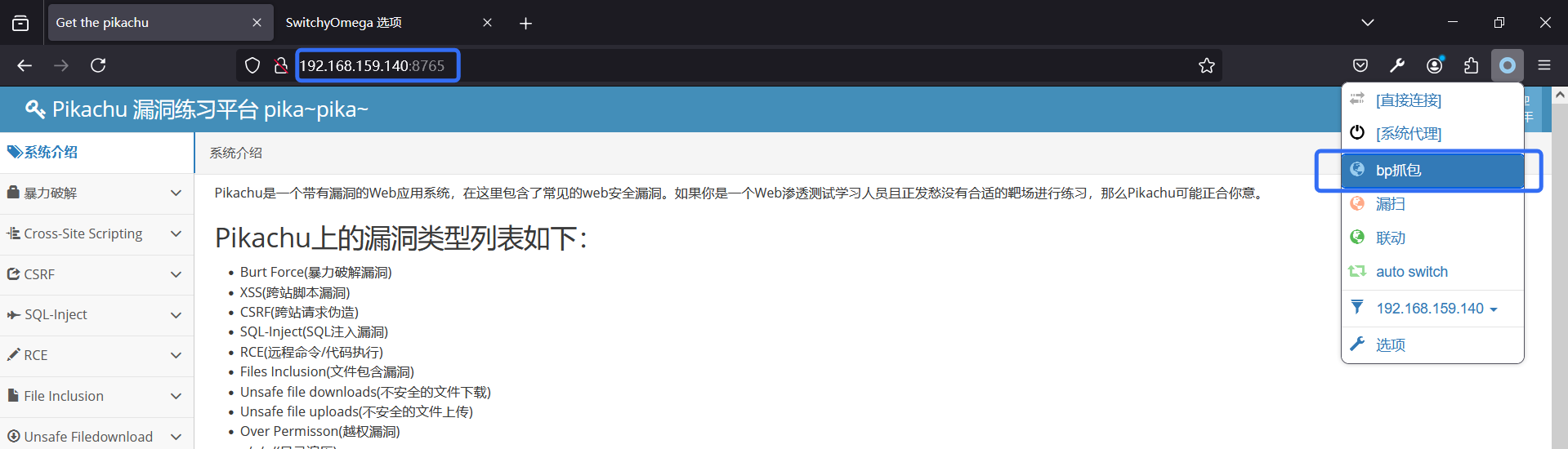

- 浏览器设置代理,这里推荐个火狐插件很方便切换浏览器代理,叫做SwitchyOmega,应该可以直接在火狐搜索安装。注意这里设置的浏览器代理的端口是bp监听的端口,不是xray监听的端口

- 使用xray开启被动扫描

xray webscan --listen 127.0.0.1:8989

goby

介绍

Goby是一款基于网络空间测绘技术的新一代网络安全工具,它通过给目标网络建立完整的资产知识库,进行网络安全事件应急与漏洞应急。-------按老师话来说就是基本不怎么用。手动狗头,就是不常用而已,别无他意。

下载使用

官网链接:Goby— 资产绘测及实战化漏洞扫描工具

解压收打开目录中的Goby.exe直接食用即可,不过要先申请个账号,今天申请账号设置个密码输入了我半天,老师不匹配。然后登录就可以食用了,请与大家一同享用。

使用方法

图形化界面,很好掌握。

docker和docker-compose的安装

可以参考我的个人博客:https://www.suyou.world/index.php/2022/10/12/docker教程通俗易懂/

里面有centos、ubuntu和kali安装docker的教程,并且今天上课帮助同学实操,修改了一下,所以按照教程来基本没问题,也欢迎大家来我的博客参观。

任务1 安装xray 实现对皮卡丘靶场的主动和被动扫描(需要输出扫描报告)

主动扫描

使用基础爬虫爬取并对爬虫爬取的链接进行漏洞扫描

.\xray_windows_amd64.exe webscan --basic-crawler http://192.168.159.140:8765/ --html-output Active_Scanning.html扫描有点慢,挂着接着扫描去了,扫完了来贴图

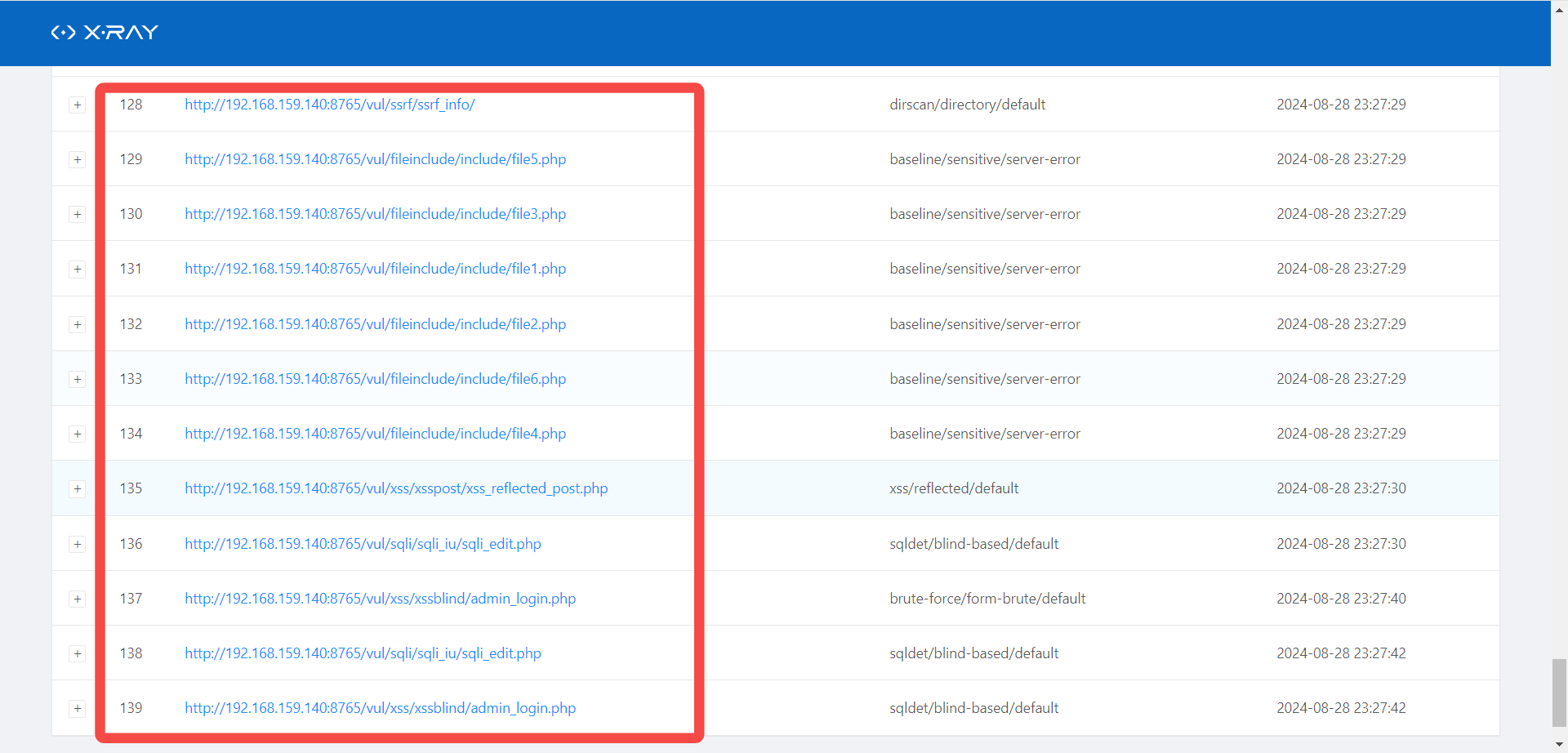

ok了,一共扫到139个。

被动扫描

使用 HTTP 代理进行被动扫描(上面说的xray端口不要和bp冲突说的就是这里,端口号不要和bp监听的一样了)

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:8989 --html-output Passive_Scanning.html设置浏览器 http 代理为 http://127.0.0.1:8989,就可以自动分析代理流量并扫描,这里浏览器代理端口设置为多少是看你xray监听的是多少。

等主动扫描完了再来贴被动的图。

被动扫到的报告

任务2 安装goby,实现对皮卡丘靶场的扫描,无法安装的同学可以安装windows虚拟机,在虚拟机中进行操作

扫描结果

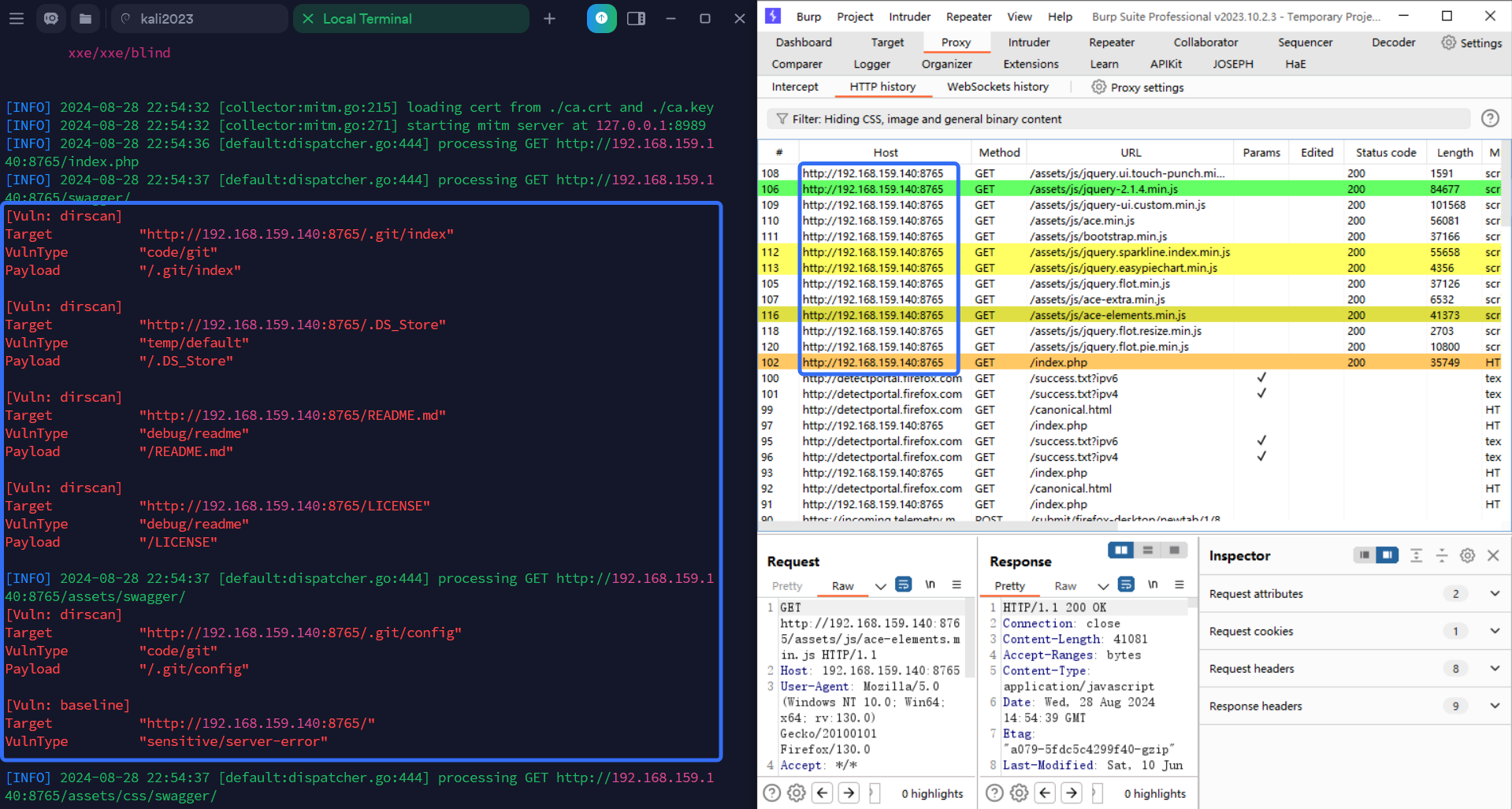

任务3 加分项:实现xray和burpsuite联动扫描

这里就是按照上面xray那里介绍的和BP联动的方法进行就行,下面是有图的过程。

- BurpSuit 配置上游代理 (upstream proxy servers)

上游代理配置如上图蓝框,只填三个就行,其他的可以空着,其中:

Destination host是目标主机,通常是 * 代表任意

Proxy host就是上游代理主机,填你开启xray的ip,这里因为是在本地,所以直接填的127.0.0.1

Proxy port就是代理服务器的代理端口,要和你xray监听的一致,也就是你这里填哪个端口,xray到时候就要监听哪个端口 - 浏览器设置代理,这里推荐个火狐插件很方便切换浏览器代理,叫做SwitchyOmega,应该可以直接在火狐搜索安装。注意这里设置的浏览器代理的端口是bp监听的端口,不是xray监听的端口

这里我是在kali开了个pikachu靶场,所以IP是我kali的ip。 - 使用xray开启被动扫描

xray webscan --listen 127.0.0.1:8989

bp和xray联动如下,左侧为xray检测到的漏洞,右侧为bp检测到的数据包。

任务4 加分项:说明两者联动扫描流量代理后流量走向,即上层代理服务器的工作原理

562

562

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?