脱壳

由于我提前对该app进行分析了,有加壳,首先对其进行脱壳处理。

运行adb shell dumpsys activity activities | grep mResumedActivity获取当前的一个activity

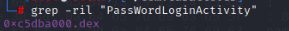

然后使用FRIDADEX_DUMP脱壳后进行过滤,grep -ril “PassWordLoginActivity” 得到我们要的dex文件

抓包

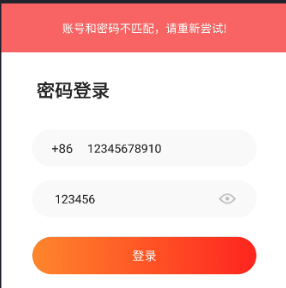

首先进行抓包分析,以登录界面为例

使用r0capture进行抓包,运行python r0capture.py -U com.caratlover -p kllr.pcap保存到pcap文件,用wireshark打开进行分析,可以看到post的body都进行加密了

分析

用jadx打开,以headers里的字段随缘搜索,看有没有什么发现。

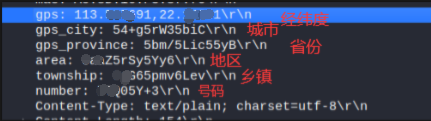

对gps_city搜索,就只有一处结果,跟进查看,基本都是headers里的字段,大概率定位到代码位置了

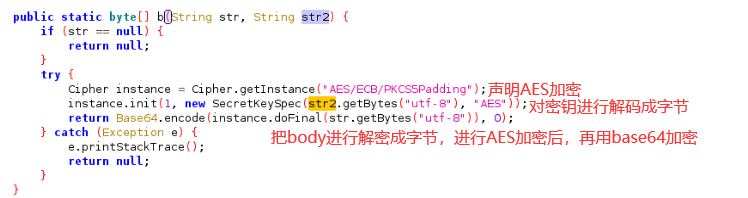

直接到最后面看该方法做了什么,跟进c方法 c方法又调用了b方法,很明显的AES加密,那f87210e0ed3079d8就是密钥了

c方法又调用了b方法,很明显的AES加密,那f87210e0ed3079d8就是密钥了

分析到这里,就得证明我们的猜想对不对,使用objection进行hook

使用objection

对刚才的c方法进行hook,可以看到参数是填进去的手机号和密码,所以确实经过该方法。更刚才抓到的包进行对比,可以发现加密后的是body

还原body

回过来进行分析b方法,分析它的如何进行加密的

为了证明分析对不对,可以在https://chinabaiker.com/cyberchef.htm进行操作对比。可以看到是一样的,body的部分解决了,再分析headers里的字段。

分析headers

代码被混淆了,可以大概猜测a方法应该是addheader之类添加请求头的。从上往下看都往a里添加了什么

可以看到先往header里添加了这些字段,跟请求的字段一样,下面字段的值基本可以固定。

剩下的字段可以根据代码分析,也可以根据它的字段猜测大概的意思

为了证明猜想,对其base64解码

我就只展示一个,其它的都是一样

模拟请求

body,headers都分析差不多了,模拟请求试试看

import base64

from Crypto.Cipher import AES

import requests

import time

'''

采用AES对称加密算法

'''

# str不是32的倍数那就补足为16的倍数

def add_to_32(value):

while len(value) % 32 != 0:

value += '\0'

return str.encode(value) # 返回bytes

def add_to_16(value):

while len(value) % 16 != 0:

value += '\0'

return str.encode(value) # 返回bytes

#加密方法

def encrypt_oracle(text):

# 秘钥

key = 'f87210e0ed3079d8'

# 待加密文本

# 初始化加密器

aes = AES.new(add_to_16(key), AES.MODE_ECB)

#先进行aes加密

encrypt_aes = aes.encrypt(add_to_16(text))

#用base64转成字符串形式

encrypted_text = str(base64.encodebytes(encrypt_aes), encoding='utf-8') # 执行加密并转码返回bytes

# print(encrypted_text)

return encrypted_text

#解密方法

def decrypt_oralce(text):

# 秘钥

key = 'f87210e0ed3079d8'

# 密文

# 初始化加密器

aes = AES.new(add_to_16(key), AES.MODE_ECB)

#优先逆向解密base64成bytes

base64_decrypted = base64.decodebytes(text.encode(encoding='utf-8'))

#执行解密密并转码返回str

decrypted_text = str(aes.decrypt(base64_decrypted),encoding='utf-8').replace('\0','')

# print('decrypted_text',decrypted_text)

return decrypted_text

if __name__ == '__main__':

text = '{"verifyValue":"123456","openInvite":"","phoneNumber":"12345678910","verifyMode":"2","openChannel":""}'

entrypted_text = encrypt_oracle(text)

url = "http://uc.pairui1.com:8668/auth/login"

headers = {

"device_system": "8.1.0",

"device_name": "aos",

"device_model": "Nexus 6P",

"device_brand": "google",

"package_name": "com.caratlover",

"imei": "867686020207104",

"api_version": "4600",

"client_version": "4600",

"post_time": str(int(time.time())),

"app_market": "uc",

"oaid": "",

"mac": "A0:8D:16:F3:87:76",

"gps": "",

"gps_city": "",

"gps_province": "",

"area": "",

"township": "",

"number": "",

"Content-Type": "text/plain; charset=utf-8",

"Host": "uc.pairui1.com:8668",

"Connection": "Keep-Alive",

"Accept-Encoding": "gzip",

"User-Agent": "okhttp/3.12.0",

}

response = requests.post(url, data=entrypted_text, headers=headers)

# print(response.status_code)

# print(response.text)

print(decrypt_oralce(response.text))

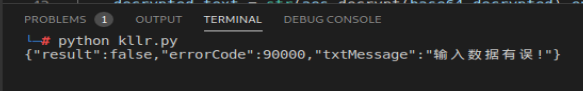

可以看到请求成功发出去了,有注册了账号的可以测试下。

2389

2389

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?