目录

一.从exe文件中抽取pyc文件

直接到下列网址将代码clone下来:

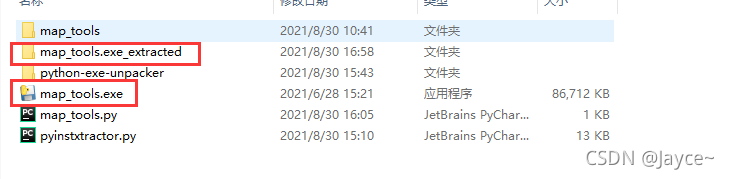

将pyinstxtractor.py脚本文件复制到与需要反编译的exe同级的目录,然后进入exe所在目录的cmd执行:

python pyinstxtractor.py map_tools.exe

运行完之后可以看到出现了一个以_extracted结尾的文件夹:

二.将pyc文件反编译为py源码文件

首先安装uncompyle6:

pip install uncompyle6然后找到和exe相同名称的文件:

注:此时可能该文件是没有后缀名的,只需要手动添加即可,如上方的map_tools修改为map_tools.pyc

然后借助uncompyle6 运行反编译命令:

uncompyle6 map_tools.pyc>map_tools.py三.更正.pyc文件的头信息

步骤二执行的时候,往往会报错:

ImportError: Unknown magic number 227 in map_tools.pyc

这表示前缀magic number不符合pyc文件的规范(不同python版本不一样),只需要将下述magic number添加回去即可(适用于python3.6):

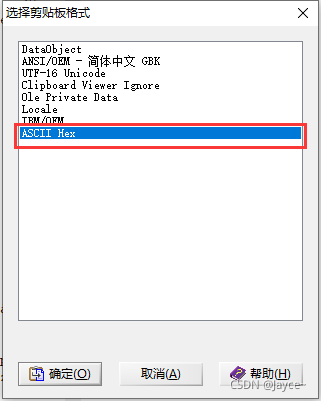

33 0D 0D 0A 00 00 00 00 00 00 00 00不同版本python的magic number,可直接在_extracted中搜索.pyc结尾的文件,然后以16进制打开查看。

此时查看和编辑的软件有很多,比如notepad++的HEX -Editor插件、WinHex、UltraEdit32。这里我们使用WinHex进行打开和编辑,可查看到前12个字段:

同样使用WinHex打开map_tools.pyc:

将上述红框中的字符复制并插入到其中:

保存并再次运行uncompyle6 map_tools.pyc>map_tools.py不会再报错,且可发现出现了map_tools.py文件:

打开可以看到成功反编译了文件,且和源码差别基本没有,连中文也反编译了出来(需要注意:python使用缩进来体现代码之间的逻辑关系,可能反编译出来的文件的缩进关系需要自己微调一下):

本文介绍了如何从Python编译的EXE文件中抽取并反编译PYC文件,通过使用python-exe-unpacker工具和uncompyle6库,详细展示了每个步骤,包括修复PYC文件头信息的过程,最终成功恢复源码。

本文介绍了如何从Python编译的EXE文件中抽取并反编译PYC文件,通过使用python-exe-unpacker工具和uncompyle6库,详细展示了每个步骤,包括修复PYC文件头信息的过程,最终成功恢复源码。

https://github.com/countercept/python-exe-unpacker

https://github.com/countercept/python-exe-unpacker

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?