AD活动目录:

活动目录(Active Directory)是面向Windows Standard Server、Windows Enterprise Server以及 Windows Datacenter Server的目录服务。(Active Directory不能运行在Windows Web Server上,但是可以通过它对运行Windows Web Server的计算机进行管理。)Active Directory存储了有关网络对象的信息,并且让管理员和用户能够轻松地查找和使用这些信息。Active Directory使用了一种结构化的数据存储方式,并以此作为基础对目录信息进行合乎逻辑的分层组织。Microsoft Active Directory 服务是Windows 平台的核心组件,它为用户管理网络环境各个组成要素的标识和关系提供了一种有力的手段。

环境准备:

虚拟机环境:(网络隔离)

1、服务器版本:windows server 2016(标准版)

2、网络地址:20.0.0.39(主域控制器)20.0.0.26(副域控制器)

3、域名:eve.com

4、DNS服务(已安装)

安装步骤记录如下:

打开Hyper-V管理器

准备两台服务器

adserver-1

设置静态IP地址(静态地址设置完毕,最好重启服务器)

adserver-2

设置静态IP地址(静态地址设置完毕,最好重启服务器)

AD搭建步骤记录如下:

开始菜单

服务器管理器

主域控制器安装(AD1)

添加角色功能

添加角色和功能

下一步

下一步

基于角色或基于功能的安装

下一步

从服务器池中选择服务器

下一步

选择Active Directory域服务

DNS服务器

下一步

下一步

微软有建议至少搭建两个AD域控制器

下一步

安装

如果需要,自动重新启动目标服务器

等待安装

等待安装

完成AD安装

关闭

红旗标志

黄色感叹号

域配置

将此服务器提升为域控制器

添加新林

添加新林

输入根域名

下一步

输入还原密码

下一步

下一步

输入NetBIOS域名

自动检测

下一步

下一步

新域名:eve.com

鼠标下滑

域管理员信息

域管理员信息与本机管理员信息相同

下一步

安装

安装

自动重启

重启画面

域控制器安装成功

登陆到EVE

说明域控制器已经安装成功

副域控制器安装(AD2)

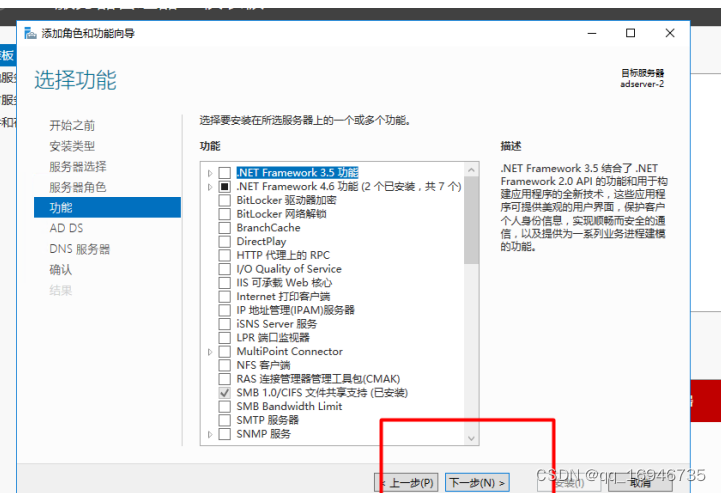

下面进行安装副域控制器(由于安装步骤与主域控制器步骤一样,如图所示)

开始菜单

服务器管理

添加角色功能(AD2)

添加角色和功能

下一步

下一步

基于角色或基于功能的安装(AD2)

基于角色或基于功能的安装

下一步

下一步

下一步

下一步

下一步

如果需要,自动重新启动目标服务器

等待安装(AD2)

等待安装

关闭

红旗(黄色感叹号)

将此服务器提升为域控制器

(将域控制器添加到现有域之前需要把辅域这台电脑先加入到域!!!然后再操作下面步骤)

将域控制器添加到现有域

域:eve.com

提供此操作所需的凭据

域控管理员的账号信息

确定

下一步

设置还原密码(AD2)

下一步

下一步

任何域控制器

下一步

下一步

下一步

查看摘要信息

下一步

下一步

安装

正在检查域升级状态

等待安装

添加失败

原因是我克隆了一个windows server 2016

SID相同

报错信息(微软建议该服务器运行sysprep,重新生成新SID信息)

重新来

安装完毕之后,自动重启电脑

实验验证:

AD域控可以进行创建用户,设置分组,设置组策略等等操作

1、在ad1上创建ou

2、在ad2上查看ou

查看ou

右键

新建

新建用户

用户

下一步

输入密码

完成

AD域控常用功能

右键

属性

常用的有三个选项卡

常规

账户

可以设定账号的过期时间

隶属于

设置权限

在创建了用户之后,普通域用户尝试并不能进行登陆,提示请添加远程登陆权限。

开始菜单

windows管理工具

本地安全策略

本地策略

用户权限分配

允许通过远程桌面服务登陆

添加用户或组

domain users

新建

组

确定

右键

属性

成员

检查名称

确定

应用

确定

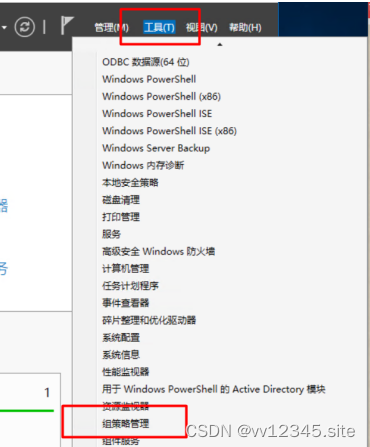

工具

组策略管理

林

域

default domain policy(右键)

编辑

计算机配置

策略

windows设置

安全设置

账户策略

密码策略

使用步骤记录如下:

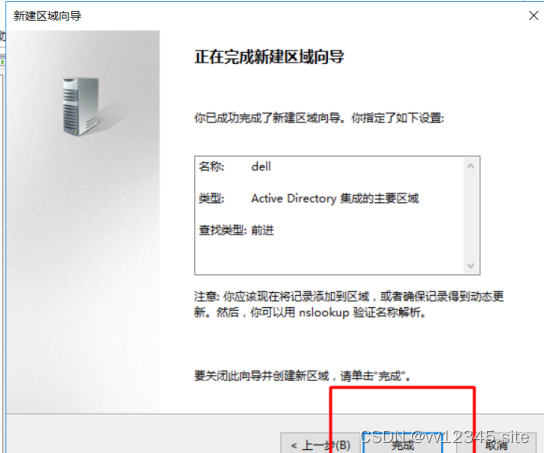

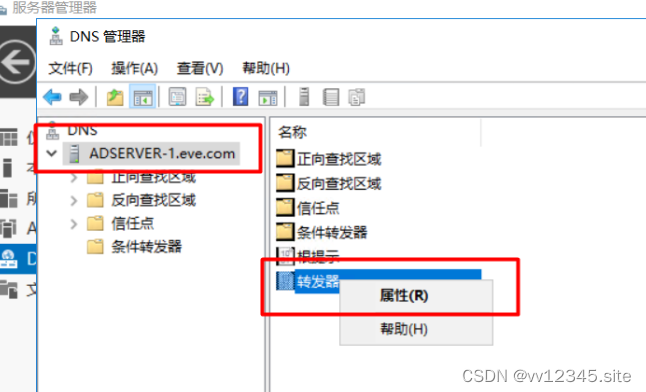

主域控制器DNS配置

DNS

右键服务器

DNS管理器

正向查找区域

新建区域

下一步

主要区域

在active directory 中存储区域(只有DNS服务器是可写域控制器时才可用)

下一步

下一步

下一步

下一步

完成

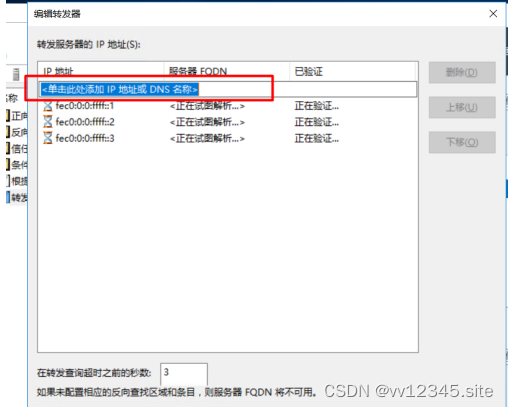

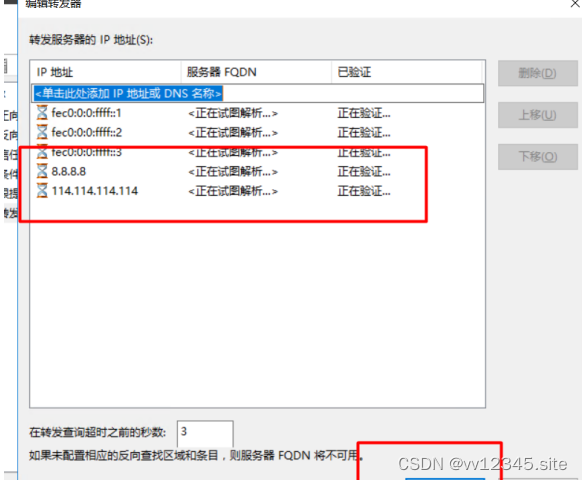

转发器

右键

属性

编辑

输入dns地址

确定

应用

确定

cmd

gpupdate /force

灾备恢复步骤记录如下:

主域控制器转移到副域控制器(主动转移)

查看两个域控制器

ad1

ad2

cmd

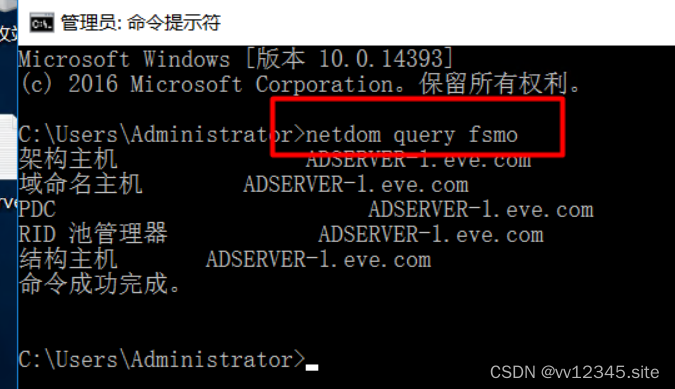

netdom query fsmo

操作主机

RID

更改

报错

更改域控制器

ad2

确定

确定

确定

PDC

更改

基础架构

更改

AD2

更改之后的主机都指向ad2

工具

active directory域和信任关系

操作

操作主机

操作主机

更改

是

确定

是

关闭

cmd

netdom query fsmo

可以看到架构主机是ad1

接下来进行架构主机角色迁移,在迁移前需要首先注册schmmgmt.dll,输入命令:regsvr32 schmmgmt.dll,回车后提示注册成功

mmc

文件

添加/删除管理单元

active directory架构

添加

确定

右键

更改active directory域控制器

ad 2

确定

提示

操作主机

更改

AD2

如何查看客户端登陆到哪台域控制器上 ?

在客户端DOS下输入“set logonserver” 就可以查看到当前客户端登陆的是哪一台域控制器

副域控制器强制升级为主域控制器(命令行)

cmd

ntdsutil

?

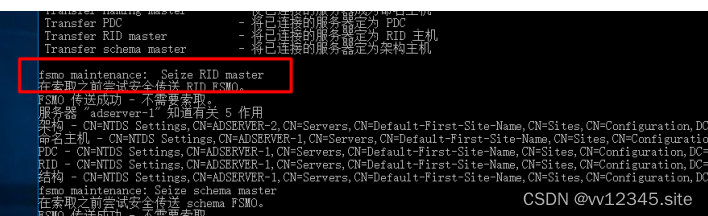

以管理员身份打开命令提示符窗口,输入:ntdsutil,回车,然后再输入:?,可以查看该工具的具体命令(此时fsmo 5大角色位于AD-2上,我们将其夺回到原有AD-1上)

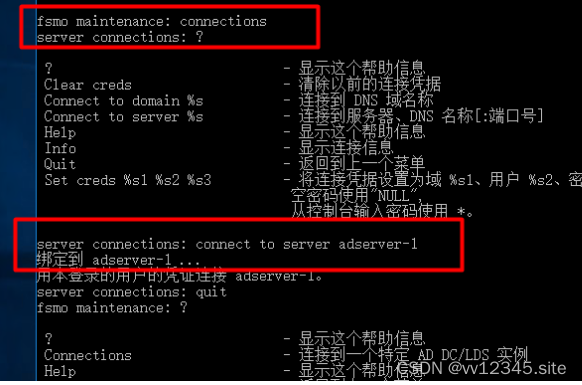

roles

?

输入:roles,进入fsmo维护模式,再次输入:?,可以查看维护命令。

说明:Seize夺取,即在主AD已经挂了情况下,辅助AD强制夺取5大角色。Transfer传送,是在原主AD未挂的情况下,传送5大角色到辅助AD,适合AD升级。

connections

connect to server adserver-1

输入命令:connections回车后,再输入命令:connect to server adserver-1,当绑定到ad时,输入quit,退出服务器连接进入fsmo维护模式,再次打问号:?查看都有哪些命令可以使用。

依次执行五条命令

Seize infrastructure master

是

提示成功

最后进行fsmo查询

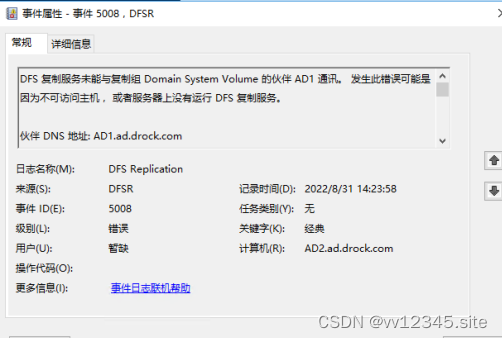

删除原主域AD1角色功能,删除完重启(如果不做这一步,AD2上会提示一些错误)

DNS错误

DFS错误

1、辅域控若要接管主域控的前提是主域控与辅域控上都要有DNS,并且DNS是与域控是集成的。

2、客户端进行域访问时首先会联系首选DNS,即主域控,但是这时的主域控已经脱离网络,无法访问。客户端就会尝试使用备用DNS,就会联系辅域控,达到正常访问,但是这样做的话,有一个很明显的问题,就是访问、验证、登录会比以前慢很多,因为要先联系主域控。

3、主域控系统网络是断开状态,辅域控若要获取主域控全部权限,辅域控必须通过强夺的方式把主域的FSMO的五个角色从主域控上强夺过来使用,通过ntdsutil命令清理死亡的主域控的残留信息(元数据),最后指定辅域控为GC(全局编录)。

4、修改辅域控的IP为原来主域控的IP,同时重启Netlogon服务,手动将主域的DNS记录(包括A记录、NS记录、SRV记录、SOA记录)更改为原主域控的IP地址,把DNS名称服务器(NS)存在的已死亡的主域控删除掉。

5、辅域控重启系统检查DNS和域控是否正常,查看日志文件是否报错。

三、操作步骤:

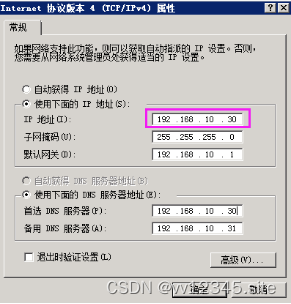

1、 辅域控制器固定IP设置。

2、主域控制器已经脱离网络,ping 192.168.10.30已经不通了。

3、因为主域控已经断开连接,所以,辅域控的操作主机显示错误。

4、在辅域控DOS命令下运行netdom query fsmo 查看当前的FSMO五个角色的拥有者都是test-zhuAD主域控,

所有辅域控test-beiAD采用强夺方式把主域控test-zhuAD五个角色强夺过来。

5、使用ntdsutil命令把辅域控绑定为主域控。

输入ntdsutil //按回车键

再输入:roles //按回车键

再输入connections //按回车键

再输入connect to server test-beiAD.zhuyu.com //按回车键,提示辅域控test-beiAD绑定成功

输入quit //退出

6、输入问号可以看到一些帮助信息,如果主域控没有坏掉的话,我们可以用transfer进行五个角色的转移,而现在主域控已经损坏了,我们要用seize来进行强制夺取了。

7、首先我们强制夺取第一个角色 naming master(域命名主机角色) ---- 使用ntdsutil连接test-beiAD.zhuyu.com进入域控 ----

quit回车退出 ---- Seize naming master ---- 弹出对方框选择 “是”。

8、选择 “是” 以后会看到报错,因为主域控不在线,所以辅域控在夺取角色时会有这个出错信息,接下来的各个角色的夺取也会出现下图所示的错信息是属于正常情况。

9、接着强制夺取第二个角色 infrastructure master(结构主机角色) ---- 输入Seize infrastructure master ----- 弹出对方框选择 “是”。

10、接着强制夺取第三个角色 PDC(PDC角色) ---- 输入Seize PDC ----- 弹出对方框选择 “是”。

11、接着强制夺取第四个角色 RID master(RID池管理器角色) ---- 输入Seize RID master ----- 弹出对方框选择 “是”。

12、接着强制夺取第五个角色schema master(架构主机角色) ---- 输入Seize schema master ----- 弹出对方框选择 “是”。

13、在DOS下运行netdom query fsmo 查看当前的FSMO五个角色拥有者已经是辅域控制器了,说明已经抢夺成功。

14、需要清理死亡主域控制器的残留信息(元数据),在辅域控DOS命令下使用ntdsutil命令进行清除,命令运行如下所示:

(这步操作很重要)

运行–cmd—ntdsutil

ntdsutil: metadata cleanup //进入服务器对象清理模式

metadata cleanup: select operation target //进入操作对象选择模式

select operation target: connections //进入连接模式

server connections: connect to domain zhuyu.com //连接到zhuyu.com域控(总的域控)

server connections:quit

select operation target: list sites //列出当前连接的域中的站点

select operation target: select site 0 //选择站点0

select operation target: List domains in site /列出站点中的域

select operation target: select domain 0 //选择域0

select operation target: List servers for domain in site //列出所有服务器

select operation target: select server 0 //选择域中的将要删掉服务器(域控)

select operation target: quit

metadata cleanup:Remove selected server

出现对话框,按“确定“删除DC-01主控服务器。

metadata cleanup:quit

ntdsutil: quit

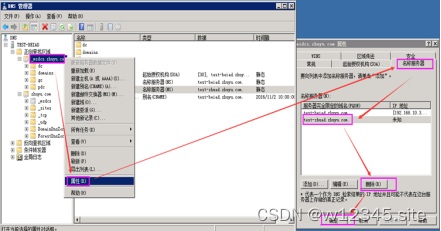

15、指定辅域控为GC(全局编录) — TEST-BEIAD站点 ---- 右键属性 — 常规 ---- 全局编录打勾 — 确定。

16、删除已经死亡的主域控站点 TEST-ZHUAD ---- 右键删除 ----弹出对话框选择 “是”。

17、修改辅域控的IP地为原来主域控的IP地址。

18、重启Netlogon服务。

19、手动将主域的DNS记录(包括A记录、NS记录、SRV记录、SOA记录)更改为原主域控的IP地址

(本机是测试机,所有没有任何的原主域控制器的信息),只需要把DNS名称服务器(NS)存在的已死亡的主域控删除掉即可。

20、最后重启主域控器系统 ----- 重启完后检查操作主机 ----- 可以找一台电脑加域测试。

本文详细介绍了如何在Windows Server 2016上部署AD活动目录,包括主域控制器和副域控制器的安装,以及AD的常用功能。还深入讲解了如何进行灾备恢复,包括主域控制器的角色转移和清理死亡主域控制器的残留元数据。通过此文,读者将掌握AD环境的搭建与维护关键步骤。

本文详细介绍了如何在Windows Server 2016上部署AD活动目录,包括主域控制器和副域控制器的安装,以及AD的常用功能。还深入讲解了如何进行灾备恢复,包括主域控制器的角色转移和清理死亡主域控制器的残留元数据。通过此文,读者将掌握AD环境的搭建与维护关键步骤。

1458

1458

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?