0x01 漏洞说明

启明星辰天清汉马USG防火墙存在逻辑缺陷漏洞,攻击者可利用该漏洞从低权限越权到管理员权限,可进行用户密码重置和权限设置等高权限操作

0x02 影响版本

天清汉马USG防火墙

0x03 漏洞复现

Fofa搜索标题:(注意:互联网的非授权利用属于违法行为)

title='天清汉马USG防火墙'

通过百度文库查找到配置手册:

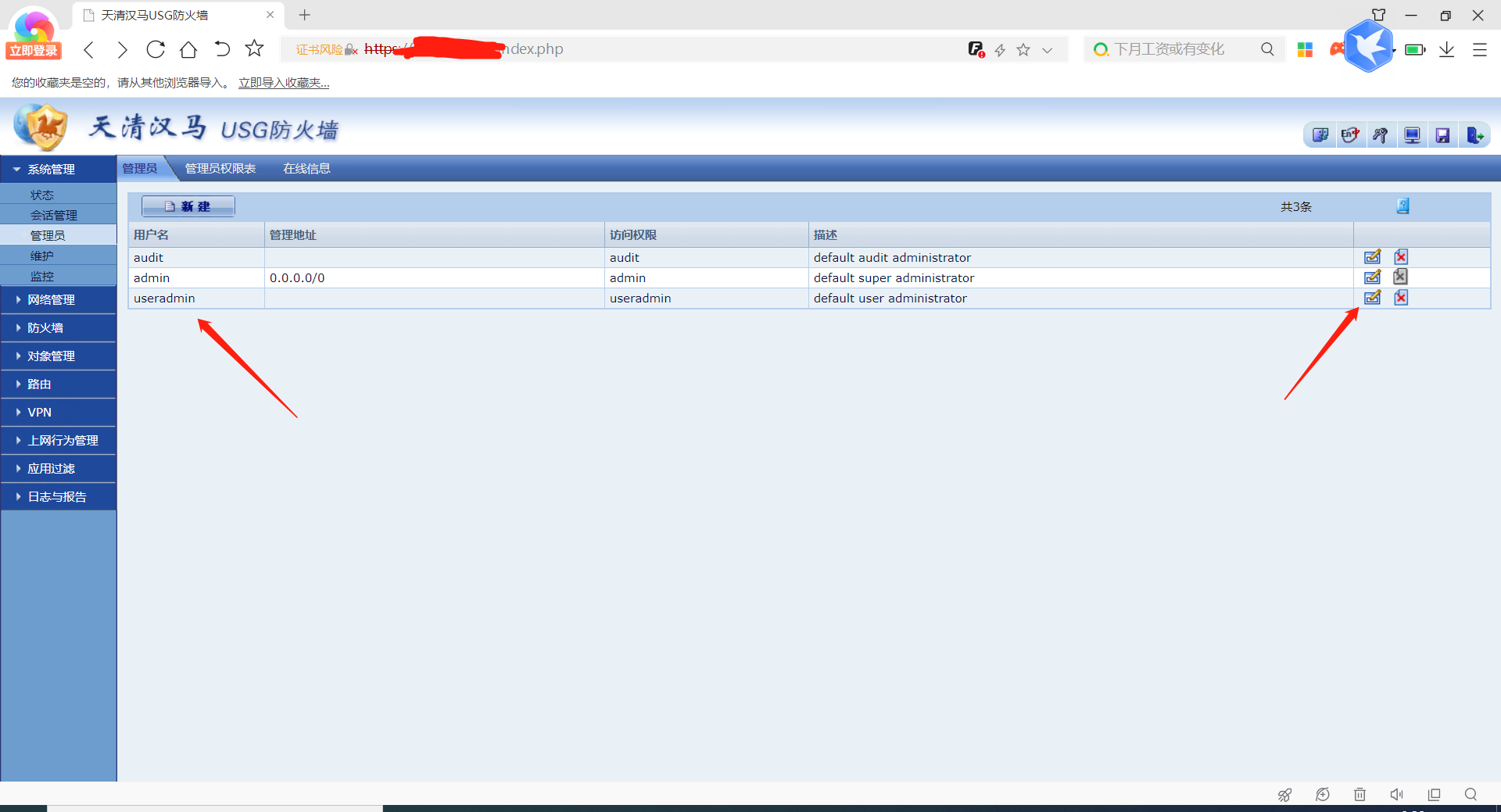

可以看见存在三种角色:

系统管理员:admin/venus.usg ----- 最高权限,可使用所有功能

审计员 :audit/venus.audit ----- 审计安全策略和日志

用户管理员:useradmin/venus.user ----- 进行权限配置

问题就出在这三种角色上,简单点就是:未进行三权分离!!!

首先使用useradmin/venus.user 登入到系统,只能查看系统管理选项。

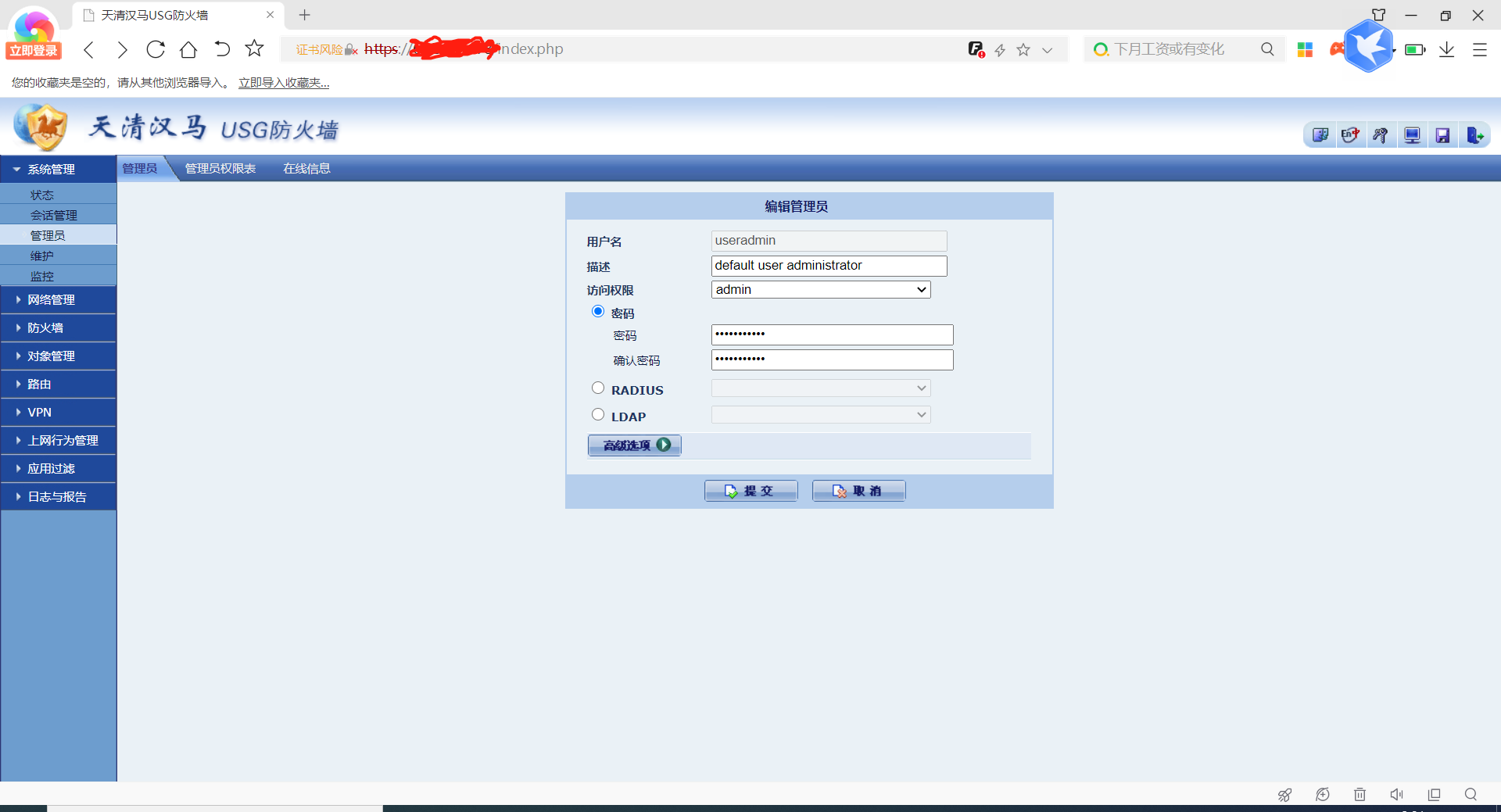

点击编辑图标,进行管理员编辑:

访问权限选择为:admin,再刷新即可使用全部功能:

0x04 修复建议

修改默认密码,做好权限分离。

结束语

本文章仅用于交流学习,请勿使用该漏洞进行违法活动。

1856

1856

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?