识别活跃的主机

尝试渗透测试之前,必须先识别在这个目标网络内活跃的主机。在一个目标网络内,最简单的方法将是执行ping命令。当然,它可能被一个主机拒绝,也可能被接收。本节将介绍使用Nmap工具识别活跃的主机。

1、网络映射器工具Nmap

Nmap是一个免费开放的网络扫描和嗅探工具包。该工具其基本功能有三个,一是探测一组主机是否在线;其次是扫描主机端口,嗅探所提供的网络服务;三是可以推断主机所用的操作系统。通常,用户利用Nmap来进行网络系统安全的评估,而黑客则用于扫描网络。例如,通过向远程主机发送探测数据包,获取主机的响应,并根据主机的端口开放情况得到网络的安全状态。从中寻找存在漏洞的目标主机,从而实施下一步的攻击。

Nmap使用TCP/IP协议栈指纹准确地判断目标主机的操作系统类型。首先,Nmap通过对目标主机进行端口扫描,找出有哪些端口正在目标主机上监听。当侦测到目标主机上有多于一个开放的TCP端口、一个关闭的TCP端口和一个关闭的UDP端口时,Nmap的探测能力是最好的。Nmap工具的工作原理如表1所示。

表1 Nmap工作原理

| 测试 | 描述 |

|---|---|

| T1 | 发送TCP数据包(Flag=SYN)到开放的TCP端口上 |

| T2 | 发送一个空的TCP数据包到开放的TCP端口上 |

| T3 | 发送TCP数据包(Flag=SYN、URG、PSH和FIN)到开放的TCP端口上 |

| T4 | 发送TCP数据包(Flag=ACK)到开放的TCP端口上 |

| T5 | 发送TCP数据包(Flag=SYN)到关闭的TCP端口上 |

| T6 | 发送TCP数据包(Flag=ACK)到开放的TCP端口上 |

| T7 | 发送TCP数据包(Flag=URG、PSH和FIN)到关闭的TCP端口上 |

Nmap对目标主机进行一系列测试,如表1所示。利用得出的测试结果建立相应目标主机的Nmap指纹。最后,将此Nmap指纹与指纹库中指纹进行查找匹配,从而得出目标主机的操作系统类型。

Nmap主要扫描类型如表2所示。

表2 Nmap主要扫描类型

| Ping扫描 | 端口扫描 |

|---|---|

| TCP SYN扫描 | UDP扫描 |

| 操作系统识别 | 隐蔽扫描 |

2、使用Nmap识别活跃主机

上一小节介绍了Nmap工具概念及功能。现在就使用该工具,测试一个网络中活跃的主机。使用方法如下所示。

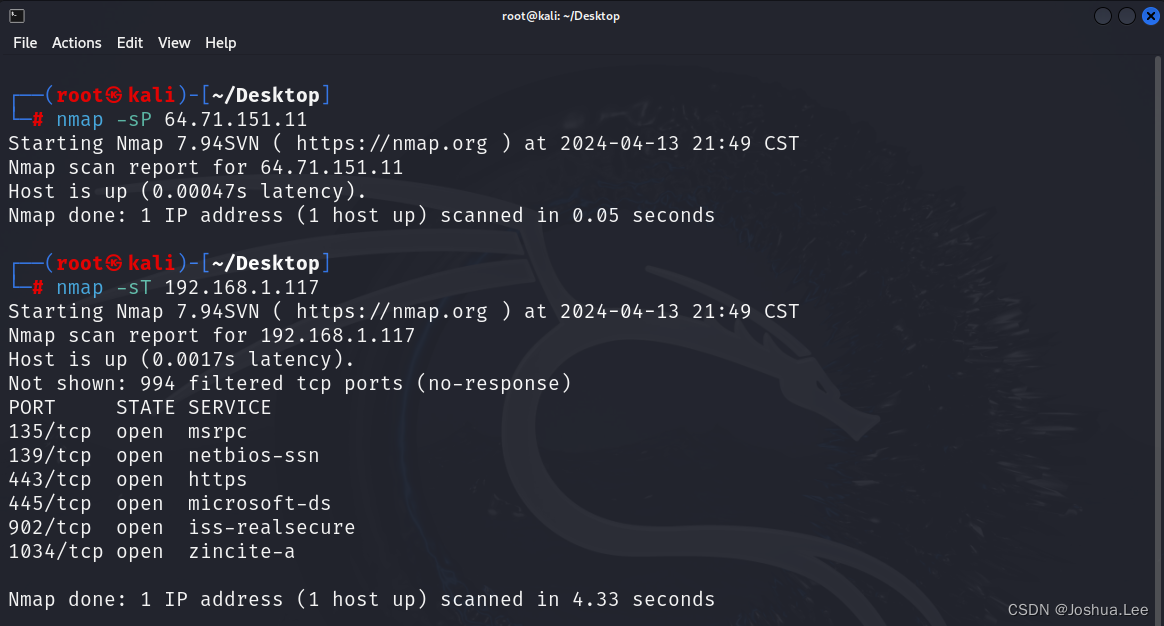

使用Nmap查看一个主机是否在线。执行命令如下所示:

根据不同参数,从输出的信息中可以看到192.168.1.171主机的域名、主机在线和开启端口等信息。

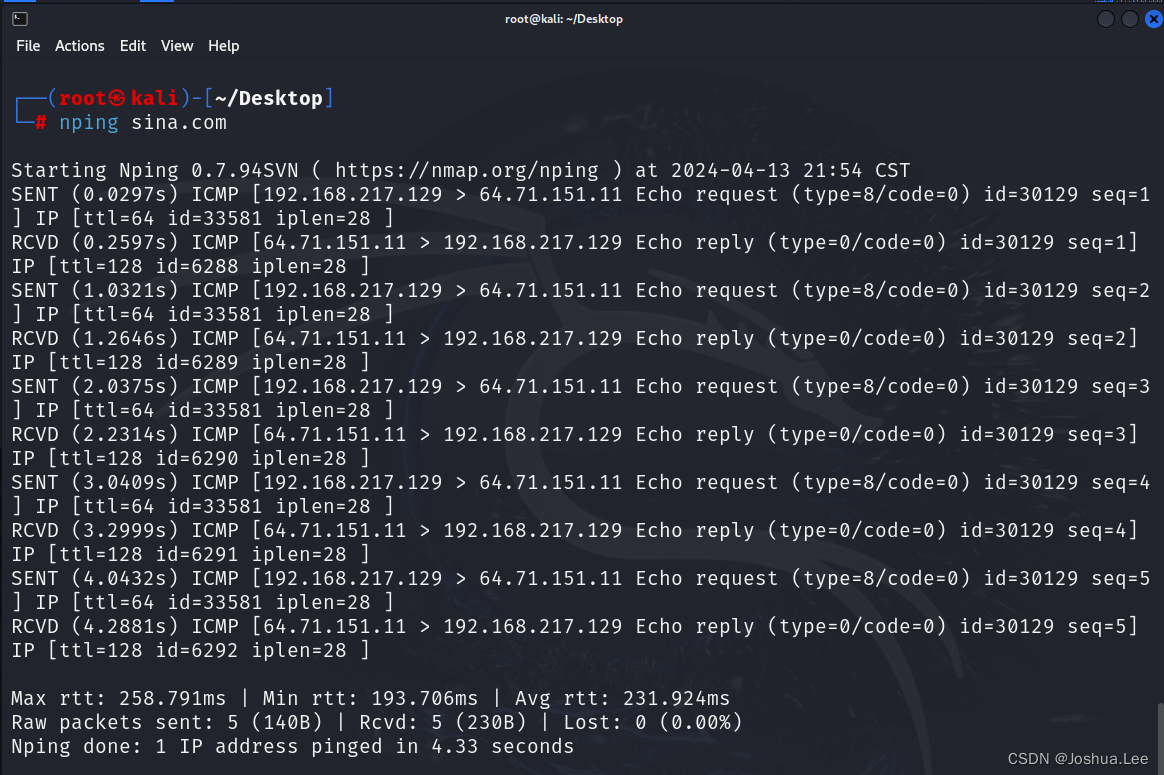

用户也可以使用Nping(Nmap套具)查看,能够获取更多详细信息。执行命令如下 所示:

输出的信息显示了与sina.com网站连接时数据的发送情况,如发送数据包的时间、接收时间、TTL值和往返时间等。

用户也可以发送一些十六进制数据到指定的端口,如下所示:

输出的信息显示了192.168.217.129与目标系统64.71.151.11之间TCP传输过程。通过发送数据包到指定端口模拟出一些常见的网络层攻击,以验证目标系统对这些测试的防御情况。

懒得自己安装kali操作系统,可长按我打开链接哦~

5147

5147

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?