upload-labs 19:

源码:

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

$ext_arr = array('jpg','png','gif');

$file_name = $_FILES['upload_file']['name'];

$temp_file = $_FILES['upload_file']['tmp_name'];

$file_ext = substr($file_name,strrpos($file_name,".")+1);

$upload_file = UPLOAD_PATH . '/' . $file_name;

if(move_uploaded_file($temp_file, $upload_file)){

if(in_array($file_ext,$ext_arr)){

$img_path = UPLOAD_PATH . '/'. rand(10, 99).date("YmdHis").".".$file_ext;

rename($upload_file, $img_path);

$is_upload = true;

}else{

$msg = "只允许上传.jpg|.png|.gif类型文件!";

unlink($upload_file);

}

}else{

$msg = '上传出错!';

}

}

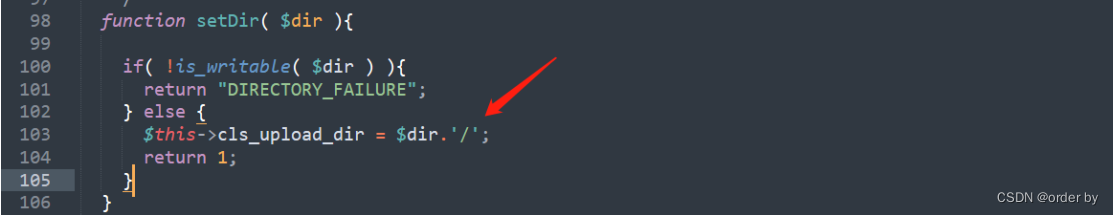

该关卡需要在myupload.php文件中,setDir()函数中$dir后加入/,否则文件会被传到根目录下。

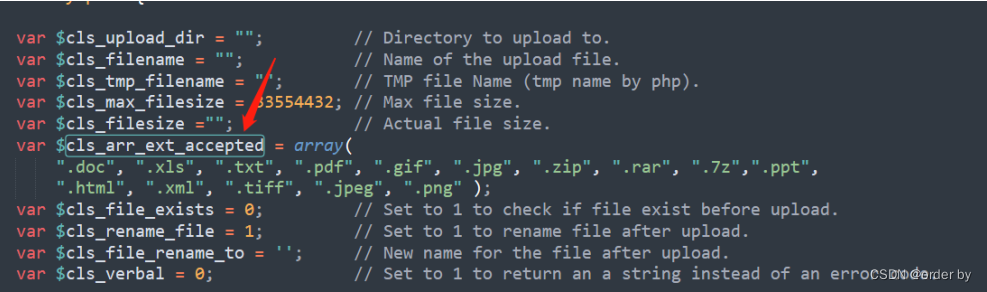

使用自定义上传类实现文件上传,但同上也属于白名单校验但白名单中文件后缀变多了,这关的通过方法很多,如包含图片马,Apahe文件解析漏洞,包含.7z等。

使用自定义上传类实现文件上传,但同上也属于白名单校验但白名单中文件后缀变多了,这关的通过方法很多,如包含图片马,Apahe文件解析漏洞,包含.7z等。

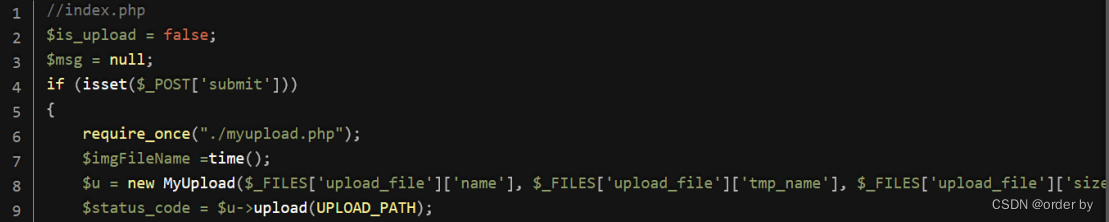

在第6行包含./myupload.php文件,该文件中自定义了一个文件上传的类myupload来实现文件上传的功能,在代码第8行示例化对象通过$u接受上传的文件属性,在代码第9行调用Myupload类中uplaod()函数。

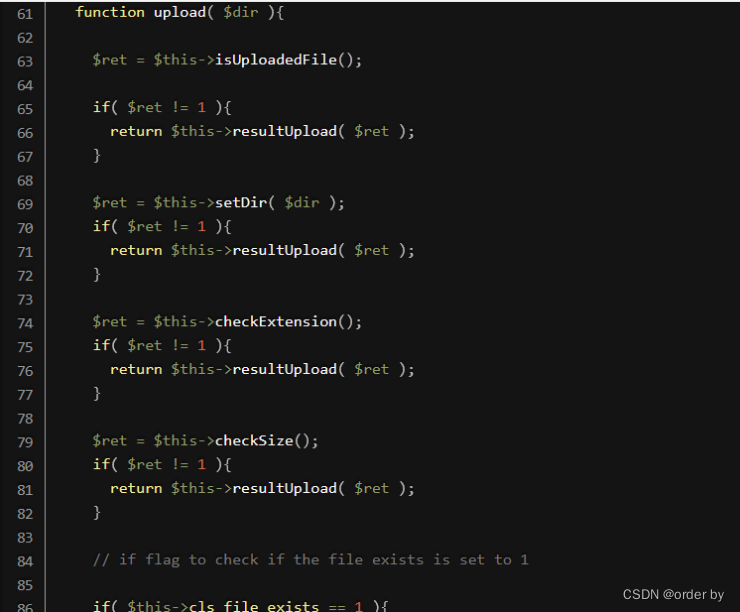

在upload()函数中调用了该类中封装好的一些函数对路径、后缀、文件大小进行检测。

在upload()函数中调用了该类中封装好的一些函数对路径、后缀、文件大小进行检测。

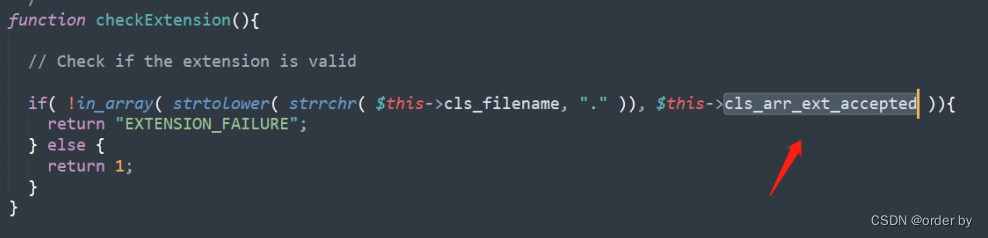

在代码74行使用封装好的checkExtension()函数对$cls_arr_ext_accepted白名单中的后缀进行校验。

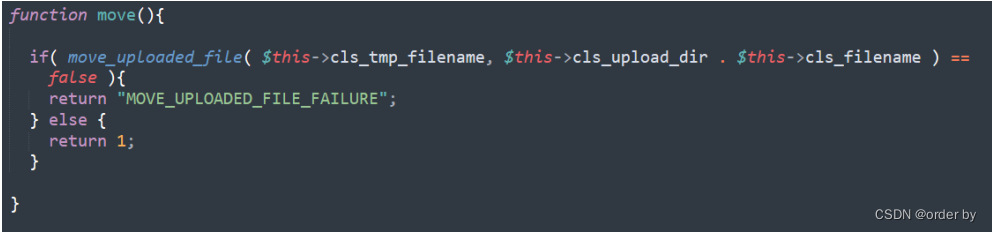

最后在代码96行通过调用move()函数对文件进行上传。

最后在代码96行通过调用move()函数对文件进行上传。

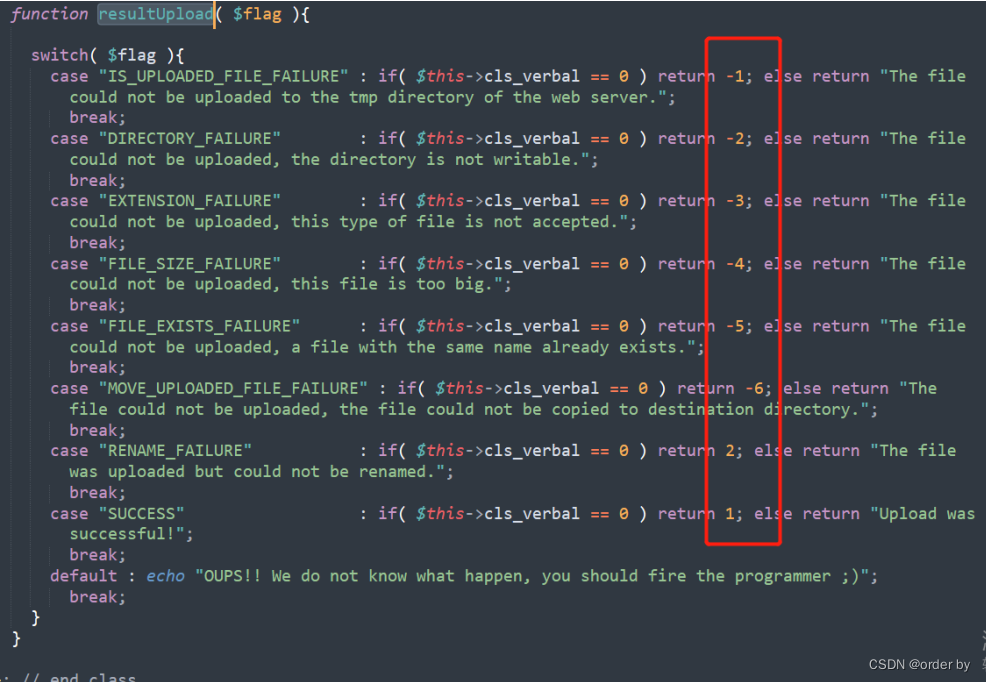

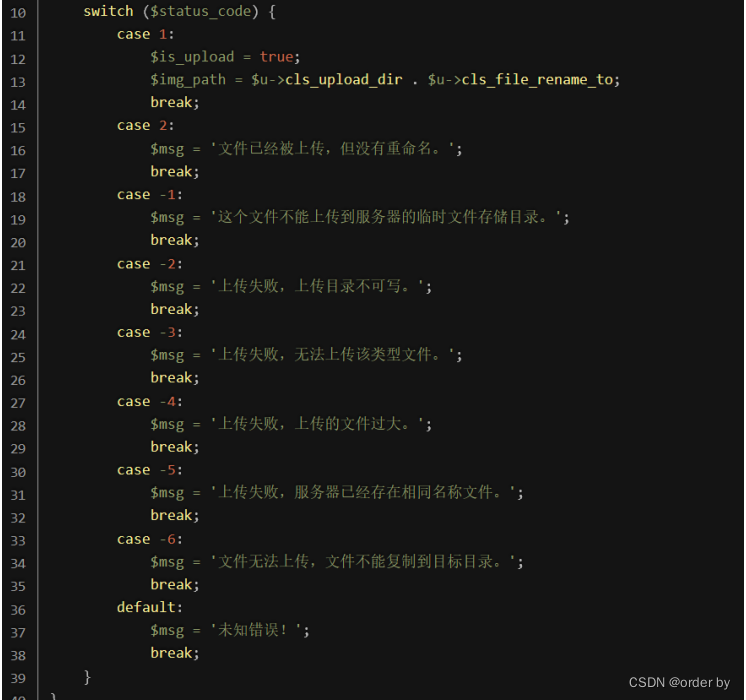

不难发现在每个if判断中都调用了resultupload()函数,其实该函数是为例返回对应的数字,来配合switch…case分支来返回不同的提示信息的

不难发现在每个if判断中都调用了resultupload()函数,其实该函数是为例返回对应的数字,来配合switch…case分支来返回不同的提示信息的

漏洞利用:

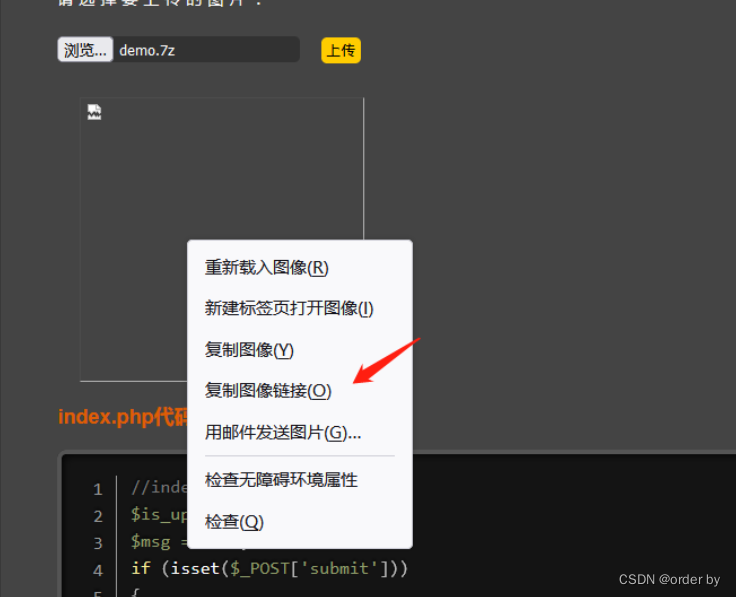

我们将上传的 demo.php 后缀改为 demo.7z ,然后进行上传。

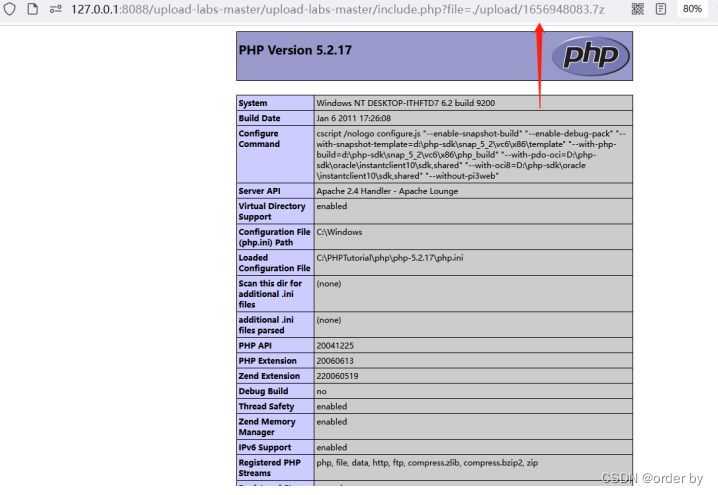

获取到文件名后我们通过include.php包含该文件。

5927

5927

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?