目录

一、什么是社工?

信息安全分为“硬安全”和“软安全”两个部分。所谓“硬安全”主要包括具体的 IT安全技术(比如防火墙、入侵检测、漏洞扫描、拒绝服务攻击、缓冲区溢出攻击、等等);而“软安全”主要涉及管理、心理学、文化、人际交往等方面,与具体的IT 技术无关。今天所说的社会工程学,实际上就是“软安全”的范畴。

通俗地说,社会工程就是:攻击者利用人自身的弱点(往往是心理学层面)来获取信息、影响他人,从而达到自己不可告人的目的。

二、信息收集作用

大部分社会工程攻击者都会从信息收集入手。但信息收集往往不是攻击者的最终目的,仅仅是攻击者进入下一个阶段的前期准备工作。大多数攻击者拿到这些信息之后,多半会用来伪造身份自己,以便进行后续的身份假冒以及具体如何该伪造身份和冒充。

三、敏感内部信息

1、某些关键人物的资料

如:人物所处部门、担任职务、电子邮箱、手机号、座机机号等

2、内部某些操作流程步骤

如:报销流程、审批流程等,这些对攻击者大有用处,一旦摸清细节,攻击者就会知道每一个攻击环节会涉及到哪些人事物对象,这些对象在什么部门、有什么职务、有什么授权

3、内部的组织结构关系

如:各个部门隶属关系、部门之间业务往来、职权划分、部门见强势弱势等信息

4、内部的一些常用术语和行话

如:大部分攻击者会收集内部的术语和行话,当攻击者在和其他内部人员交流时可以打消对方疑惑获得信任,从而深挖内部信息

上述看起来没什么价值但这就是社工的关键

四、如何收集到敏感信息

1、通过网站和搜索引擎搜索

如:很多都是将内部操作流程直接放在官网网站上,可以轻易获取,攻击者通过搜索引擎就能找到很多

2、通过离职员工

如:有时某个员工跳槽到竞争对手那里,就可以带来很丰富的信息。至少原公司的通讯方式可以拿到手,好一点还能拿到内部的组织结构图以及其他东西

3、通过垃圾分析

如:很多对于一些普通的打印材料,直接会丢到垃圾桶,不会进行粉碎所有这也是一个获取信息的渠道,很多公司在新员工入职时,人事或行政人员都会打印一份清单给员工,上面很可能会有公司的内部常用服务器IP、员工外部邮箱名称和口令、公司内部系统(EDR、MIS等)用户名和口令、内部系统操作简单说明等,有的员工不会立刻进行默认口令的修改

4、电话询问

5、通过外在特征或通过相似性以博取好感套取信息

6、投桃报李

如:简单说就是给对方一点小甜头,在索取一些小回报。

比如有个攻击者在信息收集阶段,想了解某个连锁商店店长的信息。攻击者打电话给该商店(接电话的是某店员),谎称自己是一位长期客户,由于该店的服务很好,想写封表扬信给店长。店员一听就很爽,立马就把店长的详细信息告知对方。

7、拒绝-退让

如:先提出一个很高(比较过分)的要求(以下简称 A),对方多半会拒绝,然后,攻击者主动作出让步(撤回该要求),再提一个(相对 A来说)比较低的要求(以下简称 B),这时对方多半会答应。其实A仅仅是一个烟零弹,并不是攻击者的真实意图。攻击者真正想达成的是 B。这个招式的难点在于把握A的尺度。A必须和B形成比较明显的反差(利用对比原理),通过A来衬托出B的微不足道。这样,对方拒绝了A之后,潜意识里觉得 B反正很微不足道,再加上互惠原理的作用,就会很容易地接受 B

比如在攻击者索取敏感信息时提出了一个非常敏感的信息被拒绝后,随后又提一个不太敏感的信息对方没准就会上套

8、通过社会认同影响周围环境

如:常见的方法就是“造势”。通过制造某种舆论来引导(或者叫“误导”)被攻击者,从而达到目的。这种方式有两个要点:“首先,要达成某种规模效应,一旦规模形成,由于“社会认同”的影响,就会变成正反导致越来越多的人被卷入。

其次,要注意引导的技巧。具体要如何“引导”?常见的有:“制造狂热”“制造恐慌”“制造愤怒”“制造反感”等方式。当人们处于狂热、恐慌、愤怒、反感等状态时,会变得情绪化。这时候,感性的因素就会占主导,同时会丧失理性的判断,从而被一小撮人所利用。从本质上分析这两个要点依然是借助了心理学层面的因素来起作用。(造势例子在IT可以查看FUD手法)

9、通过权威施压(伪造身份)

如:大部分人都有服从权威的倾向。因此攻击者可以通过树立或借助权威,让对方服从自己的一些不太合理的要求。

比如有的攻击者假冒成某公司老板的秘书,声称该老板急需某某文件或资料,那么对方就会迫于压力而答应。这个招数在等级森严的组织机构,效果特别好。

二八原理下大部分人是感性的那么大部分人就一定会入套

10、伪装的目的

在博取信任上,这是先决条件,通过不敏感信息建立良好信任关系

在博取好感上,只要对方信任你并且不讨厌那么攻击者也可以进一步提出要求,比如卖保险的人大多是你的博取好感在题出要求

在博取同情上,攻击者可以故意示弱,让目标产生同情心理随后进一步进行动作

五、钓鱼邮件

邮件安全的三大协议:SPF、DKIM、DMARC

SPF:一种以IP地址认证电子邮件发件人身份的技术,接收方会检查域名的SPF记录确定发件人的IP在SPF记录里,不在则返回认定为造假邮件。

DKIM:让企业可以把加密签名插入到发送的电子邮件中,然后把签名和域名关联起来一起发送,收件人可以通过签名证实邮件来自该企业,保证不被篡改。

DMARC:可扩展电子邮件认证协议,核心思想是邮件的发送方通过特定方式(DNS)公开表明自己会用到的发件服务器(SPF)、并对发出的邮件内容进行签名(DKIM),而邮件的接收方则检查收到的邮件是否来自发送方授权过的服务器,并核对签名是否有效。

对于未通过前述检查的邮件,接收方则按照发送方指定的策略进行处理,如直接投入垃圾箱或拒收。从而有效识别并拦截欺诈邮件和钓鱼邮件,保障用户个人信息安全。

查看SPF配置情况

想要查看一个域名是否配置了SPF,可以用nslookup或dig查看

nslookup -type=txt xxx.com.cn

dig -t txt 163.com

SPF可以配置为IP也可以配置为域名

被伪造,最根本的原因就是 SMTP 协议不会验证发送者的身份,当邮件在两个不同的SMTP 邮件服务器中被传输时,我们可以通过伪造来源欺骗接收者的SMTP服务器。4没有配置 SPF,邮件服务器就不会去验证发件人,就可以直接进行伪造了

六、没有SPF情况下

没有SPF邮件网关不会进行拦截

最简单的办法是使用swaks等邮件伪造工具,kali自带

swaks --to xxxx@qq.com --from info@xXX.com --hlo XXX.com --body hello

--header "Subject:hello"

--to<收件人邮箱>

--from<要显示的发件人邮箱>

--ehlo<伪造的邮件 ehlo头>

--body<邮件正文>

--header<邮件头信息,subiect 为邮件标题>

也可以自己在vps上搭建邮件服务器、或者使用第三方邮件服务器

邮件源文件发现from的ip非域名对应IP,但对于普通用户欺骗性很强

七、配置了SPF情况下

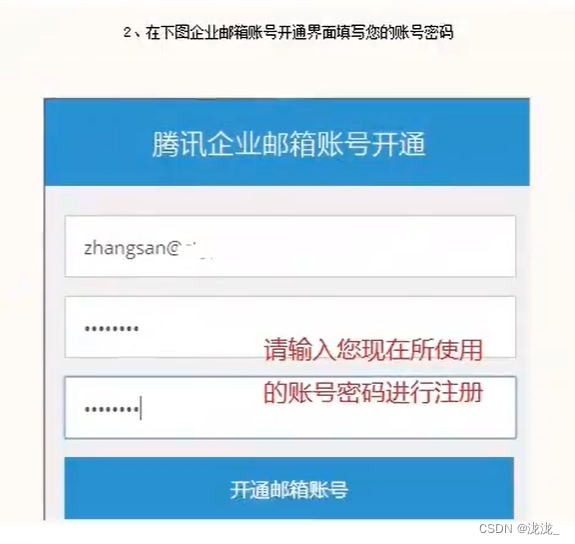

会被拦截,这种情况就要需要用一些权威的邮件服务商发送邮件了,因为有权威的服务商大部分会被公司加入到白名单中

案例:

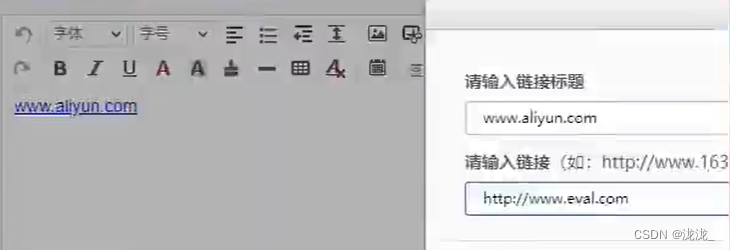

ps:钓鱼时最简单的就是用超链接,把元素内容改为想要的域名,在邮箱页面上,就会直接显示元素内容

![]()

但这种点击完之后,跳转浏览器的时候就会显示真实的域名,所以,要想让钧鱼的成功率更高一些,就需要对域名做一些处理。比如申请一些和目标域名比较相似的域名,比如用0代替o,用1代替l,用vv代替w等等,这就需要发挥你的想象来寻找相似的域名:www.aI(这是大写i)iyun.com

或者其他骚操作

比如币安"惊魂夜"钓鱼案例

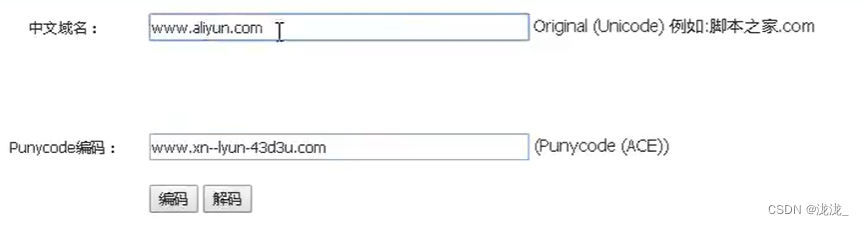

图中真正的n的unicode编码为U+006E,上述假的Unicode编码为:U+1E47

国际域名(InternationalizeddomainnameIDN)。IDN是指在域名中包含至少一个特殊语言字母的域名,特殊语言包括中文、法文、拉丁文等。在DNS系统工作中,这种域名会被编码成ASCII字符串并通过Punycode进行翻译。

Punycode是一个根据RFC3492标准而制定的编码系统,主要用于把域名从地方语言所采用的Unicode 编码转换成为同用於 DNS系统的编码。

因为操作系统的核心都是英文组成,DNS服务器的解析也是由英文代码交换,所以DNS服务器上并不支持直接的中文域名解析,所有中文域名的解析都需要转成Punycode码,然后由DNS 解析 Punycode码.其实目前所说的各种丰流测览器都完美支持IDN域名,浏览器里面会自动对IDN 域名进行Punycode转码,而地址栏依旧显示的是原始输入的IDN 域名。

所以要注册币安这个域名只需要绕过Punycode转码后的域名即可

中文域名编码在线转换,Punycode编码,Punycode转换 (jb51.net)

还有不少形似的Unicode编码这里就不去概述 可以自行去查找

如

UniCode编码表 - csguo - 博客园 (cnblogs.com)

UniCode编码表 - csguo - 博客园 (cnblogs.com)

最后就是 https 证书,仿的再像,如果浏览器上直接出现了不安全警告或者红斜杠,也很容易引起目标的警惕。所以在条件允许的情况下,尽量做戏做全套,普通的 https 证书很便宜。

ps:如您在阅读后使用过程中存在任何非法行为,您将自行承担所有后果,作者不承担任何法律及连带责任

本文探讨了社会工程学在信息收集中的应用,涉及敏感内部信息获取方法、如关键人物资料、操作流程和组织结构,以及如何通过各种手段如网站搜索、离职员工、垃圾分析等收集信息。重点介绍了SPF协议在防止钓鱼邮件中的作用,并提到了没有SPF和有SPF情况下邮件安全的不同。文章还涵盖了IDN和Punycode在处理国际域名中的角色,以及https证书的重要性。

本文探讨了社会工程学在信息收集中的应用,涉及敏感内部信息获取方法、如关键人物资料、操作流程和组织结构,以及如何通过各种手段如网站搜索、离职员工、垃圾分析等收集信息。重点介绍了SPF协议在防止钓鱼邮件中的作用,并提到了没有SPF和有SPF情况下邮件安全的不同。文章还涵盖了IDN和Punycode在处理国际域名中的角色,以及https证书的重要性。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?