Zenmap

Zenmap 是 Nmap 的前端。它旨在为高级用户提供帮助,并使初学者也能轻松使用 Nmap。它最初源自 Umit,这是 Google Summer of Code 的一部分,是 Nmap 的 GUI。

Zenmap 是官方的 Nmap 安全扫描器 GUI。它是一款多平台(Linux、Windows、Mac OS X、BSD 等)免费开源应用程序,旨在让初学者轻松使用 Nmap,同时为经验丰富的 Nmap 用户提供高级功能。常用扫描可以保存为配置文件,以便于重复运行。命令创建器允许以交互方式创建 Nmap 命令行。扫描结果可以保存并在以后查看。保存的扫描结果可以相互比较,以查看它们有何不同。最近扫描的结果存储在可搜索的数据库中。

安装

源码安装

通过源码对项目进行克隆下来。建议请先挂好代理。这里在第一章的时候有演示过就不再演示了。

之后进入 zenmap 文件夹并查看。

cd zenmap/

ls

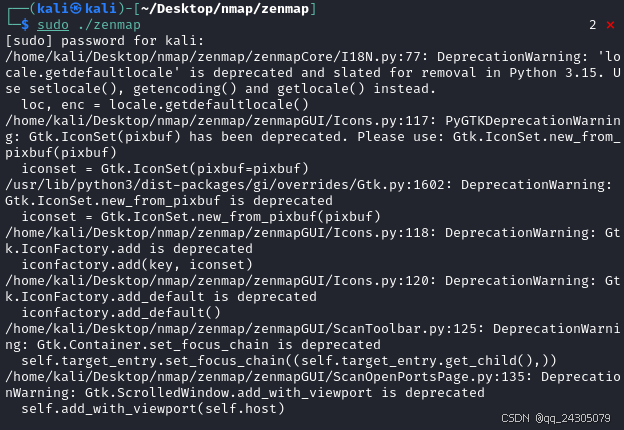

运行以下命令,如果出现这样的界面就说明可以使用 zenmap 工具。

./zenmap -h

APT包管理器安装

Kali Linux 默认已经安装好 Nmap 工具了。其中也附带了 Zenmap 工具。如果没有安装的话,也可以通过APT包管理器进行安装。

sudo apt install zenmap使用

使用root权限去运行

1. -h, --help

显示此帮助消息并退出

zenmap -h

2. --version

显示程序的版本号并退出

zenmap --version

3. 常规使用

用法:zenmap [options] [result files]

任何其他参数都被视为要打开的结果文件的名称。

直接在终端里面输入 zenmap 就可以打开 zenmap的GUI界面了。使用root权限去运行。

zenmap

4. --confdir=DIR

使用 DIR 作为用户配置目录。默认:/root/.zenmap

zenmap --confdir=/home/ubuntu/桌面/nmap/zenmap/

5. -f RESULT_FILES, --file=RESULT_FILES

以 Nmap XML 输出格式指定扫描结果文件。可以多次使用以指定多个扫描结果文件。

打开给定的结果文件以供查看。结果文件可能是 Nmap XML 输出文件 (.xml,由 nmap -oX 生成) 或 Umit 扫描结果文件 (.usr)。此选项可以多次给出。

先对一个目标靶机进行扫描并输出为 xml 文件

nmap -oX xml_output.txt 192.168.174.145

查看输出的 xml 文件

cat xml_output.txt

使用 -f 选项运行,就可以看到在 zenmap 里面出现我们刚刚在 nmap 扫描的结果。

zenmap --file 桌面/xml_output.txt

6. -n, --nmap

使用指定的参数运行 Nmap。

在 Zenmap 界面中运行给定的 Nmap 命令。在 -n 或 --nmap 之后,每个剩余的命令行参数都将被读取为要执行的命令行。这意味着 -n 或 --nmap 必须在任何其他选项之后最后给出。请注意,命令行必须包含 nmap 可执行文件名称:zenmap -n nmap -sS target。

zenmap --nmap nmap -sS 192.168.174.145

7. -p PROFILE, --profile=PROFILE

从选定的指定配置文件开始。如果与 -t (--target) 选项结合使用,则自动针对指定目标运行

配置文件。

从选定的给定配置文件开始。配置文件名称只是一个字符串:“Regular scan(常规扫描)”。如果与 -t 结合使用,则使用给定的配置文件对指定目标开始扫描。

8. -t TARGET, --target=TARGET

指定要与其他选项一起使用的目标。如果单独指定,则打开时目标字段将填充指定的目标

从给定的目标开始。如果与 -p 结合使用,则使用给定的配置文件对指定目标开始扫描。

zenmap --profile "Regular scan" --target 192.168.174.145

9. -v, --verbose

增加输出的详细程度。可以多次使用以获得更详细的信息

增加详细程度(Zenmap 的详细程度,而非 Nmap 的详细程度)。可以多次指定此选项以获得更详细的信息。

zenmap --profile "Regular scan" --target 192.168.174.134 --verbose

使用指南

通过终端输入 zenmap 去打开 Zenmap 工具,建议通过 root 权限去打开。因为有些选项可能会需要 root 权限才能使用。

zenmap

也可以通过图标去打开工具。

如果你为使用 root 权限去打开的话就会出现这个提示,这个提示的意思是某些 Nmap 的选项需要 root 权限才能运行。所以我还是建议用 root 去运行 Zenmap 工具吧。

打开后就可以看到 Zenmap 的界面了。

菜单栏

最上面的一栏是菜单栏,和 Windows 系统的应用程序类似。

它们的意思分别是:

- Scan - 扫描

- Tools - 工具

- Profile - 配置文件

- Help - 帮助

在 Sacn(扫描)栏下的分别是:

- New Windows - 新建窗口

- Open Scan - 打开扫描

- Open Scan in This Window - 在当前的窗口打开扫描

- Save Scan - 保存扫描

- Save All Scans to Directory - 保存所有的扫描到目录

- Print... - 打印...

- Close Window - 关闭窗口

- Quit - 退出

在 Tools (工具)栏下分别是:

- Compare Results - 比较结果

- Search Scan Results - 搜索扫描结果

- Filter Hosts - 过滤主机

在 Profile(配置文件)栏下分别是:

- New Profile or Command - 新建配置文件或命令

- Edit Selected Profile - 编辑选择的配置文件

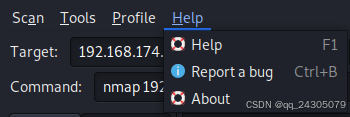

在 Help(帮助)栏下分别是:

- Help - 帮助

- Report a bug - 报告错误

- About - 关于

我们打开Help(帮助)栏下的 About(关于)查看一下。可以查看当前的 Zenmap 的版本。

可以查看到当前的 Zenmap 是7.95版本。

扫描

在 Target (目标)这里填写上你想要扫描的目标。相应的在 Command(命令)行这里也会跟着变动。如果你之前扫描过其他的目标的话,可以点击右边的向下箭头展开之前扫描过的目标并进行选择。

在 Profile (配置文件)这里可以选项你的扫描方法。通过下拉菜单可以看到有很多方法。

如果忘记选项的说明帮助的话可以回去查看第一章教程。

下面我将列出各个扫描方法以其使用的参数选项。

Intense scan :密集扫描

nmap -T4 -A -vIntense scan plus UDP :强化扫描加 UDP

nmap -sS -sU -T4 -A -vIntense scan, all TCP ports :密集扫描,所有 TCP 端口

nmap -p 1-65535 -T4 -A -vIntense scan, no ping :密集扫描,无 ping

nmap -T4 -A -v -PnPing scan:Ping 扫描

nmap -snQuick scan:快速扫描

nmap -T4 -FQuick scan plus:快速扫描加强

nmap -sV -T4 -O -F --version-lightQuick traceroute:快速跟踪路由

nmap -sn --tracerouteRegular scan:常规扫描

nmapSlow comprehensive scan:缓慢全面扫描

nmap -sS -sU -T4 -A -v -PE -PP -PS80,443 -PA3389 -PU40125 -PY -g 53 --script "default or (discovery and safe)"这里我选使用 Regular scan(常规扫描),相应的在 Command(命令)行也会给出相应的命令。之后点击右边的 Scan(扫描)就可以开始扫描了。旁边的 Cancel(取消)可以取消扫描。

解释扫描结果

Nmap Output

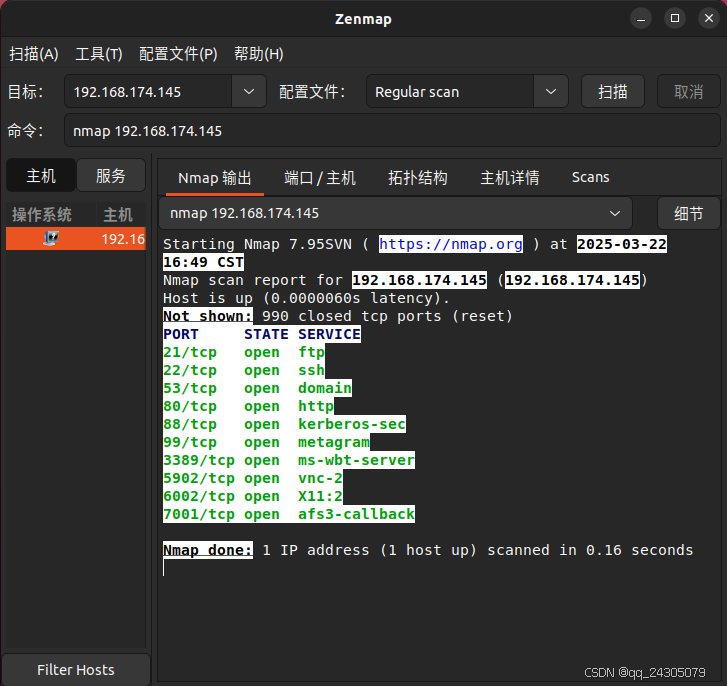

之后就可以看到扫描相应的结果了。在Nmap Output(Nmap输出)就可以看到扫描的结果。

选项 “Nmap Output(Nmap输出) ” 卡显示为扫描运行时的默认设置。它显示了熟悉的 Nmap 终端输出。显示亮点根据其含义对输出的各个部分进行分类;例如,打开 和关闭的端口以不同的颜色显示。

按主机排序

Zenmap 主窗口左侧有一列,标题为“Hosts(主机)”和“Sevices(服务)”两个按钮。单击“Hosts(主机)”按钮将显示已扫描的所有主机列表。通常,该列表仅包含一个主机,但在大型扫描中可能包含数千个主机。单击列表顶部的标题,可以按操作系统或主机名/IP 地址对主机列表进行排序。选择主机后,“Ports/Hosts(端口/主机)”选项卡将显示该主机上感兴趣的端口。

每个主机都标有其主机名或 IP 地址,并有一个图标,指示为该主机检测到的操作系统。只有执行了操作系统检测 (-O),图标才有意义。否则,图标将是默认图标,表示操作系统未知。请注意,Nmap 的操作系统检测并不总是能提供图标所暗示的特定级别;例如,Red Hat Linux 主机通常会显示通用 Linux 图标。

在左侧的 Hosts(主机)这里可以看到我们刚刚选择的目标ip地址。

OS是指系统,Host是指主机的ip地址或域名。可以看出来这个主机暂时还不知道是什么操作系统。另一个图有出现小企鹅说明是Linux系统。

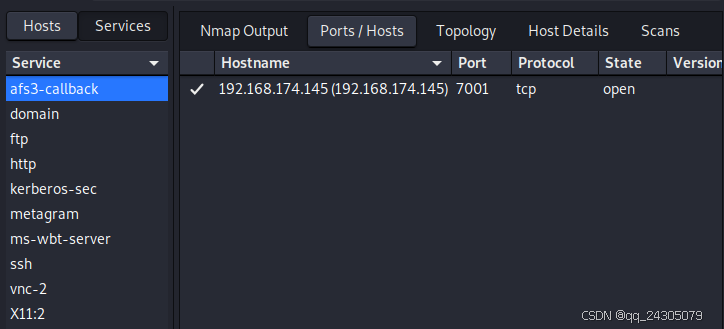

按服务分类

在包含所有扫描主机的同一列表上方有一个标有“Sevices(服务)”的按钮。单击该按钮将使列表变为任何目标上打开、过滤或打开|过滤的所有端口的列表。(Nmap 输出中未明确列出的端口不包括在内。)端口由服务名称(http、ftp 等)标识。可以通过单击列表标题对列表进行排序。

选择主机将导致“Ports/Hosts(端口/主机)”选项卡显示所有打开或过滤该服务的主机。

点击 Sevices(服务)可以查看目标靶机开启了那些服务。

Ports/Hosts

点击其中一个服务就会跳转到 Ports/Hosts(端口/主机),可以查看 Hostname(主机名)、相关的服务 Port(端口),Protocol(协议)、State(状态)和 Version(版本)。

当前的服务状态是 open(打开)的。

选项 “ Ports/Hosts(端口/主机) ” 卡的显示有所不同取决于当前是否选择了主机或服务。当选择一个主机时,它会显示该主机上所有感兴趣的端口主机,以及版本信息(如果有)。

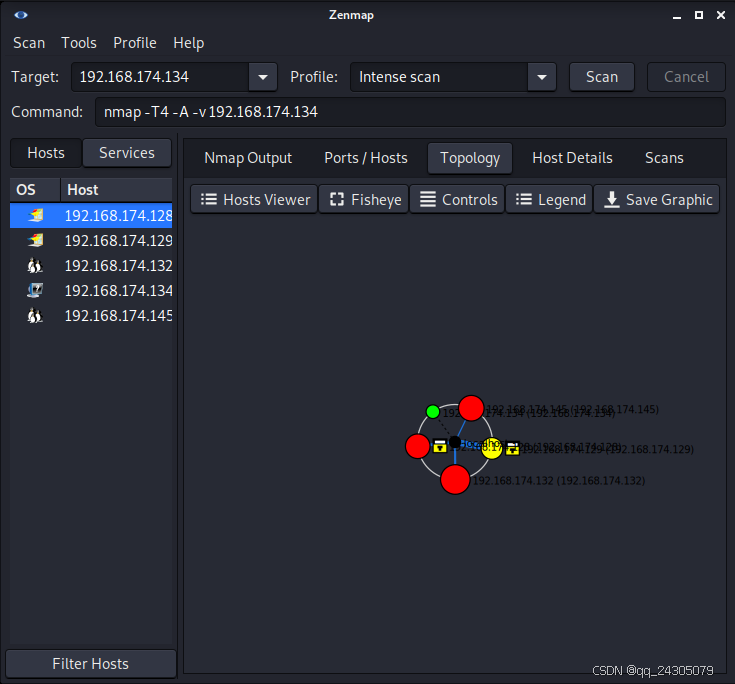

Topology

点击 Topology(拓扑)选项卡,可以看到网络中主机之间的连接。主机排列成同心环。每个环代表从中心节点开始的额外网络跳跃。单击某个节点可将其带到中心。由于它显示了主机之间的网络路径,因此“Topology(拓扑)”选项卡受益于 --traceroute 选项的使用。

Zenmap 的“Topology(拓扑)”选项卡提供了网络上主机之间连接的交互式动画可视化。主机显示为从中心径向延伸的图形上的节点。单击并拖动以平移显示,并使用提供的控件放大和缩小。单击主机,它将成为新的中心。图形以流畅的动画重新排列,以反映网络的新视图。运行新扫描,每个新主机和网络路径都将自动添加到拓扑中。

最初,拓扑是从本地主机的角度显示的,您位于中心。单击主机将其移至中心,然后从其视角查看网络的样子。

Legend(传奇)

点击Legend按钮即可查看相关说明。

![]()

拓扑视图使用了许多符号和颜色约定。

网络中的每个常规主机都用一个小圆圈表示。圆圈的颜色和大小由主机上打开的端口数决定。打开的端口越多,圆圈越大。白色圆圈表示网络路径中未经端口扫描的中间主机。如果主机打开的端口少于三个,则为绿色;打开的端口在三到六个之间,则为黄色;打开的端口超过六个,则为红色。

如果主机是路由器、交换机或无线接入点,则用正方形而不是圆圈绘制。

网络距离显示为同心灰色环。每个额外的环表示距离中心主机的网络跳数增加一个。

主机之间的连接用彩色线条表示。主跟踪路由连接用蓝线表示。备用路径(两台主机之间已经存在不同路径的路径)用橙色表示。哪条路径是主路径,哪些路径是备用路径,是任意的,由记录路径的顺序控制。线的粗细与其往返时间成正比;RTT 较高的主机的线较粗。没有跟踪路由信息的主机聚集在本地主机周围,用黑色虚线连接。

如果某个跳数没有 RTT(缺少跟踪路由条目),则连接用蓝色虚线表示,建立连接的未知主机用蓝色轮廓表示。

一些特殊用途的主机可能带有一个或多个图标来描述它们是什么类型的主机:

![]()

路由器。

交换机。

无线接入点。

防火墙。

一些端口被过滤的主机。

Controls(控制按钮)

按下Controls(控制按钮)可以看到如下图所示。

Action(动作)

此部分中的按钮从左到右依次为“Change focus(更改焦点)”、“Show information(显示信息)”、“Group children(分组子项)”和“Fill region(填充区域)”。当模式为“Change focus(更改焦点)”时,单击主机会重新排列显示,将选定的主机置于中心。当模式为“Show information(显示信息)”时,单击主机会弹出一个包含有关该主机的信息的窗口。

Interpolation controls(插值控件)

“插值”部分中的控件可控制图形的一部分发生变化时动画的进行速度。

Layout controls(布局控件)

节点的自动布局有两种选择。对称模式为主机的每个子树提供相等大小的图块。它能很好地显示网络层次结构,但远离中心的主机可能会挤在一起。加权模式为具有更多子节点的主机提供更大的图块。

View controls(查看控件)

“View(查看)”部分中的复选框可启用和禁用部分显示。例如,禁用“hostname(主机名)”以仅显示每个主机的 IP 地址,或禁用“address(地址)”以完全不使用标签。“latency(延迟)”选项可启用和禁用到每个主机的往返时间的显示,由 Nmap 的 --traceroute 选项确定。如果选中“slow in/out(慢进/慢出)”,动画将不是线性的,而是在动画中间会变快,在开始和结束时会变慢。

类似指南针的小部件将屏幕平移到八个方向。单击中心可返回中心主机。外围的环控制整个图形的旋转。

“Zoom(缩放)”和“Ring gap(环间隙)”都控制图形的整体大小。“Zoom(缩放)”会改变所有东西的大小——主机、标签、连接线。“Ring gap(环间隙)”只会增加同心环之间的间距,使其他所有东西保持相同的大小。 “Lower ring gap(下环间隙)”给出了环的最小间距,主要在启用 Fisheye(鱼眼)时有用。

Fisheye

鱼眼控件为选定的环提供了更多空间,压缩了所有其他环。滑块控制哪个环最受关注。“兴趣因子”是选定环的环间距比没有鱼眼时大多少倍。“扩展因子”范围从 -1 到 1。它控制选定环周围扩展了多少个相邻环,数字越大表示扩展越广。

键盘快捷键

拓扑显示可识别以下键盘快捷键:

- c 将显示返回到中心主机。

- a 显示或隐藏主机地址。

- h 显示或隐藏主机名。

- i 显示或隐藏主机图标。

- l 显示或隐藏延迟。

- r 显示或隐藏环。

Hosts Viewer(主机查看器)

主机查看器是获取主机详细信息的另一种方式。单击“Hosts Viewer(主机查看器)”按钮激活查看器。清单中的所有主机都显示在列表中。选择任何主机即可获取其详细信息。

Save Graphic(保存图形)

![]()

点击这个按钮即可保存拓扑图的图形。会弹出窗口提示保存的目录位置。

在Name(名称)写上保存的名称。左下角可以选择保存的文件类型。右下角的Save(保存)按钮就可以保存了。

我保存成 PNG 格式后就是图片的格式。

Host Details

“Host Details(主机详细信息)”选项卡将有关单个主机的所有信息分解为分层显示。显示主机的名称和地址、其状态(启动或关闭)以及扫描端口的数量和状态。主机的正常运行时间、操作系统、操作系统图标和其他相关详细信息(如果可用)。当未找到精确的操作系统匹配项时,将显示最接近的匹配项。还有一个可折叠的文本字段,用于存储有关主机的注释,该注释将在将扫描保存到文件时保存。

每个主机都有一个图标,该图标提供非常粗略的“漏洞”估计,该估计完全基于开放端口的数量。图标及其对应的开放端口数量是

0-2 个开放端口,

3-4 个开放端口,

5-6 个开放端口,

7-8 个开放端口,以及

9 个或更多开放端口。

Scans

“Scans(扫描)”选项卡显示汇总起来构成网络清单的所有扫描。从此选项卡中,您可以添加扫描(来自文件或目录)和删除扫描。

当扫描正在执行且尚未完成时,其状态为“Running(正在运行)”。您可以通过单击“Cancel Scan(取消扫描)”按钮来取消正在运行的扫描。

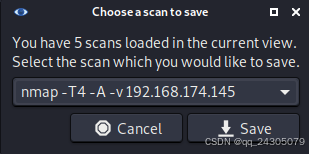

保存和加载扫描结果

要将单个扫描保存到文件,请从“Scan(扫描)”菜单中选择“Save Scan(保存扫描)”(或使用键盘快捷键 ctrl+S)。如果库存中有多个扫描,系统将询问您要保存哪一个。在保存对话框中,您可以选择以“Namp XML format”(.xml 扩展名)或“Nmap text format(Nmap 文本格式)”(.nmap 扩展名)保存。XML 格式是 Zenmap 可以再次打开的唯一格式;如果您以文本格式保存,则无法再次打开该文件。

可以选项要保存哪个扫描的目标,然后点击 Save(保存)。

在 Name(名称)这里输入你要保存的文件名,这里就是写“Save_Test.xml"就可以了。并且在左下角我选择文件类型是 Namp XML format(.xml)(Nmap XML 格式)。点击右下角的 Save(保存)即可保存扫描的结果。

可以在刚刚保存的目录路径里面看到保存好的xml文件。

您可以使用“Scan(扫描)”菜单下的“Save All Scans to Directory(将所有扫描保存到目录)”(ctrl+alt+S)将每个扫描保存到清单中。首次保存清单时,您通常会使用保存对话框中的“创建文件夹”按钮创建一个新目录。在后续保存中,您可以继续保存到同一目录。为减少覆盖不相关扫描文件的可能性,如果所选目录包含不属于清单的文件,则保存到目录功能将拒绝继续。如果您确定要保存到该目录,请删除所有有问题的文件,然后再次保存。

按下 ctrl+alt+S 保存所有扫描到目录,我这里选择保存在桌面的result文件夹里面,点击右下角的Save(保存)按钮即可保存。

通过从“Scan(扫描)”菜单中选择“Open Scan(打开扫描)”,或键入 ctrl+O 键盘快捷键,可以加载保存的结果。在文件选择器中,“Open(打开)”按钮打开单个扫描,而“Open Directory(打开目录)”按钮打开所选目录(可能使用“Save All Scans to Directory(将所有扫描保存到目录)”创建)中的每个文件。

选择保存的xml文件即可打开上次的保存的扫描结果。

“Open Scan(打开扫描)”在新窗口中打开已加载的扫描,从而创建新的清单。要将已加载的扫描合并到当前库存中,请使用“Open Scan in This Window(在此窗口中打开扫描)”。

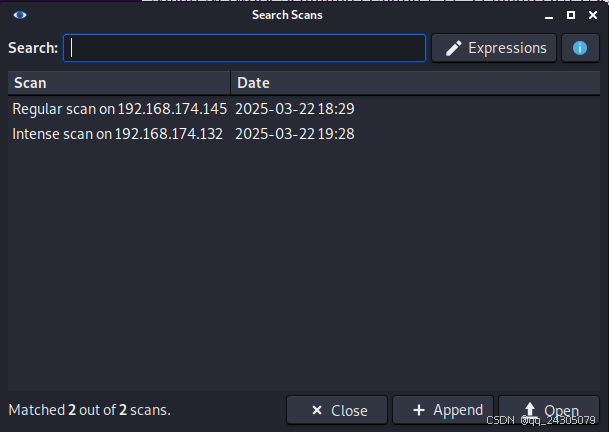

未保存到文件的扫描结果会自动存储在数据库中。从文件加载并随后修改(例如通过添加主机注释)但未重新保存的扫描结果也会存储在数据库中。数据库存储在名为 zenmap.db 的文件中,其位置与平台相关。默认情况下,扫描会在数据库中保存 60 天,然后删除。可以通过修改 zenmap.conf 的 [search] 部分中的 save_time 变量值来更改此时间间隔。

Zenmap 的搜索界面默认搜索近期扫描数据库的内容,因此兼作数据库查看器。打开搜索窗口时,将显示数据库中的每个扫描。然后可以通过搜索字符串过滤扫描列表。

配置文件

配置文件编辑器可用作方便的交互式 Nmap 命令编辑器。从“Profile(配置文件)”菜单下选择“New Profile or Command(新建配置文件或命令)”或使用 ctrl+P 键盘快捷键。配置文件编辑器将出现,显示主窗口中显示的任何命令。

顶部的文本条目显示正在编辑的命令。如果您知道要使用的选项,可以直接在此字段中输入。中间的控件允许您通过选中框或从菜单中选择来选择选项。命令字符串和控件之间存在双向关系:当您更改其中一个控件时,它会导致命令字符串立即更改,而当您编辑命令字符串时,控件会自行更新以匹配。将鼠标指针悬停在选项上,以查看其功能和期望输入类型的描述。

要运行新命令行,请单击“Scan(扫描)”按钮。这会将命令复制到主窗口,关闭配置文件编辑器,然后开始运行扫描。要对命令进行进一步更改,只需再次选择“New Profile or Command(新配置文件或命令)”,记住它将使用屏幕上显示的任何命令。

“Scripting(脚本)”选项卡值得特别提及,因为它有很多选项。左侧的滚动列表显示了安装在 script.db 中的所有脚本。可以通过单击脚本名称旁边的复选框来单独选择或取消选择脚本。突出显示脚本时,会显示其描述和参数。参数是可编辑的。将鼠标指针悬停在参数上可查看其帮助。

主机过滤

主机列表可以通过过滤字符串进行过滤。当过滤器处于活动状态时,将仅显示与过滤字符串匹配的主机。其他主机仍存在于清单中,但被隐藏。使用过滤字符串,您可以快速将大型扫描范围缩小到您感兴趣的主机。图显示了主机过滤器的运行情况,从九个主机中找出两个与 apache 匹配的主机。

单击“Filter Hosts(过滤主机)”按钮、从“Tools(工具)”菜单中选择“Filter Hosts(过滤主机)”或按 ctrl+L 可激活主机过滤器。这将在屏幕底部显示过滤栏。主机会在您输入时实时过滤。要禁用过滤器,请单击“Filter Hosts(过滤主机)”或再次按 ctrl+L 隐藏过滤栏。

这种最简单的主机过滤形式是基本关键字匹配。输入一个或多个字符串(如 apache、linux 或 telnet),它将匹配在其信息中的任何位置包含该字符串的主机(作为主机名或 IP 地址、端口名称或编号、操作系统匹配或服务版本字符串)。如果过滤字符串中有多个单词,则所有单词必须匹配才能显示主机。

为了获得更具体的结果,主机过滤器还支持仅匹配每个主机中的特定数据字段。支持的语法是“搜索已保存结果”部分中详细讨论的搜索条件的子集。主机过滤器中允许的条件是关键字匹配;

端口状态:open:、closed:、filtered:、open|filtered:、closed|filtered: 和 unfiltered:;os:(操作系统);service:(服务版本);inroute:(路由中的主机)。

apache

此关键字搜索匹配已发现正在运行 Apache Web 服务器的主机,但也会匹配其中含有“apache”的任何其他主机,例如名为 apache.example.com 的主机。

service:apache

这与上一个字符串类似,但仅匹配服务版本中的“apache”。

os:linux ssh

显示正在运行 SSH 的 Linux 主机。

open:445

显示所有打开端口 445 的主机。

搜索已保存的结果

Zenmap 允许您搜索已保存的扫描结果文件和最近扫描的数据库。要开始搜索,请从“Tools(工具)”菜单中选择“Search Scan Results(搜索扫描结果)”或使用 ctrl+F 键盘快捷键。

比较结果

人们通常希望在不同时间运行两次相同的扫描,或者同时运行两次略有不同的扫描,并查看它们有何不同。Zenmap 提供了一个用于比较扫描结果的界面。通过从“Tools(工具)”菜单中选择“Compare Results(比较结果)”或使用 ctrl+D 键盘快捷键来打开比较工具。Zenmap 支持一次比较两个扫描结果。

Nmap官方书籍

Nmap Network Scanning(Nmap网络扫描)是从解释新手端口扫描基础知识到详细信息高级数据包制作方法由高级黑客使用,这本书 NMAP的原始作者适合所有级别的安全性和网络专业人士。

主题包括颠覆防火墙和入侵检测系统 , 优化NMAP性能并自动化常见的联网任务使用NMAP脚本引擎 。提供提示和说明对于进行网络库存,渗透测试等常见用途, 检测Rogue无线访问点,并取消网络蠕虫爆发。 NMAP在Windows,Linux和Mac OS X上运行。

Nmap的原始作家 Gordon(戈登)“ Fyodor” Lyon(里昂) 写道这本书分享了他学到的有关网络扫描的所有内容在NMAP开发的十多年中。

Nmap Network Scanning的Amazon购买链接:Amazon.com

电影中的Nmap

黑客帝国2:重装上阵

由于未知的原因,好莱坞决定NMAP 是每当需要黑客攻击场景时显示的工具。

《黑客帝国2:重装上阵》(英语:The Matrix Reloaded)是一部于2003年上映的美国科幻电影。

Nmap 在电影《黑客帝国》中,连同SSH1的32位循环冗余校验漏洞,被崔妮蒂用以入侵发电站的能源管理系统。

在《黑客帝国2:重装上阵》中,崔妮蒂(Trinity)为了入侵城市电网,她使用了 Nmap 2.54BETA25 版本,扫描出一个存在漏洞的 SSH 服务器,并随后利用 2001 年的 SSH1 CRC32 漏洞进行攻击。

这部系列电影之所以受到诸多程序员和技术人员的热爱,很大程度上是精确的细节所致:

当尼奥去万物之源时,崔妮蒂需要攻击大楼的网络,她在萤幕上所输入的是一行标准的SSH命令:

ssh 10.2.2.2 -l root

瞒天过海:美人计

《瞒天过海:美人计》(英语:Ocean's 8)是一部2018年犯罪喜剧片。

在电影中,蕾哈娜饰演的角色 “9号球”莱丝莉 是主要的黑客,她在多个场景中使用 Nmap 来入侵那些负责保护价值 1.5 亿美元钻石项链的人员和公司。尽管 Nmap 在片中并非主角,但它经常出现在背景中,为 “9号球”莱丝莉 的黑客行动提供技术支持。

在这一幕中(完整版本),Nmap 显示在右侧的两块屏幕上,而左侧则是正在进行 3D 扫描的目标项链:

斯诺登

《斯诺登》(英语:Snowden,香港译《斯诺登风暴》,台湾译《神鬼骇客:史诺登》)是一部2016年美国传记惊悚片,由奥利佛·史东执导,并与基兰·费兹杰拉德(Kieran Fitzgerald)共同编剧。

在早期的一个场景中,斯诺登在 CIA 培训班上接受了网络安全挑战,预计需要 5 到 8 个小时。但在 Nmap 和名为 ptest.nse 的自定义 Nmap NSE 脚本的帮助下,斯诺登在 38 分钟内完成了所有任务,令教授大吃一惊!Nmap 独特的表格输出也可见于其他学生的屏幕上,以下是 Nmap 场景中的几个屏幕截图:

新特警判官

《新特警判官》(英语:Dredd)是彼得·特拉维斯执导、亚历克斯·加兰编剧并担任制片人的2012年科幻动作片,根据《公元2000年》刊载连环漫画《判官爵德》及约翰·瓦格纳和卡洛斯·埃斯克拉创作的同名人物改编。

在巨型城市一号这个庞大的后世界末日大都市中,唯一的法律是由正义殿堂的法官制定的——他们是拥有法官、陪审团和刽子手权力的警察。这些执法者中最令人恐惧的是冷酷无情的特警判官(卡尔·厄本饰)。他和见习法官卡桑德拉·安德森(奥利维亚·瑟尔比饰)潜入了一座臭名昭著的高层贫民窟塔楼,该塔楼由前妓女变毒枭玛玛(琳娜·海蒂饰)控制。为了对贫民窟塔楼网络进行网络侦察和利用,他们求助于 Nmap!展示了 Nmap 版本对 TCP 端口 22(SSH)的扫描:

极乐空间

《极乐空间》(英语:Elysium)是一部于2013年上映的美国科幻片。

影片将我们带到 2154 年,当时人口过剩的地球充斥着贫穷、犯罪和破坏,而富人则生活在豪华的空间站上。Nmap 版本 13 用于对马特·达蒙的增强大脑进行端口扫描,然后传输他携带的数据,试图入侵空间站。

神奇四侠

《神奇四侠》(英语:Fantastic Four,又记作Fant4stic)是一部2015年的美国超级英雄电影,改编自漫威漫画其下同名作品。本片为“神奇四侠系列电影”的第三部作品,同时也是该系列的重启作。

在电影中,苏·斯托姆(凯特·玛拉饰演)使用她的 Nmap 技能追踪同伴。她的电脑闪现“IPSCAN”,然后是“TRACEROUTE”、“PORTSCAN”,最后是“NMAP”。

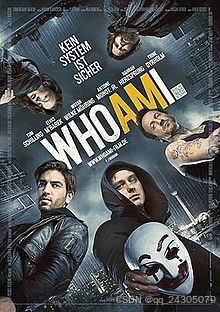

我是谁:没有绝对安全的系统

《我是谁:没有绝对安全的系统》(德语:Who Am I – Kein System ist sicher)是一部2014年德国惊悚电影。

在电影 13:40 的入会场景中,主角本杰明通过入侵当地电力公司并造成短暂停电来证明自己的技能。他通过运行一个可能是他编写的 Nmap 脚本引擎 (NSE) 脚本来做到这一点。该脚本名为 iec-backdoor.nse,参考了控制公用电网设备的国际电工委员会 (IEC) 标准。这种现实主义是一种不错的手法!

谍影重重3

《谍影重重3》(英语:The Bourne Ultimatum)是一部2007年美国和德国合拍的动作谍报惊悚片,为“谍影重重系列电影”的第三部。

在《谍影重重 3》中,中央情报局需要入侵一家报纸(英国卫报)的邮件服务器,以读取他们暗杀的一名记者的电子邮件。因此,他们求助于 Nmap 及其新的官方 GUI Zenmap 来入侵邮件服务器!Nmap 报告称,邮件服务器正在运行 SSH 3.9p1、Posfix smtpd 和名称服务器(可能是 bind)。他们还大量使用了 Bash,即谍影重重 shell。

虎胆龙威4

《虎胆龙威4》(英语:Live Free or Die Hard,北美以外名为:Die Hard 4.0),2007年出品的美国动作片,也是电影虎胆龙威系列当中的第四部电影。

虎胆龙威 4 中,侦探约翰·麦克莱恩(布鲁斯·威利斯饰)奉命抓捕黑客马修·法雷尔(贾斯汀·朗饰),因为联邦调查局怀疑他入侵了他们的计算机系统。后来,贾斯汀被招募来帮助阻止恐怖分子主谋托马斯·加布里尔企图彻底摧毁世界。在这个场景中,法雷尔展示了他的 Nmap 技能:

龙纹身的女孩

《龙纹身的女孩》(瑞典语:Män som hatar kvinnor,原意为“憎恨女人的男人”〔Men Who Hate women〕)是一部2009年瑞典、丹麦和德国合拍的犯罪惊悚片,改编自瑞典作者/记者史迪格·拉森的同名小说。

该片讲述了莉丝贝丝的故事,她是一名陷入困境的年轻黑客,患有阿斯伯格综合症,曾遭受权威人士的虐待,她与一名记者合作,试图解开 40 年前的谋杀谜团。这是 2009 年票房第三高的非英语电影。

Nmap 场景只持续了片刻,大约 6 分钟。

特种部队2:全面反击

《特种部队2:全面反击》(英语:G.I. Joe: Retaliation)是一部于2013年上映的美国科幻动作电影,电影是改编于孩之宝的《义勇群英》玩具、漫画和相关媒体,同时也是2009年电影《特种部队:眼镜蛇的崛起》的续集作品。

Nmap 用于发射核武器。虽然它们的语法有点奇怪,但它们似乎用 Nmap 扫描导弹发射井,通过 ssh 连接到每个定位的洲际弹道导弹,su 到 root,然后执行命令来武装和发射它。

监听

《监听》(意大利语:In ascolto)是一部 2006 年的意大利犯罪剧情片,由贾科莫·马泰利执导,这是他的处女作。

Nmap 和 NmapFE 曾用于《监听》,这是一部 2006 年上映的电影,讲述了一位前美国国家安全局官员叛逃并在意大利阿尔卑斯山高处建立秘密反监听站的故事。

正义联盟:毁灭

《正义联盟:毁灭》(英语:Justice League: Doom)是2012年的一部录影带首映的DC漫画的超级英雄动画电影。

有趣的是,在大多数情况下(但不是全部),他们将 Nmap 输出中的 Nmap URL(http://nmap.org)更改为 http://we.inc(韦恩企业)。此外,他们在 2011 年 8 月使用 2006 年的 Nmap 版本(4.20)运行了该命令。

在劫难逃

《在劫难逃》是由狮门影业公司出品,由约翰·辛格顿执导,泰勒·洛特纳、莉莉·科林斯、阿尔弗雷德·莫里纳联袂出演的动作片。

讲述的是一名青少年(暮光之城系列中的泰勒·洛特纳)在失踪人员网站上找到自己婴儿时期的照片后,开始着手揭开自己生活的真相。在此过程中,他被其他恶棍追捕,其中包括一名使用 Nmap 的塞尔维亚黑客帮凶。如果您注意到以下屏幕截图中的背景 Nmap 扫描有些熟悉,那是因为电影制作人直接从《黑客帝国 2:重装上阵》中抄袭了一些内容。

记忆提取

《记忆提取》是一部 2012 年美国独立科幻惊悚片。

2012 年科幻惊悚片《记忆提取》讲述了一位科学家发明了一种观察人们记忆的技术,但在进入一名涉嫌谋杀的海洛因成瘾者的大脑时却遇到了麻烦。Nmap 是进入某人大脑的系统的一部分(也许是 NSE 脚本)。

13 骇人游戏

《13 骇人游戏》(泰语:13 เกมสยอง),2006年上映的泰国惊悚悬疑电影。电影是根据泰国漫画《The 13th Quiz Show》(第十三项智力竞赛节目)改编,漫画原作者Ekasit Thairat亦参与电影编剧过程。

Nmap 被用于广受好评的泰国惊悚片 13 骇人游戏,也被称为“13 Beloved”和“13 game sayawng”。这部电影讲述了一个男人有机会完成 13 项挑战以赢得 1 亿美元的故事。连续的挑战变得越来越激烈、危险、非法、有辱人格和怪诞。为了 1 亿美元你会做什么?最终,他的一位系统管理员朋友开始担心他,她通过闯入扭曲的游戏网站(较长的摘要)展示了 Nmap 的黑客技能。

大逃杀

《大逃杀》(日语:バトル・ロワイアル;Battle Royale)是一部日本电影,改编自日本作家高见广春的同名小说。

大逃杀,又名 Batoru Rowaiaru,是一部怪异而又充满争议的日本电影,讲述了一群九年级学生被政府送到一个废弃的岛屿,戴上爆炸项圈,并被迫杀死每个人,这是一场扭曲的生存游戏的一部分。其中一名学生是一名黑客,可以在这些片段中看到他引用了 Nmap 源代码:

折翼圣使

《折翼圣使》是布鲁克·伯吉斯创作的一部部分采用 Flash 动画的恐怖剧网络连续剧。

折翼圣使是一部屡获殊荣的动画电影系列(动态漫画),共 24 章,于 2001 年至 2003 年间首次在线发布。随后,该系列在 2006 年由 20 世纪福克斯发行的 DVD 版本中进行了改进。这是一个复杂的 12 小时故事,讲述了四个来自“世界安静角落”的陌生人,他们都因一个即将到来的邪恶景象而联系在一起。

这四个陌生人之一 Raimi 是一名年轻的安全软件开发人员,他使用 Nmap 入侵系统并揭露他疏远的雇主的公司背叛行为。

Khottabych

《Khottabych》(俄语:Хоттабыч [}{0ТТ@БЬ)Ч],Hottabych)是 STV 电影公司于 2006 年拍摄的一部俄罗斯奇幻喜剧电影。

少年黑客 (Gena) 使用 Nmap(然后是 telnet)破坏了 Microsoft.Com。微软和美国当局对这次攻击感到不安,这是可以理解的,因此他们派出迷人的女黑客 Annie 来将他赶走。这部电影还讲述了强大的精灵(装在瓶子里的那种)之间为争夺地球统治权而展开的史诗般的战斗。

HaXXXor: No Longer Floppy

凭借低预算电影“HaXXXor”系列的冒险,Nmap 从科幻电影跃升为软电影。“HaXXXor 第 1 卷:No Longer Floppy”包括模特 E-Lita 拍摄的一段漫长的 Nmap 训练场景。

请不要好奇而搜索这个电影。

血色星期一

《血色星期一》是日本TBS电视台制作并播出的11集剧情电视剧。

在日本电视剧《血色星期一》中,一名名叫 Falcon 的黑客必须利用他的计算机技能来解开一个神秘的“血色星期一”项目,并阻止生物恐怖袭击摧毁东京。Nmap 在多集中都有使用,从第一季第一集开始。其他真实描绘的安全工具包括 Netcat、Rainbow Crack 和 Sadmind 漏洞。

总结

Nmap 是一款强大的网络扫描工具,广泛用于安全评估和网络管理。通过丰富的扫描选项和灵活的脚本支持,Nmap 能高效发现网络设备、检测端口状态并识别服务信息,是网络安全测试中不可或缺的工具。

在此特别强调,本教程仅在合法授权的情况下进行测试和研究,请勿用于其他用途。未经授权使用此类工具可能会侵犯他人隐私,触犯相关法律,任何因此引发的法律或利益纠纷与本人无关。

欢迎各位大佬,小白来找我交流。

3716

3716

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?