脚本类别

default(默认)

252. snmp-netstat

尝试查询 SNMP 以获得类似 netstat 的输出。该脚本可用于识别新目标,并通过提供 newtargets 脚本参数自动将新目标添加到扫描中。

max-newtargets、newtargets

请参阅目标库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

snmp.retries、snmp.timeout、snmp.version

请参阅 snmp 库的文档。

sudo nmap -sU -p 161 --script=snmp-netstat ip/域名

253. snmp-processes

尝试通过 SNMP 枚举正在运行的进程。

creds.[service], creds.global

请参阅 creds 库的文档。

snmp.retries, snmp.timeout, snmp.version

请参阅 snmp 库的文档。

sudo nmap -sU -p 161 --script=snmp-processes ip/域名

254. snmp-sysdescr

尝试从 SNMP 服务提取系统信息。

snmp.retries、snmp.timeout、snmp.version

请参阅 snmp 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

sudo nmap -sU -p 161 --script "snmp-sysdescr" ip/域名

255. snmp-win32-services

尝试通过 SNMP 枚举 Windows 服务。

creds.[service], creds.global

请参阅 creds 库的文档。

snmp.retries, snmp.timeout, snmp.version

请参阅 snmp 库的文档。

sudo nmap -sU -p 161 --script=snmp-win32-services ip/域名

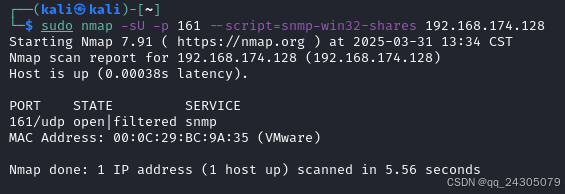

256. snmp-win32-shares

尝试通过 SNMP 枚举 Windows 共享。

creds.[service], creds.global

请参阅 creds 库的文档。

snmp.retries, snmp.timeout, snmp.version

请参阅 snmp 库的文档。

sudo nmap -sU -p 161 --script=snmp-win32-shares 192.168.174.128

257. snmp-win32-software

尝试通过 SNMP 枚举已安装的软件。

snmp.retries、snmp.timeout、snmp.version

请参阅 snmp 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

sudo nmap -sU -p 161 --script=snmp-win32-software 192.168.174.129

258. snmp-win32-users

尝试通过 SNMP 枚举 Windows 用户帐户

creds.[service], creds.global

请参阅 creds 库的文档。

snmp.retries, snmp.timeout, snmp.version

请参阅 snmp 库的文档。

sudo nmap -sU -p 161 --script=snmp-win32-users 192.168.174.128

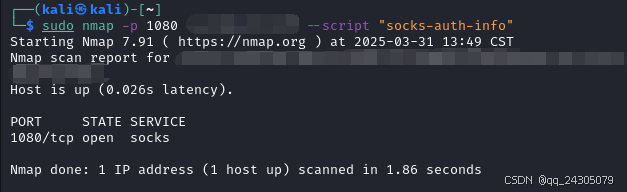

259. socks-auth-info

确定远程 SOCKS 代理服务器支持的身份验证机制。从 SOCKS 版本 5 开始,SOCKS 服务器可能支持身份验证。脚本检查以下身份验证类型:0 - 无身份验证 1 - GSSAPI 2 - 用户名和密码

sudo nmap -p 1080 ip/域名 --script "socks-auth-info"

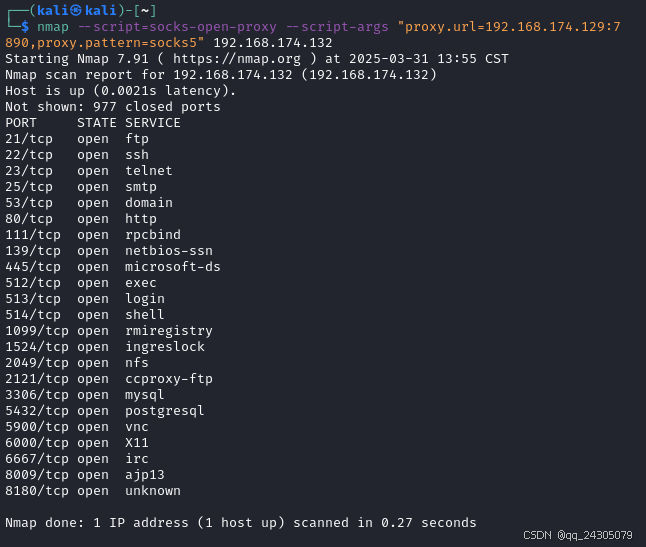

260. socks-open-proxy

检查目标上是否正在运行开放式 socks 代理。

脚本尝试连接到代理服务器并发送 socks4 和 socks5 负载。如果脚本从目标端口收到请求已批准响应,则视为开放式代理。

负载尝试打开与 www.google.com 端口 80 的连接。可以将不同的测试主机作为 proxy.url 参数传递。

proxy.pattern, proxy.url

请参阅代理库的文档。

nmap --script=socks-open-proxy --script-args "proxy.url=192.168.174.129:7890,proxy.pattern=socks5" 192.168.174.132

261. ssh-hostkey

显示 SSH 主机密钥。

显示目标 SSH 服务器的密钥指纹和(具有足够高的详细程度)公钥本身。它将发现的主机密钥记录在 nmap.registry 中以供其他脚本使用。可以使用 ssh_hostkey 脚本参数控制输出。

您还可以使用 known-hosts 参数将检索到的密钥与已知主机文件中的密钥进行比较。

该脚本还包括一个使用收集的密钥检查重复主机的 postrule。

ssh-hostkey.known-hosts

如果设置了该选项,脚本将检查已知主机文件是否包含被扫描主机的密钥,并将其与脚本找到的密钥进行比较。脚本将尝试检测您的已知主机文件,但您可以选择将文件的路径传递给此选项。

ssh-hostkey.known-hosts-path。

已知主机文件的路径。

ssh_hostkey

控制密钥的输出格式。可以给出多个值,以空格分隔。可能的值包括

“full”:整个密钥,而不仅仅是指纹。

“sha256”:Base64 编码的 SHA256 指纹。

“md5”:十六进制编码的 MD5 指纹(默认值)。

“bubble”:Bubble Babble 输出,

“visual”:Visual ASCII 艺术表示。

“all”:以上全部。

nmap -p22 192.168.174.132 --script "ssh-hostkey" --script-args "ssh_hostkey=full"

nmap -p22 192.168.174.132 --script "ssh-hostkey" --script-args "ssh_hostkey=all"

nmap -p22 192.168.174.132 --script "ssh-hostkey" --script-args "ssh_hostkey='visual bubble'"

262. sshv1

检查 SSH 服务器是否支持过时且安全性较低的 SSH 协议版本 1。

nmap -sV --script "sshv1" -p22 192.168.174.132

263. ssl-cert

检索服务器的 SSL 证书。打印的证书信息量取决于详细程度。如果没有额外的详细程度,脚本将打印有效期以及主题的 commonName、organizationName、stateOrProvinceName 和 countryName。如果存在,它还会输出所有主题备用名称。

443/tcp open https

| ssl-cert: Subject: commonName=www.paypal.com/organizationName=PayPal, Inc.

/stateOrProvinceName=California/countryName=US

| Subject Alternative Name: DNS:www.paypal.com, DNS:fastlane.paypal.com,

DNS:secure.paypal.com, DNS:www-st.paypal.com, DNS:connect.paypal.com,

...

DNS:es.paypal-qrc.com, DNS:www.fastlane.paypal.com

| Not valid before: 2024-02-08T00:00:00

|_Not valid after: 2025-02-08T23:59:59使用 -v 它会添加发行者名称和指纹。

443/tcp open https

| ssl-cert: Subject: commonName=www.paypal.com/organizationName=PayPal, Inc.

/stateOrProvinceName=California/countryName=US

| Subject Alternative Name: DNS:www.paypal.com, DNS:fastlane.paypal.com,

DNS:secure.paypal.com, DNS:www-st.paypal.com, DNS:connect.paypal.com,

...

DNS:es.paypal-qrc.com, DNS:www.fastlane.paypal.com

| Issuer: commonName=DigiCert SHA2 Extended Validation Server CA

/organizationName=DigiCert Inc/countryName=US/organizationalUnitName=www.digicert.com

| Public Key type: rsa

| Public Key bits: 2048

| Signature Algorithm: sha256WithRSAEncryption

| Not valid before: 2024-02-08T00:00:00

| Not valid after: 2025-02-08T23:59:59

| MD5: 7cc7 a345 a164 dfb1 4690 0277 a540 f636

| SHA-1: 9269 a100 8f61 aa60 1706 fc85 fd47 d277 66c0 f591

|_SHA-256: d76b 791c e89c 043a c25d 19f3 97b2 91d5 5d94 b1c2 72df 8d1f 4bab fdc1 91a7 413b使用 -vv 它会添加整个证书的 PEM 编码内容。

443/tcp open https

| ssl-cert: Subject: commonName=www.paypal.com/organizationName=PayPal, Inc.

/stateOrProvinceName=California/countryName=US

| Subject Alternative Name: DNS:www.paypal.com, DNS:fastlane.paypal.com,

DNS:secure.paypal.com, DNS:www-st.paypal.com, DNS:connect.paypal.com,

...

DNS:es.paypal-qrc.com, DNS:www.fastlane.paypal.com

| Issuer: commonName=DigiCert SHA2 Extended Validation Server CA

/organizationName=DigiCert Inc/countryName=US/organizationalUnitName=www.digicert.com

| Public Key type: rsa

| Public Key bits: 2048

| Signature Algorithm: sha256WithRSAEncryption

| Not valid before: 2024-02-08T00:00:00

| Not valid after: 2025-02-08T23:59:59

| MD5: 7cc7 a345 a164 dfb1 4690 0277 a540 f636

| SHA-1: 9269 a100 8f61 aa60 1706 fc85 fd47 d277 66c0 f591

|_SHA-256: d76b 791c e89c 043a c25d 19f3 97b2 91d5 5d94 b1c2 72df 8d1f 4bab fdc1 91a7 413b

| -----BEGIN CERTIFICATE-----

| MIINmjCCDIKgAwIBAgIQDSuPFewZcdj2USYg2ZUIJzANBgkqhkiG9w0BAQsFADB1

...

| 6BlCzB65H3ngMIyKoeBQJyV9skuM/mHY/hUsQVIE

|_-----END CERTIFICATE-----mssql.domain、mssql.instance-all、mssql.instance-name、mssql.instance-port、mssql.password、mssql.protocol、mssql.scanned-ports-only、mssql.timeout、mssql.username

请参阅 mssql 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

smtp.domain

请参阅 smtp 库的文档。

randomseed、smbbasic、smbport、smbsign

请参阅 smb 库的文档。

tls.servername

请参阅 tls 库的文档。

nmap -sV --script "ssl-cert" -p443 ip/域名

264. ssl-date

从目标主机的 TLS ServerHello 响应中检索其时间和日期。

在许多 TLS 实现中,服务器随机性的前四个字节是 Unix 时间戳。脚本将测试这是否确实如此,并且只有通过此测试后才会报告时间。

Jacob Appelbaum 和他的 TeaTime 和 tlsdate 工具的原始想法:

https://github.com/ioerror/TeaTime

https://github.com/ioerror/tlsdate

mssql.domain、mssql.instance-all、mssql.instance-name、mssql.instance-port、mssql.password、mssql.protocol、mssql.scanned-ports-only、mssql.timeout、mssql.username

请参阅 mssql 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

smtp.domain

请参阅 smtp 库的文档。

randomseed、smbbasic、smbport、smbsign

请参阅 smb 库的文档。

tls.servername

请参阅 tls 库的文档。

nmap -sV --script=ssl-date -p5222 ip/域名

265. ssl-known-key

检查主机使用的 SSL 证书是否具有与包含的问题密钥数据库匹配的指纹。

目前唯一检查的数据库是 LittleBlackBox 0.1 数据库,其中包含来自各种设备的被盗密钥、据报道由XX政府支持的黑客部门 APT1 使用的一些密钥(https://www.fireeye.com/blog/threat-research/2013/03/md5-sha1.html)以及 CARBANAK 恶意软件使用的密钥(https://www.fireeye.com/blog/threat-research/2017/06/behind-the-carbanak-backdoor.html)。但是,任何指纹文件都可以。例如,这可用于使用广泛可用(但太大而无法包含在 Nmap 中)列表来查找弱 Debian OpenSSL 密钥。

ssl-known-key.fingerprintfile

指定从中读取指纹的其他文件。

mssql.domain、mssql.instance-all、mssql.instance-name、mssql.instance-port、mssql.password、mssql.protocol、mssql.scanned-ports-only、mssql.timeout、mssql.username

请参阅 mssql 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

smtp.domain

请参阅 smtp 库的文档。

randomseed、smbbasic、smbport、smbsign

请参阅 smb 库的文档。

tls.servername

请参阅 tls 库的文档。

nmap --script "ssl-known-key" -p 443 ip/域名

266. sslv2

确定服务器是否支持过时且安全性较低的 SSLv2,并发现哪些密码可以加密支持。

mssql.domain、mssql.instance-all、mssql.instance-name、mssql.instance-port、mssql.password、mssql.protocol、mssql.scanned-ports-only、mssql.timeout、mssql.username

请参阅 mssql 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

smtp.domain

请参阅 smtp 库的文档。

randomseed、smbbasic、smbport、smbsign

请参阅 smb 库的文档。

tls.servername

请参阅 tls 库的文档。

nmap -sV --script "sslv2" -p443 ip/域名

267. sstp-discover

检查是否支持安全套接字隧道协议。这可以通过尝试建立用于承载 SSTP 流量的 HTTPS 层来实现,如以下所述:- http://msdn.microsoft.com/en-us/library/cc247364.aspx

当前 SSTP 服务器实现:- Microsoft Windows(Server 2008/Server 2012)- MikroTik RouterOS - SEIL(http://www.seil.jp)

nmap -sV --script "sstp-discover" -p443 ip/域名

268. telnet-ntlm-info

此脚本枚举使用 NTLM 的远程 Microsoft Telnet 服务的信息已启用身份验证。

发送带有空凭据的 MS-TNAP NTLM 身份验证请求将导致远程服务以 NTLMSSP 消息进行响应,披露以下信息: NetBIOS、DNS 和 OS 构建版本。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p 23 --script "telnet-ntlm-info" ip/域名

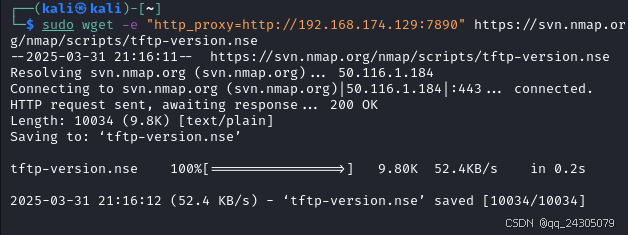

269. tftp-version

注意:该脚本默认是并没安装的。使用前请先安装此脚本。建议挂代理安装。

sudo wget https://svn.nmap.org/nmap/scripts/tftp-version.nse

从以下位置获取信息(例如供应商和设备类型(如果有)) 通过请求随机文件名来提供 TFTP 服务。软件供应商信息通过将错误消息与已知软件的数据库进行匹配来确定。

tftp-version.socket

使用监听 UDP 套接字接收错误消息。此方法经常被客户端防火墙和 NAT 设备阻止,因此默认使用数据包捕获。

sudo nmap -sU -p 69 --script "tftp-version" 192.168.174.132

270. tls-alpn

使用 ALPN 协议枚举 TLS 服务器支持的应用层协议。

发送重复查询以确定支持哪些已注册的协议。

有关更多信息,请参阅:

https://tools.ietf.org/html/rfc7301

mssql.domain、mssql.instance-all、mssql.instance-name、mssql.instance-port、mssql.password、mssql.protocol、mssql.scanned-ports-only、mssql.timeout、mssql.username

请参阅 mssql 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

smtp.domain

请参阅 smtp 库的文档。

randomseed、smbbasic、smbport、smbsign

请参阅 smb 库的文档。

tls.servername

请参阅 tls 库的文档。

nmap --script=tls-alpn -p443 ip/域名

271. tls-nextprotoneg

使用下一个协议协商扩展枚举 TLS 服务器支持的协议。

通过在客户端 hello 数据包中添加下一个协议协商扩展并解析返回的服务器 hello 的 NPN 扩展数据来实现。

有关更多信息,请参阅:

https://tools.ietf.org/html/draft-agl-tls-nextprotoneg-03

mssql.domain、mssql.instance-all、mssql.instance-name、mssql.instance-port、mssql.password、mssql.protocol、mssql.scanned-ports-only、mssql.timeout、mssql.username

请参阅 mssql 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

smtp.domain

请参阅 smtp 库的文档。

randomseed、smbbasic、smbport、smbsign

请参阅 smb 库的文档。

tls.servername

请参阅 tls 库的文档。

nmap --script=tls-nextprotoneg -p443 ip/域名

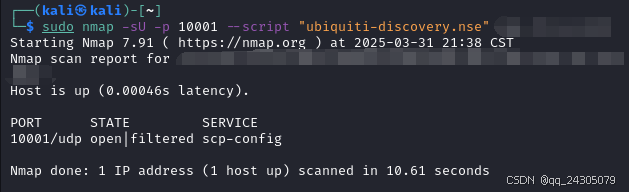

272. ubiquiti-discovery

从 Ubiquiti 网络设备中提取信息。

此脚本利用 Ubiquiti 的发现服务,该服务在许多产品上默认启用。它将首先尝试利用协议的第 1 版,如果失败,则尝试第 2 版。

sudo nmap -sU -p 10001 --script "ubiquiti-discovery.nse" ip/域名

273. upnp-info

尝试从 UPnP 服务中提取系统信息。

upnp-info.override

控制我们是否覆盖 UPNP 服务返回的用于描述设备的 XML 文件位置的 IP 地址信息。对于单播主机,默认为 true。

slaxml.debug

请参阅 slaxml 库的文档。

max-newtargets、newtargets

请参阅目标库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

sudo nmap -sU -p 1900 --script=upnp-info ip/域名

274. uptime-agent-info

从 Idera Uptime Infrastructure Monitor 代理获取系统信息。

nmap --script "uptime-agent-info" -p 9998 ip/域名

275. ventrilo-info

检测 Ventrilo 语音通信服务器服务版本 2.1.2 及以上版本,并尝试确定版本和配置信息。某些旧版本(3.0.0 之前的版本)可能未默认启用此探测所依赖的 UDP 服务。

Ventrilo 服务器监听具有相同端口号的 TCP(语音/控制)和 UDP(ping/状态)端口(免费版本中固定为 3784,其他可配置)。此脚本在 TCP 和 UDP 端口版本扫描时激活。在这两种情况下,探测数据仅发送到 UDP 端口,因为它允许使用简单且信息丰富的状态命令,该命令由 ventrilo_status.exe 可执行文件实现,该文件自 2.1.2 版实施 UDP 状态服务以来一直随 Windows 服务器包一起提供。

当作为版本检测脚本 (-sV) 运行时,脚本将报告服务器版本、名称、正常运行时间、身份验证方案和操作系统。当显式运行(--script ventrilo-info)时,脚本还会报告服务器名称语音发音字符串、服务器注释、最大客户端数量、语音编解码器、语音格式、频道和客户端数量以及有关频道和当前连接的客户端的详细信息。

最初的协议逆向是由 Luigi Auriemma 完成的(http://aluigi.altervista.org/papers.htm#ventrilo)。

sudo nmap -Pn -sU -sV --script "ventrilo-info" -p 9408 ip/域名

276. vnc-info

查询 VNC 服务器的协议版本和支持的安全类型。

sudo nmap -sV --script "vnc-info" -p5900 ip/域名

277. wdb-version

检测漏洞并收集信息(例如版本 VxWorks Wind DeBug 代理提供对 VxWorks Wind DeBug 代理的支持(包括号码和硬件支持)。

Wind DeBug 是一种 SunRPC 类型的服务,许多设备默认启用该服务使用流行的 VxWorks 实时嵌入式操作系统。HD Moore Metasploit 已发现多个安全漏洞和设计缺陷该服务包含弱散列密码和原始内存转储。

参见: http://www.kb.cert.org/vuls/id/362332

mount.version、nfs.version、rpc.protocol

请参阅 rpc 库的文档。

sudo nmap -sU -p 17185 --script "wdb-version" ip/域名

278. weblogic-t3-info

检测T3 RMI协议和Weblogic版本

sudo nmap -sV --script "weblogic-t3-info" -p7001 ip/域名

279. wsdd-discover

检索并显示支持 Web 的设备的信息服务动态发现 (WS-Discovery) 协议。它还尝试查找任何已发布的 Windows 通信框架 (WCF) 网站服务(.NET 4.0 或更高版本)。

max-newtargets,newtargets

请参阅目标库的文档。

sudo nmap --script wsdd-discover -p3702 ip/域名

x11-access

已演示过。这里不再演示。

280. xmlrpc-methods

通过 system.listMethods 方法执行 XMLRPC 自检。

如果详细程度 > 1,则脚本获取响应对于 listMethods 返回的每种方法,system.methodHelp 的用法。

xmlrpc-methods.url

请求的 URI 路径。

slaxml.debug

请参阅 slaxml 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

sudo nmap -sV --script "xmlrpc-methods" ip/域名

281. xmpp-info

连接到 XMPP 服务器(端口 5222)并收集服务器信息,例如: 支持的身份验证机制、压缩方法、是否支持 TLS 和强制性的,流管理,语言,支持带内注册, 服务器能力。如果可能的话,研究服务器供应商。

xmpp-info.alt_server_name

如果设置,则覆盖发送到服务器的备用 hello 名称。此名称应与实际 DNS 名称不同。它用于确定如果使用了错误的名称,服务器是否拒绝对话。默认值为“.”.

xmpp-info.no_starttls

如果设置,则禁用 TLS 处理。

xmpp-info.server_name

如果设置,则覆盖发送到服务器的 hello 名称。如果 XMPP 服务器的名称与 DNS 名称不同,则可能需要这样做。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

sudo nmap -sV --script "xmpp-info" -p5222 ip/域名

discovery(发现)

这些脚本尝试通过查询公共注册表、启用 SNMP 的设备、目录服务等来主动发现有关网络的更多信息。示例包括 html-title(获取网站根路径的标题)、smb-enum-shares(枚举 Windows 共享)和 snmp-sysdescr(通过 SNMP 提取系统详细信息)。

282. acarsd-info

从监听的 acarsd 守护进程中检索信息。Acarsd 解码 ACARS(飞机通信寻址和报告系统)数据实时。此脚本检索的信息包括守护进程版本、API 版本、管理员电子邮件地址和收听频率。

acarsd-info.timeout

设置超时时间(以秒为单位)。默认值为 10。

acarsd-info.bytes

设置要检索的字节数。默认值为 512。

sudo nmap --script "acarsd-info" --script-args "acarsd-info.timeout=10,acarsd-info.bytes=512" -p 2202 ip/域名

283. afp-ls

尝试从 AFP 卷获取有关文件的有用信息。 输出旨在类似于 ls。

afp.password、afp.username

请参阅 afp 库的文档。

ls.checksum、ls.empty、ls.errors、ls.human、ls.maxdepth、ls.maxfiles

请参阅 ls 库的文档。

sudo nmap -sS -sV -p 548 --script=afp-ls ip/域名

afp-serverinfo

已演示过。这里不再演示。

284. afp-showmount

显示 AFP 共享和 ACL。

afp.password,afp.username

请参阅 afp 库的文档。

sudo nmap -sV --script=afp-showmount -p548 ip/域名

285. ajp-headers

对根目录或任何 Apache JServ 协议服务器的可选目录并返回服务器响应标头。

ajp-headers.path

请求的路径,例如 /index.php。默认为 /。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p 8009 ip/域名 --script "ajp-headers"

286. ajp-request

通过 Apache JServ 协议请求 URI 并显示结果 (或将其存储在文件中)。不同的 AJP 方法,例如:GET、HEAD、 可以使用 TRACE、PUT 或 DELETE。

Apache JServ 协议通常由 Web 服务器用于与后端 Java 应用服务器容器。

username

用于访问受保护资源的用户名

path

请求的 URI 的路径部分

filename

应存储结果的文件的名称

password

用于访问受保护资源的密码

method

请求 URI 时要使用的 AJP 方法(默认值:GET)

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p 8009 ip/域名 --script "ajp-request"

287. allseeingeye-info

检测全视之眼服务。部分游戏服务器提供查询服务器的状态。

All-Seeing Eye 服务可以监听与主游戏服务器端口(通常是游戏端口 + 123)。在收到数据包时通过有效载荷“s”,它会回复各种游戏服务器状态信息。

当作为版本检测脚本运行时( -sV)脚本将报告游戏名称、版本、实际端口以及是否有密码。当明确运行时( --script allseeingeye-info), 这脚本还会报告服务器名称、游戏类型、地图名称、 当前玩家人数、最大玩家人数、玩家 信息以及其他各种信息。

有关该协议的更多信息,请参阅: http://int64.org/docs/gamestat-protocols/ase.html http://aluigi.altervista.org/papers.htm#ase http://sourceforge.net/projects/gameq/ (相关文件:games.ini、packets.ini、ase.php)

sudo nmap -Pn -sU -sV --script "allseeingeye-info" -p 27138 ip/域名

amqp-info

已演示过。这里不再演示。

288. asn-query

将 IP 地址映射到自治系统 (AS) 编号。

该脚本的工作原理是将 DNS TXT 查询发送到 DNS 服务器,然后 turn 查询由 Team Cymru 提供的第三方服务 ( https://www.team-cymru.org/Services/ip-to-asn.html )使用 in-addr.arpa 专门为 Nmap 使用。这些查询的响应包含 Origin 和 Peer ASN 及其描述,与 BGP 前缀和国家代码。脚本缓存结果以减少查询次数并应对 BGP 中的所有扫描目标执行单一查询 Team Cymru 数据库中存在的前缀。

请注意,运行此脚本的任何目标都将被发送并可能被一个或多个 DNS 服务器和 Team Cymru 记录。 此外,你的 IP 地址将与 ASN 一起发送到 DNS 服务器(您的默认 DNS 服务器,或者您使用 dns脚本参数)。

dns

要使用的递归名称服务器的地址(可选)。

nmap --script "asn-query" --script-args "dns=8.8.8.8" ip/域名

backorifice-info

已演示过。这里不再演示。

289. bacnet-info

发现并枚举 BACNet 设备并根据以下信息收集设备信息标准请求。在某些情况下,设备可能不严格遵循规范,或者可能符合旧版本的规范,并且将导致 BACNET 错误响应。此错误的存在肯定将设备标识为 BACNet 设备,但无法进行枚举。

注意:请求和响应通过 UDP 47808 进行,确保扫描仪将收到 UDP 47808 个源和目标响应。

sudo nmap --script "bacnet-info" -sU -p 47808 ip/域名

290. banner

一个简单的横幅抓取器,它连接到一个开放的 TCP 端口并在五秒内打印出监听服务发送的任何内容。

横幅将被截断以适合一行,但每行可能会打印一行增加命令行上请求的详细程度。

banner.timeout

等待横幅的时间。默认值:5 秒

banner.ports

抓取哪些端口。语法与 -p 选项相同。使用“common”仅抓取常见的文本协议横幅。默认值:all ports(所有端口)。

nmap -sV --script=banner scanme.nmap.org

291. bitcoin-getaddr

向比特币服务器查询已知比特币节点的列表

max-newtargets,newtargets

请参阅目标库的文档。

sudo nmap -p 8333 --script "bitcoin-getaddr" ip/域名

292. bitcoin-info

从比特币服务器提取版本和节点信息

sudo nmap -p 8333 --script "bitcoin-info" ip/域名

bitcoinrpc-info

已演示过。这里不再演示。

293. bittorrent-discovery

根据用户提供的 torrent 文件或磁力链接发现共享文件的 bittorrent 对等点。对等点实现 Bittorrent 协议并共享 torrent,而节点(仅在提供 include-nodes NSE 参数时显示)实现 DHT 协议并用于跟踪对等点。对等点和节点的集合并不相同,但它们通常相交。

如果提供了 newtargets 脚本参数,它会将发现的对等点添加为目标。

bittorrent-discovery.include-nodes

布尔值,选择是否仅显示节点

bittorrent-discovery.timeout

DHT 发现的期望(非实际)超时(默认值 = 30 秒)

bittorrent-discovery.magnet

包含 torrent 磁力链接的字符串

bittorrent-discovery.torrent

包含 torrent 文件名的字符串

max-newtargets、newtargets

请参阅目标库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

slaxml.debug

请参阅 slaxml 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap --script "bittorrent-discovery" --script-args "newtargets,bittorrent-discovery.torrent=/home/kali/Downloads/裤子.torrent"

294. bjnp-discover

从支持以下功能的远程设备检索打印机或扫描仪信息: BJNP 协议。据悉,该协议由基于网络的佳能支持设备。

sudo nmap -sU -p 8611,8612 --script "bjnp-discover" ip/域名

broadcast-eigrp-discovery

已演示过。这里不再演示。

broadcast-hid-discoveryd

已演示过。这里不再演示。

broadcast-igmp-discovery

已演示过。这里不再演示。

broadcast-jenkins-discover

已演示过。这里不再演示。

broadcast-ospf2-discover

已演示过。这里不再演示。

broadcast-pim-discovery

已演示过。这里不再演示。

broadcast-ping

已演示过。这里不再演示。

cassandra-info

已演示过。这里不再演示。

295. cics-info

此脚本使用 CICS 事务 CEMT 尝试收集有关当前 CICS 事务服务器区域的信息。它收集操作系统信息、数据集(文件)、事务和用户 ID。基于 Ayoub ELAASSAL 编写的 CICSpwn 脚本。

cics-info.trans

此处提供一个名称,而不是收集所有事务 ID,这将使脚本仅查找一个事务 ID

cics-info.pass

如果访问 CEMT 需要身份验证,则使用密码

cics-info.cemt

要使用的 CICS 事务 ID。默认为 CEMT

cics-info.user

如果访问 CEMT 需要身份验证,则使用用户名

cics-info.commands

用于访问 cics 的命令。默认为 cics

nmap --script=cics-info -p 23 192.168.174.132

nmap --script=cics-info --script-args "cics-info.commands='logon applid(coolcics)',cics-info.user=test,cics-info.pass=test,cics-info.cemt='ZEMT',cics-info.trans=CICA" -p 23 192.168.174.132

296. citrix-enum-apps

从 ICA 浏览器服务中提取已发布的应用程序列表。

sudo nmap -sU --script=citrix-enum-apps -p 1604 ip/域名

297. citrix-enum-apps-xml

从 Citrix XML 中提取应用程序、ACL 和设置的列表服务。

该脚本以更高的详细程度返回更多输出。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap --script=citrix-enum-apps-xml -p 80,443,8080 scanme.nmap.org

298. citrix-enum-servers

从 ICA 浏览器服务中提取 Citrix 服务器列表。

sudo nmap -sU --script=citrix-enum-servers -p 1604 ip/域名

299. citrix-enum-servers-xml

从 Citrix XML 中提取服务器场和成员服务器的名称服务。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap --script=citrix-enum-servers-xml -p 80,443,8080 ip/域名

300. coap-resources

转储来自 CoAP 端点的可用资源列表。

此脚本与 CoAP 端点建立连接并执行对资源的 GET 请求。我们请求的默认资源是 <code>/.well-known/core</core>,其中应包含以下列表端点提供的资源。

coap-resources.uri

通过 GET 方法请求的 URI,默认为 /.well-known/core。

sudo nmap -p U:5683 -sU --script "coap-resources" ip/域名

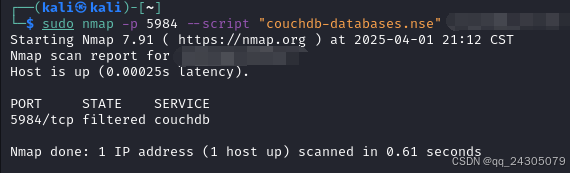

301. couchdb-databases

从 CouchDB 数据库获取数据库表。

有关 CouchDB HTTP API 的更多信息,请参阅 http://wiki.apache.org/couchdb/HTTP_database_API 。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

sudo nmap -p 5984 --script "couchdb-databases.nse" ip/域名

302. couchdb-stats

从 CouchDB 数据库获取数据库统计信息。

有关 CouchDB HTTP API 和统计信息的更多信息,请参阅 http://wiki.apache.org/couchdb/Runtime_Statistics 和 http://wiki.apache.org/couchdb/HTTP_database_API 。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p 5984 --script "couchdb-stats.nse" ip/域名

303. cups-info

列出由 CUPS 打印服务管理的打印机。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p 631 ip/域名 --script "cups-info"

304. cups-queue-info

列出远程 CUPS 服务当前排队的打印作业,按以下方式分组打印机。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p 631 ip/域名 --script "cups-queue-info"

305. daap-get-library

从 DAAP 服务器检索音乐列表。列表包括艺术家姓名、专辑和歌曲名称。

如果 daap_item_limit 脚本参数中未另行指定,则输出将限制为 100 个项目。低于零的 daap_item_limit 将输出 DAAP 库的完整内容。

基于此处的文档:http://www.tapjam.net/daap/。

daap_item_limit

将输出限制从 100 首歌曲更改为其他值。如果设置为负值,则不强制执行任何限制。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -sV --script=daap-get-library ip/域名

306. daytime

从 Daytime 中检索日期和时间。

sudo nmap -sV --script=daytime -p13 ip/域名

307. db2-das-info

通过 TCP 或 UDP 端口 523 连接到 IBM DB2 管理服务器 (DAS),并导出服务器配置文件。此请求无需身份验证。

如果版本扫描成功,该脚本还将设置端口产品和版本要求。

sudo nmap -sV --script "db2-das-info" -p523 ip/域名

308. dhcp-discover

向 UDP 端口 67 上的主机发送 DHCPINFORM 请求,以获取所有本地配置参数,而无需分配新地址。

DHCPINFORM 是一种 DHCP 请求,它从 DHCP 服务器返回有用的信息,而无需分配 IP 地址。该请求发送一个它想要知道的字段列表(默认情况下是几个,如果启用了详细程度,则每个字段),服务器将使用请求的字段进行响应。应该注意的是,服务器不必返回每个字段,也不必按相同顺序返回它们,或者根本不遵守请求。例如,Linksys WRT54g 完全忽略请求字段的列表并返回一些标准字段。此脚本显示它收到的每个字段。

使用脚本参数,可以更改 DHCP 请求的类型,这可以产生有趣的结果。此外,MAC 地址可以随机化,这应该会覆盖 DHCP 服务器上的缓存并分配新的 IP 地址。还可以发送额外的请求以更快地耗尽 IP 地址范围。

一些比较有用的字段:

DHCP 服务器(响应的服务器的地址)

子网掩码

路由器

DNS 服务器

主机名

dhcp-discover.dhcptype

要发出的 DHCP 请求的类型。默认情况下,发送 DHCPINFORM,但此参数可以将其更改为 DHCPOFFER、DHCPREQUEST、DHCPDECLINE、DHCPACK、DHCPNAK、DHCPRELEASE 或 DHCPINFORM。并非所有类型都会引起所有服务器的响应,许多类型需要不同的字段来包含特定值。

dhcp-discover.clientid

DHCP 选项 61 中使用的客户端标识符。该值是一个字符串,同时假定适用于 FQDN 的硬件类型 0。示例:clientid=kurtz 相当于指定 clientid-hex=00:6b:75:72:74:7a(见下文)。

dhcp-discover.mac

设置为本机(默认)或随机或 DHCP 请求中的特定客户端 MAC 地址。请记住,如果使用非本机地址,您可能看不到响应。将其设置为随机可能会导致 DHCP 服务器每次都保留一个新的 IP 地址。

dhcp-discover.requests

设置为整数以构成该数量的请求(并显示结果)。

dhcp-discover.clientid-hex

DHCP 选项 61 中使用的客户端标识符。该值是一个十六进制字符串,其中第一个八位字节是硬件类型。

sudo nmap -sU -p 67 --script=dhcp-discover ip/域名

dicom-ping

已演示过。这里不再演示。

309. dict-info

使用 DICT 协议连接到词典服务器,运行 SHOW SERVER 命令并显示结果。DICT 协议在 RFC 2229 中定义,是一种允许客户端向词典服务器查询一组自然语言词典数据库中的定义。

必须实施 SHOW server 命令,并且根据访问权限将显示服务器信息和可访问的数据库。如果需要身份验证,则不会显示数据库列表。

sudo nmap -p 2628 ip/域名 --script "dict-info"

310. dns-brute

尝试通过暴力猜测常见子域来枚举 DNS 主机名。使用 dns-brute.srv 参数,dns-brute 还将尝试枚举常见的 DNS SRV 记录。

对于 IPv4 和 IPv6,通配符记录分别列为“*A”和“*AAAA”。

dns-brute.threads

要使用的线程(默认为 5)。

dns-brute.srvlist

要尝试的 SRV 记录列表的文件名。默认为“nselib/data/dns-srv-names”

dns-brute.hostlist

要尝试的主机字符串列表的文件名。默认为“nselib/data/vhosts-default.lst”

dns-brute.srv

查找 SRV 记录

dns-brute.domain

如果未指定主机,则强制执行的域名

max-newtargets,newtargets

请参阅目标库的文档。

sudo nmap --script "dns-brute" --script-args "dns-brute.domain=foo.com,dns-brute.threads=6,dns-brute.hostlist=./hostfile.txt,newtargets" -sS -p 80 192.168.174.132

nmap --script "dns-brute" www.foo.com

311. dns-cache-snoop

对 DNS 服务器执行 DNS 缓存监听。

有两种操作模式,由 dns-cache-snoop.mode 脚本参数控制。在非递归模式(默认)下,查询将发送到服务器,并将 RD(需要递归)标志设置为 0。服务器只有在缓存了域的情况下才会对这些查询做出积极响应。在定时模式下,缓存域的平均响应时间和标准偏差响应时间是通过多次对名称(www.google.com)的解析进行采样来计算的。然后,解析每个域并将所用时间与平均值进行比较。如果它小于平均值的一个标准偏差,则认为它是缓存的。定时模式会在缓存中插入条目,并且只能可靠地使用一次。

要检查的默认域列表由 50 个最受欢迎的网站组成,每个网站列出两次,一次带有“www.”,一次不带。使用 dns-cache-snoop.domains 脚本参数使用不同的列表。

dns-cache-snoop.mode

使用两种受支持的侦听方法中的哪一种。默认为 nonrecursive,检查服务器是否返回非递归查询的结果。某些服务器可能会禁用此功能。timed 测量解析缓存和非缓存主机所需的时间差异。此模式将污染 DNS 缓存,并且只能可靠地使用一次。

dns-cache-snoop.domains

代替默认列表检查的域数组。

sudo nmap -sU -p 53 --script "dns-cache-snoop.nse" --script-args 'dns-cache-snoop.mode=timed,dns-cache-snoop.domains=baidu.com,bing.com,google.com' scanme.nmap.org

312. dns-check-zone

根据最佳实践(包括 RFC 1912)检查 DNS 区域配置。配置检查分为几类,每类都有许多不同的测试。

dns-check-zone.domain

要检查的 DNS 区域

sudo nmap -sn -Pn scanme.nmap.org --script "dns-check-zone" --script-args='dns-check-zone.domain=example.com'

313. dns-client-subnet-scan

使用 edns-client-subnet 选项执行域查找,该选项允许客户端指定查询可能源自的子网。脚本使用此选项提供多个地理分布的位置,以尝试枚举尽可能多的不同地址记录。该脚本还支持使用给定子网的请求。

dns-client-subnet-scan.domain

要查找的域,例如 www.example.org

dns-client-subnet-scan.mask

[可选] 用作子网掩码的位数(默认值:24)

dns-client-subnet-scan.nameserver

[可选] 要使用的名称服务器。(默认值 = host.ip)

dns-client-subnet-scan.address

要使用的客户端子网地址

sudo nmap -sU -p 53 --script "dns-client-subnet-scan" --script-args 'dns-client-subnet-scan.domain=www.example.com,dns-client-subnet-scan.address=192.168.0.1,dns-client-subnet-scan.nameserver=8.8.8.8,dns-client-subnet-scan.mask=24' 192.168.174.132

314. dns-ip6-arpa-scan

使用分析 DNS 服务器响应代码的技术对 IPv6 网络执行快速反向 DNS 查找,从而大幅减少枚举大型网络所需的查询次数。

该技术本质上是通过向给定的 IPv6 前缀添加一个八位字节并解析它来工作的。 如果添加的八位字节正确,则服务器将返回 NOERROR,否则将收到 NXDOMAIN 结果。

Peter 的博客详细介绍了该技术:http://7bits.nl/blog/2012/03/26/finding-v6-hosts-by-efficiently-mapping-ip6-arpa

prefix

要扫描的 ip6 前缀

mask

要开始扫描的 ip6 掩码

nmap --script "dns-ip6-arpa-scan" --script-args='prefix=2001:0DB8::/48' 192.168.174.132

315. dns-nsec-enum

使用 DNSSEC NSEC-walking 技术枚举 DNS 名称。

输出按域排列。在域内,子区域以增加的缩进显示。

DNSSEC 中的 NSEC 响应记录用于对查询给出否定答案,但它的副作用是允许枚举所有名称,就像区域传输一样。此脚本不适用于使用 NSEC3 而不是 NSEC 的服务器;有关详细信息,请参阅 dns-nsec3-enum。

dns-nsec-enum.domains

要枚举的域或域列表。如果未提供,脚本将根据目标的名称进行猜测。

sudo nmap -sSU -p 53 --script "dns-nsec-enum" --script-args "dns-nsec-enum.domains=example.com" 192.168.174.132

316. dns-nsec3-enum

尝试从支持 DNSSEC NSEC3 记录的 DNS 服务器枚举域名。

脚本查询不存在的域,直到用尽所有跟踪哈希值的域范围。最后,所有哈希值以及使用的盐值和迭代次数都会打印出来。这种技术称为“NSEC3 遍历”。

然后应将该信息输入离线破解程序(如 https://dnscurve.org/nsec3walker.html 中的 unhash),以从哈希值中暴力破解实际名称。假设脚本输出写入文本文件 hashes.txt,如下所示:

domain example.com

salt 123456

iterations 10

nexthash d1427bj0ahqnpi4t0t0aaun18oqpgcda vhnelm23s1m3japt7gohc82hgr9un2at

nexthash k7i4ekvi22ebrim5b6celtaniknd6ilj prv54a3cr1tbcvqslrb7bftf5ji5l0p8

nexthash 9ool6bk7r2diaiu81ctiemmb6n961mph nm7v0ig7h9c0agaedc901kojfj9bgabj

nexthash 430456af8svfvl98l66shhrgucoip7mi mges520acstgaviekurg3oksh9u31bmb运行此命令来恢复域名:

# ./unhash < hashes.txt > domains.txt

names: 8

d1427bj0ahqnpi4t0t0aaun18oqpgcda ns.example.com.

found 1 private NSEC3 names (12%) using 235451 hash computations

k7i4ekvi22ebrim5b6celtaniknd6ilj vulpix.example.com.

found 2 private NSEC3 names (25%) using 35017190 hash computations使用 dns-nsec-enum 脚本来处理使用 NSEC 而非 NSEC3 的服务器。

参考文献:

https://dnscurve.org/nsec3walker.html

dns-nsec3-enum.domains

要枚举的域或域列表。如果未提供,脚本将根据目标的名称进行猜测。

dns-nsec3-enum.timelimit

设置脚本运行时间限制。默认为 30 分钟。

sudo nmap -sU -p 53 192.168.174.132 --script=dns-nsec3-enum --script-args "dns-nsec3-enum.domains=example.com"

dns-nsid

已演示过。这里不再演示。

dns-service-discovery

已演示过。这里不再演示。

317. dns-srv-enum

枚举给定域名的各种通用服务 (SRV) 记录。服务记录包含给定服务的服务器的主机名、端口和优先级。脚本枚举以下服务:- Active Directory 全局目录 - Exchange 自动发现 - Kerberos KDC 服务 - Kerberos 密码更改服务 - LDAP 服务器 - SIP 服务器 - XMPP S2S - XMPP C2S

dns-srv-enum.domain

包含要查询的域的字符串

dns-srv-enum.filter

包含要查询的服务的字符串(默认值:全部)

max-newtargets,newtargets

请参阅目标库的文档。

sudo nmap --script "dns-srv-enum" --script-args "dns-srv-enum.domain='example.com'" 192.168.174.128

318. dns-zeustracker

通过查询 ZTDNS@abuse.ch 检查目标 IP 范围是否属于 Zeus 僵尸网络。开始扫描前,请查看以下信息:

https://zeustracker.abuse.ch/ztdns.php

sudo nmap -sn -Pn --script=dns-zeustracker example.com

319. dns-zone-transfer

从 DNS 服务器请求区域传输 (AXFR)。

该脚本向 DNS 服务器发送 AXFR 查询。要查询的域通过检查命令行上给出的名称、DNS 服务器的主机名来确定,或者可以使用 dns-zone-transfer.domain 脚本参数指定。如果查询成功,则返回所有域和域类型以及常见类型特定数据 (SOA/MX/NS/PTR/A)。

此脚本可以在 Nmap 扫描的不同阶段运行:

脚本预扫描:在此阶段,脚本将在任何

Nmap 扫描之前运行,并在参数中使用定义的 DNS 服务器。此阶段的脚本参数为:dns-zone-transfer.server 要使用的 DNS 服务器,可以是主机名或 IP 地址,必须指定。dns-zone-transfer.port 参数是可选的,可用于指定 DNS 服务器端口。

脚本扫描:在此阶段,脚本将在其他

Nmap 阶段之后运行,并针对 Nmap 发现的 DNS 服务器运行。如果我们没有 DNS 服务器的“真实”主机名,我们就无法确定执行传输的可能区域。

有用的资源

火箭科学家的 DNS:http://www.zytrax.com/books/dns/

AXFR 协议的工作原理:http://cr.yp.to/djbdns/axfr-notes.html

dns-zone-transfer.port

DNS 服务器端口,此参数与“脚本预扫描阶段”有关,是可选的,默认值为 53。

dns-zone-transfer.server

DNS 服务器。如果设置,此参数将启用“脚本预扫描阶段”的脚本。

newtargets

如果指定,则将返回的 DNS 记录添加到 Nmap 扫描队列。

dns-zone-transfer.domain

要传输的域。

dns-zone-transfer.addall

如果指定,则在给出脚本参数 newtargets 时将所有 IP 地址(包括私有 IP)添加到 Nmap 扫描队列。默认行为是跳过私有 IP(不可路由)。

max-newtargets

请参阅目标库的文档。

sudo nmap --script "dns-zone-transfer.nse" --script-args "dns-zone-transfer.domain=google.com" google.com

320. drda-info

尝试从支持 DRDA 协议的数据库服务器中提取信息。该脚本发送 DRDA EXCSAT(交换服务器属性)命令包并解析响应。

sudo nmap -sV --script "drda-info" 192.168.174.129

321. enip-info

此 NSE 脚本用于将以太网/IP 数据包发送到已打开 TCP 44818 的远程设备。脚本将发送请求标识数据包,一旦收到响应,它将验证它是否是对所发送命令的正确响应,然后解析数据。解析的信息包括设备类型、供应商 ID、产品名称、序列号、产品代码、修订号、状态、状态以及设备 IP。

此脚本是根据使用 Wireshark 解析器收集的 CIP 和以太网/IP 信息编写的,原始信息是通过运行修改后的 ethernetip.py 脚本 (https://github.com/paperwork/pyenip) 收集的

http://digitalbond.com

sudo nmap --script "enip-info" -sU -p 44818 ip/域名

epmd-info

已演示过。这里不再演示。

322. eppc-enum-processes

尝试通过 Apple 远程事件协议枚举进程信息。通过 Apple 远程事件协议访问应用程序时,服务会在请求身份验证之前,使用应用程序的 uid 和 pid(如果应用程序正在运行)进行响应。

nmap -p 3031 ip/域名 --script "eppc-enum-processes"

323. fcrdns

执行正向确认的反向 DNS 查找并报告异常结果。

参考文献:

https://en.wikipedia.org/wiki/Forward-confirmed_reverse_DNS

nmap -sn -Pn --script "fcrdns" ip/域名

finger

已演示过。这里不再演示。

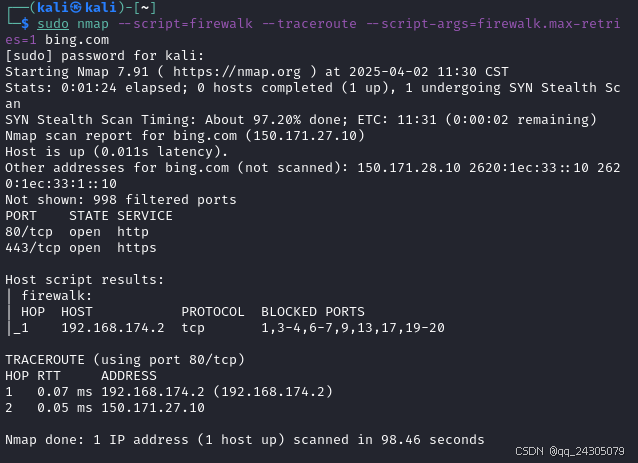

324. firewalk

尝试使用称为“firewalking”的 IP TTL 过期技术来发现防火墙规则。

要确定给定网关上的规则,扫描仪会向位于网关后面的度量发送探测,其 TTL 比网关高一个。 如果探测由网关转发,那么我们可以预期会从网关下一跳路由器收到 ICMP_TIME_EXCEEDED 回复,或者如果它直接连接到网关,最终会收到度量本身。 否则,探测将超时。

它以等于到目标的距离的 TTL 开始。 如果探测超时,则重新发送,TTL 减少一个。 如果我们得到 ICMP_TIME_EXCEEDED,那么此探测的扫描就结束了。

每个“无回复”过滤的 TCP 和 UDP 端口都会被探测。 至于 UDP 扫描,如果大量端口被靠近扫描仪的网关阻止,此过程可能会非常慢。

可以使用 firewalk.* 可选参数来控制扫描参数。

源自 firewalk 工具的作者 M. Schiffman 和 D. Goldsmith 的原创想法。

firewalk.max-probed-ports

每个协议探测的最大端口数。设置为 -1 以扫描每个过滤端口。

firewalk.max-retries

允许的最大重新传输次数。

firewalk.recv-timeout

数据包捕获循环的持续时间(以毫秒为单位)。

firewalk.max-active-probes

并行主动探测的最大数量。

firewalk.probe-timeout

探测的有效期(以毫秒为单位)。

sudo nmap --script=firewalk --traceroute scanme.nmap.org

sudo nmap --script=firewalk --traceroute --script-args=firewalk.max-retries=1 bing.com

sudo nmap --script=firewalk --traceroute --script-args=firewalk.probe-timeout=400ms baidu.com

sudo nmap --script=firewalk --traceroute --script-args=firewalk.max-probed-ports=7 tesla.com

flume-master-info

已演示过。这里不再演示。

325. fox-info

Tridium Niagara Fox 是楼宇自动化系统中使用的协议。基于 Billy Rios 和 Terry McCorkle 的工作,此 Nmap NSE 将从 Tridium Niagara 系统收集信息。

sudo nmap --script "fox-info.nse" -p 1911 ip/域名

freelancer-info

已演示过。这里不再演示。

ftp-syst

已演示过。这里不再演示。

ganglia-info

已演示过。这里不再演示。

giop-info

已演示过。这里不再演示。

326. gkrellm-info

查询 GKRellM 服务以获取监控信息。进行一轮收集,显示请求时的信息快照。

sudo nmap -p 19150 ip/域名 --script "gkrellm-info"

gopher-ls

已演示过。这里不再演示。

327. gpsd-info

从 GPSD 网络守护进程检索 GPS 时间、坐标和速度。

gpsd-info.timeout

timespec 定义等待数据的时间(默认 10 秒)

sudo nmap -p 2947 ip/域名 --script "gpsd-info"

hadoop-datanode-info

已演示过。这里不再演示。

hadoop-jobtracker-info

已演示过。这里不再演示。

hadoop-namenode-info

已演示过。这里不再演示。

hadoop-secondary-namenode-info

已演示过。这里不再演示。

hadoop-tasktracker-info

已演示过。这里不再演示。

328. hartip-info

此 NSE 脚本用于将 HART-IP 数据包发送到已打开 TCP 5094 的 HART 设备。该脚本将与 HART 设备建立会话,然后发送读取唯一标识符和读取长标签数据包以解析所需的 HART 设备信息。发送读取子设备标识摘要数据包(子设备索引为 00 01)以请求有关子设备的信息(如果有)。如果响应代码不为 0(成功),则将错误代码作为子设备信息传递。否则,将从响应数据包中解析所需的子设备信息。

解析的设备/子设备信息包括长标签(用户分配的设备名称)、扩展设备类型、制造商 ID、设备 ID、设备版本、软件版本、HART 协议主要版本和自有品牌分销商。

此脚本是根据 https://www.fieldcommgroup.org/hart-specifications 上提供的 HART 规范编写的。

nmap ip/域名 -p 5094 --script "hartip-info"

hbase-master-info

已演示过。这里不再演示。

hbase-region-info

已演示过。这里不再演示。

hddtemp-info

已演示过。这里不再演示。

hnap-info

已演示过。这里不再演示。

329. hostmap-bfk

通过查询 http://www.bfk.de/bfk_dnslogger.html 上的在线数据库,发现可解析为目标 IP 地址的主机名。

该脚本属于“外部”类别,因为它将目标 IP 发送给第三方以查询其数据库。

此脚本以前(直到 2012 年 4 月)称为 hostmap.nse。

hostmap-bfk.prefix

如果设置,则将每个主机的输出保存在名为“<prefix><target>”的文件中。该文件每行包含一个条目。

newtargets

如果设置,则将新主机名添加到扫描队列。这些名称可能解析为与原始目标相同的 IP 地址,这仅适用于可以根据主机名更改其行为的服务(例如 HTTP)。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

max-newtargets

请参阅目标库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

sudo nmap --script "hostmap-bfk" --script-args "hostmap-bfk.prefix=hostmap-" insecure.org

330. hostmap-crtsh

通过查询 Google 的证书透明度日志数据库 (https://crt.sh) 查找 Web 服务器的子域。

该脚本将针对任何具有名称的目标运行,该名称可以在命令行中指定或通过反向 DNS 获取。

Sheila Berta 的 ctfr.py (https://github.com/UnaPibaGeek/ctfr.git) 的 NSE 实现。

参考文献:

www.certificate-transparency.org

newtargets

如果设置,则将新主机名添加到扫描队列。这些名称可能解析为与原始目标相同的 IP 地址,这仅适用于可以根据主机名更改其行为的服务(例如 HTTP)。

hostmap.prefix

如果设置,则将每个主机的输出保存在名为“<prefix><target>”的文件中。该文件每行包含一个条目。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

max-newtargets

请参阅目标库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap --script "hostmap-crtsh" --script-args 'hostmap-crtsh.prefix=hostmap-' insecure.org

nmap -sn --script "hostmap-crtsh" bing.com

331. hostmap-robtex

通过查询 http://ip.robtex.com/ 上的在线 Robtex 服务来发现解析为目标 IP 地址的主机名。

由于 Robtex 的 API 发生变化,*暂时禁用*。请参阅 https://www.robtex.com/api/

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap --script "hostmap-robtex" -sn -Pn scanme.nmap.org

332. http-affiliate-id

从网页中获取联属网络 ID(例如 Google AdSense 或 Analytics、Amazon Associates 等)。这些 ID 可用于识别同一所有者的页面。

如果有多个目标使用同一个 ID,此脚本的 postrule 将显示该 ID 以及使用该 ID 的目标列表。

支持的 ID:

Google Analytics

Google AdSense

Amazon Associates

http-affiliate-id.url-path

请求路径。默认为 /。

slaxml.debug

请参阅 slaxml 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

nmap --script=http-affiliate-id.nse --script-args "http-affiliate-id.url-path=/website" scanme.nmap.org

333. http-apache-negotiation

检查目标 http 服务器是否启用了 mod_negotiation。可以利用此功能查找隐藏资源并使用更少的请求来抓取网站。

该脚本通过发送对 index 和 home 等资源的请求来工作,而无需指定扩展名。如果启用了 mod_negotiate(默认 Apache 配置),目标将使用包含目标资源(例如 index.html)的内容位置标头进行回复,并根据配置使用包含“negotiate”的不同标头。

有关更多信息,请参阅:

http://www.wisec.it/sectou.php?id=4698ebdc59d15

Metasploit auxiliary module /modules/auxiliary/scanner/http/mod_negotiation_scanner.rb

http-apache-negotiation.root

目标网站根目录。默认为 /。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap --script=http-apache-negotiation --script-args "http-apache-negotiation.root=/root/" ip/域名

334. http-apache-server-status

尝试检索已启用 mod_status 的 Apache Web 服务器的服务器状态页面。如果服务器状态页面存在且似乎来自 mod_status,则脚本将解析有用的信息,例如系统正常运行时间、Apache 版本和最近的 HTTP 请求。

参考:

http://httpd.apache.org/docs/2.4/mod/mod_status.html

https://blog.sucuri.net/2012/10/popular-sites-with-apache-server-status-enabled.html

https://www.exploit-db.com/ghdb/1355/

https://github.com/michenriksen/nmap-scripts

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p80 --script "http-apache-server-status" ip/域名

335. http-aspnet-debug

使用 HTTP DEBUG 请求确定 ASP.NET 应用程序是否启用了调试。

HTTP DEBUG 动词在 ASP.NET 应用程序中用于启动/停止远程调试会话。该脚本发送“stop-debug”命令来确定应用程序的当前配置状态,但需要访问 RPC 服务才能与调试会话进行交互。该请求不会更改应用程序调试配置。

http-aspnet-debug.path

URI 路径。默认值:/

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap --script "http-aspnet-debug" scanme.nmap.org

nmap --script "http-aspnet-debug" --script-args "http-aspnet-debug.path=/path" scanme.nmap.org

336. http-auth-finder

蜘蛛程序会搜索一个网站,以查找需要基于表单或基于 HTTP 的身份验证的网页。结果会以表格形式返回,其中包含每个 URL 和检测到的方法。

http-auth-finder.url

开始抓取的 URL。这是相对于扫描主机的 URL,例如 /default.html(默认值:/)

http-auth-finder.maxdepth

抓取的初始 URL 下的最大目录数量。负值将禁用限制。(默认值:3)

http-auth-finder.maxpagecount

访问的最大页面数量。负值将禁用限制(默认值:20)

http-auth-finder.withinhost

仅抓取同一主机内的 URL。(默认值:true)

http-auth-finder.withindomain

仅抓取同一域内的 URL。这会扩大 withinhost 的范围,并且不能组合使用。(默认值:false)

slaxml.debug

请参阅 slaxml 库的文档。

httpsspider.doscraping、httpspider.maxdepth、httpspider.maxpagecount、httpspider.noblacklist、httpspider.url、httpspider.useheadfornonwebfiles、httpspider.withindomain、httpspider.withinhost

请参阅 httpsspider 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p 80 --script "http-auth-finder" scanme.nmap.org

337. http-backup-finder

抓取网站并尝试识别已发现文件的备份副本。它通过请求文件名的多个不同组合(例如 index.bak、index.html~、index.html 的副本)来实现此目的。

http-backup-finder.maxpagecount

可访问的最大页面数量。负值禁用限制(默认值:20)

http-backup-finder.withindomain

仅在同一域内抓取 URL。这会将范围从 withinhost 扩大,并且不能组合使用。(默认值:false)

http-backup-finder.maxdepth

初始 URL 下要抓取的最大目录数量。负值禁用限制。(默认值:3)

http-backup-finder.url

开始抓取的 URL。这是相对于扫描主机的 URL,例如 /default.html(默认值:/)

http-backup-finder.withinhost

仅在同一主机内抓取 URL。(默认值:true)

slaxml.debug

请参阅 slaxml 库的文档。

httpsspider.doscraping、httpspider.maxdepth、httpspider.maxpagecount、httpspider.noblacklist、httpspider.url、httpspider.useheadfornonwebfiles、httpspider.withindomain、httpspider.withinhost

请参阅 httpsspider 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

nmap --script=http-backup-finder ip/域名

338. http-bigip-cookie

解码 HTTP 响应中任何未加密的 F5 BIG-IP cookie。BIG-IP cookie 包含有关后端系统的信息,例如内部 IP 地址和端口号。有关更多信息,请参阅此处:https://support.f5.com/csp/article/K6917

http-bigip-cookie.path

请求的 URL 路径。默认路径为“/”。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p 80 --script "http-bigip-cookie" ip/域名

339. http-cakephp-version

通过对 CakePHP 框架附带的默认文件进行指纹识别,获取使用 CakePHP 框架构建的 Web 应用程序的 CakePHP 版本。

此脚本查询文件“vendors.php”、“cake.generic.css”、“cake.icon.png”和“cake.icon.gif”,以尝试获取 CakePHP 安装的版本。

由于已升级的安装容易因未删除旧文件而出现误报,因此该脚本显示 3 个不同的版本:

代码库:根据 vendor.php 的存在获取(如果存在,则为 1.1.x 或 1.2.x,否则为 1.3.x)

样式表:取自 cake.generic.css

图标:取自 cake.icon.gif 或 cake.icon.png

有关 CakePHP 的更多信息,请访问:http://www.cakephp.org/。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p80,443 --script "http-cakephp-version" scanme.nmap.org

340. http-chrono

测量网站提供网页所需的时间,并返回获取网页所需的最大、最小和平均时间。

加载时间较长的网页可能会被攻击者滥用,以进行 DoS 或 DDoS 攻击,因为它们可能会消耗目标服务器上的更多资源。此脚本可以帮助识别这些网页。

http-chrono.tries

获取页面的次数,根据此次数执行最大、最小和平均计算。

http-chrono.withindomain

仅限同一域内的蜘蛛 URL。这将范围从 withinhost 扩大,并且不能组合使用。(默认值:false)

http-chrono.withinhost

仅限同一主机内的蜘蛛 URL。(默认值:true)

http-chrono.maxdepth

蜘蛛的初始 URL 下的最大目录数量。负值将禁用限制。(默认值:3)

http-chrono.maxpagecount

访问的最大页面数量。负值将禁用限制(默认值:1)

http-chrono.url

开始蜘蛛的 URL。这是相对于扫描主机的 URL,例如 /default.html(默认值:/)

slaxml.debug

请参阅 slaxml 库的文档。

httpsspider.doscraping、httpspider.maxdepth、httpspider.maxpagecount、httpspider.noblacklist、httpspider.url、httpspider.useheadfornonwebfiles、httpspider.withindomain、httpspider.withinhost

请参阅 httpsspider 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap --script "http-chrono" ip/域名

http-cisco-anyconnect

已演示过。这里不再演示。

341. http-comments-displayer

从 HTTP 响应中提取并输出 HTML 和 JavaScript 注释。

http-comments-displayer.singlepages

一些用于检查评论的单页。例如,{"/", "/wiki"}。默认值:nil(爬虫模式开启)

http-comments-displayer.context

声明要扩展最终字符串的字符数。当我们需要查看评论所指的代码时,这很有用。默认值:0,最大值:50

slaxml.debug

请参阅 slaxml 库的文档。

httpspider.doscraping、httpspider.maxdepth、httpspider.maxpagecount、httpspider.noblacklist、httpspider.url、httpspider.useheadfornonwebfiles、httpspider.withindomain、httpspider.withinhost

请参阅 httpspider 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p80 --script "http-comments-displayer.nse" ip/域名

http-cors

已演示过。这里不再演示。

342. http-date

从 HTTP 类服务获取日期。同时打印日期与本地时间的差异。本地时间是发送 HTTP 请求的时间,因此差异至少包括一个 RTT 的持续时间。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -sV --script=http-date scanme.nmap.org

http-default-accounts

已演示过。这里不再演示。

343. http-devframework

尝试找出目标网站背后的技术。

脚本检查某些可能未更改的默认值,如通用标头、URL 或 HTML 内容。

虽然脚本会进行一些猜测,但请注意,总体而言,无法确定给定站点正在使用哪些技术。

您可以通过向 nselib/data/http-devframework-fingerprints.lua 添加新条目来帮助改进此脚本

每个条目必须具有:

rapidDetect - 在检测过程开始时调用的回调函数。它以目标网站的主机和端口作为参数。

absorbingDetect - 为每个蜘蛛页面调用的回调函数。它以响应的主体(HTML 代码)和请求的路径作为参数。

请注意,只有启用 rapid 选项时, assuming sumptionDetect 回调才会发生。

http-devframework.fingerprintfile

包含指纹的文件。默认值:nselib/data/http-devframework-fingerprints.lua

http-devframework.rapid

布尔值,确定是否应进行快速检测。快速检测与长时间检测的主要区别在于,后者需要抓取整个网站。默认值:false(执行长时间检测)

slaxml.debug

请参阅 slaxml 库的文档。

httpspider.doscraping、httpspider.maxdepth、httpspider.maxpagecount、httpspider.noblacklist、httpspider.url、httpspider.useheadfornonwebfiles、httpspider.withindomain、httpspider.withinhost

请参阅 httpspider 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p80 --script "http-devframework.nse" scanme.nmap.org

344. http-drupal-enum

使用已知模块和主题列表枚举已安装的 Drupal 模块/主题。

该脚本通过迭代模块/主题名称并请求 MODULE_PATH/MODULE_NAME/LICENSE.txt 以获取模块和 THEME_PATH/THEME_NAME/LICENSE.txt 来工作。MODULE_PATH/THEME_PATH 由用户提供,在 html 主体中查找或默认为 sites/all/modules/。

如果响应状态代码为 200,则表示模块/主题已安装。默认情况下,由于现有模块数量巨大(~18k)和主题数量巨大(~1.4k),脚本会检查前 100 个模块/主题(按下载量)。

如果您想更新主题或模块列表,请参阅以下链接。

https://svn.nmap.org/nmap-exp/gyani/misc/drupal-update.py

http-drupal-enum.themes_path

主题的直接路径

http-drupal-enum.number

要检查的模块数量。使用此选项和数字或“all”作为参数来测试所有模块。默认为 100。

http-drupal-enum.type

默认全部。在“themes”和“modules”之间选择

http-drupal-enum.root

基本路径。默认为 /。

http-drupal-enum.modules_path

模块的直接路径

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -p 80 --script "http-drupal-enum" ip/域名

345. http-drupal-enum-users

通过利用 Drupal 最受欢迎的模块 Views 中的信息泄露漏洞来枚举 Drupal 用户。

对 admin/views/ajax/autocomplete/user/STRING 的请求将返回所有以 STRING 开头的用户名。该脚本通过迭代 STRING 中的字母来提取所有用户名。

有关更多信息,请参阅:

http://www.madirish.net/node/465

http-drupal-enum-users.root

基本路径。默认为“/”

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap --script=http-drupal-enum-users --script-args 'http-drupal-enum-users.root="/path/"' scanme.nmap.org

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?