一、实验目的及要求

1、 了解扫描技术的工作原理;

2、 加深对网络底层的理解;

3、 掌握常用扫描工具的基本用法;

4、 学习扫描器程序设计的基本方法。(以后再补充)

二、实验环境及相关情况(包含使用软件、实验设备、主要仪器及材料等)

1、实验设备:微型计算机;

2、软件系统:Windows 7操作系统,Nmap。

三、实验内容

1、 Windows平台下Nmap的安装。

2、 Windows平台下Nmap的使用。

3、 Windows平台下查看本地端口。

4、 端口扫描的防范。

四、实验步骤及结果(包含简要的实验步骤流程、结论陈述,可附页)

(零)其他知识准备

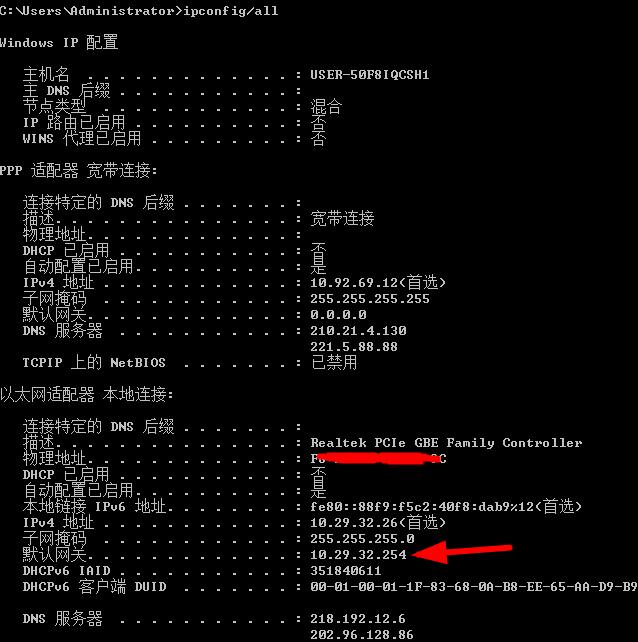

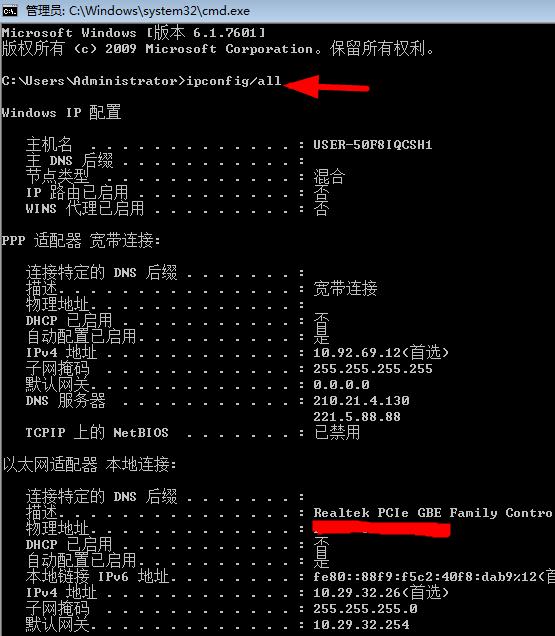

1、windows上查看本机ip配置信息:ipconfig

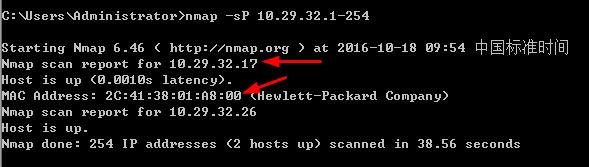

(1)点击”开始“—>”运行“,输入”cmd“,打开命令提示符窗口后,输入:ipconfig/all

如下图:

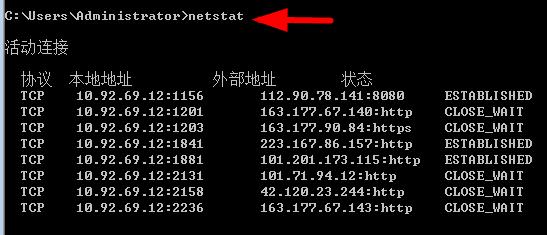

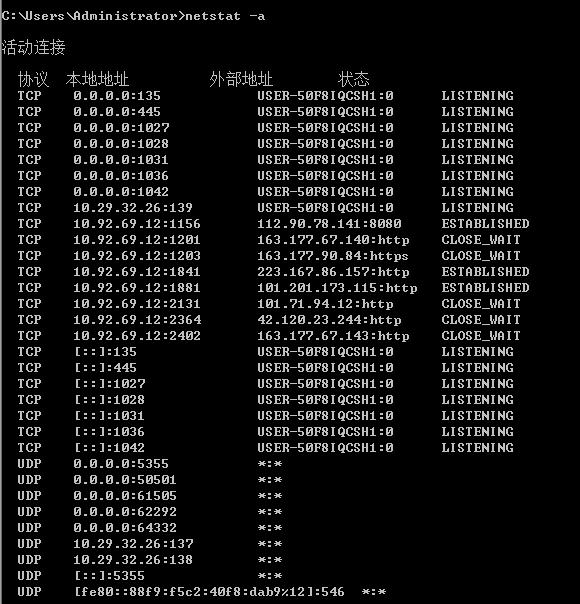

2、windows上查看本机端口:netstat

(1)点击”开始“—>”运行“,输入”cmd“,打开命令提示符窗口后,输入:netstat

如下图:

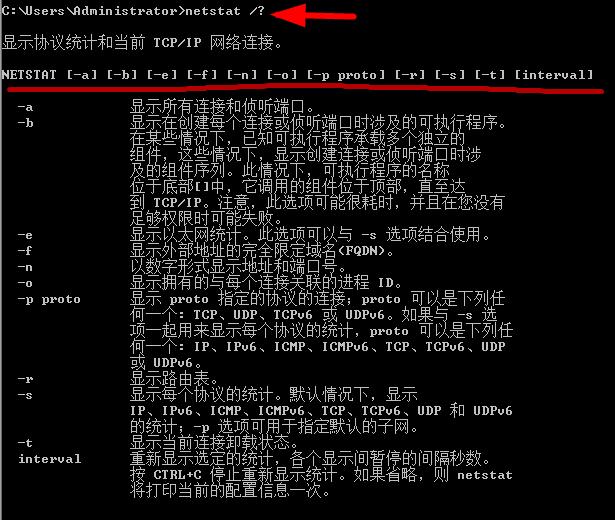

(2)参数详解

netstat 用于显示与IP 、TCP 、UDP 和ICMP 协议相关的统计数据,一般用于检验本机各端口的网络连接情况。

NETSTAT [-a] [-b] [-e] [-n] [-o] [-p proto] [-r] [-s] [-v] [interval],命令提示符窗口后,输入:netstat /?

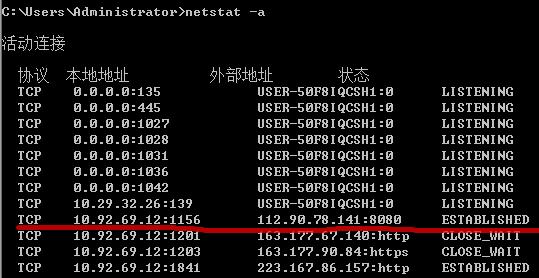

(3)例子说明

第一,打开命令提示符窗口后,输入:netstat -a,如下图:

第二,拿一行出来解释:

协议(Proto ):TCP ,指是传输层通讯协议

本地机器名(Local Address ):10.92.69.12,计算机名了,本地打开并用于连接的端口:1156

远程机器名(Foreign Address ): 如 112.90.78.141

远程端口: 8080

状态:ESTABLISHED

第三,补充:状态列表

LISTEN :在监听状态中。

ESTABLISHED :已建立联机的联机情况。

TIME_WAIT :该联机在目前已经是等待的状态。

(一)在windows平台上安装nmap

说明:本次试验本人主要是在windows命令提示符窗口完成,并没有使用到nmap的图形界面工具。

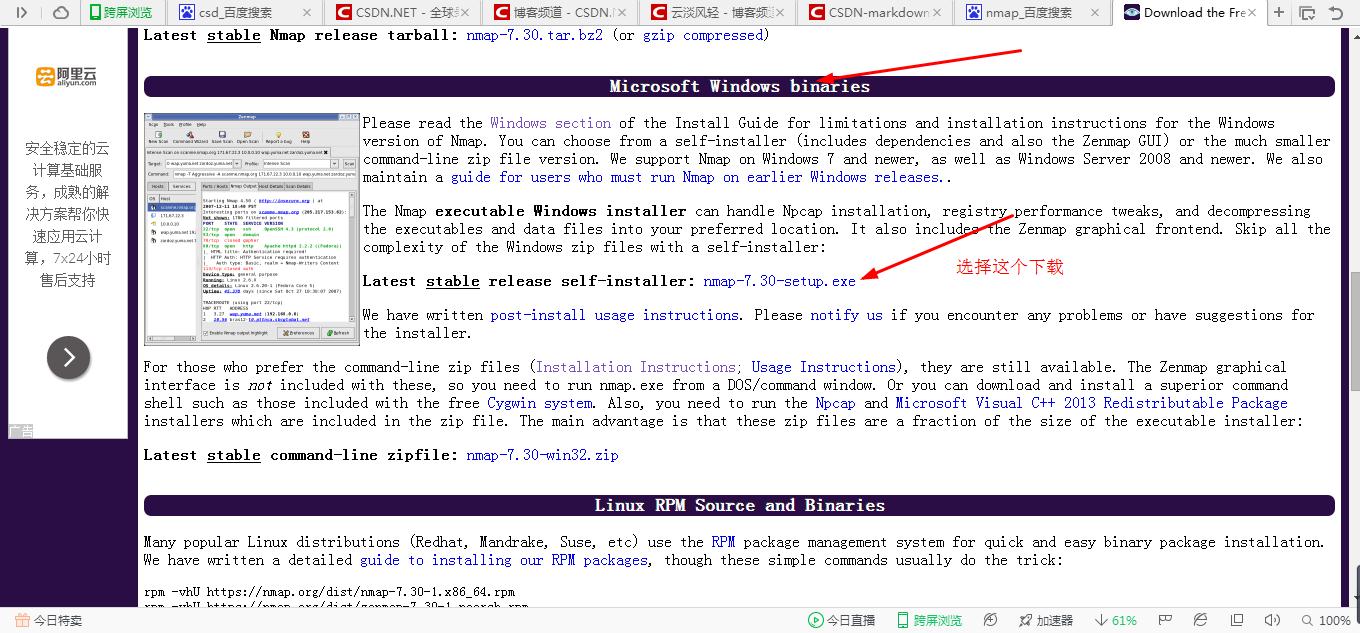

1、从nmap的官网下载namp的安装程序。

官网https://nmap.org/download.html

2、安装namp程序

双击安装程序,执行安装,全部默认即可。windows平台下安装namp需要安装数据包捕捉库WinPacp,其作用是帮助其调用程序(如nmap和wireshark等)捕获通过网卡传输的原始数据。

3、测试是否安装成功

(1)安装完成后,点击”开始“—>”运行“,输入”cmd“,然后按回车键”Enter“,进入命令提示符窗口。输入命令:ipconfig/all

找到网关IP:10.29.32.254

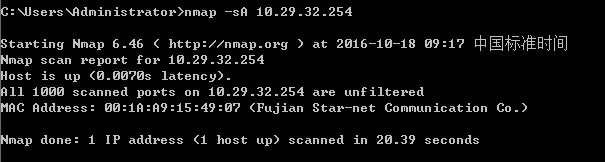

(2)输入以下命令:nmap -sA 10.29.32.254。表示对网关进行ACK扫描。结果如下:

可以看出以下信息,

开始扫描的时间为:2016-10-18 09:17 中国标准时间

扫描的主机为:10.29.32.254

扫描的主机状态:up,开机

All 1000 scanned…… unfiltered …:表示有主机10.29.32.254上有1000个被扫描的端口没有防火墙和包被过滤软件来隔离nmap的探测扫描。

Mac地址为:00:1A:A9:15:49:07(这个信息很有用,以后便于我们可以使用arp攻击)

扫描所花的时间为:20.39 seconds

此时,可以判断,安装成功。

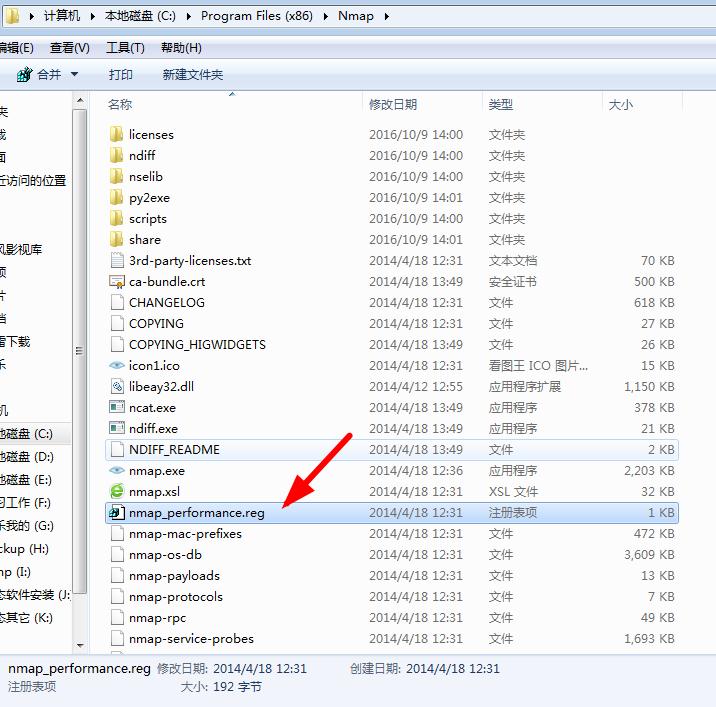

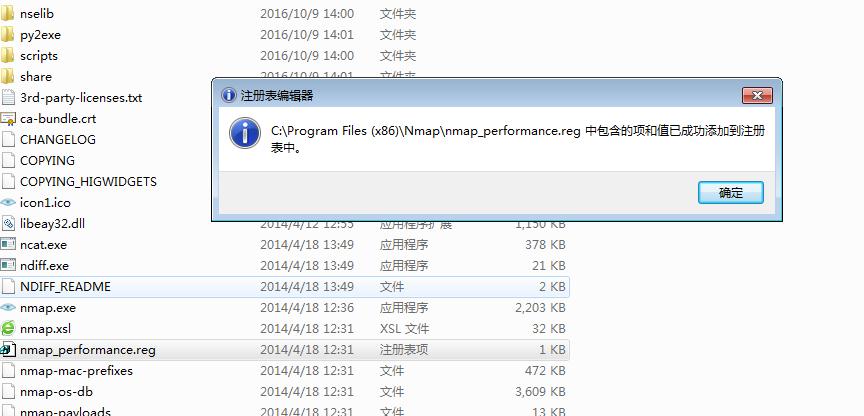

4、提高连接扫描的性能

(1)进入nmap的安装目录,如C:\Program Files (x86)\Nmap,找到nmap_performance.reg文件

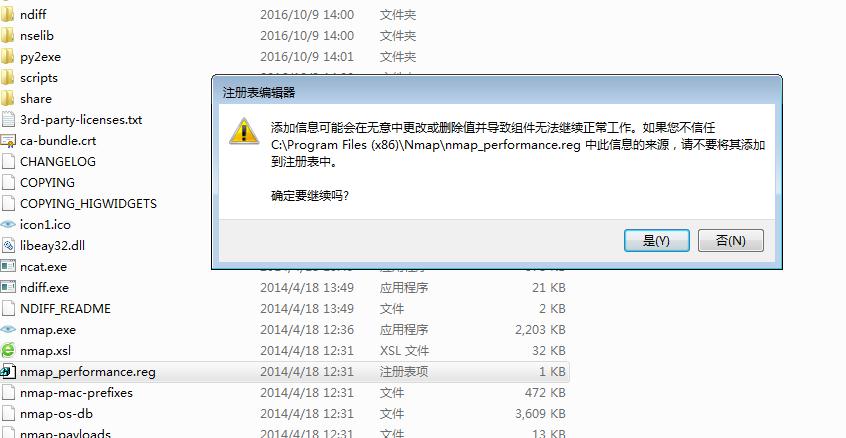

(2)双击打开nmap_performance.reg文件

(3)按确定后,注册表添加成功。

(二)在windows平台上使用nmap

1、用ping扫描方式探测主机

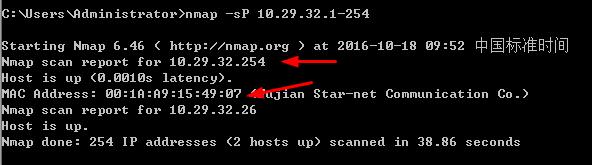

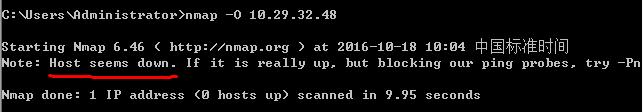

命令:nmap -sP 10.29.32.1-254。表示用ping扫描方式扫描该局域网中开放的主机。

(1)扫描第一次,结果如下:

(2)扫描第二次,结果如下:

(3)扫描第三次,结果如下:

经过多次扫描(如果不怕麻烦,可以多扫描几次),可以得到以下主机的IP和mac地址信息

10.29.32.48 00:90:F5:F9:CC:A5

10.29.32.254 …….

10.29.32.17 …….

PS:知道了这些,以后可以对他们用arp欺骗攻击。

2、探测操作系统类型

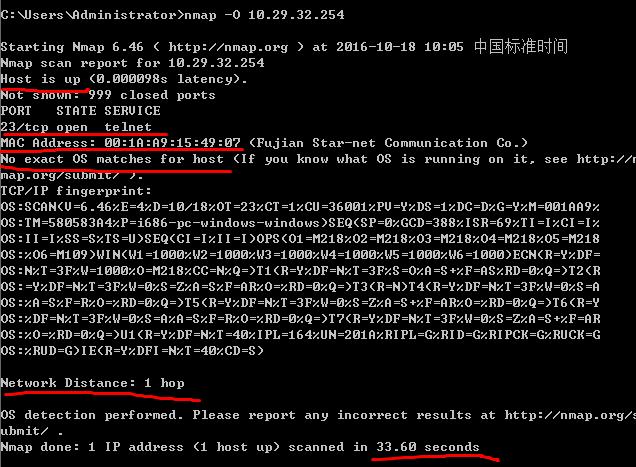

命令:nmap -O ip地址。表示探测局域网中IP为10.29.32.48的主机。

(1)输入nmap -O 10.29.32.48,结果如图:

可以看出,该主机的状态是down,但我们之前扫描的结果是up。所以推测一下,该主机上存在防火墙。用TCP/IP指纹特征扫描行不通。

(2)输入nmap -O 10.29.32.254,结果如图:

可以看出以下信息:

主机状态:up

999个关闭的端口

开放的端口:只有一个。23/tcp open telnet。表示tcp协议,占用端口23,提供的是telnet服务。

Mac地址:00:1A:A

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3142

3142

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?