- 之前自己的站到期了 暂时没想法再建站

- 想记点东西总不能在QQ空间微博发吧

- 于是就来了··· 自己在X智闲来无聊

- 就想看看大家的机子上去看看大家敲的代码 交作业方便啊~

- 又不认识全部人脸皮薄还不好意4去

- 所以就要动脑筋浪..

(邪恶)

#coding=utf-8

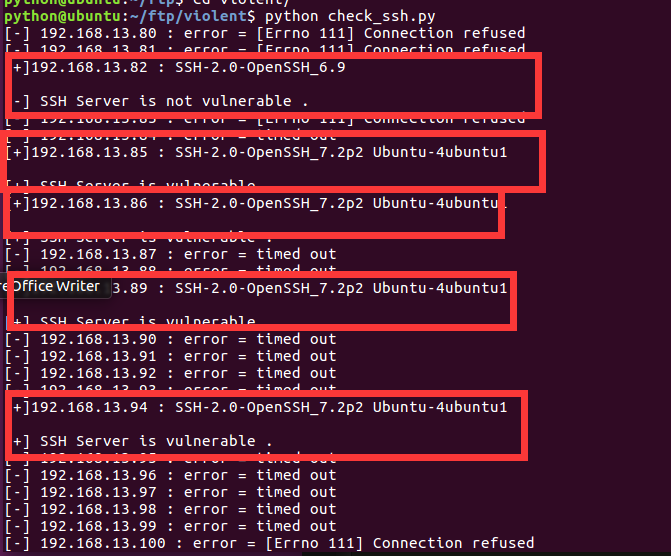

# 检测本地局域网可ssh链接的主机 0831结果 122 102 94 89 86 85 82

import socket

import os

# get 各主机的 banner

def retBanner(ip, port):

try:

socket.setdefaulttimeout(2)

s = socket.socket()

s.connect((ip, port))

banner = s.recv(1024)

return banner

except Exception, x:

# 打印出出错原因 比方说: timeout..

print '[-] %s : error = '%ip+str(x)

# check banner 中的 是否存在 (因为本地检测发包)

def checkvulns(banner):

# 如果对方主机在线并开启ssh 会返回banner中信息包含如下信息:

if 'SSH-2.0-OpenSSH_7.2p2 Ubuntu-4ubuntu1'in banner:

print '[+] SSH Server is vulnerable .'

# 对未得到返回信息的banner进行处理

else:

print '[-] SSH Server is not vulnerable .'

return

# 主函数

def main():

port=22 # 如果想检测ftp这里换21即可 /smtp 25 /IMAP 100 /HTTPS 443

for x in range(80,255):

ip = '192.168.13.%d'%x # 这里修改自己要检测的IP段

banner = retBanner(ip, port)

if banner:

print '[+]' + ip +' : '+ banner

checkvulns(banner)

# run

if __name__ == '__main__':

main()1.试试代码撒:

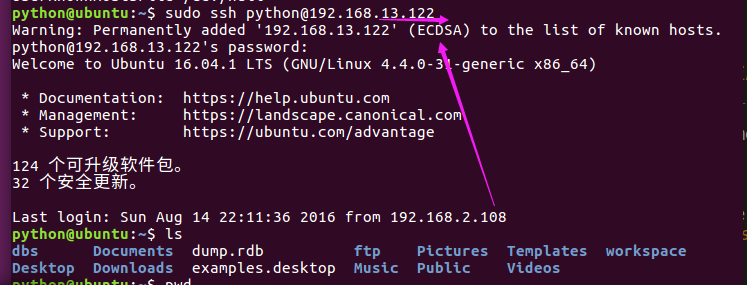

2.紧接着试着连一下子~

python@ubuntu:~$ sudo ssh python@192.168.13.122

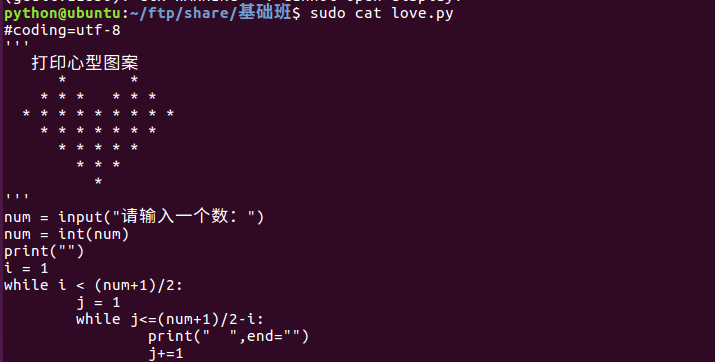

3.随便看一个童鞋的代码:

<其实到这步呢9可以自由发挥了

比方说一个简单可行的目标

干掉整个系统什么的

什么rm */rf

什么kill 1 -9

什么init 0

我可什么都没说 :)

作为一个先进的社会主义四有公民

怎么可以干这么龌龊的事!!

是吧 稍微加个账户就好了拉 还能做盆友

细水要长流嘛 年轻人~>

对了 想法来了

过两天阔以写个能回显的马zhi :)

..待

博主利用Python尝试检测192.168.13.0/24网段的SSH服务,目的是在不打扰他人的情况下查看代码和交流。文中提到可以进一步实现自动化,并提及了潜在的安全行为,但强调不应执行破坏性操作。

博主利用Python尝试检测192.168.13.0/24网段的SSH服务,目的是在不打扰他人的情况下查看代码和交流。文中提到可以进一步实现自动化,并提及了潜在的安全行为,但强调不应执行破坏性操作。

413

413

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?