最近有个需求就是用scapy构造https的client hello报文,由用户指定servername构造对应的报文。网上对于此的资料甚少,有的也是怎么去解析https报文,但是对于如果构造基本上没有找到相关的资料。

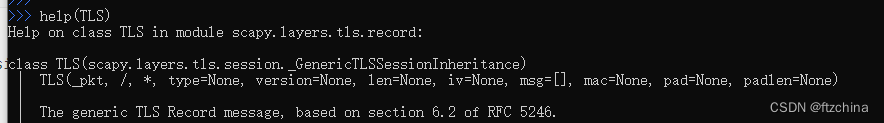

一直觉得最好的老师就是Python的help功能和dir功能,对于这种资料比较少的最好也是去看看源码,我们可以先看看scapy对于TLS的支持能力

有handshake,extensions等,说明基础的能力肯定是具备的,在上一篇文章中

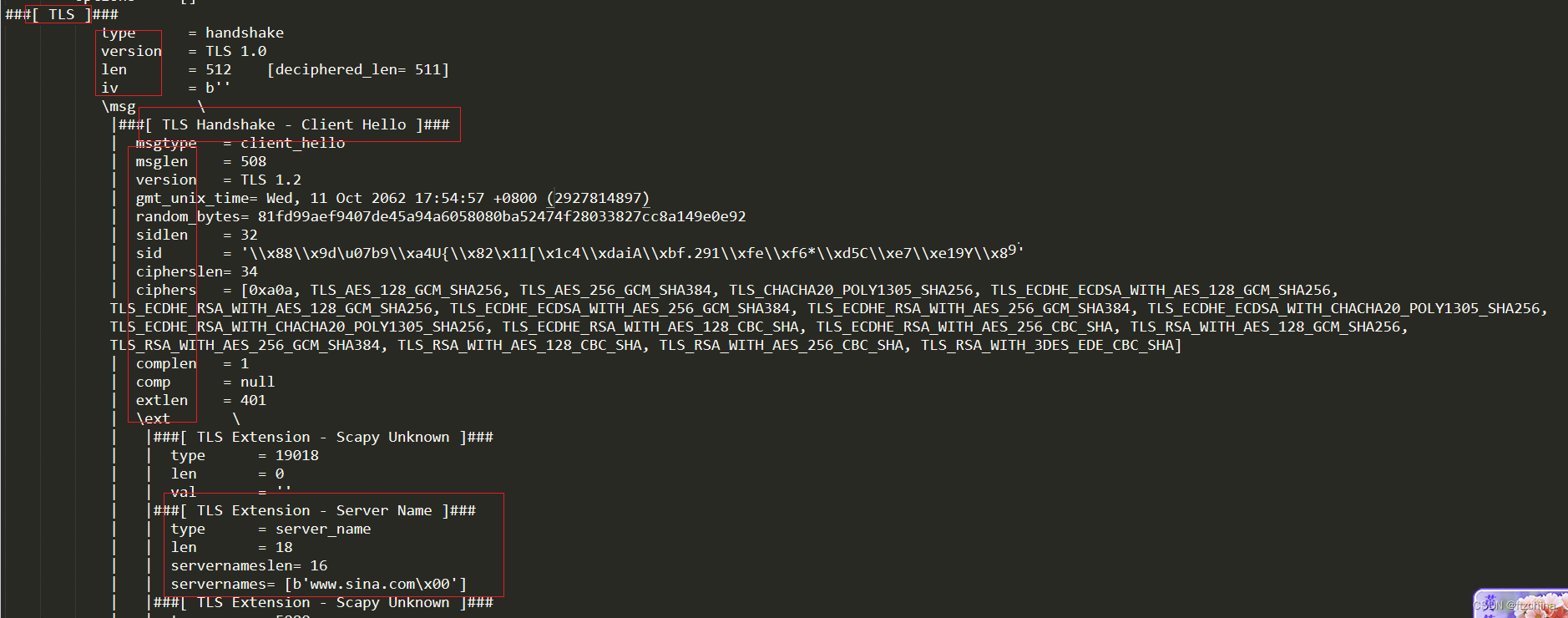

我们可以看到scapy可以去解析https报文,那我想着能解析应该也具备构造的能力,所以自己先是尝试是不是和构造HTTPS差不多,在原有的报文上去修改servername。

尝试一:在原ClientHello报文上做修改

运行结果:

serverName=b'www.baidu.com'

serverName=b'www.sina.com'附上源码

from scapy.all import *

from scapy.layers.tls.all import *

#from scapy_ssl_tls.ssl_tls import *

load_layer("tls")

srcpcap = rdpcap("https_standerd.pcapng")

tlsLayer = srcpcap[3][TLS]

#print(tlsLayer.layers)

#print(help(tlsLayer))

clientHelloPart = tlsLayer['TLS Handshake - Client Hello']

#clientHelloPart = tlsLayer[TLSClientHello]

serverNamePart = clientHelloPart['TLS Extension - Server Name']

serverLayers = serverNamePart.servernames

#serverNamePart = clientHelloPart[TLS_Ext_ServerName][ServerName]

print(f"serverName={serverLayers[0].servername}")

#print(f"serverNameLen={serverLayers[0].namelen}")

#print(f"serverNamesLen={serverNamePart.servernameslen}")

serverLayers[0].servername = b'www.sina.com'

print(f"serverName={serverLayers[0].servername}")

wrpcap("client_hello.pcap", srcpcap)来看看保存的报文能不能修改成功

可以看到修改成功了,但是光修改这个还是不够的,因为改了servername,那整个报文的长度都要重新计算赋值。但是可以看到这样是有效的

尝试二:从零开始构造ClientHello报文

从零开始构造需要对scapy关于ClientHello相关的函数非常熟悉,我也尝试去读了源码,发现太复杂了,需要非常熟悉ssl的各个字段。既然网上没有相关资料,那就从chatgpt开始吧,由于墙的原因,咱就用一下国内的大模型,主要尝试了两个,一是百度家的,二是讯飞家的。

代码

from scapy.all import *

# 定义协议层次

ssl_client_hello = (

IP(src="192.168.1.1", dst="192.168.1.2")/

TCP(dport=443, flags="S")/

SSL(version=0x0303, type=0x01)/

SSLClientHello(version=0x0303,

random=0x5778f9ac4b7b8e97ac39a0f78add5d47,

cipher_suites=[

0x002f, 0x0035, 0x0033, 0x0032, 0x002f,

0x0032, 0x0031, 0x0035, 0x002d, 0x002d,

0x002f, 0x0035, 0x332e, 0x382e, 0x372e,

0x362d, 0x352d, 0x332d, 0x322d, 0x2f35,

0x2f36, 0x2f37, 0x2f34, 0x2f33, 0x2f32,

0x2f31, 0x2f35, 0x2f37, 0x2f36, 0x2f35],

compression_methods=[1],

extensions=[

TLSExtension(type=0x14),

TLSExtension(type=0x15),

TLSExtension(type=0x16),

TLSExtension(type=0x17),

TLSExtension(type=0x18, server_name="www.baidu.com")])

)

# 保存报文为pcap文件

wrpcap("client_hello.pcap", ssl_client_hello)直接运行报错,调试了版本也不好使,放弃,接着下一家

直接运行也会报错,需要修改调试

from scapy.all import *

from scapy.layers.tls.all import *

# 创建一个IP层数据包

ip = IP(dst="www.xfyun.com")

# 创建一个TCP层数据包

tcp = TCP(dport=443, flags="S")

# 创建一个TLSClientHello报文

client_hello = TLSClientHello(version=0x0303)

# 添加扩展字段,设置servername为www.xfyun.com

ext = TLS_Ext_ServerName(servernameslen=len('www.xfyun.com'),servernames=[b"www.xfyun.com"])

client_hello /= ext

# 添加扩展字段,设置密钥共享信息

keyshare = TLS_Ext_KeyShare()

keyshare.group = 0x001d # FFFD (X25519)

keyshare.key_exchange = b'\x04\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00'

client_hello /= keyshare

# 添加扩展字段,设置预共享密钥信息

psk = TLS_Ext_PreSharedKey()

psk.identity = b'\x04\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00'

psk.secret = b'\x04\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00'

client_hello /= psk

# 将各个层组合在一起

packet = Ether() / ip / tcp / TLS(version=0x0303, type=0x01) / client_hello

packet.show2()

# 保存报文为pcap文件

wrpcap("client_hello.pcap", packet)用wireshark打开生成的报文并不能识别成ClientHello。

尝试三:ClientHello构造思路

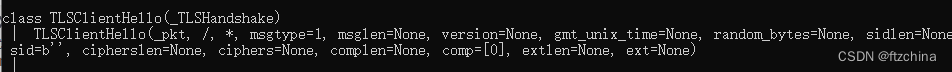

说实话在调试两个大模型的代码过程中,花费了我几乎一下午的时间,在这个过程中也熟悉了一下构造的几个函数

TLS()

TLSClientHello()

大模型提供了构造的思路,但是仅仅只是填入servername,其他参数不填的话,构造出来的报文也是残缺的,那其他我们不关注的参数说实话我们也很难去构造,那我们能不能从已有的一个报文中去提取这些参数然后填入呢

当然这只是一个思路,等后面有时间打算实践一下,目前记录一下

1085

1085

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?