根据 ESET 最近的一份报告,自 2009 年以来,Ebury僵尸网络已感染近40 万台 Linux 服务器。

截至 2023 年底,约有 10 万台服务器仍面临风险。

ESET 研究人员十多年来一直在监控 Ebury 的活动。

他们在 2014 年和 2017 年发现了重大的恶意软件更新。

荷兰最近的一次执法行动提供了有关长期运行的僵尸网络活动的新数据。

虽然 40 万是一个巨大的数字,但重要的是要了解这是近 15 年来的感染总数。

并非所有计算机同时受到感染,新服务器不断出现并受到感染,而其他服务器则被清除或离线。

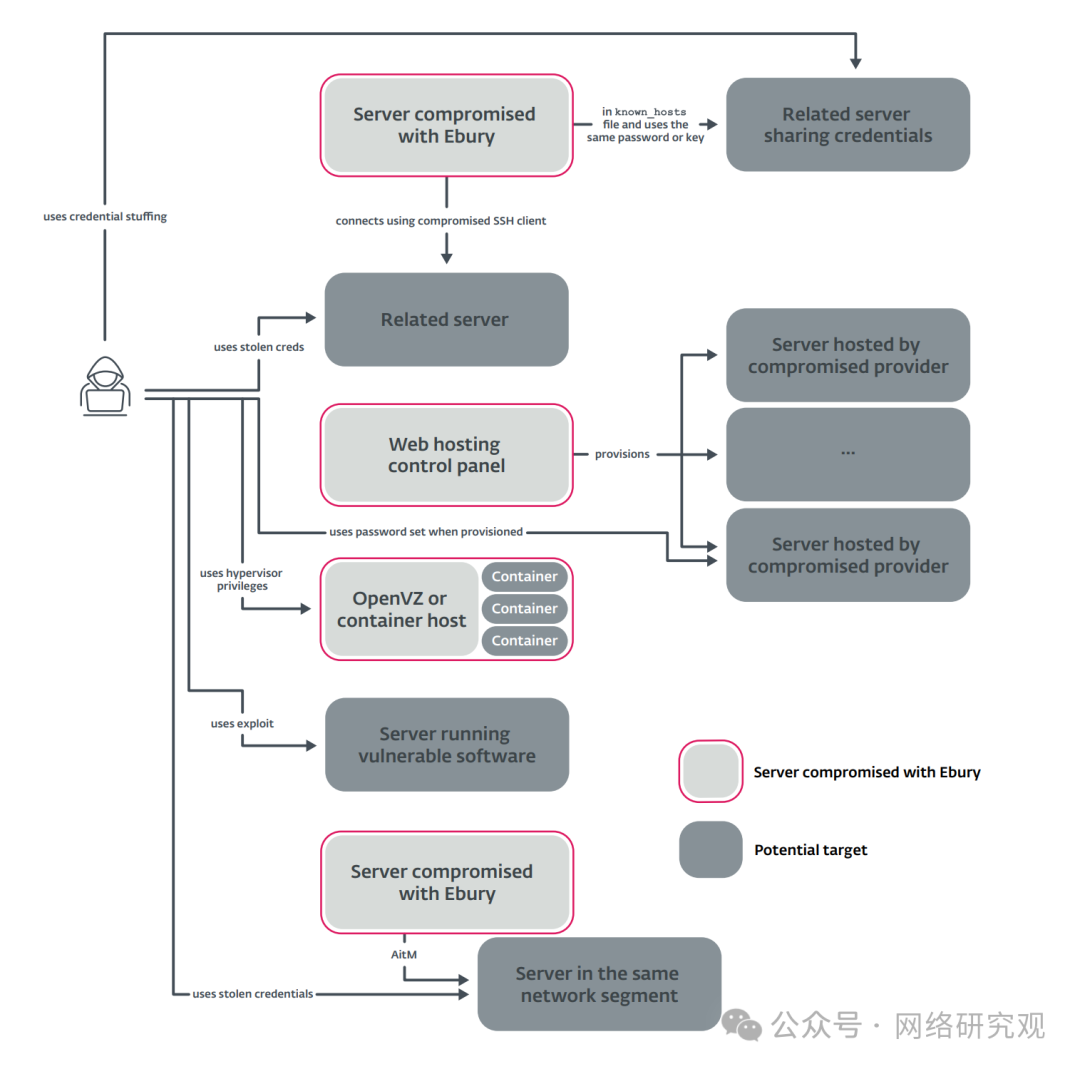

最新的 Ebury 攻击旨在攻击托管提供商,并对租用虚拟服务器的客户进行供应链攻击。

最初的危害是通过使用被盗凭据的攻击而发生的,一旦受到危害,恶意软件就会窃取 SSH 连接列表和身份验证密钥以获取对其他系统的访问权限。

ESET 专家警告说:如果known_hosts 文件包含散列信息,攻击者将尝试破解其内容。

在 Ebury 运营商收集的 480 万条记录中,大约 200 万条记录具有哈希主机名。其中 40% 被黑客入侵。

攻击者还可以利用服务器软件中的已知漏洞来提升权限。

此外,攻击者实际上利用托管提供商的基础设施在容器或虚拟环境上部署 Ebury。

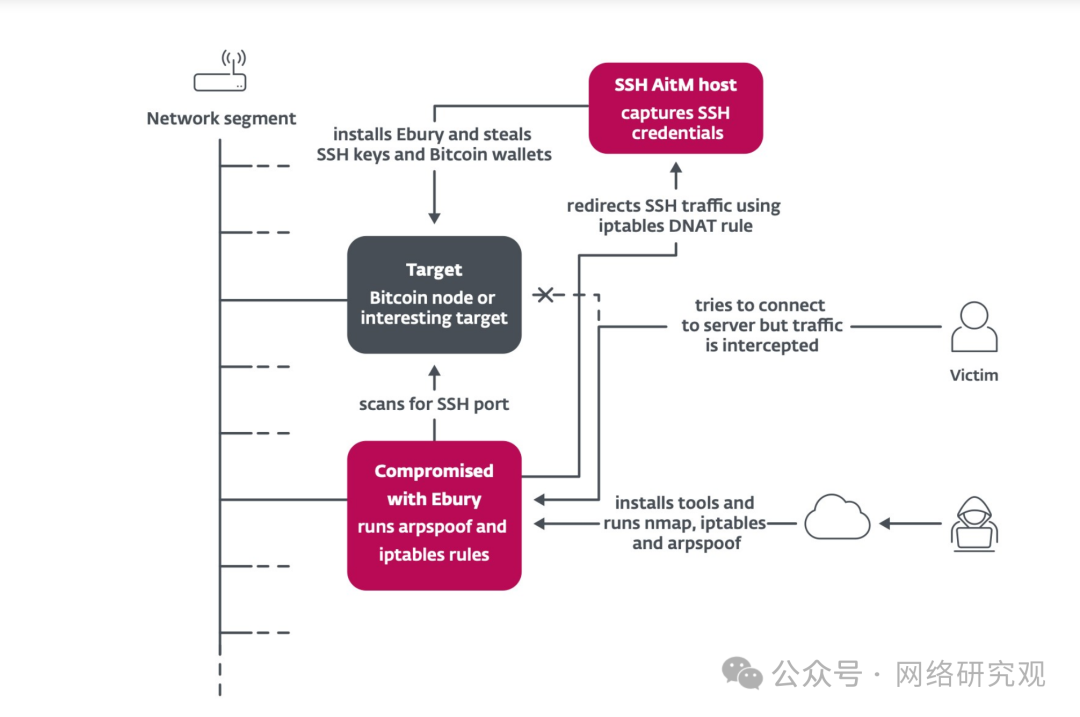

下一步,恶意软件操作者使用 ARP 欺骗拦截目标服务器上的 SSH 流量。

当用户通过 SSH 访问受感染的服务器时,Ebury 会记录他们的凭据。

如果服务器包含加密货币钱包,Ebury 会使用被盗的凭据自动清空这些钱包。

2023年,至少有200台服务器受到这种方式的攻击,其中包括比特币和以太坊节点。

Ebury 团伙用于破坏新服务器的不同方法

Ebury 团伙实施的 AitM 攻击概述

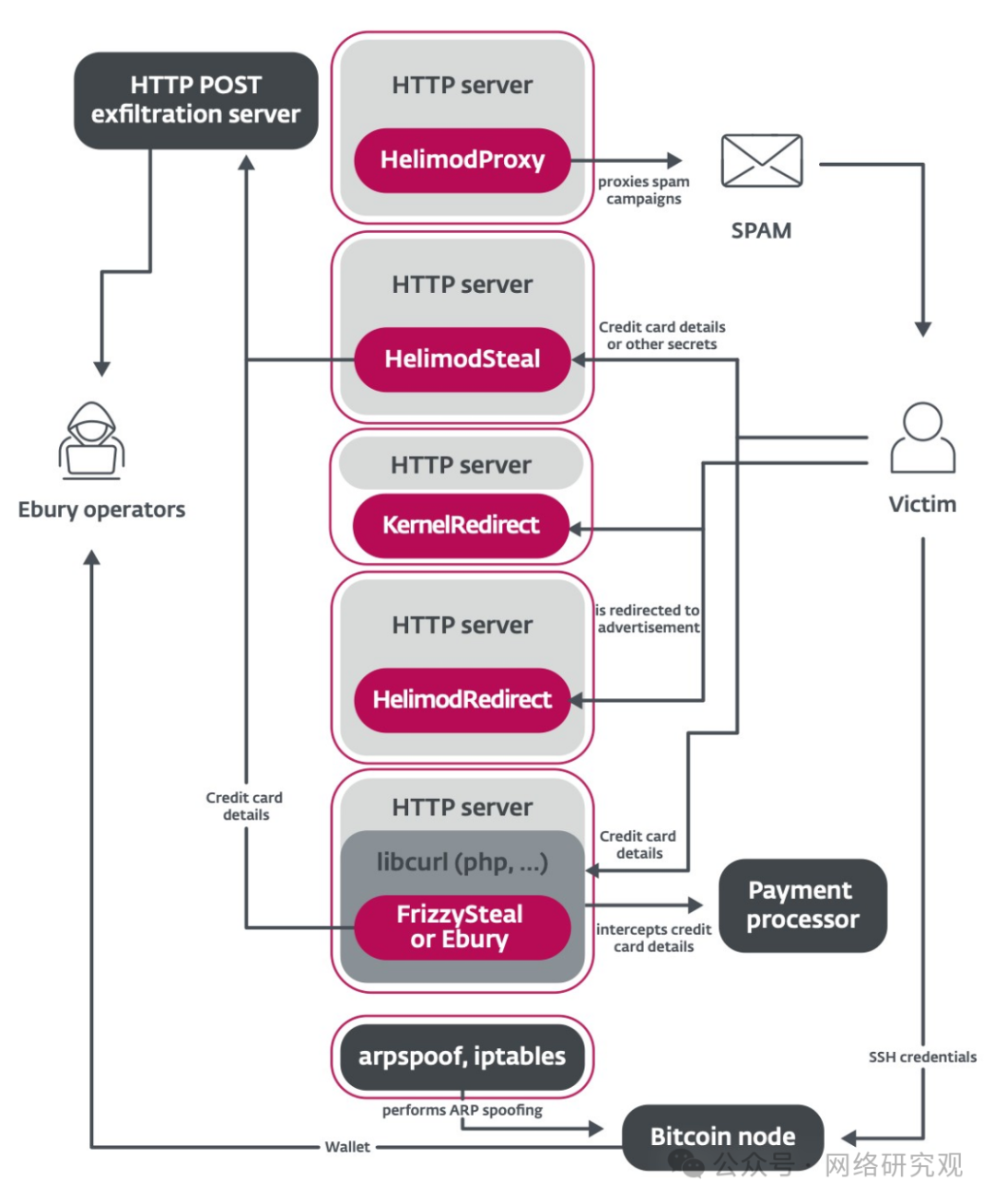

攻击者还设法在其僵尸网络中使用货币化策略,包括窃取信用卡信息、重定向网络流量以从广告和联属计划中获取收入、发送垃圾邮件以及出售窃取的凭据。

2023 年末,ESET 发现了新的混淆技术和域名生成系统,可以让僵尸网络逃避检测并提高阻止抵抗力。

最近的观察表明,Ebury 僵尸网络活动中使用了以下恶意模块:

部署在受 Ebury 感染的服务器上的多个恶意软件系列以及对潜在受害者的影响

-

HelimodProxy:发送垃圾邮件的代理服务器;

-

HelimodRedirect:将 HTTP 流量重定向到攻击者站点;

-

HelimodSteal:从 HTTP POST 请求中窃取数据;

-

KernelRedirect:在内核级别修改HTTP流量;

-

FrizzySteal:拦截并窃取 HTTP 请求中的数据。

ESET 的调查是与荷兰国家网络犯罪部门 (NHTCU )合作进行的,该部门查获了网络犯罪分子使用的备份服务器。

荷兰当局表示,Ebury 运营商使用虚假或被盗身份,有时冒充其他网络犯罪分子来迷惑调查人员。

调查正在进行中,但尚未提出具体指控。

Ebury还活着,但看不见

原文博客与研究报告链接

https://web-assets.esetstatic.com/wls/en/papers/white-papers/ebury-is-alive-but-unseen.pdfhttps://www.welivesecurity.com/en/eset-research/ebury-alive-unseen-400k-linux-servers-compromised-cryptotheft-financial-gain/

6822

6822

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?