格式化字符串漏洞实验

一、 实验描述

格式化字符串漏洞是由像 printf(user_input) 这样的代码引起的,其中 user_input 是用户输入的数据,具有 Set-UID root 权限的这类程序在运行的时候,printf 语句将会变得非常危险,因为它可能会导致下面的结果:

使得程序崩溃

任意一块内存读取数据

修改任意一块内存里的数据最后一种结果是非常危险的,因为它允许用户修改 Set-UID root 程序内部变量的值,从而改变这些程序的行为。

本实验将会提供一个具有格式化漏洞的程序,我们将制定一个计划来探索这些漏洞。

二、实验内容

1.预备知识

(1)格式化字符串

考虑语句printf ("Number : %d\n", 5688);,其中%d为格式符,在输出时将会被后面的参数5688替换,得到输出Number : 5688(Enter)。格式符除%d外还有很多种。

| 格式符 | 含义 | 含义(英) | 传入参数 |

|---|---|---|---|

| %d | 十进制数(int) | decimal | 值 |

| %u | 无符号十进制数 (unsigned int) | unsigned decimal | 值 |

| %x | 十六进制数 (unsigned int) | hexadecimal | 值 |

| %s | 字符串 ((const) (unsigned) char *) | string | 引用(指针) |

| %n | %n 符号以前输入的字符数量 (* int) | number of bytes written so far | 引用(指针) |

(2)格式化字符串与栈

格式化函数的行为由格式化字符串控制,printf 函数从栈上取得参数。考虑下面的语句。

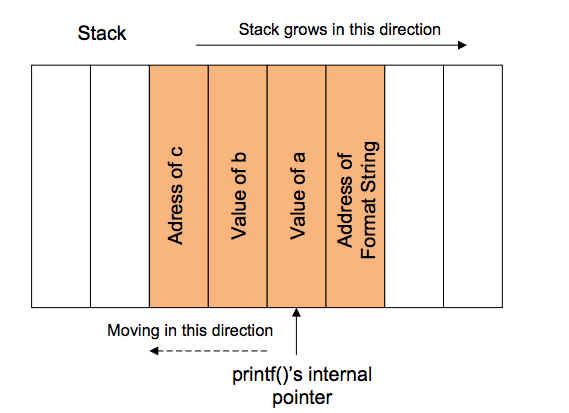

printf ("a has value %d, b has value %d, c is at address: %08x\n",a, b, &c); 程序执行语句时,会从栈上读取相应的参数。这条语句对应的栈的结构如下图所示。执行printf函数前,先将所有参数一次压栈,执行时以此读出。

那么我们考虑一下参数数量不匹配时会发生的情况。考虑下面的语句。

printf ("a has value %d, b has value %d, c is at address: %08x\n",a, b);首先,这段程序时可以编译通过的。printf是参数长度可变的函数,编译器在编译时一般不做检查。printf函数本身只知道从栈上读取数据,并不知道数据是否属于当前函数调用。除非指针超过当前函数可访问范围,否则不会报错。

(3)用于访问任意地址的内容

通过不匹配的参数,我们可以访问任意位置的内存地址。换言之,只要我们能把想要访问的地址编码到栈空间中,我们就可以访问这个地址中的内容。

int a = 0x13061188;

printf("%s");下面我们来实现一个用于访问特定内存地址的程序。

int main(int argc, char *argv[])

{

char user_input[100];

... ... /* other variable definitions and statements */

scanf("%s", user_input); /* getting a string from user */

printf(user_input); /* Vulnerable place */

return 0;

}对于这个程序,进需要一个语句就可以访问特定内存中(0x10014808)的数据。

printf ("\x10\x01\x48\x08 %x %x %x %x %s");函数调用时的栈空间示意图如下。printf不知道栈中的参数是不是为当前函数准备的,所以不经判断进行偏移。通过参数的偏移,我们让%s的指针指向了当前字符串的第一个32位数据,也就是我们想要访问的内存地址0x10014808,可想而知我们就可以通过这个%s打印出这一段内存中的数据。可以看出,攻击的难点在于,找到栈指针到我们的输入的偏移量,即参数的数量。

(4)利用%n向内存中写入数据

格式化字符串中有一个用于写入的格式%n,作用是将%n前输出的字符数量写入到指针所指的内存中。如果我们将上一段代码中的%s替换为%n,我们就能重写0x10014808中的内容。

本文通过实验详细解析格式化字符串漏洞,包括利用漏洞访问内存、修改变量值,以及应对更复杂攻击的策略。实验内容包括寻找栈上变量位置、构造攻击字符串,以及在没有用户输入整数情况下实施攻击。

本文通过实验详细解析格式化字符串漏洞,包括利用漏洞访问内存、修改变量值,以及应对更复杂攻击的策略。实验内容包括寻找栈上变量位置、构造攻击字符串,以及在没有用户输入整数情况下实施攻击。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2878

2878

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?