前言:

众所周知,HTTP协议使用极为广泛。 但是HTTP协议却存在很大的安全缺陷, 主要是其数据的明文传送和消息完整性检测的缺乏, 而这两点恰好是网络支付, 网络交易等新兴应用中安全方面最需要关注的,而HTTPS就可以很好的解决这种安全缺陷。

HTTP:

HTTP协议是Hyper Text Transfer Protocol(超文本传输协议)的缩写,是用于从万维网(WWW:World Wide Web )服务器传输超文本到本地浏览器的传送协议。HTTP是一个属于应用层的面向对象的协议,由于其简捷、快速的方式,适用于分布式超媒体信息系统。但是HTTP有着明显的缺点:

(1)使用明文进行传输,内容可能被窃听

(2)不验证通信方的身份,通信方的身份可能是伪装

(3)无法证明报文的完整性,报文有可能被篡改。

HTTPS:

HTTPS 并不是一个新协议,而是 HTTP 先和 SSL/TLS,再由 SSL/TLS 和 TCP 通信。也就是说 HTTPS 使用了隧道进行通信。

为什么不直接对 HTTP 报文进行加密,而是多加一层 SSL/TLS ?

因为 HTTP 报文分为报文首部和报文主体,如果只对发送内容进行加密(也就是报文主体),而未加密的报文首部信息也会导致信息不安全。

加密方式:

(1)对称加密

特点:加密和解密都是通过同一个密钥。包括一次性加密算法、DES、AES。

通常对称加密算法是使用 XOR(异或):

int a = 123 // 明文

int b = 456 // 密钥

int c = a 异或 b // 加密

int d = c 异或 b // 解密

缺点:密钥传输过程中难以保证安全。

(2)非对称加密:

1977年,三位数学家Rivest、Shamir 和 Adleman 设计了一种算法,可以实现非对称加密。这种算法用他们三个人的名字命名,叫做RSA算法。

特点:非对称加密有公钥和私钥,私钥加密的密文只有公钥才能解密,公钥加密的密文只有私钥才能解密。

缺点:加密时需要经过大量的计算,消耗计算机资源。

HTTPS采用的加密方式:

使用非对称加密对密钥进行加密,保证只有通信双方知道密钥后,接着就可以使用对称加密进行通信。

认证

(1)非对称加密时公钥如何分发?

因为客户端无法确认公钥是来自服务器还是来自中间人,所以需要一个客户端和服务器双方都信赖的第三方机构去分配公钥,这个机构就叫做 数字证书认证机构(CA,Certificate Authority)

(2)用户端如何向服务端索要CA证书?

用户端将其SSL版本号、加密套件候选列表、压缩算法候选列表等有关的数据以及一个随机数发送到服务器。

服务器将其选择使用的协议版本、加密套件、压缩算法等有关的数据以及一个随机数发送给浏览器,同时发给用户端的还有服务器的证书。

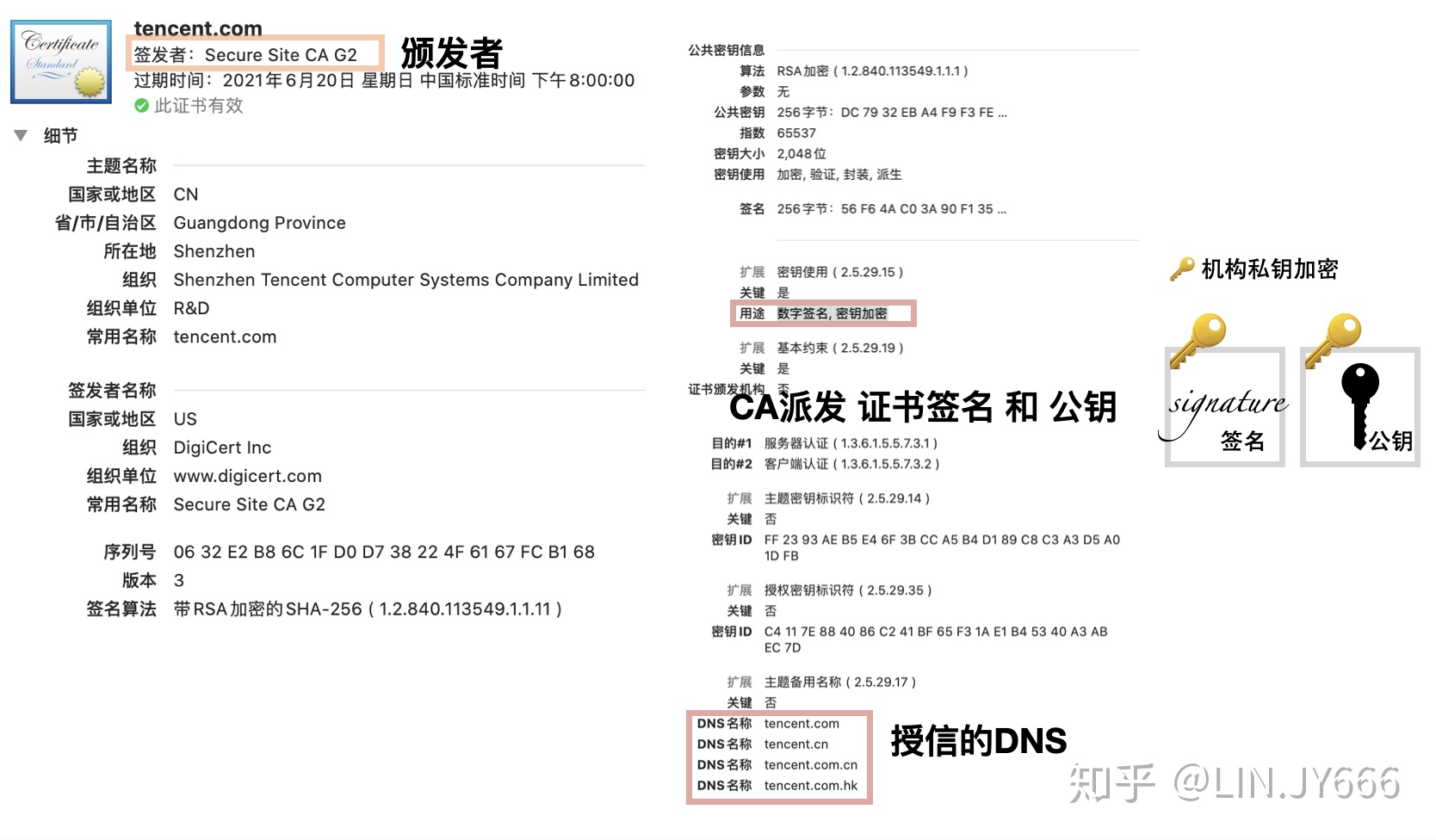

(3)CA证书包含哪些内容?

证书包含以下信息:申请者公钥、申请者的组织信息和个人信息、签发机构 CA 的信息、有效时间、证书序列号等信息的明文,同时包含一个签名(包括签名 Hash 算法即散列函数);

签名的产生算法:首先,使用散列函数计算公开的明文信息的信息摘要,然后,采用 CA 的私钥对信息摘要进行加密,密文即签名;

(4)客户端如何验证证书是来自服务器的?

客户端读取证书中的相关的明文信息,采用相同的散列函数计算得到信息摘要,然后,利用对应 CA 的公钥解密签名数据,对比证书的信息摘要,如果一致,则可以确认证书的合法性,即公钥合法;客户端然后验证证书相关的域名信息、有效时间等信息。客户端会内置信任 CA 的证书信息(包含公钥),如果CA不被信任,则找不到对应 CA 的证书,证书也会被判定非法。

即:证书=公钥+申请者与颁发者信息+签名;

(5)用了 HTTPS 会被抓包吗?

HTTPS 的数据是加密的,常规下抓包工具代理请求后抓到的包内容是加密状态,无法直接查看。但是,浏览器只会提示安全风险,如果用户授权仍然可以继续访问网站,完成请求。因此,只要客户端是我们自己的终端,我们授权的情况下,便可以组建中间人网络,而抓包工具便是作为中间人的代理。

通常HTTPS抓包工具的使用方法是会生成一个证书,用户需要手动把证书安装到客户端中,然后终端发起的所有请求通过该证书完成与抓包工具的交互,然后抓包工具再转发请求到服务器,最后把服务器返回的结果在控制台输出后再返回给终端,从而完成整个请求的闭环。

要防止被抓包,需要采用应用级的安全防护,例如采用私有的对称加密,同时做好移动端的防反编译加固,防止本地算法被破解。

HTTPS 中的 SSL 建立过程

1. 首先,客户端 A 访问服务器 B ,客户端 A 会生成一个随机数1,把随机数1 、自己支持的 SSL 版本号以及加密算法等这些信息告诉服务器 B 。

2. 服务器 B 收到信息后,然后确认一下双方的加密算法,然后服务端也生成一个随机数 B ,并将随机数 B 和 CA 颁发给自己的证书一同返回给客户端 A 。

3. 客户端 A 得到 CA 证书后,会去校验该 CA 证书的有效性,校验通过后,客户端生成一个随机数3 ,然后用证书中的公钥加密随机数3 并传输给服务端 B 。

4. 服务端 B 得到加密后的随机数3,然后利用私钥进行解密,得到真正的随机数3。

5. 最后,客户端 A 和服务端 B 都有随机数1、随机数2、随机数3,然后双方利用这三个随机数生成一个对话密钥。之后传输内容就是利用对话密钥来进行加解密了。这时就是利用了对称加密,一般用的都是 AES 算法。

6. 客户端 A 通知服务端 B ,指明后面的通讯用对话密钥来完成,同时通知服务器 B 客户端 A 的握手过程结束。

7. 服务端 B 通知客户端 A,指明后面的通讯用对话密钥来完成,同时通知客户端 A 服务器 B 的握手过程结束。

8. SSL 的握手部分结束,SSL 安全通道的数据通讯开始,客户端 A 和服务器 B 开始使用相同的对话密钥进行数据通讯。

总结:

1. 客户端和服务端建立 SSL 握手,客户端通过 CA 证书来确认服务端的身份;

2. 互相传递三个随机数,之后通过这随机数来生成一个密钥;

3. 互相确认密钥,然后握手结束;

4. 数据通讯开始,都使用同一个对话密钥来加解密;

参考资料:

https://juejin.im/post/5dbff8456fb9a02050548815

https://www.cnblogs.com/handsomeBoys/p/6556336.html

https://juejin.im/entry/5a9ac15bf265da239e4d8831

https://blog.csdn.net/qq_37699037/article/details/79760617

https://zhuanlan.zhihu.com/p/136772124

https://mp.weixin.qq.com/s/99JWkmMZWZsiAjj3rTlrXQ

7101

7101

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?