DVWA(Damn Vulnerable Web Application)是一款用于学习和测试Web应用程序安全的开源漏洞应用程序。在DVWA中,有一类漏洞被称为命令注入漏洞,它允许黑客通过在Web应用程序中注入恶意命令来执行任意操作。

下面是一些常用的命令解释,用于在DVWA中利用命令注入漏洞:

1. whoami:查看当前登录用户的用户名。

2. id:显示当前用户的UID(用户ID)、GID(组ID)和所属组。

3. ls:显示当前目录下的文件和文件夹。

4. pwd:显示当前工作目录的路径。

5. cat filename:显示文本文件的内容。

6. echo "text":输出指定的文本。

7. mkdir directory:创建一个新的目录。

8. touch filename:创建一个新的空文件。

9. rm filename:删除指定的文件。

10. mv source destination:移动或重命名文件或目录。

11.ipconfig 查看网卡信息

12.shutdown -s -t 0 关机

13.netuser [username] [password] /add 增加一个用户名为username密码为password的用户

14.type [file_name] 查看filename文件内容

常用命令连接符:

cmd1|cmd2 cmd1是否成功都会执行cmd2执行

cmd1;cmd2 cmd1是否成功都会执行cmd2执行

cmd1&cmd2 cmd1是否成功都会执行cmd2执行

cmd1||cmd2 cmd1失败会执行cmd2执行

cmd1&&cmd2 cmd1成功后会执行cmd2执行

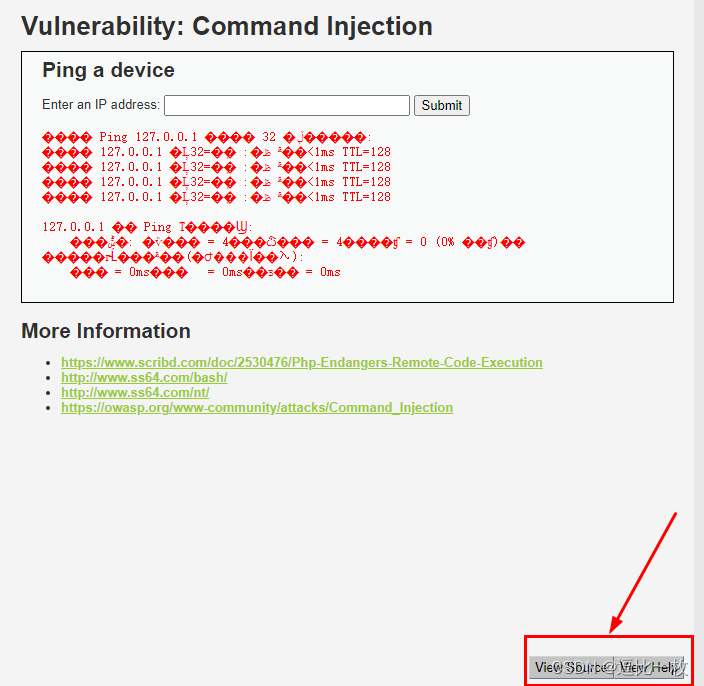

如下图大家可以在自己电脑试试看(注意不要乱用):

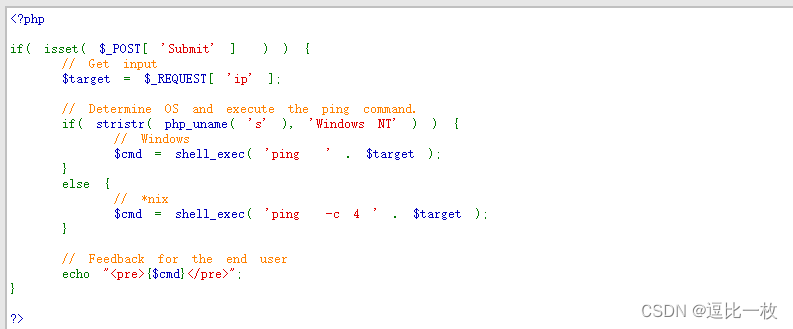

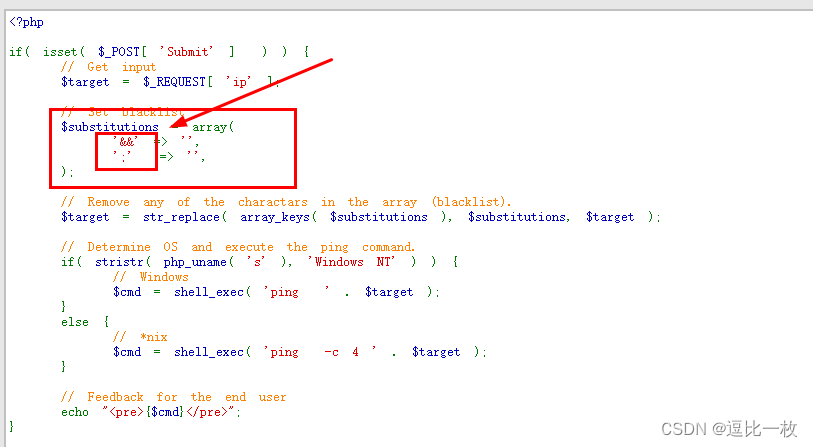

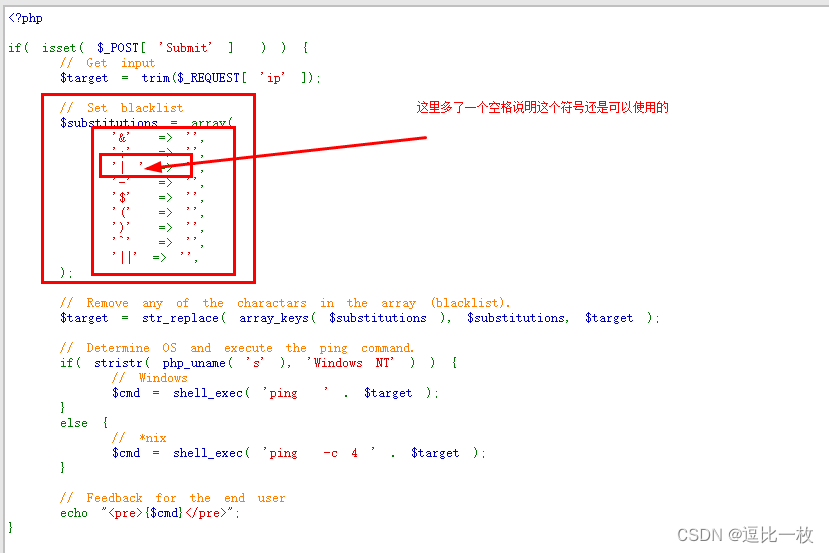

使用的时候需要设置这里的级别每个级别过滤效果安全级别不一样的!

大家可以点击这里设备每一个级别去看看效果。

以上是一些常见的命令,可以用于利用DVWA中的命令注入漏洞。请注意,在真实环境中,利用命令注入漏洞是非法的,并可能导致严重的安全问题。因此,仅在合法和受控的环境中使用这些命令。

这篇文章介绍了开源漏洞应用DVWA中的命令注入漏洞,列举了可用于测试的14个常见命令,提醒读者在安全环境中学习,切勿在非法情境下使用这些技巧。

这篇文章介绍了开源漏洞应用DVWA中的命令注入漏洞,列举了可用于测试的14个常见命令,提醒读者在安全环境中学习,切勿在非法情境下使用这些技巧。

591

591

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?