背景

入侵检查是保障计算机安全运行的重要手段之一, 通过操作系统的静态配置分析、日志分析、异常行为分析以及文件完整性等方式来做检查,来判断我们的操作系统是否有受到入侵。今天阿祥就介绍十个简单的入侵检查思路及应对措施,希望对大家有用!

入侵检查思路及措施介绍

一、系统用户检查

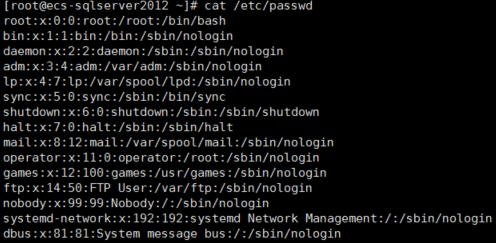

1、检查是否有异常用户

| 指令 | 作用 |

| cat /etc/passwd | /etc/passwd保存了用户的信息,可用于检查是否有异常系统用户 |

注:该指令可查找的条目信息如下:

<用户名:密码:用户 ID:群组 ID:用户 ID 信息:用户的家目录:Shell>

用户名:用户的登录名,它在系统中必须是唯一的。

密码:在Linux系统中,这个字段通常是一个x字符,表示加密的用户密码实际上存储在/etc/shadow文件中。

用户ID(UID):这是一个数字,系统内部用来唯一标识用户的。

组ID(GID):用户的主要工作组的数字标识。

用户信息(GECOS):通常包含用户的全名或其他个人信息。

家目录:用户登录后的工作目录的绝对路径。

登录Shell:用户登录系统后运行的程序的全路径。

2、入侵检查其他指令

| 指令 | 作用 |

| grep 0 /etc/passwd | 通过UID和GID是否均为0来判断是否有新的超级用户产生 |

| ls -l /etc/passwd | 通过passwd的修改时间来判断是否存在不知的情况下添加用户的操作 |

| awk -F: '$3==0 {print $1}' /etc/passwd | 通过检查UID是否为0来判断是否为特权用户,默认情况下只有root为特权用户 |

3、措施指令

| 指令 | 作用 |

| userdel user | 删除异常用户 |

| usermod -L user | 禁用异常帐号登录 |

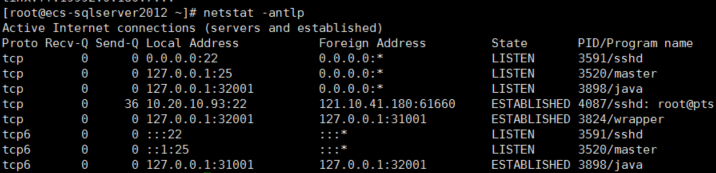

二、业务端口检查

1、检查是否有异常端口

| 指令 | 作用 |

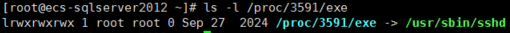

| netstat -anlp | 查看业务端口,看是否有异常端口占用和确认对应的PID信息 |

| ls -l /proc/PID/exe | 查找异常端口占用对应PID的文件路径 |

2、措施指令

rm 异常端口占用的文件路径

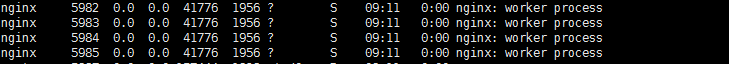

三、进程检查

1、检查是否有异常进程

| 指令 | 作用 |

| ps -aux | 检查所有进程,看是否有异常进程,比如资源占用量大的不明确进程和其所在路径 |

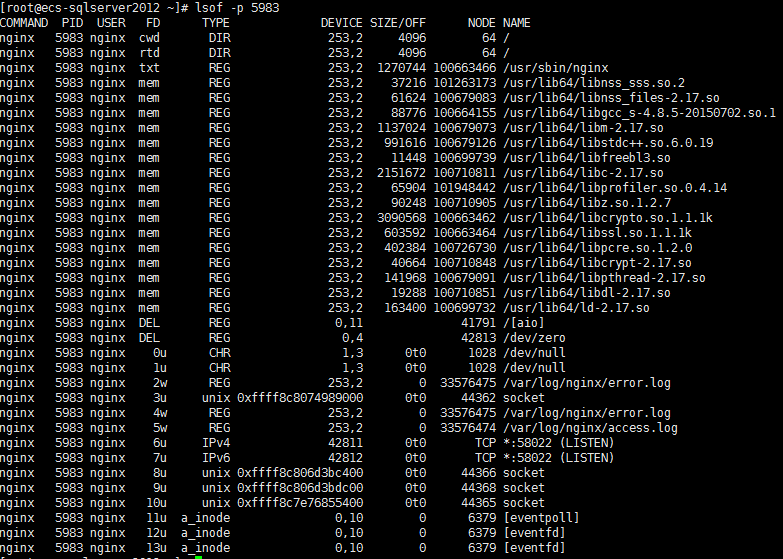

| lsof -p pid | 检查进程打开的端口和文件 |

2、措施指令

rm 异常进程的文件路径

四、文件检查

1、异常文件检查

特别注意隐藏文件,如“.”“..”等形式命名的文件夹

find / -name .

2、措施指令

找到文件后,通过路径查找并用rm删除

五、系统日志检查

1、检查日志文件里是否有保存异常操作记录

| 指令 | 作用 |

| /var/log/message | 操作系统的大部分重要信息日志记录于此,是系统出现问题时,首先需要检查的日志文件 |

| /var/log/dmesg | 记录开机时系统内核自检的信息 |

| /var/log/cron | 记录系统的定时任务信息 |

2、措施指令

检查出异常后,通过记录的信息,找到文件删除

六、任务检查

1、检查自启动的任务是否有异常

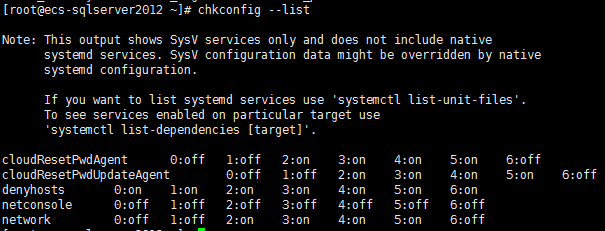

chkconfig --list,然后查看启动的任务中是否存在非自身安装的任务

linux系统安全防御措施

1、用户名需配置好权限,普通用户权限不宜过高,且普通用户和密码不能设置太简单

2、保护好root账密

3、尽量不使用默认的服务端口,比如22、3389、443、80等,容易被扫描到

4、使用防火墙配置安全策略对系统开放端口进行限制,服务只有白名单策略放通的才能访问

5、安装加密软件、防病毒软件等。

不想错过文章内容?读完请点一下“在看 ”,加个“关注”,您的支持是我创作的动力

”,加个“关注”,您的支持是我创作的动力

期待您的一键三连支持(点赞、在看、分享~)

16

16

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?