概述

引入jasypt做密码等敏感配置信息的加固

项目集成依赖

- pom.xml引入jasypt-spring-boot-starter依赖

<dependency>

<groupId>com.github.ulisesbocchio</groupId>

<artifactId>jasypt-spring-boot-starter</artifactId>

<version>3.0.3</version>

</dependency>

- pom.xml引入jasypt-maven-plugin插件

<plugin>

<groupId>com.github.ulisesbocchio</groupId>

<artifactId>jasypt-maven-plugin</artifactId>

<version>${jasypt.version}</version>

</plugin>

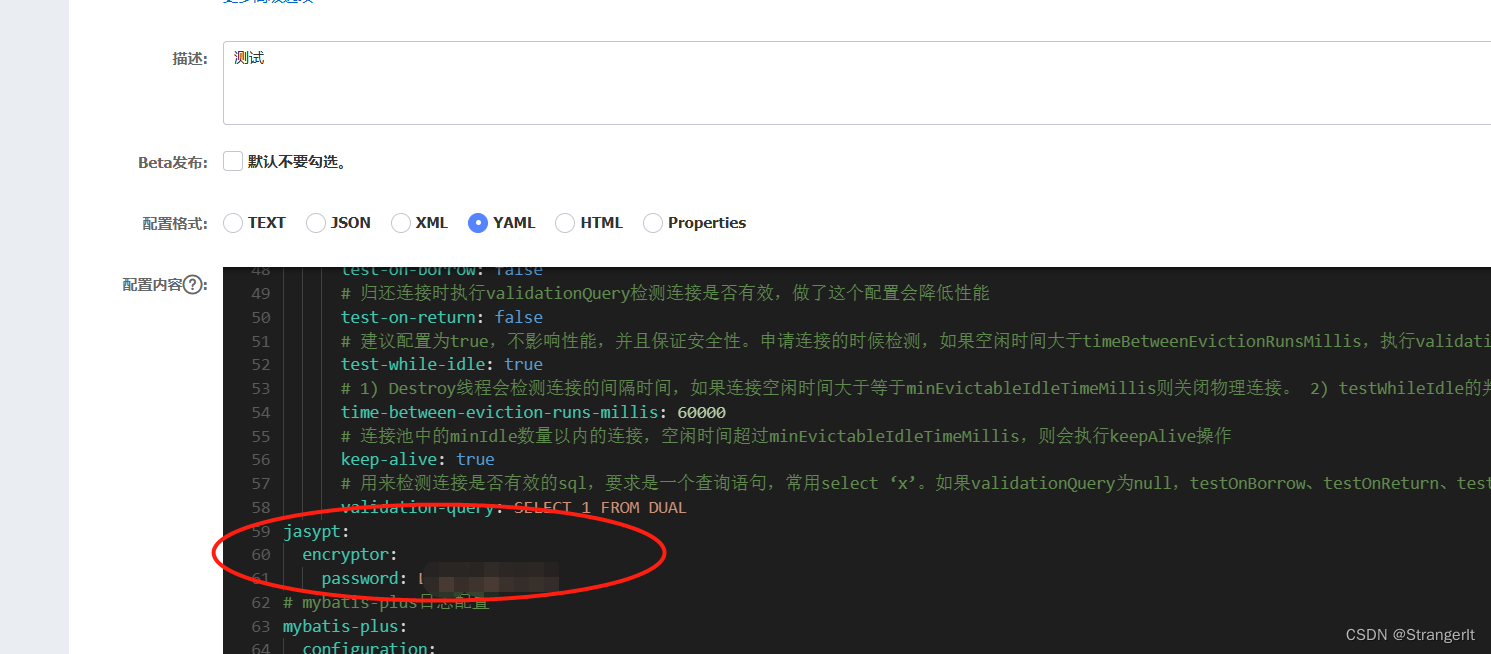

配置maven加密key

- 配置文件中配置加密密码(123456设置示例密码)

jasypt.encryptor.password=123456

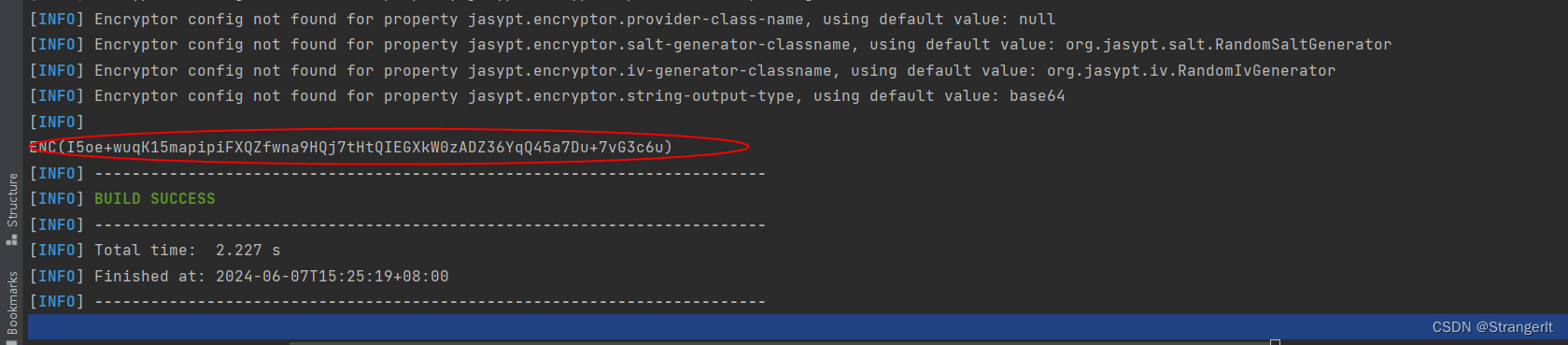

开始加密明文密码

mvn jasypt:encrypt-value -Djasypt.encryptor.password="123456" -Djasypt.plugin.value="明文密码"

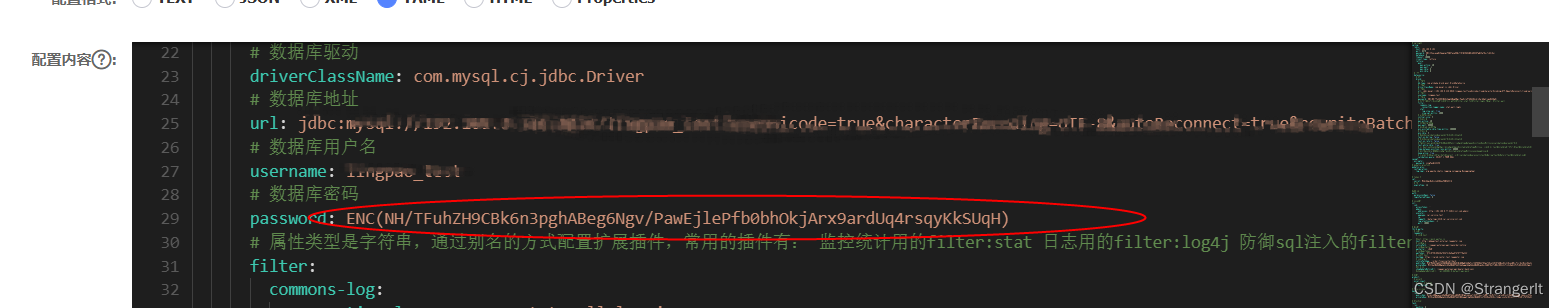

替换对应明文密码即可(注意命令行要是cmd,ps可能报错)

2859

2859

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?