有两种方法哦

1.压缩包里面是一个无后缀文件

2.还是老样子,放kali里面binwalk一下,Linux EXT?镜像文件吧

3.放winhex里面看看,发现提示有key.txt的提示,再去看看题目发现也就txt几个提示字

4.将其后缀名修改为.zip

4.将其后缀名修改为.zip

5.打开得到flag:SECCON{@]NL7n+-s75FrET]vU=7Z}

6.这本身就是一个镜像文件

binwalk -e forensic100 --run-as=root,提取压缩包文件,确定是镜像文件

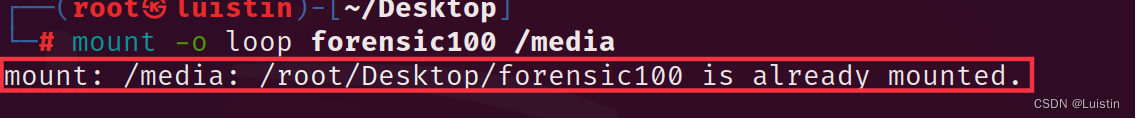

7.挂载,mount -o loop forensic100 /media,这个forensic100是没有解压的那个无后缀文件,其实它是一个镜像文件

8.命令读取文件,获得flag:SECCON{@]NL7n+-s75FrET]vU=7Z}

本文介绍了如何通过压缩包、使用binwalk工具分析LinuxEXT镜像文件、WinHex检测key.txt提示以及最终挂载和提取flag的过程,揭示了一个SECCON挑战中的解密步骤。

本文介绍了如何通过压缩包、使用binwalk工具分析LinuxEXT镜像文件、WinHex检测key.txt提示以及最终挂载和提取flag的过程,揭示了一个SECCON挑战中的解密步骤。

588

588

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?