SELiunx的Liunx系统的安全策略,具体内容这里就不讲解了,网上资料很多。

android系统项目开发中需要对设备节点文件读写操作,遇到如下错误

根据log可以看出源类型system_server,目标类型sysfs,访问类别file,缺少权限write,然后就在源码对应位置添加相应权限。

android 9 的SELiunx的源码目录在system/sepolicy,根据源目录system_server,在private/system_server.te文件中添加

allow system_server sysfs:file { write }并且对应修改prebuilts/api/28.0/private/system_server.te,这两个文件要保持一致,不然编译会报错;这时候编译源码会报错误:

libsepol.report_failure: neverallow on line 31 of system/sepolicy/domain.te (or line 9133 of policy.conf) violated by allow system_server sysfs:file { write};

libsepol.check_assertions: 1 neverallow failures occurred

Error while expanding policy这是因为在“system/sepolicy/domain.te” 添加了一些neverallow rules,导致编译检查的时候出现错误,新添加的sepolicy项目违反了domain.te 中规定的的总策略原则。

只需要在下面的规则中,去掉我们添加的system_server.te即可,在neverallow后的想对应的‘{}’里 利用“-xx”,排除某个,即不应有此规则,根据我的报错则在system/sepolicy/private/domain.te

在/sys/的{}添加“-system_server”,对应修改system/sepolicy/prebuilts/api/28.0/private/domain.te,保持两个文件一致。

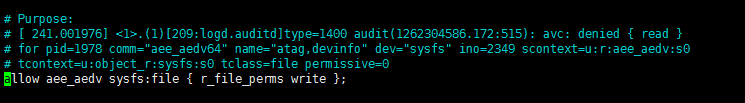

编译源码,烧写镜像,然而没有作用,还是没有写入设备节点文件的权限。然后就各种百度,还是没有解决,只能看源码了,看源码过程中无意中看到如下代码

这个错误和我出现的错误很类似,它添加的权限多了一个r_file_perms,然后把这个权限加到system_server.te中,编译烧写,验证可以正常读取设备节点文件了。

r_file_perms的权限包括getattr open read ioctl lock,所以我猜测是缺少open的权限导致write的权限缺失,而w_file_perms的权限包括 open append write,所以讲write改为w_file_perms

编译,验证成功,添加write或者read的权限要注意open的权限,最后使用r_file_perms、w_file_perms、rw_file_perms。

6806

6806

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?